Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. bilgi

Genel bakış

Bu eğitim, Edge Microgateway örneğinin hazır ve çalışır duruma gelmesi için gerekli adımlarda size yol gösterir.

Buradaki adımları tamamladıktan sonra API isteklerini işleyebilen, tam olarak yapılandırılmış, çalışan bir Edge Microgateway yüklemeniz olur. Edge Microgateway üzerinden bir arka uç hedefine güvenli API çağrıları yaparak kurulumu test edeceksiniz. Ayrıca Microgateway'e çivi durdurma eklentisinin nasıl ekleneceğini de öğreneceksiniz.

Bu kılavuz şu bölümlere ayrılmıştır:

- Ön koşul: Edge Mikro Ağ Geçidini Yükleme

- 1. Bölüm: Edge Mikro Ağ Geçidini Yapılandırma

- 2. Bölüm: Apigee Edge'de varlıklar oluşturma

- 3. Bölüm: Operate Edge Mikro Ağ Geçidi

- 4. Bölüm: Güvenli Uç Mikro Ağ Geçidi

- 5. Bölüm: Spike Arrest eklentisini ekleyin

- 6. Bölüm: Apigee Edge'de Analytics verilerini görüntüleme

Ön koşul: Edge Mikro Ağ Geçidi'ni yükleme

Edge Microgateway'i Yükleme bölümündeki talimatları uygulayın. Yüklemeyi tamamladığınızda bu eğitimdeki adımları uygulamaya hazır olursunuz.

Yükleme işlemini tamamladığınızda bir sonraki bölüme geçin, "1. Bölüm: Edge Mikro Ağ Geçidini Yapılandırma".

1. Bölüm: Edge Mikro Ağ Geçidini Yapılandırma

Bu bölümde, Edge Microgateway'i Apigee Edge ile iletişim kuracak şekilde yapılandırmak için bir komut satırı arayüzü (CLI) komutu kullanacaksınız. Apigee Edge Cloud kullanıyorsanız Apigee Edge Cloud yapılandırma adımlarını uygulayın. Apigee Private Cloud kullanıyorsanız Apigee Edge Private Cloud adımlarını uygulayın.

Apigee Edge Cloud yapılandırma adımları

Edge Microgateway'i Apigee Edge Cloud ile kullanmak için şu adımları uygulayın:

- Daha önce yapmadıysanız Edge Microgateway'i başlatın (bu adımı yalnızca bir kez yapmanız gerekir):

edgemicro init

- (İsteğe bağlı) edgemicro connect komutuyla ilgili yardımı yazdırın:

edgemicro configure -h

- Edge Mikro Ağ Geçidi'ni yapılandırmak için aşağıdaki komutu yürütün:

edgemicro configure -o [org] -e [env] -u [username]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).username, Apigee hesabınızla ilişkili e-posta adresidir.

Örnek

edgemicro configure -o docs -e test -u jdoe@example.com

Çıkış

./edgemicro configure -o docs -e test -u jdoe@apigee.com

password:

current nodejs version is v6.1.0

current edgemicro version is 2.2.3-beta

password:

file doesn't exist, setting up

Give me a minute or two... this can take a while...

App edgemicro-auth deployed.

creating vault

adding private_key

adding public_key

configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1

saving configuration information to: /Home/.edgemicro/wwitman-test-config.yaml

vault info:

-----BEGIN CERTIFICATE-----

MIICpDCCAYwCCQCaDpaTttaDANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYxAxMjA0NzIyWhcNMTYxMTAyMjA0NzIyWjAUMRIwEAYD

VQQDEwlsb2NhbGhvcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDA

YbtbsFe50GgBrI8QTih5yzxxxvCfdubGrLWmovwwCCFthno3u8lS54ekOL9jQu

JTJsocJfNhZxvnXifDsCk5Muwx87Z/D0BYLw9ZhM8TMyA2MCkXgC6RfKT69IdJ

jT3X+3D0s+apr3lACsDhgOfaeQfeHAm1SSwH/VemaJqdImGkQMtM8uscMDwG6k

vBbCSNS+hh6ZH1m3tAkcKXqvj/E1hbrHNTWr+uiYFRByUzeo1I607daQD4Lxid

il4Ng3hr3LC1gEzvobWgVyhQ2ovYB57T886H7dGghTnOUxLm2y/TwmQya+44SL

JSsDwauArMF38cRKZZ7VAgMBAAEwDQYJKoZIhvcNAQELBQADEBAHwwu+gOn8Tq

jKOYBTXtOX11HPMTxmyvZ/I57R4roE7Z/lXg/DXwbiFpFG2uamXNKq7yTDJH2i

iiqdERZOGfv7TJMjRlxEnfVHoCV7UKguKq4zeeAEU2x55yFwpWNrarx0kMXRwI

v3WgGfo2bimFQrCjDCNIkDKmYYt4SXIF5zUJmBWPCaK9aJoQb7ARXQO9s2zoOI

XZ5bCUDbehQZ+6LyqC0hgDXiIZYy7R0j93yCbQgoHaHUMEprJEEjE24SHdsWBO

nxGZxB20JLq5AHTm8lbZp7XtvbU0jVpxyrBo2/olFnmpvBVOq9eIp042IVD7nT

J4rPejdK6C4=

-----END CERTIFICATE-----

The following credentials are required to start edge micro

key: e88ec9d5da17cd88ca338d532b7c7a8c4f43ddd3da139d95955ab345af30352d

secret: d7f64854eb6889d06b809dd7c161dba5eeba4a2657277fd819921bf992221a8f

edgemicro configuration complete!

Apigee Private Cloud yapılandırma adımları

Edge Microgateway'i Apigee Private Cloud ile kullanmak için şu adımları uygulayın:

- edgemicro private

connect komutuyla ilgili yardım bilgilerini yazdırın. Herhangi bir Edge Microgateway CLI komutu veya komut seçeneği için yardımı bu şekilde yazdırabilirsiniz.

edgemicro private configure -h

- Aşağıdaki komutu yürütün. Apigee Edge Private Cloud hesabınızla ilgili standart bilgiler gerektirir: kuruluş adı, ortam adı, kullanıcı adı (e-posta adresi), şifre, yönetim sunucusu IP'si ve yönlendirici IP'si. Bu komutu kullanmak için Edge kuruluş yöneticisi olmanız gerekir:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).runtime_url, özel bulut örneğinizin çalışma zamanı URL'sidir.mgmt_url, özel bulut örneğinizin yönetim sunucusunun URL'sidir.username, Apigee hesabınızla ilişkili e-posta adresidir.-

virtual_host, sanal ana makine adlarının virgülle ayrılmış bir listesidir. Varsayılan değerlerdefault,secureşeklindedir

Örnek

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

veya myorg-test.mycompany.com için sanal ana makine takma adınız varsa şunun gibi bir komut kullanabilirsiniz:

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

Çıkış

delete cache config

checking for previously deployed proxies

configuring edgemicro internal proxy

deploying edgemicro internal proxy

deploying edgemicro-auth app

copy auth app into tmp dir

copy config into tmp deer

Give me a minute or two... this can take a while...

App edgemicro-auth added to your org. Now adding resources.

checking org for existing vault creating vault adding private_key adding public_key

configuring host http://192.168.52.106:9001 for region dc-1

saving configuration information to: /Users/ApigeeCorporation/.edgemicro/jdoe-test-config.yaml

vault info:

-----BEGIN CERTIFICATE-----

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

-----END CERTIFICATE-----

The following credentials are required to start edge micro

key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4dd09389b645147151ba3

secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac30ace944c097a726a1263

edgemicro configuration complete!

Yüklemeyi doğrulama

Yüklemeyi doğrulamak için bu komutu çalıştırın. Herhangi bir hata bildirilmezse her şey doğru şekilde ayarlanmıştır ve Edge Mikro Ağ Geçidi'ni başarıyla başlatabilirsiniz.

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).key, yapılandır komutu tarafından daha önce döndürülen anahtardır.secret, yapılandır komutu tarafından daha önce döndürülen anahtardır.

Örnek

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f664ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0556d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

Yapılandırma hakkında

Şu ana kadar yapılan tüm yapılandırmalar, Edge Microgateway'in kendisini Apigee Edge'e önyükleyebilmesini sağlar. Önyükleme başarılı olduktan sonra Edge Microgateway, Apigee Edge'den bir yük ek yapılandırma bilgisi alır.

Bu yapılandırma bilgileri ne için kullanılır? Bu eğiticinin bir sonraki bölümünde öğreneceğimiz gibi, Edge Mikro Ağ Geçidi başladığında Apigee Edge'in Edge Mikro Ağ Geçidi'ne duyarlı özel API proxy'lerinin listesini alması gerekir. Bu eğiticinin sonraki kısmında, Mikro ağ geçidine duyarlı proxy oluşturacaksınız. Edge Microgateway, istemcileri yalnızca bu Microgateway uyumlu API proxy'lerinin önündeki API'leri çağıracak şekilde istemcileri kısıtlar. İstemcilerin (varsayılan olarak) her çağrı için geçerli bir güvenlik jetonu sunmaları gerekir. Bu proxy'ler hakkında daha fazla bilgi edinmek için Edge Microgateway'e Genel Bakış sayfasındaki "Edge Microgateway-aware proxy'ler hakkında bilmeniz gerekenler" bölümüne bakın.

Edge kuruluş yöneticisi olarak, Edge Mikro Ağ Geçidi'ne duyarlı proxy'lerin, diğer tüm proxy'ler gibi Edge ürünlerine eklenebileceğini bilmek istersiniz. Ürünleri ve geliştirici uygulamalarını kullanarak, Edge Microgateway üzerinden çağrılan API'lere erişimi kontrol etmek için istemciye özel güvenlik jetonları oluşturabilirsiniz. İlgili kalıplar da Apigee Edge'deki API proxy'leri, ürünler ve geliştirici uygulamalarıyla aynıdır. Ürünler hakkında daha fazla bilgi almak isterseniz Edge belgelerindeki API ürünü nedir? başlıklı makaleyle başlayın.

Bir sonraki adımda, Edge Mikro Ağ Geçidi'ne duyarlı proxy'lerin nasıl oluşturulacağını göstereceğiz. Ardından, Edge Mikro Ağ Geçidi'ni başlatıp kurulumu test edeceğiz.

2. Bölüm: Apigee Edge'de varlıklar oluşturma

Bu bölümde, Edge'de şu varlıkları oluşturacaksınız:

- Mikro ağ geçidine duyarlı proxy: Bu, Edge Microgateway'in başlangıçta keşfedebileceği özel bir proxy'dir. Mikro ağ geçidi duyarlı proxy'ler, uymanız gereken bir adlandırma kuralına sahiptir: Ad

edgemicro_ile olmalıdır. Örneğin,edgemicro_helloveyaedgemicro_userinfo. Edge Mikro Ağ Geçidi başladığında, Edge'den, Edge Mikro Ağ Geçidi'ni başlattığınızda belirttiğiniz Edge kuruluşu ve ortamındaki mikro ağ geçidi duyarlı proxy'lerin bir listesini alır.

Edge Microgatway, mikro ağ geçidine duyarlı her proxy için proxy'nin hedef URL'sini ve temel yolunu alır. Mikro ağ geçidi duyarlı proxy'ler, Edge Microgateway tarafından oluşturulan analiz verilerini Edge platformundaki bir proxy ile ilişkilendirmek için de kullanışlı bir yol sunar. Microgateway, API çağrılarını işlerken analiz verilerini eşzamansız olarak Edge'e iletir. Analiz verileri, diğer tüm proxy'lerde olduğu gibi, Edge Analytics kullanıcı arayüzünde, mikro ağ geçidine duyarlı proxy adlarının altında gösterilir.

- Ürün, geliştirici ve geliştirici uygulaması - Edge Microgateway, OAuth2 erişim jetonu veya API anahtarı güvenliğini etkinleştirmek için ürünleri, geliştiricileri ve geliştirici uygulamalarını kullanır. Edge Microgateway başladığında, Apigee Edge kuruluşunuzdaki tüm ürün yapılandırmalarını indirir. Bu bilgileri, Edge Mikro Ağ Geçidi üzerinden yapılan API çağrılarını API anahtarları veya OAuth2 erişim jetonları ile doğrulamak için kullanır.

Daha fazla bilgi: Edge Mikro Ağ Geçidine Genel Bakış dokümanındaki "Edge Mikro Ağ Geçidi uyumlu proxy'ler hakkında bilmeniz gerekenler" bölümüne de göz atın.

1. Edge'de Edge Microgateway uyumlu API proxy'si oluşturma

- Apigee Edge'de kuruluşunuza giriş yapın.

- Edge Klasik kullanıcı arayüzüne gitmek için KLASİK PLANA GEÇ'i tıklayın.

- Üst menüden API'lar > API Proxy'leri seçeneğini belirleyin.

- API Proxy'leri sayfasında + API Proxy'yi tıklayın.

- Proxy Oluşturma sihirbazında, Ters proxy (en yaygın) seçeneğini belirleyin.

- Sonraki'yi tıklayın.

- Sihirbazın Ayrıntılar sayfasında aşağıdaki gibi yapılandırın. Sihirbazı aşağıda gösterildiği gibi doldurduğunuzdan emin olun:

- Proxy Adı: edgemicro_hello

- Proxy Temel Yolu: /hello

- Mevcut API: http://mocktarget.apigee.net/

- Sonraki'yi tıklayın.

- Sihirbazın Güvenlik sayfasında Geçiş (yok) seçeneğini belirleyin.

- Sonraki'yi tıklayın.

- Sihirbazın Sanal Ana Makineler sayfasında varsayılanları kabul edin.

- Sonraki'yi tıklayın.

- Sihirbazın Derleme sayfasında proxy ayarlarınızı gözden geçirin. Test ortamının seçildiğinden emin olun.

- Derleme ve Dağıt'ı tıklayın.

2. Ürün oluşturma

İki proxy içeren bir ürün oluşturun:

- Mikro ağ geçidi duyarlı proxy'niz: edgemicro_hello

- Edge Microgateway tarafından yüklenen kimlik doğrulama proxy'si: edgemicro-auth.

- Edge kullanıcı arayüzünde (Klasik sürüm) Yayınla > Ürünler'e gidin.

- Ürünler sayfasında + Ürün'ü tıklayın. Ürün Ayrıntıları sayfasını aşağıdaki gibi doldurun:

- Ad: EdgeMicroTestProduct

- Görünen Ad: EdgeMicroTestProduct

- Ortam: test ve üretim

- Erişim: Herkese açık

- Anahtar Onay Türü: Otomatik

-

Kaynaklar:

- API Proxy'si: edgemicro_hello seçeneğini belirleyin

- Düzeltme: 1

- Kaynak Yolu: /**

- Kaynağı İçe Aktar'ı tıklayın.

- Kaynaklar'da +API Proxy'yi tıklayın

- edgemicro-auth seçeneğini belirleyin

- Kaydet'i tıklayın.

3. (İsteğe bağlı) Test geliştiricisi oluşturun

Bu eğiticide, bir sonraki adım olan geliştirici uygulaması oluşturmak için mevcut herhangi bir geliştiriciyi kullanabilirsiniz. Ancak isterseniz şimdi bir test geliştiricisi oluşturun:

- Yayınla > Geliştiriciler'e gidin.

- Ürünler sayfasında + Geliştirici'yi tıklayın.

- Test geliştiricisi oluşturmak için iletişim kutusunu doldurun.

4. Geliştirici uygulaması oluşturma

Edge Microgateway üzerinden güvenli API çağrıları yapmak için bu uygulamadaki istemci kimlik bilgilerini kullanacaksınız:

- Yayınla > Geliştirici Uygulamaları'na gidin.

- Geliştirici Uygulamaları sayfasında, + Geliştirici Uygulaması'nı tıklayın.

- Geliştirici Uygulama sayfasını aşağıdaki gibi doldurun:

- Ad: EdgeMicroTestApp

- Görünen Ad: EdgeMicroTestApp

- Geliştirici: Test geliştiricisi oluşturduysanız bunu seçin. Alternatif olarak, bu eğiticinin amacı doğrultusunda mevcut herhangi bir geliştiriciyi de kullanabilirsiniz.

-

Kimlik bilgileri:

- Geçerlilik bitiş tarihi: Hiçbir zaman'ı seçin.

- + Product'ı (Ürün ekle) tıklayın ve EdgeMicroTestProduct'u (az önce oluşturduğunuz ürün) seçin.

- Kaydet'i tıklayın.

- Geliştirici Uygulamaları listesi sayfasına geri geldiniz.

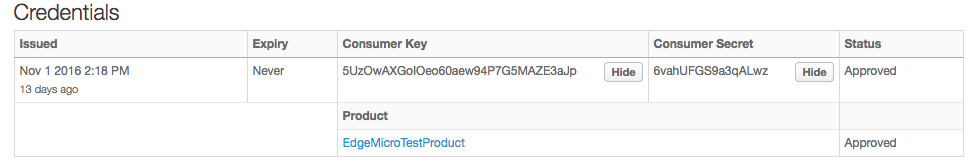

- Yeni oluşturduğunuz EdgeMicroTestApp uygulamasını seçin.

- Tüketici Anahtarı ve Tüketici Gizli Anahtarı'nın yanında Göster'i tıklayın.

3. Bölüm: Edge Mikro Ağ Geçidini Çalıştırma

Artık Edge Mikro Ağ Geçidi'ni yapılandırmış ve Edge'de Edge Mikro Ağ Geçidi'ne duyarlı en az bir proxy'ye sahip olduğunuza göre Edge Mikro Ağ Geçidi'ni başlatmanın zamanı geldi. Yerel makinenizde bir Edge Microgateway HTTP sunucusu çalışır ve doğrudan bu sunucuya API çağrıları yaparsınız.

1. Edge Mikro Ağ Geçidini Başlat

Edge Mikro Ağ Geçidi'ni başlatmak için edgemicro start komutunu kullanın.

- edgemicro configuration komutunu çalıştırdığınızda daha önce döndürülen anahtarlara sahip olduğunuzdan emin olun. Çıkış şuna benzemiştir:

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828ac9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e87189921ad00e6fc1ba8a8ae9f929ee2

- (İsteğe bağlı)

edgemicro startkomutu için yardım bilgilerini yazdırın.

edgemicro start -h

- Edge Microgateway'i başlatmak için şu komutu yürütün:

edgemicro start -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).key, yapılandır komutu tarafından daha önce döndürülen anahtardır.secret, daha önce yapılandır komutu tarafından döndürülen anahtardır.

Örnek

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

Çıkış

Start komutu, Apigee Edge'den (Terminal penceresine kaydırılan) birçok yapılandırma bilgisi alır. Çıkışta, keşfedilen mikro ağ geçidi duyarlı proxy'lerin ve ürünlerin bir listesini görürsünüz. Çıkışın sonunda şuna benzer bir şey görürsünüz:

... PROCESS PID : 9757 installed plugin from analytics installed plugin from oauth eb725020-a2b0-11e6-8a52-6de156e3a6e2 edge micro listening on port 8000 installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth eb77ce60-a2b0-11e6-8a88-b96278c0c198 edge micro listening on port 8000 eb78b8c0-a2b0-11e6-bf36-717b986c91fe edge micro listening on port 8000 eb77f570-a2b0-11e6-883e-472b9104351e edge micro listening on port 8000

Ne oldu?

edgemicro config komutunu çalıştırdığınız terminale bakın. Standart çıkışı yukarı kaydırdığınızda komutun Apigee Edge'den Edge Microgateway yapılandırma bilgilerinin bir yükünü aldığını görebilirsiniz. Bu bilgiler arasında şunlar bulunur:

- Daha önce Apigee kasasında oluşturup sakladığımız ortak anahtar.

- Kuruluşta/ortamda bulunan tüm Edge Mikro ağ geçidi duyarlı proxy'lerin JSON gösterimi. Bunların tümü edgemicro_ önekiyle adlandırılmış proxy'lerdir.

- Kuruluşta/ortamda bulunan tüm API ürünlerinin JSON gösterimi.

Bu bilgilerle Edge Mikro Ağ Geçidi hangi proxy'leri ve proxy yollarını işlemesine izin verildiğini bilir. Güvenlik sağlamak için ürün bilgilerini kullanır (geliştirici uygulama anahtarlarının ürünlerle ilişkili olduğu Apigee Edge'deki API proxy'lerinde olduğu gibi). Edge Mikro Ağ Geçidi'nin güvenliğini sağlamaya yönelik adımları kısa süre içinde gerçekleştireceğiz.

2. Edge Mikro Ağ Geçidini Test Et

Edge Mikro Ağ Geçidi çalışırken proxy'yi çağırabilirsiniz. edgemicro_hello proxy'sinin yapılandırması, Edge Microgateway'i başlattığınızda Edge'den indirildi. Proxy temel yolunun /hello olduğunu unutmayın.

Edge Microgateway'i test etmek için temel yolla başlayıp bir kaynak yolu /echo ekleriz. Temel yoldan sonraki her şeyin (sorgu parametreleri dahil) arka uç hedefine iletildiğini unutmayın:

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}

Hata, istekle birlikte geçerli bir API anahtarı veya erişim jetonu göndermediğiniz için ortaya çıkar. Edge Microgateway, her API çağrısında varsayılan olarak bir API anahtarı veya erişim jetonu gerektirir. Eğiticinin sonraki adımında bu API'nin güvenliğini düzgün bir şekilde sağlayıp geçerli bir erişim jetonunu alıp isteğe dahil etmeyi göstereceğiz.

4. Edge Mikro Ağ Geçidini Durdur

- Ayrı bir terminal penceresinde, Edge Microgateway'i başlattığınız aynı dizine

cdgidin. - Durdur komutunu girin:

edgemicro stop

4. Bölüm: Güvenli Uç Mikro Ağ Geçidi

Edge Microgateway üzerinden yapılan API çağrılarını API anahtarı veya erişim jetonu kullanarak güvenli hale getirebilirsiniz.

OAuth2 erişim jetonuyla güvenli API çağrıları

API çağrılarının kimliğini OAuth2 erişim jetonuyla doğrulamak istiyorsanız şu adımları uygulayın:

1. Gerekli anahtarları edinin

- Edge kullanıcı arayüzünde, 2. Bölüm: Apigee Edge'de varlık oluşturma bölümünde açıklandığı gibi, daha önce oluşturduğunuz Geliştirici Uygulaması'na gidin. Uygulamanın adı EdgeMicroTestApp'ti.

- Geliştirici Uygulaması sayfasında Tüketici Anahtarı ve Tüketici Sırrı'nı gösterip kopyalayın. Bu değerler sonraki adımda erişim jetonu almak için gereklidir.

2. Erişim jetonu alma

Erişim jetonu almanın iki yolu vardır. Size her iki yöntemi de göstereceğiz.

Erişim jetonu almak için komut satırı arayüzünü kullanma

İlk yöntem kullanışlıdır ve eğitimde kullandığımız kalıbı izler. İkinci yöntem, genellikle jeton istemesi gereken istemci uygulaması geliştiricileri için daha kullanışlıdır. Gerçek jeton uç noktası, Edge Microgateway'i yapılandırdığınızda dağıtılan edgemicro-auth proxy'sinde uygulanır.

- (İsteğe bağlı) token get komutuyla ilgili yardımı görüntüleyin:

edgemicro token get -h

- Jetonu oluşturun ve Apigee Edge'de oluşturduğunuz geliştirici uygulamasından Tüketici Anahtarı ve Tüketici Sırrı değerlerini -i ve -s parametreleriyle değiştirin:

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).consumer_id, daha önce oluşturduğunuz Geliştirici Uygulaması'ndaki tüketici kimliğidir.consumer_secret, daha önce oluşturduğunuz Geliştirici Uygulamasındaki Tüketici Sırrı'dır.

Örnek

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

Çıkış (Örnek)

current nodejs version is v4.4.4 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIkVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(İsteğe bağlı) Jeton almak için API'yi kullanma

Curl veya başka bir HTTP istemcisi kullanarak Edge proxy'leri çağırmaya alışkınsanız edgemicro token komutunu kullanmak yerine jeton uç noktasını doğrudan çağırabilirsiniz. Aşağıda bir curl örneği verilmiştir. URL'de kuruluş ve ortam adlarınızı değiştirmeniz ve iki nokta üst üste işaretiyle ayrılmış Tüketici Anahtarı:Tüketici Sırrı değerlerini Temel Kimlik Doğrulama üstbilgisine aktarmanız yeterlidir:

curl -i -X POST --user [client_id]:[client_secret] "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{"grant_type": "client_credentials"}' -H "Content-Type: application/json"

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).client_id, daha önce oluşturduğunuz Geliştirici Uygulaması'ndaki tüketici kimliğidir.client_secret, daha önce oluşturduğunuz Geliştirici Uygulaması'ndaki Tüketici Sırrı'dır.

Çıkış (Örnek)

İster edgemicro token CLI komutunu kullanmış olun ister curl kullanarak uç noktayı çağırmış olun, bu komut, istemci çağrıları yapmak için kullanılabilecek imzalı bir erişim jetonu döndürür. Aşağıdaki gibi bir şey:

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. Edge Mikro Ağ Geçidi'ndeki yapılandırmayı kontrol edin

- Dosyayı açın ~

/.edgemicro/org-env-config.yaml.Edge Microgateway'i Yükleme bölümündeki "Edge Microgateway nerede yüklü?" bölümüne de bakın. - Bu OAuth eklentisi özelliklerinin false olarak ayarlandığından emin olun. Bu değerler varsayılan olarak yanlış olsa da aşağıdakileri tekrar kontrol etmek iyi bir fikirdir:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Ayrıca

org-env-config.yamldosyasında, oauth eklentisininplugins:sequenceöğesine şu şekilde eklendiğinden emin olun:plugins: dir: ../plugins sequence: - oauth

- Dosyada değişiklik yaparsanız değişiklikleri çalışan Edge Microgateway örneğine yeniden yükleyin. Bu komut, Edge Microgateway'i sıfır kapalı kalma süresiyle yeniden yapılandırır:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).key, yapılandır komutu tarafından daha önce döndürülen anahtardır.secret, daha önce yapılandır komutu tarafından döndürülen anahtardır.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4. API'yi güvenli bir şekilde çağırın

Erişim jetonuyla artık API çağrısını güvenli bir şekilde yapabilirsiniz. Örneğin:

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PN30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

API, sahte sunucudan üstbilgileri ve diğer bilgileri döndürür.

API anahtarıyla API'nin güvenliğini sağlama

Yetkilendirme için bir API anahtarı kullanmak isterseniz şu adımları uygulayın:

1. API anahtarını alma

- Edge kullanıcı arayüzünde, 2. Bölüm: Apigee Edge'de varlık oluşturma bölümünde açıklandığı gibi, daha önce oluşturduğunuz Geliştirici Uygulaması'na gidin. Uygulamanın adı EdgeMicroTestApp'ti.

- Geliştirici Uygulaması sayfasında Tüketici Anahtarı'nı gösterin ve kopyalayın. Bu değer, API anahtarıdır. Bu anahtarı, kimliği doğrulanmış API çağrıları yapmak için kullanacaksınız.

2. Edge Mikro Ağ Geçidi'ndeki yapılandırmayı kontrol edin

- Dosyayı açın ~

/.edgemicro/org-env-config.yaml.Edge Microgateway'i Yükleme bölümündeki "Edge Microgateway nerede yüklü?" bölümüne de bakın. - Bu OAuth eklentisi özelliklerinin false olarak ayarlandığından emin olun. Bu değerler varsayılan olarak yanlış olsa da aşağıdakileri tekrar kontrol etmek iyi bir fikirdir:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Ayrıca

org-env-config.yamldosyasında, oauth eklentisininplugins:sequenceöğesine şu şekilde eklendiğinden emin olun:plugins: dir: ../plugins sequence: - oauth - Dosyada değişiklik yaparsanız değişiklikleri çalışan Edge Microgateway örneğine yeniden yükleyin. Bu komut, Edge Microgateway'i sıfır kapalı kalma süresiyle yeniden yapılandırır:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).key, yapılandır komutu tarafından daha önce döndürülen anahtardır.secret, daha önce yapılandır komutu tarafından döndürülen anahtardır.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

3. API anahtarıyla API'yi güvenli bir şekilde çağırma

API'yi x-api-key başlığıyla aşağıdaki gibi çağırın. Developer uygulamasından kopyaladığınız Tüketici Anahtarı değeri API anahtarıdır. Edge Microgateway, varsayılan olarak anahtarı aşağıdaki gibi x-api-key adlı bir üstbilgide iletmenizi bekler:

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

Burada:

apikey, EdgeMicroTestApp'ten alınan Tüketici Anahtarı değeridir.

Örneğin:

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxa0ilYQ5szwuljr5bB'

Artık tam olarak çalışan ve güvenli bir Edge Mikro Ağ Geçidi'ne sahipsiniz. Eğiticinin bir sonraki bölümünde, Edge Mikro Ağ Geçidi'ne işlev ekleyen eklentilere göz atacağız.

5. Bölüm: Spike Arrest eklentisi ekleyin

Bu bölümde, Edge Microgateway örneğinize sıçrama durdurma adı verilen bir hız sınırlama özelliği ekleyeceğiz.

Eklenti nedir?

Eklenti, Edge Mikro Ağ Geçidi'ne işlev ekleyen bir Node.js modülüdür. Eklenti modülleri tutarlı bir düzende tutulur ve Edge Microgateway tarafından bilinen bir konumda depolanır. Böylece mikro ağ geçidi, bunları otomatik olarak keşfedip yükleyebilir. Eklentileri kullanma konusundan eklentiler hakkında daha fazla bilgi edinebilirsiniz.

Ani artış durdurma eklentisi

Spike Arrest, trafikteki ani artışlara karşı koruma sağlar. Edge Microgateway örneği tarafından işlenen istek sayısını kısıtlar.

Edge Microgateway'de sıçrama önleme, eklenti modülü olarak uygulanır. Bu API'yi etkinleştirmek için Edge Microgateway yapılandırma dosyasına eklemeniz gerekir.

- Dosyayı açın ~

/.edgemicro/org-env-config.yaml.Edge Microgateway'i Yükleme bölümündeki "Edge Microgateway nerede yüklü?" bölümüne de bakın. - Aşağıdaki öğeyi ekleyin. Dosyayı dosyanın herhangi bir yerine ekleyebilirsiniz.

spikearrest: timeUnit: minute allow: 10 buffersize: 0 spikearrestöğesini aşağıda gösterildiği gibiedgemicro:sequenceöğesine ekleyin. Dizi yapılandırma özelliği, Edge Microgateway'e eklenti modüllerinin yürütülme sırasını bildirir.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - spikearrest - oauth- Yapılandırma dosyasını kaydedin.

- reload komutuyla Edge Mikro Ağ Geçidi'ni yeniden yükleyin. Bu komutu, Edge Microgateway'i başlattığınız dizinden çalıştırmanız gerekir.

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluşunuzun adıdır (kuruluş yöneticisi olmanız gerekir).env, kuruluşunuzdaki bir ortamdır (test veya üretim gibi).key, yapılandır komutu tarafından daha önce döndürülen anahtardır.secret, daha önce yapılandır komutu tarafından döndürülen anahtardır.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- API'yi hızlı bir şekilde birkaç kez çağırmayı deneyin. İkinci çağrıdan sonra, Edge Microgateway şu hatayı döndürür:

{"message":"SpikeArrest engaged","status":503}

Bunun nedeni, artış durdurmasının belirtilen zaman birimi boyunca yapılabilecek çağrı sayısını azaltmasıdır. Bu durumda, dakikada 10 veya 6 saniyede bir arama yapabilirsiniz.

Daha fazla bilgi için Eklentileri kullanma başlıklı makalenin "Ani artış yakalaması nasıl çalışır?" bölümüne göz atın.

Ekstra kredi: Kota eklentisini ekleme

Ani artış durdurmasını yapılandırmak için kullanılan kalıbı izleyerek kota eklentisi gibi başka eklentiler ekleyebilirsiniz. Ani artış durdurmada olduğu gibi, kota eklentisi de her Edge Microgateway kurulumuna dahildir. Kota, bir uygulamanın belirli bir zaman aralığı (dakika veya saat) boyunca bir API'ye göndermesine izin verilen istek mesajı sayısını belirtir.

Kotaların nasıl çalıştığını öğrenmek için Eklenti kullanma başlıklı makalenin "Kota eklentisini kullanma" bölümüne bakın.

6. Bölüm: Apigee Edge'de analizleri görüntüleme

Tamamen işlevsel bir Edge Microgateway örneğimize sahibiz. Şimdi ne olduğuna bakalım. Analytics eklentisi modülü varsayılan olarak Edge Micro'ya eklenir. Bu modül, analiz verilerini Edge Micro'dan Apigee ucuna sessizce aktarır. Bu veriler, Edge Analytics sistemi tarafından tüketilir. Bunu inceleyelim:

- Apigee Edge'de kuruluşunuza giriş yapın.

- Analytics > Proxy Performansı'nı seçin.

- Proxy Performansı kontrol panelinde edgemicro_hello proxy'sini seçin.

- Grafikte, proxy'nin trafik kalıpları hakkında toplam trafik, ortalama yanıt süresi, ortalama hedef yanıt süresi gibi bilgiler gösterilir.

Edge belgelerindeki Analytics Kontrol Panelleri ana sayfasında Edge Analytics kontrol panelleri hakkında daha fazla bilgi edinebilirsiniz. Eklentiler hakkında daha fazla bilgi edinmek için Eklentileri kullanma konusuna bakın