<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

Edge Microgateway version 2.4.x

Présentation

Ce tutoriel vous explique la procédure à suivre pour configurer une instance d'Edge Microgateway et en cours d'exécution.

Une fois ces étapes effectuées, vous disposerez d'une passerelle Edge Microgateway entièrement configurée et fonctionnelle. une installation capable de traiter les requêtes API. Vous testerez la configuration en effectuant des appels d'API sécurisés via Edge Microgateway vers une cible backend. Vous apprendrez également à ajouter le plug-in à Microgateway.

Ce guide est divisé en plusieurs parties:

- Condition préalable: Installation de Edge Micropasserelle

- Partie 1:Configurer Edge Microgateway

- Partie 2: Créer des entités sur Apigee Edge

- Partie 3:Utiliser Edge Micropasserelle

- Partie 4:Secure Edge Microgateway

- Partie 5:Ajouter le plug-in Spike Arrest

- Partie 6: Afficher les données Analytics sur Apigee Edge

Condition préalable: Installer Edge Microgateway

Suivez les instructions de la section Installation d'Edge Microgateway : Une fois l'installation terminée, vous pourrez suivre les étapes de ce tutoriel.

Une fois l'installation terminée, passez à la section suivante, Partie 1: Configurer Edge Microgateway.

Partie 1: Configurer Edge Micropasserelle

Dans cette partie, vous allez configurer Edge Microgateway à l'aide d'une commande d'interface de ligne de commande (CLI) pour communiquer avec Apigee Edge. Si vous utilisez Apigee Edge Cloud, suivez les étapes de configuration d'Apigee Edge Cloud. Si vous utilisez Apigee, suivez les étapes pour Apigee Edge Private Google Cloud.

Étapes de configuration d'Apigee Edge Cloud

Suivez ces étapes pour utiliser Edge Microgateway avec Apigee Edge Cloud:

- Si vous ne l'avez pas déjà fait, initialisez Edge Microgateway (il vous suffit de le faire

étape une fois):

edgemicro init

- (Facultatif) Affichez l'aide de la commande edgemicro configure:

edgemicro configure -h

- Exécutez la commande suivante pour configurer Edge Microgateway:

edgemicro configure -o [org] -e [env] -u [username]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).usernameest l'adresse e-mail associée à votre un compte Apigee.

Exemple

edgemicro configure -o docs -e test -u jdoe@example.com

Sortie

./edgemicro configure -o docs -e test -u jdoe@apigee.com password: current nodejs version is v6.1.0 current edgemicro version is 2.2.3-beta password: file doesn't exist, setting up Give me a minute or two... this can take a while... App edgemicro-auth deployed. creating vault adding private_key adding public_key configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1 saving configuration information to: /Home/.edgemicro/wwitman-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQCaDpaTttaDANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYxAxMjA0NzIyWhcNMTYxMTAyMjA0NzIyWjAUMRIwEAYD VQQDEwlsb2NhbGhvcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDA YbtbsFe50GgBrI8QTih5yzxxxvCfdubGrLWmovwwCCFthno3u8lS54ekOL9jQu JTJsocJfNhZxvnXifDsCk5Muwx87Z/D0BYLw9ZhM8TMyA2MCkXgC6RfKT69IdJ jT3X+3D0s+apr3lACsDhgOfaeQfeHAm1SSwH/VemaJqdImGkQMtM8uscMDwG6k vBbCSNS+hh6ZH1m3tAkcKXqvj/E1hbrHNTWr+uiYFRByUzeo1I607daQD4Lxid il4Ng3hr3LC1gEzvobWgVyhQ2ovYB57T886H7dGghTnOUxLm2y/TwmQya+44SL JSsDwauArMF38cRKZZ7VAgMBAAEwDQYJKoZIhvcNAQELBQADEBAHwwu+gOn8Tq jKOYBTXtOX11HPMTxmyvZ/I57R4roE7Z/lXg/DXwbiFpFG2uamXNKq7yTDJH2i iiqdERZOGfv7TJMjRlxEnfVHoCV7UKguKq4zeeAEU2x55yFwpWNrarx0kMXRwI v3WgGfo2bimFQrCjDCNIkDKmYYt4SXIF5zUJmBWPCaK9aJoQb7ARXQO9s2zoOI XZ5bCUDbehQZ+6LyqC0hgDXiIZYy7R0j93yCbQgoHaHUMEprJEEjE24SHdsWBO nxGZxB20JLq5AHTm8lbZp7XtvbU0jVpxyrBo2/olFnmpvBVOq9eIp042IVD7nT J4rPejdK6C4= -----END CERTIFICATE----- The following credentials are required to start edge micro key: e88ec9d5da17cd88ca338d532b7c7a8c4f43ddd3da139d95955ab345af30352d secret: d7f64854eb6889d06b809dd7c161dba5eeba4a2657277fd819921bf992221a8f edgemicro configuration complete!

Étapes de configuration du cloud privé Apigee

Pour utiliser Edge Microgateway avec le cloud privé Apigee, procédez comme suit:

- Impression des informations d'aide concernant la mémoire privée Edgemicro

configure. Vous pouvez imprimer l'aide de cette manière pour n'importe quelle CLI Edge Microgateway

ou l'option de commande suivante.

edgemicro private configure -h

- Exécutez la commande ci-dessous. Il nécessite des informations standards sur votre environnement Apigee Edge

Compte cloud privé: nom de l'organisation, nom de l'environnement, nom d'utilisateur (adresse e-mail), mot de passe,

l'adresse IP du serveur de gestion

et l'adresse IP du routeur. Vous devez être un administrateur de l'organisation Edge pour utiliser cette

:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).runtime_urlest l'URL d'exécution de votre Compute Engine.mgmt_urlest l'URL du serveur de gestion pour de votre instance de cloud privé.usernameest l'adresse e-mail associée à votre un compte Apigee.-

virtual_hostest une liste d'hôtes virtuels séparés par une virgule. noms. Les valeurs par défaut sontdefault,secure

Exemple

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

ou, si vous avez un alias d'hôte virtuel myorg-test.mycompany.com, vous devez

utilisez une commande comme celle-ci:

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

Sortie

delete cache config checking for previously deployed proxies configuring edgemicro internal proxy deploying edgemicro internal proxy deploying edgemicro-auth app copy auth app into tmp dir copy config into tmp deer Give me a minute or two... this can take a while... App edgemicro-auth added to your org. Now adding resources. checking org for existing vault creating vault adding private_key adding public_key configuring host http://192.168.52.106:9001 for region dc-1 saving configuration information to: /Users/ApigeeCorporation/.edgemicro/jdoe-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3 OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho 7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ 57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ 1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz pFkIxepyr/0= -----END CERTIFICATE----- The following credentials are required to start edge micro key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4dd09389b645147151ba3 secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac30ace944c097a726a1263 edgemicro configuration complete!

Vérifiez l'installation

Exécutez cette commande pour vérifier l'installation. Si aucune erreur n'est signalée, la configuration est terminée. correctement et vous pourrez démarrer Edge Microgateway correctement.

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

Où :

orgest le nom de votre organisation Edge (vous devez être une organisation administrateur).envest un environnement de votre organisation (comme un environnement de test ou produit).keyest la clé renvoyée précédemment par la configuration .secretest la clé renvoyée précédemment par la configuration .

Exemple

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f664ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0556d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

À propos de la configuration

Toute la configuration effectuée jusqu'à présent permet à Edge Microgateway de s'amorcer vers Apigee. Périphérie. Une fois l'amorçage réussi, Edge Microgateway récupère une charge utile les informations de configuration d'Apigee Edge.

À quoi servent ces informations de configuration ? Comme nous le verrons dans la prochaine partie , au démarrage d'Edge Microgateway, il doit recevoir une liste Proxys d'API compatibles avec les micro-passerelles d'Apigee Edge Dans la partie suivante de ce tutoriel, vous allez créer un proxy compatible avec Microgateway. Edge Microgateway restreint les clients à appeler uniquement les API front par ces proxys d'API compatibles avec Microgateway. Les clients devront, par défaut, de fournir un jeton de sécurité valide pour chaque appel. Pour en savoir plus sur ces proxys, consultez la section "Quoi vous devez connaître les proxys compatibles avec Edge Microgateway.

En tant qu'administrateur d'entreprise Edge, vous serez intéressé de savoir que les proxys compatibles avec Edge Microgateway peuvent être ajouté aux produits Edge, comme n'importe quel autre proxy. Grâce à l'utilisation de produits applications, vous pouvez générer des jetons de sécurité spécifiques au client pour contrôler l'accès aux API appelées via Edge Microgateway. Encore une fois, les modèles impliqués sont identiques à l'utilisation de n'importe quel proxy d'API, et des applications de développement sur Apigee Edge. Pour en savoir plus sur les produits, commencez par Qu'est-ce qu'un produit d'API ? dans la périphérie dans la documentation Google Cloud.

Nous verrons ensuite comment créer des proxys compatibles avec Edge Microgateway, lancez Edge Microgateway et testez la configuration.

Partie 2: Créer des entités sur Apigee Edge

Dans cette partie, vous allez créer ces entités sur Edge:

- Un proxy compatible avec la micropasserelle : il s'agit d'un proxy

qu'Edge Microgateway peut découvrir au démarrage. Les proxys compatibles avec les micro-passerelles ont un

nomenclature que vous devez respecter: le nom doit être

avec

edgemicro_. Pour Exemple :edgemicro_helloouedgemicro_userinfo. Au démarrage d'Edge Microgateway, il récupère depuis Edge une liste de proxys compatibles avec la micropasserelle la même organisation et l'environnement Edge que vous avez spécifiés lors du démarrage d'Edge Microgateway.

Pour chaque proxy compatible avec les micro-passerelles, Edge Microgatway récupère l'URL cible du proxy et son chemin de base. Les proxys compatibles avec les micro-passerelles constituent également un moyen pratique d'associer des analyses les données générées par Edge Microgateway avec un proxy sur la plate-forme Edge. En tant que micropasserelle gère les appels d'API, il transmet de manière asynchrone les données d'analyse à Edge. Les données Analytics s'affichent. dans l'interface utilisateur Edge Analytics sous le ou les noms de proxy compatibles avec la micropasserelle, comme pour toute autre proxy.

- Un produit, un développeur et une application de développeur : Edge Microgateway utilise des produits, des développeurs et des applications de développement pour activer la sécurité des jetons d'accès OAuth2 ou des clés API. Au démarrage d'Edge Microgateway, il télécharge toutes les configurations de produit à partir de votre compte Apigee Organisation en périphérie Il utilise ces informations pour vérifier les appels d'API effectués via Edge Microgateway. à l'aide de clés API ou de jetons d'accès OAuth2.

En savoir plus:consultez également l'article "Quoi vous devez connaître les proxys compatibles avec Edge Microgateway".

1. Créer un proxy d'API compatible avec Edge Microgateway sur Edge

- Connectez-vous à votre organisation sur Apigee Edge.

- Cliquez sur SWITCH TO CLASSIC (Passer à la version classique) pour accéder à l'interface utilisateur Edge Classic.

- Sélectionnez API > Proxies d'API dans le menu supérieur.

- Sur la page "API Proxies" (Proxys d'API), cliquez sur + API Proxy (+ Proxy d'API).

- Dans l'assistant Créer un proxy, sélectionnez Proxy inverse (le plus courant).

- Cliquez sur Suivant.

- Sur la page "Détails" de l'assistant, effectuez la configuration comme suit. Veillez à bien remplir les champs de l'assistant

exactement comme indiqué:

- Nom du proxy: edgemicro_hello

- Chemin de base du proxy: /hello

- API existante: http://mocktarget.apigee.net/

- Cliquez sur Suivant.

- Sur la page "Sécurité" de l'assistant, sélectionnez Passthrough (none).

- Cliquez sur Suivant.

- Sur la page Hôtes virtuels de l'assistant, acceptez les valeurs par défaut.

- Cliquez sur Suivant.

- Sur la page "Créer" de l'assistant, vérifiez vos paramètres de proxy. Assurez-vous que l'environnement de test est sélectionné.

- Cliquez sur Build and Deploy (Compiler et déployer).

2. Créer un produit

Créez un produit contenant deux proxys:

- Votre proxy compatible avec la micropasserelle: edgemicro_hello

- Le proxy d'authentification qui a été installé par Edge Microgateway: edgemicro-auth

- Dans l'interface utilisateur Edge (version classique), cliquez sur Publier > Produits.

- Sur la page "Produits", cliquez sur + Produit. Renseignez les informations détaillées sur le produit.

comme suit:

<ph type="x-smartling-placeholder">

- </ph>

- Nom:EdgeMicroTestProduct

- Nom à afficher:EdgeMicroTestProduct

- Environnement:test et production

- Access (Accès) : Public

- Key Approval Type (Type d'approbation de clé) : automatique

-

Ressources:

<ph type="x-smartling-placeholder">

- </ph>

- Proxy d'API: sélectionnez edgemicro_hello.

- Révision:1

- Chemin d'accès à la ressource: /**

- Cliquez sur Import Resource (Importer une ressource).

- Dans "Ressources", cliquez sur + Proxy d'API.

- Sélectionnez edgemicro-auth.

- Cliquez sur Enregistrer.

3. (Facultatif) Créez un développeur test

Pour les besoins de ce tutoriel, vous pouvez utiliser n'importe quel développeur existant pour l'étape suivante, créer une application de développement. Toutefois, si vous le souhaitez, vous pouvez créer un développeur test maintenant:

- Cliquez sur Publier > Développeurs

- Sur la page "Produits", cliquez sur + Développeur.

- Remplissez la boîte de dialogue pour créer un développeur test.

4. Créer une application de développement

Vous allez utiliser les identifiants client de cette application pour effectuer des appels d'API sécurisés via Edge Microgateway:

- Cliquez sur Publier > Applications pour les développeurs :

- Sur la page "Applications de développeur", cliquez sur + Application de développeur.

- Remplissez la page de l'application du développeur comme suit:

<ph type="x-smartling-placeholder">

- </ph>

- Nom:EdgeMicroTestApp

- Nom à afficher:EdgeMicroTestApp

- Développeur:si vous avez créé un développeur de test, sélectionnez-le. Ou vous : pouvez utiliser n'importe quel développeur existant pour les besoins de ce tutoriel.

-

Identifiants:

<ph type="x-smartling-placeholder">

- </ph>

- Sélectionnez Expiration: Jamais.

- Cliquez sur + Produit, puis sélectionnez EdgeMicroTestProduct (le produit que vous venez de créé)

- Cliquez sur Enregistrer.

- Vous êtes redirigé vers la page de la liste des applications de développement.

- Sélectionnez l'application que vous venez de créer, EdgeMicroTestApp.

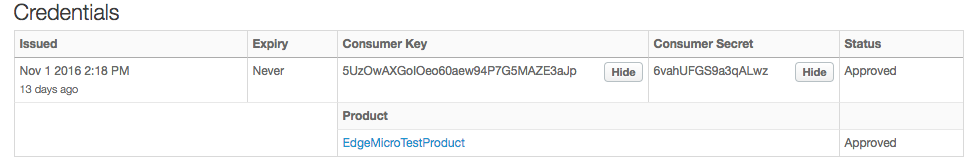

- Cliquez sur Afficher à côté du champ Consommateur Key et Consumer Secret (Code secret client).

Partie 3: Utiliser une micropasserelle Edge

Maintenant que vous disposez d'une passerelle Edge Microgateway configurée et d'au moins une passerelle compatible avec Edge Microgateway proxy sur Edge, il est temps de démarrer Edge Microgateway. Un serveur HTTP Edge Microgateway exécutera sur votre machine locale. Vous effectuerez des appels d'API directement vers ce serveur.

1. Démarrer Edge Microgateway

Utilisez la commande edgemicro start pour démarrer Edge Microgateway.

- Assurez-vous de disposer des clés qui ont été renvoyées précédemment lors de l'exécution

la commande edgemicro configure. La sortie ressemblait

à quelque chose comme

ceci:

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828ac9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e87189921ad00e6fc1ba8a8ae9f929ee2

- (Facultatif) Affichez les informations d'aide de la commande

edgemicro start.

edgemicro start -h

- Pour démarrer Edge Microgateway, exécutez la commande suivante:

edgemicro start -o [org] -e [env] -k [key] -s [secret]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).keyest la clé renvoyée précédemment par la configuration .secretest la clé renvoyée précédemment par la configure.

Exemple

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

Sortie

La commande start récupère de nombreuses informations de configuration à partir d'Apigee Edge (qui défile jusqu'à la fenêtre de terminal). Le résultat contient une liste de microservices compatibles avec les micro-passerelles les proxies et les produits découverts. À la fin de la sortie, vous devriez voir quelque chose comme ceci:

... PROCESS PID : 9757 installed plugin from analytics installed plugin from oauth eb725020-a2b0-11e6-8a52-6de156e3a6e2 edge micro listening on port 8000 installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth eb77ce60-a2b0-11e6-8a88-b96278c0c198 edge micro listening on port 8000 eb78b8c0-a2b0-11e6-bf36-717b986c91fe edge micro listening on port 8000 eb77f570-a2b0-11e6-883e-472b9104351e edge micro listening on port 8000

Que s'est-il passé ?

Examinez le terminal sur lequel vous avez exécuté la commande edgemicro config. En faisant défiler vers le haut dans la sortie standard, vous pouvez voir que la commande récupère une charge utile Informations de configuration Edge Microgateway provenant d'Apigee Edge Voici quelques exemples :

- Clé publique que nous avons créée et stockée précédemment dans un mappage de clés-valeurs (KVM, Key Value Map) chiffré.

- Une représentation JSON de tous les proxys compatibles avec Edge Microgateway qui existent dans le organisation/environnement. Ce sont tous des proxies qui sont nommés avec le préfixe edgemicro_.

- Une représentation JSON de tous les produits API qui existent dans le organisation/environnement.

Grâce à ces informations, Edge Microgateway sait quels proxys et chemins de proxy il est autorisé à processus. Elle utilise les informations produit pour renforcer la sécurité (comme n'importe quelle API le proxy sur Apigee Edge, où les clés d'application de développeur sont associées aux produits). Nous y reviendrons les étapes de sécurisation d'Edge Microgateway dans les plus brefs délais.

2. Tester Edge Microgateway

Lorsque Edge Microgateway est en cours d'exécution, vous pouvez appeler le proxy. La configuration le proxy edgemicro_hello a été téléchargé depuis Edge lorsque vous avez démarré Edge Microgateway. N'oubliez pas que le chemin de base du proxy est /hello.

Pour tester Edge Microgateway, nous commençons par le chemin de base et ajoutons une ressource chemin /echo. Notez que tout ce qui se trouve après le chemin de base (y compris les requêtes ) est simplement transmise à la cible du backend:

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}

Cette erreur se produit lorsque vous n'avez pas envoyé de clé API ni de jeton d'accès valides avec la requête. Par par défaut, Edge Microgateway requiert une clé API ou un jeton d'accès à chaque appel d'API. Dans À l'étape suivante du tutoriel, nous sécuriserons cette API correctement et vous montrerons comment obtenir un jeton d'accès et l'inclure dans la requête.

4. Arrêter Edge Microgateway

- Dans une fenêtre de terminal distincte, exécutez la commande

cdsur le même dans lequel vous avez démarré Edge Microgateway. - Saisissez la commande d'arrêt:

edgemicro stop

Partie 4: Secure Edge Micropasserelle

Vous pouvez sécuriser les appels d'API effectués via Edge Microgateway à l'aide d'une clé API ou d'un à partir d'un jeton d'accès.

Sécurisez les appels d'API avec un jeton d'accès OAuth2

Procédez comme suit si vous souhaitez authentifier les appels d'API avec un jeton d'accès OAuth2:

1. Obtenez les clés requises

- Dans l'interface utilisateur Edge, accédez à l'application de développement que vous avez créée précédemment, comme décrit ci-dessus. dans la Partie 2: Créer des entités sur Apigee Edge. Le nom de l’application était EdgeMicroTestApp.

- Sur la page "Application du développeur", affichez la clé client et le code secret client, puis copiez de l'IA générative. Ces valeurs sont nécessaires pour obtenir un jeton d'accès étape par étape.

2. Obtenir un jeton d'accès

Il existe deux façons d'obtenir un jeton d'accès. Nous allons vous présenter les deux méthodes.

Utiliser la CLI pour obtenir un jeton d'accès

La première méthode est pratique et suit le modèle que nous avons utilisé tout au long du tutoriel. La deuxième méthode s'avère généralement plus utile. pour les développeurs d'applications clientes qui doivent demander des jetons. Le véritable point de terminaison du jeton est implémenté le proxy edgemicro-auth qui a été déployé lors de la configuration Microgateway.

- (Facultatif) Affichez l'aide de la commande token get:

edgemicro token get -h

- Générez le jeton en remplaçant les valeurs "Clé client" et "Code secret client" de la

de développement que vous avez créée sur Apigee Edge dans

Paramètres -i et -s:

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).consumer_idest le numéro client dans l'application du développeur. que vous avez créées précédemment.consumer_secretest le code secret client figurant dans Application de développeur que vous avez créée précédemment.

Exemple

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

Sortie (exemple)

current nodejs version is v4.4.4 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIkVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(Facultatif) Utiliser l'API pour obtenir un jeton

Si vous avez l'habitude d'appeler des proxys Edge à l'aide de curl ou d'un autre client HTTP, vous serez intéressé de savoir que vous pouvez appeler directement le point de terminaison du jeton, au lieu d'utiliser la commande edgemicro token. Voici un exemple curl. Remplacer les noms de votre organisation et de votre environnement dans l'URL, et transmettez la clé client séparée par des deux-points : Valeurs de secret dans un en-tête d'authentification de base:

curl -i -X POST "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{ "client_id": "your consumer key", "client_secret": "your consumer secret", "grant_type": "client_credentials" }' -H "Content-Type: application/json"

Où :

orgest le nom de votre organisation Edge (vous devez être une organisation administrateur).envest un environnement de votre organisation (comme un environnement de test ou produit).client_idest le numéro client dans l'application du développeur que vous créé précédemment.client_secretest le code secret client dans la section Application que vous avez créée précédemment.

Résultat (exemple)

La commande, que vous ayez utilisé la commande CLI edgemicro token ou appelé point de terminaison à l'aide de curl, renvoie un jeton d'accès signé qui peut être utilisé pour rendre appels. Exemple:

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. Vérifiez la configuration dans Edge Microgateway

- Ouvrir le fichier ~

/.edgemicro/org-env-config.yaml.Voir également Où Edge Microgateway est-il installé ? - Assurez-vous que les propriétés du plug-in OAuth sont définies sur false. Ils sont

"false" par défaut, mais nous vous recommandons de vérifier les éléments suivants:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Toujours dans le fichier

org-env-config.yaml, assurez-vous que le plug-in OAuth est ajouté à l'élémentplugins:sequence, comme ceci :plugins: dir: ../plugins sequence: - oauth

- Si vous apportez des modifications au fichier, actualisez les modifications dans le

exécutant une instance Edge Microgateway. Cette commande reconfigure Edge Microgateway avec

sans temps d'arrêt:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).keyest la clé renvoyée précédemment par la configuration .secretest la clé renvoyée précédemment par la configure.

Exemple

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4. Appeler l'API de manière sécurisée

Avec un jeton d'accès, vous pouvez maintenant effectuer l'appel d'API de manière sécurisée. Exemple :

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PN30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

L'API renvoie les en-têtes et d'autres informations à partir du serveur fictif.

Sécuriser l'API à l'aide d'une clé API

Si vous souhaitez utiliser une clé API pour l'autorisation, procédez comme suit:

1. Obtenir la clé API

- Dans l'interface utilisateur Edge, accédez à l'application de développement que vous avez créée précédemment, comme décrit ci-dessus. dans la Partie 2: Créer des entités sur Apigee Edge. Le nom de l’application était EdgeMicroTestApp.

- Sur la page de l'application du développeur, affichez la clé client et copiez-la. Cette valeur est la clé API. Vous utiliserez cette clé pour effectuer des appels d'API authentifiés.

2. Vérifiez la configuration dans Edge Microgateway

- Ouvrir le fichier ~

/.edgemicro/org-env-config.yaml.Voir également Où Edge Microgateway est-il installé ? - Assurez-vous que les propriétés du plug-in OAuth sont définies sur false. Ils sont

"false" par défaut, mais nous vous recommandons de vérifier les éléments suivants:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Toujours dans le fichier

org-env-config.yaml, assurez-vous que le plug-in OAuth est ajouté à l'élémentplugins:sequence, comme ceci :plugins: dir: ../plugins sequence: - oauth - Si vous apportez des modifications au fichier, actualisez les modifications dans le

exécutant une instance Edge Microgateway. Cette commande reconfigure Edge Microgateway avec

sans temps d'arrêt:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).keyest la clé renvoyée précédemment par la configuration .secretest la clé renvoyée précédemment par la configure.

Exemple

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

3. Appeler l'API de manière sécurisée avec une clé API

Appelez l'API avec l'en-tête x-api-key comme suit. Clé client que vous avez copiée depuis l'application du développeur est la clé API. Par défaut, Edge Microgateway attend que pour transmettre la clé dans un en-tête appelé x-api-key, comme ceci:

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

Où :

apikeyest la valeur de la clé client issue de EdgeMicroTestApp.

Exemple :

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxa0ilYQ5szwuljr5bB'

Vous disposez désormais d'une Edge Microgateway entièrement fonctionnelle et sécurisée. Dans la partie suivante du nous allons examiner les plug-ins qui ajoutent des fonctionnalités à Edge Microgateway.

Partie 5: Arrêter l'arrestation des pics plug-in

Dans cette partie, nous ajouterons une fonctionnalité de limitation du débit appelée arrêt des pics à votre instance d'Edge Microgateway.

Que sont les plug-ins ?

Un plug-in est un module Node.js qui ajoute des fonctionnalités à Edge Microgateway. Modules de plug-ins suivent un schéma cohérent et sont stockés dans un emplacement connu d'Edge Microgateway, microgateway afin de les détecter et de les charger automatiquement. Pour en savoir plus sur les plug-ins, consultez Utiliser des plug-ins

Ajouter l'arrêt des pics plug-in

Spike Arrest protège contre les pics de trafic. Il limite le nombre de requêtes traitées une instance Edge Microgateway.

Dans Edge Microgateway, l'arrêt des pics est implémenté en tant que module de plug-in. Pour l'activer, vous devez pour l'ajouter au fichier de configuration Edge Microgateway.

- Ouvrir le fichier ~

/.edgemicro/org-env-config.yaml.Voir également Où Edge Microgateway est-il installé ? - Ajoutez l'élément suivant. Vous pouvez l'ajouter n'importe où dans le fichier.

spikearrest: timeUnit: minute allow: 10 buffersize: 0 - Ajouter

spikearrestà l'élémentedgemicro:sequence, comme indiqué ci-dessous. La séquence indique à Edge Microgateway l'ordre dans lequel les modules de plug-in sont exécuté.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - spikearrest - oauth

- Enregistrez le fichier de configuration.

- Actualiser Edge Microgateway avec

la commande reload. Vous devez exécuter cette commande depuis la

dans lequel vous avez démarré Edge Microgateway.

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Où :

orgest le nom de votre organisation Edge (vous devez être administrateur de l'entreprise).envest un environnement de votre organisation (comme un environnement de test ou produit).keyest la clé renvoyée précédemment par la configuration .secretest la clé renvoyée précédemment par la configure.

Exemple

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- Essayez d'appeler l'API plusieurs fois à la suite. Après le deuxième appel, Edge

Microgateway renvoie l'erreur suivante:

{"message":"SpikeArrest engaged","status":503}

En effet, l'arrêt des pics d'activité atténue le nombre d'appels pouvant être effectués unité de temps spécifiée. Dans cet exemple, vous pouvez passer 10 appels par minute, soit un tous les 6 secondes.

Pour en savoir plus, consultez Comment fonctionne l'arrêt des pics d'activité ? dans la section Utiliser des plug-ins.

Bonus: ajout du plug-in de quota

En suivant le même schéma que celui utilisé pour configurer l'arrêt des pics, vous pouvez ajouter d'autres plug-ins, sur un plug-in de quota. Comme pour l'arrêt des pics, le plug-in de quota est inclus dans chaque passerelle Edge Microgateway l'installation. Un quota spécifie le nombre de messages de requête qu'une application est autorisée à envoyer. à une API sur un intervalle de temps spécifié (minutes ou heures).

Pour en savoir plus sur le fonctionnement des quotas, consultez Utiliser le plug-in de quota. dans la section Utiliser des plug-ins.

Partie 6: Affichage sur Apigee Edge

Nous disposons maintenant d'une instance Edge Microgateway entièrement fonctionnelle. Voyons ce qui s'est passé ! Par défaut, le module du plug-in d'analyse est ajouté à Edge Micro. Ce module transmet silencieusement d'Edge Micro à Apigee Edge, où elles sont utilisées par le système Edge Analytics. Voyons:

- Connectez-vous à votre organisation sur Apigee Edge.

- Sélectionnez Analytics > Performances des proxys.

- Dans le tableau de bord Proxy Performance, sélectionnez la commande edgemicro_hello proxy.

- Le graphique présente des informations sur les tendances du trafic du proxy, telles que le trafic total, temps de réponse moyen, temps de réponse cible moyen, etc.

Vous pouvez en savoir plus sur les tableaux de bord Edge Analytics sur la page d'accueil Tableaux de bord Analytics dans la Documentation Edge. Pour en savoir plus sur les plug-ins, consultez la page Utiliser des plug-ins.