Vous consultez la documentation d'Apigee Edge.

Consultez la

documentation Apigee X. en savoir plus

Edge Microgateway version 3.3.x

Apigee Edge Microgateway est un processeur de messages sécurisé basé sur HTTP pour les API. Sa tâche principale consiste à traiter les requêtes et les réponses vers et depuis les services de backend de manière sécurisée, tout en transmettant de manière asynchrone des données d'exécution d'API précieuses à Apigee Edge, où elles sont utilisées par le système Edge Analytics. Edge Microgateway est facile à installer et à déployer. Une instance peut être opérationnelle en quelques minutes.

En règle générale, Edge Microgateway est installé dans un réseau de confiance situé à proximité des services cibles du backend. Il offre une sécurité de niveau professionnel et certaines fonctionnalités clés du plug-in, telles que l'arrêt des pics, les quotas et l'analyse, mais pas l'intégralité des fonctionnalités ou de l'empreinte d'Apigee Edge. Si vous le souhaitez, vous pouvez installer Edge Microgateway dans le même centre de données, voire sur la même machine que vos services de backend.

Vous pouvez exécuter Edge Microgateway en tant que processus autonome ou l'exécuter dans un conteneur Docker. Consultez la page Utiliser Docker avec Edge Microgateway. Vous pouvez également utiliser Edge Microgateway pour assurer la gestion des API Apigee pour les services exécutés dans un cluster Kubernetes. Que vous migriez des services et des API existants vers la pile Kubernetes, ou que vous créiez de nouveaux services et API, Edge Microgateway vous offre une expérience de gestion des API fluide, y compris la sécurité, la gestion du trafic, l'analyse, la publication, etc. Consultez la page Intégrer Edge Microgateway à Kubernetes.

Cas d'utilisation types

Voici des cas d'utilisation types d'une solution de gestion des API Cloud hybride telle que Edge Microgateway:

- Réduisez la latence du trafic des API pour les services exécutés à proximité. Par exemple, si les consommateurs et les producteurs d'API se trouvent à proximité, les API ne doivent pas nécessairement passer par une passerelle centrale.

- Pour des raisons de sécurité ou de conformité, le trafic des API doit rester dans les limites approuvées par l'entreprise.

- Continuez à traiter les messages si la connexion Internet est temporairement perdue.

- Assurez la gestion des API Apigee pour les services exécutés dans un cluster Kubernetes. Consultez la page Intégrer Edge Microgateway à Kubernetes.

Pour découvrir d'autres cas d'utilisation, consultez cet article de la communauté Apigee.

Principaux avantages et fonctionnalités

| Caractéristique | Avantages |

|---|---|

| Sécurité | Edge Microgateway authentifie les requêtes avec un jeton d'accès signé ou une clé API délivrée par Apigee Edge à chaque application cliente. |

| Déploiement rapide | Contrairement à un déploiement complet d'Apigee Edge, vous pouvez déployer et exécuter une instance Edge Microgateway en quelques minutes. |

| Proximité du réseau | Vous pouvez installer et gérer Edge Microgateway sur la même machine, le même sous-réseau ou le même centre de données que les API cibles principales avec lesquelles Edge Microgateway interagit. |

| Analyses | Edge Microgateway fournit de manière asynchrone les données d'exécution des API à Apigee Edge, où elles sont traitées par le système Edge Analytics. Vous pouvez utiliser la suite complète de métriques, de tableaux de bord et d'API Edge Analytics. |

| Latence réduite | Toutes les communications avec Apigee Edge sont asynchrones et ne s'effectuent pas dans le cadre du traitement des requêtes de l'API cliente. Cela permet à Edge Microgateway de collecter les données d'API et de les envoyer à Apigee Edge sans affecter la latence. |

| Familiarité | Edge Microgateway utilise et interagit avec des fonctionnalités Apigee Edge que les administrateurs Edge connaissent déjà bien, telles que les proxys, les produits et les applications pour les développeurs. |

| Configuration | Aucune programmation n'est requise pour configurer et gérer Edge Microgateway. Tout est géré par le biais de la configuration. |

| Commodité | Vous pouvez intégrer Edge Microgateway à votre infrastructure et processus de gestion et de surveillance des applications existants. Notez que la surveillance des API Apigee n'est pas compatible avec Edge Microgateway. |

| Journalisation | Les fichiers journaux détaillent tous les événements normaux et exceptionnels rencontrés lors du traitement de l'API par Edge Microgateway. |

| CLI | Une interface de ligne de commande vous permet de démarrer, d'arrêter et de redémarrer Edge Microgateway, d'extraire des statistiques d'exploitation, d'afficher les fichiers journaux, de demander des jetons d'accès, etc. |

Ce que vous devez savoir sur Edge Microgateway

Cette section décrit le fonctionnement d'Edge Microgateway, ainsi que son architecture de base, sa configuration et son déploiement.

Pourquoi utiliser Edge Microgateway ?

En déplaçant le composant de gestion d'API à proximité des applications cibles backend, vous pouvez réduire la latence du réseau. Bien qu'il soit possible d'installer Apigee Edge sur site dans un cloud privé, un déploiement complet d'Apigee Edge est nécessairement vaste et complexe s'il doit faire appel à l'ensemble de ses fonctionnalités de traitement d'un gros volume de données, telles que la gestion des clés, la monétisation et analyses. Cela signifie que le déploiement d'Apigee Edge sur site dans chaque centre de données n'est pas toujours souhaitable.

Avec Edge Microgateway, vous bénéficiez d'une application à encombrement relativement faible qui s'exécute à proximité de vos applications backend. Vous pouvez également profiter de toutes les fonctionnalités d'Apigee Edge pour l'analyse, la sécurité et d'autres fonctionnalités.

Exemples de scénarios de déploiement

Cette section illustre plusieurs scénarios de déploiement possibles pour Edge Microgateway.

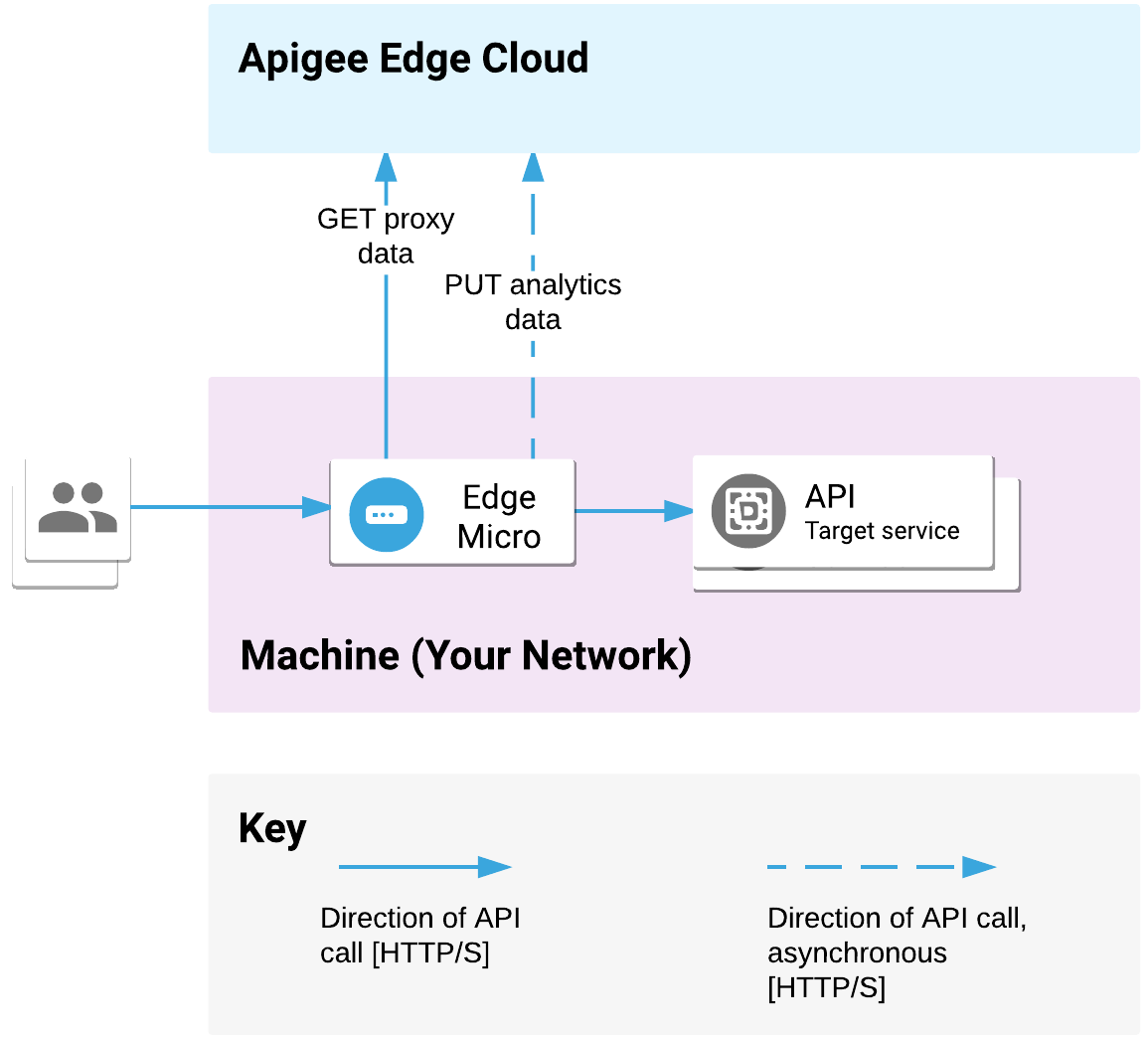

Même machine

La figure 1 illustre le chemin de traitement des requêtes lorsque Edge Microgateway est déployé dans sa configuration la plus simple possible, où Edge Microgateway et les API cibles principales sont installées sur la même machine. Une seule instance Edge Microgateway peut être utilisée pour faire face à plusieurs applications cibles backend.

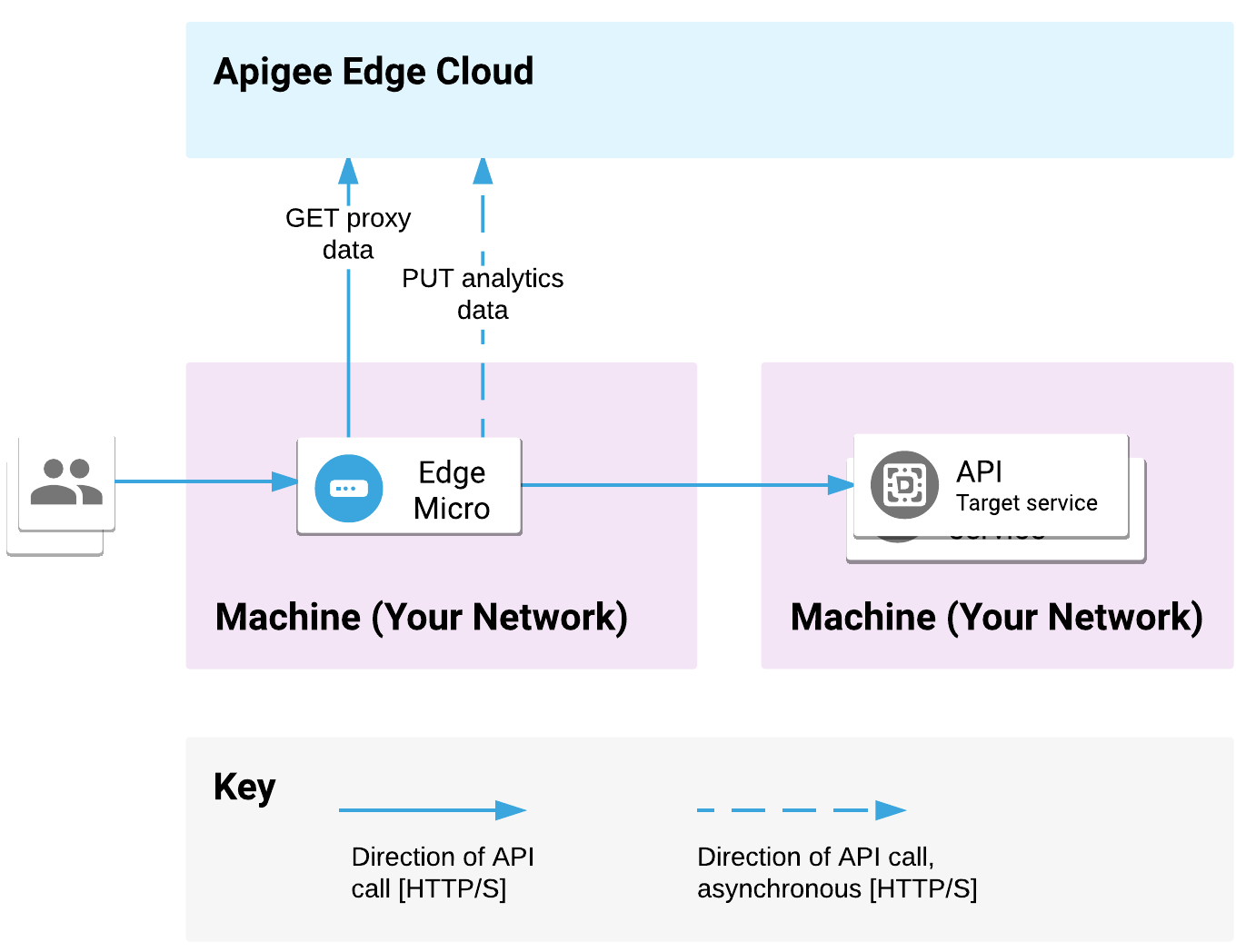

Autre machine

Étant donné que la communication entre les clients, Edge Microgateway et l'API backend est basée sur le protocole HTTP, vous pouvez installer Apigee Edge Microgateway sur une machine différente de celle de la mise en œuvre de l'API, comme indiqué dans la figure 2.

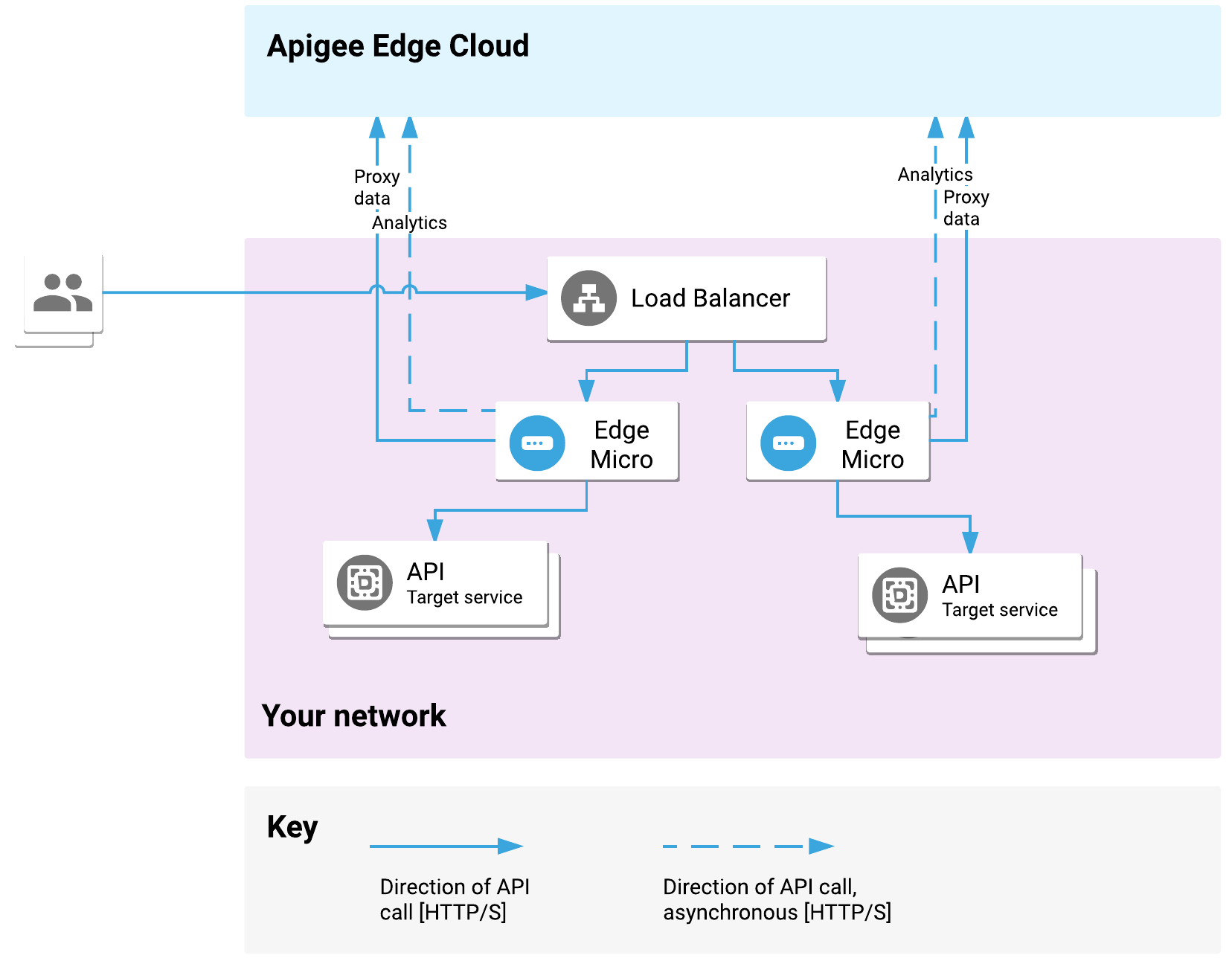

Avec équilibreur de charge

Edge Microgateway lui-même peut être dotée d'une interface frontale par un proxy inverse ou un équilibreur de charge standard pour la terminaison SSL et/ou l'équilibrage de charge, comme illustré dans la Figure 3.

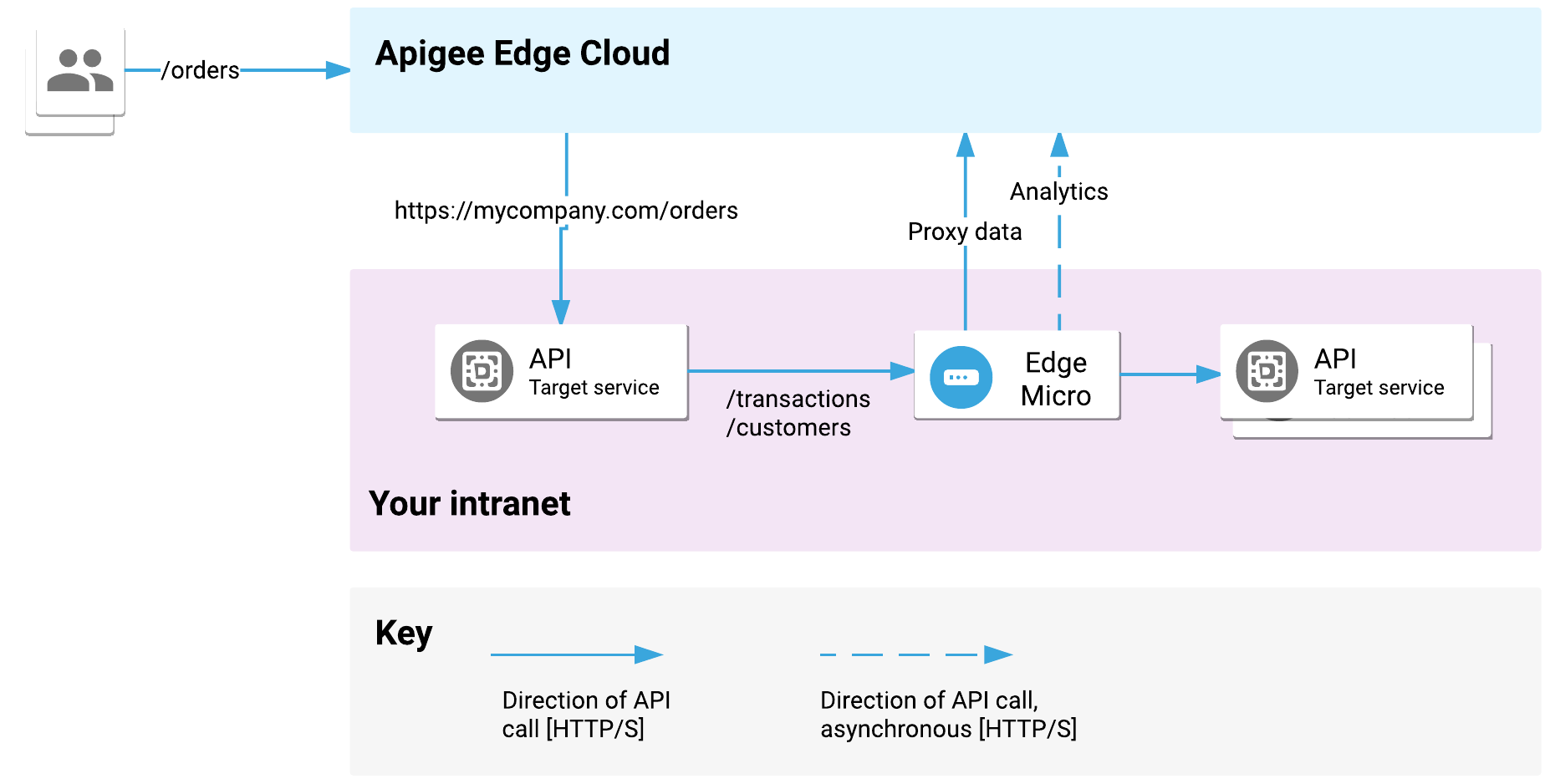

Déploiement sur un intranet

Utilisez Edge Microgateway pour protéger le trafic intranet tout en protégeant le trafic Internet avec Apigee Edge, comme le montre la figure 4. Supposons qu'un point de terminaison d'API /orders soit transmis par proxy via Apigee Edge Cloud et qu'il atteint la cible backend https://mycompany.com/orders. Ceci est représenté par l'implémentation de l'API cible sur la gauche. Cette API peut ensuite appeler plusieurs points de terminaison d'API représentés par l'implémentation cible à droite. Par exemple, il peut appeler en interne /customers et /transactions. Voir également

ce post sur la communauté Apigee.

Dépendance à Apigee Edge

Edge Microgateway dépend d'Apigee Edge et interagit avec lui. Edge Microgateway doit communiquer avec Apigee Edge pour fonctionner correctement. Voici les principales façons dont Edge Microgateway interagit avec Edge:

- Au démarrage, Edge Microgateway obtient une liste de proxys spéciaux compatibles avec Edge Microgateway et une liste de tous les produits d'API de votre organisation Apigee Edge. Pour chaque requête de client entrante, Edge Microgateway détermine si la requête correspond à l'un de ces proxys d'API, puis valide le jeton d'accès entrant ou la clé API en fonction des clés du produit d'API associé à ce proxy.

- Le système Apigee Edge Analytics stocke et traite les données d'API envoyées de manière asynchrone par Edge Microgateway.

- Apigee Edge fournit des identifiants permettant de signer des jetons d'accès ou de fournir les clés API requises par les clients effectuant des appels d'API via Edge Microgateway. Vous pouvez obtenir ces jetons à l'aide d'une commande CLI fournie avec Edge Microgateway.

Configuration unique

Vous devez au préalable configurer Edge Microgateway pour pouvoir communiquer avec votre organisation Apigee Edge. Au démarrage, Edge Microgateway lance une opération d'amorçage avec Apigee Edge. Edge Microgateway récupère auprès d'Apigee Edge les informations dont il a besoin pour traiter les appels d'API de manière autonome, y compris la liste des proxys compatibles avec Edge Microgateway qui sont déployés sur Apigee Edge. Nous parlerons plus en détail de ces proxies sous peu.

Il n'est pas nécessaire que Edge Microgateway ne doive pas être colocalisé avec Apigee Edge. Les offres de cloud public et privé d'Apigee Edge fonctionnent de la même manière.

Ce que vous devez savoir sur les proxys compatibles avec Edge Microgateway

Les proxys compatibles avec Edge Microgateway fournissent à Edge Microrouter certaines informations qui lui permettent de traiter les requêtes API clientes. Les informations sur ces proxys sont téléchargées depuis Apigee Edge vers Edge Microgateway au démarrage d'Edge Microgateway.

C'est à vous ou à votre équipe API de créer ces proxys sur Apigee Edge à l'aide de l'interface utilisateur de gestion Apigee Edge ou par d'autres moyens, si vous le souhaitez. Cette opération est simple. Pour en savoir plus, consultez la section Configurer Edge Microgateway.

Les caractéristiques des proxys compatibles avec Edge Microgateway sont les suivantes:

- Elles fournissent à Edge Microgateway avec deux informations clés: un chemin d'accès de base et une URL cible.

- Ils doivent pointer vers des points de terminaison cibles HTTP. La cible du backend ne peut pas être une application Node.js référencée par un élément ScriptTarget dans la définition TargetEndpoint. Pour en savoir plus, consultez la remarque précédente.

- Les noms des proxys doivent commencer par

edgemicro_. Par exemple:edgemicro_weather. - Vous ne pouvez pas ajouter de règles ni de flux conditionnels à ces proxys. Si vous essayez, ils sont ignorés. Sinon, les proxys compatibles avec Edge Microgateway apparaissent dans l'interface utilisateur de gestion Edge de la même manière que tout autre proxy d'API sur Edge.

- Ils peuvent être regroupés dans des produits et associés aux applications des développeurs.

- Les données de trafic s'affichent dans Edge Analytics.

- Elles ne peuvent pas être tracées à l'aide de l'outil Apigee Edge Trace.

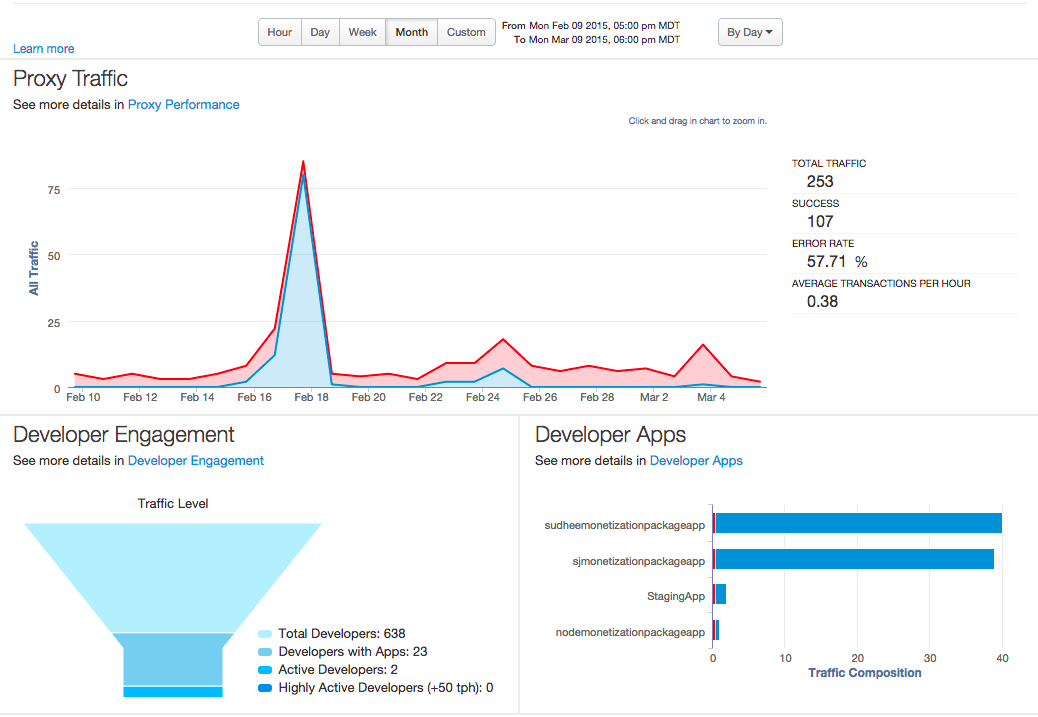

À propos d'Edge Microgateway et d'Apigee Edge Analytics

Lorsque le trafic des API transite par Edge Microgateway, Edge Microgateway met en mémoire tampon et envoie de manière asynchrone les données d'exécution de l'API à Apigee Edge, où les données sont stockées et traitées par le système Edge Analytics. Cette communication asynchrone permet à Edge Microgateway de tirer parti des fonctionnalités d'analyse Edge, tout en conservant un encombrement relativement faible avec un coût de traitement ou un blocage minimal. Vous et votre équipe avez accès à la suite complète de tableaux de bord Edge Analytics et de fonctionnalités de création de rapports personnalisés pour analyser le trafic qui transite par Edge Microgateway.

Pour plus d'informations sur Edge Analytics, voir Tableaux de bord Analytics.

À propos de la sécurité d'Edge Microgateway

Rôle d'Apigee Edge

Comme indiqué précédemment, Apigee Edge joue un rôle dans la sécurisation de toutes les requêtes client adressées à Edge Microgateway. Les principaux rôles que joue Apigee Edge sont les suivants:

- Fournir des identifiants client utilisés comme clés API ou générer des jetons d'accès valides utilisés par les clients pour effectuer des appels d'API sécurisés via Edge Microgateway.

- Fournit les informations d'identification nécessaires à Edge Microgateway pour envoyer les données d'exécution de l'API au système Apigee Edge Analytics. Ces identifiants sont obtenus une fois par Edge Microgateway lors des étapes de configuration initiales.

- Fournir la plate-forme pour regrouper des ressources d'API dans des produits, enregistrer et gérer les développeurs, ainsi que créer et gérer des applications pour les développeurs.

Authentification de l'application cliente

Edge Microgateway prend en charge l'authentification des clients via des jetons d'accès et des clés API. Les clés et les jetons de sécurité sont générés par Apigee Edge et validés par Edge Microgateway pour chaque appel d'API. Si le plug-in OAuth est activé, Edge Microgateway vérifie un jeton d'accès signé ou une clé API et, si elle est valide, l'appel d'API est dirigé vers la cible du backend. Si ce n'est pas le cas, une erreur est renvoyée.

Consultez la section Configurer Edge Microgateway pour connaître les étapes nécessaires à l'obtention et à l'utilisation des jetons d'accès et des clés API.

Authentification d'Edge Microgateway sur Apigee Edge

L'appel asynchrone appelé Edge Microgateway pour mettre à jour les données d'analyse sur Apigee Edge nécessite une authentification. Cette authentification est fournie via une paire de clés publique/secrète transmise à Edge Microgateway via la CLI ou à l'aide de variables d'environnement. Vous obtenez et utilisez ces clés une fois lorsque vous installez et démarrez Edge Microgateway pour la première fois.

Plate-forme de gestion des produits d'API

Edge sert de plate-forme permettant de regrouper les ressources d'API dans des produits, d'enregistrer et de gérer les développeurs, ainsi que de créer et de gérer des applications de développement. Par exemple, tout comme vous pouvez créer et regrouper des entités telles que des produits et des applications de développement pour les proxys Apigee Edge standards, vous pouvez procéder exactement de la même manière pour les proxys Edge Microgateway. La sécurité au niveau de l'API repose sur la génération de clés de sécurité publiques et privées pour chaque "bundle". Ce mécanisme est identique au fonctionnement de la sécurité des API sur Apigee Edge.

Puis-je déplacer mes implémentations de proxy de périphérie existantes vers Edge Microgateway ?

Vous ne pouvez pas migrer des proxys existants avec des stratégies associées ou des flux conditionnels vers Edge Microgateway. Edge Microgateway nécessite la création de proxys compatibles avec les micro-passerelles. Ces proxys doivent être nommés avec le préfixe spécial "edgemicro_". Au démarrage, Edge Microgateway détecte ces proxys Edgemicro_* et télécharge les informations de configuration pour chacun d'eux. Ces informations incluent leurs URL cibles et chemins de ressources. À partir de ce moment, les proxys ne sont plus utilisés. Les règles ou les flux conditionnels de ces proxys ne s'exécuteront jamais.

Une autre raison justifiant l'utilisation de proxys compatibles avec la micro-passerelle est qu'Edge Microgateway transmet de manière asynchrone les données d'analyse à Edge pour chaque proxy compatible avec les micro-passerelles. Vous pouvez ensuite afficher les données d'analyse des proxys compatibles avec les micropasserelles, comme vous le feriez pour tout autre proxy dans l'interface utilisateur Edge Analytics.

La rubrique de configuration vous guide à travers toutes les étapes à suivre pour commencer à transmettre des appels d'API par proxy via Edge Microgateway, y compris quelques étapes simples que vous devez effectuer sur Apigee Edge pour définir une configuration requise par Edge Microgateway, y compris la création de proxys compatibles avec la micro-passerelle. Consultez la section Configurer Edge Microgateway.

En savoir plus sur Edge Microgateway

Apigee fournit les ressources suivantes:

-

Documentation Edge Microgateway : cette documentation comprend un guide d'installation et un tutoriel de démarrage, ainsi que des documentations de référence et des informations de configuration complètes.

-

Vidéos : la série de vidéos de quatre minutes destinées aux développeurs d'Apigee comprend une suite d'épisodes sur Edge Microgateway.

-

La communauté Apigee est l'endroit idéal pour poser des questions et profiter des questions posées et des réponses d'autres utilisateurs.