O recurso mTLS da Apigee adiciona segurança às comunicações entre componentes no Edge para o cluster de nuvem privada. Ele fornece uma maneira padrão do setor de configurar e instalar a malha de serviço. Ele oferece suporte ao gerenciamento de pacotes e à automação de configurações.

Visão geral da arquitetura

Para fornecer comunicações seguras entre componentes, o mTLS da Apigee usa uma malha de serviço que estabelece conexões TLS seguras e mutuamente autenticadas entre os componentes.

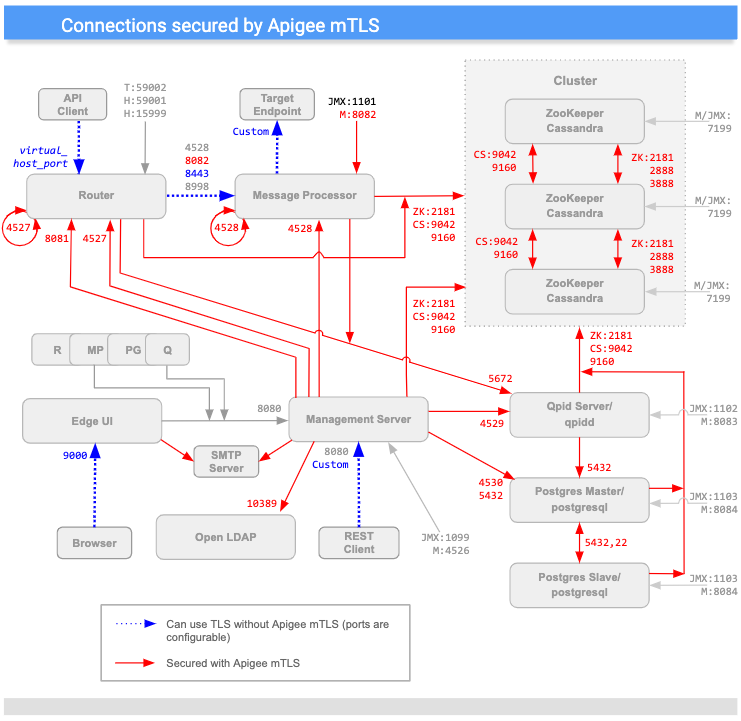

A imagem a seguir mostra as conexões entre os componentes da Apigee que o mTLS protege (in red). As portas mostradas na imagem são exemplos. Consulte Uso da porta para ver uma lista de intervalos que cada componente pode usar.

As portas indicadas com um "M" são usadas para gerenciar o componente e precisam estar abertas no componente para acesso pelo servidor de gerenciamento.

Como você pode ver no diagrama acima, o mTLS da Apigee adiciona segurança às conexões entre a maioria dos componentes do cluster, incluindo:

| Origem | Destino | |

|---|---|---|

| Servidor de gerenciamento | Nós de roteador, MP, QPid, LDAP, Postgres, Zookeeper e Cassandra | |

| Roteador | Loopback; nós do Qpid, Zookeeper e do Cassandra | |

| processador de mensagens | Loopback; nós do Qpid, Zookeeper e do Cassandra | |

| ZooKeeper e Cassandra | Outros nós do Zookeeper e do Cassandra | |

| interface do Edge | SMTP (somente para IdP externo) | |

| Postgres | Outros nós do Postgres, Zookeeper e Cassandra |

Criptografia/descriptografia de mensagens

A malha de serviço mTLS da Apigee consiste em servidores do Consul executados em cada nó do ZooKeeper no cluster e nos seguintes serviços do Consul em cada nó do cluster:

- Um proxy de saída que intercepta as mensagens enviadas no nó host. O serviço criptografa as mensagens enviadas antes de enviá-las ao destino.

- Um proxy de entrada que intercepta as mensagens recebidas no nó host. Esse serviço descriptografa as mensagens recebidas antes de enviá-las ao destino final.

Por exemplo, quando o servidor de gerenciamento envia uma mensagem ao roteador, o serviço de proxy de saída intercepta a mensagem enviada, a criptografa e a envia para o roteador. Quando o nó do roteador recebe a mensagem, o serviço de proxy de entrada descriptografa a mensagem e a transmite ao componente Roteador para processamento.

Tudo isso acontece de forma transparente com os componentes do Edge: eles não estão cientes do processo de criptografia e descriptografia realizado pelos serviços de proxy do Consul.

Além disso, o mTLS da Apigee usa o utilitário iptables, um serviço de firewall do Linux que gerencia o redirecionamento de tráfego.

Requisitos

Antes de instalar o mTLS da Apigee, seu ambiente precisa atender aos seguintes requisitos:

- Requisitos de topologia

- Utilitários instalados e ativados

- Conta de usuário com o nível adequado de permissões

- Uma máquina de administração (recomendado)

- Uso da porta

As seções a seguir descrevem cada um desses requisitos em detalhes.

Requisitos de topologia

O mTLS da Apigee exige que a topologia do ambiente inclua pelo menos três nós do Zookeeper. Como resultado, só é possível instalar o mTLS da Apigee em topologias que usem 5, 9, 12 (vários data centers) ou 13 nós. Para mais informações, consulte Topologias de instalação.

Utilitários/pacotes

O mTLS da Apigee exige que você tenha os pacotes a seguir instalados e ativados em cada máquina do cluster, incluindo a máquina de administração, antes de iniciar o processo de instalação:

| Utilitário/pacote | Descrição | É possível remover após a instalação? |

|---|---|---|

base64 |

Verifica os dados nos scripts de instalação. | |

gnu-bashgnu-sedgnu-grep |

Usado pelo script de instalação e outras ferramentas comuns. | |

iptables |

Substitui o firewall padrão, firewalld. |

|

iptables-services |

Fornece funcionalidade para o utilitário iptables. |

|

lsof |

Usado pelo script de instalação. | |

nc |

Verifica iptables rotas. |

|

openssl |

Assina certificados localmente durante o processo inicial de inicialização. |

Durante a instalação, você também instala o pacote do Consul na máquina de administração para gerar credenciais e a chave de criptografia.

O pacote apigee-mtls instala e configura os servidores do Consul, incluindo os proxies de entrada e saída nos nós do ZooKeeper no cluster.

Permissões da conta de usuário

Antes da instalação, crie uma nova conta de usuário ou verifique se você tem acesso a uma com privilégios elevados.

A conta que executa a instalação mTLS da Apigee em cada nó no cluster precisa ser capaz de:

- Iniciar, interromper, reiniciar e inicializar componentes da Apigee

- Definir regras de firewall

- Criar uma nova conta de usuário do sistema operacional/do sistema

- Ativar, desativar, iniciar, interromper e mascarar serviços com

systemctl

Máquina de administração (recomendada)

A Apigee recomenda que você tenha um nó no cluster em que seja possível executar várias tarefas administrativas descritas neste documento, incluindo:

- Instale o HashiCorp Consul 1.6.2.

- Gerar e distribuir um par de certificados/chaves e uma chave de criptografia de fofoca.

- Atualize e distribua o arquivo de configuração.

Ao configurar a máquina de administração:

- Verifique se você tem acesso raiz a ele.

- Faça o download e instale os utilitários

apigee-serviceeapigee-setup, conforme descrito em Instalar o utilitário de configuração da Apigee do Edge. - Verifique se é possível usar

scp/sshpara acessar todos os nós no cluster pela máquina de administração. Isso é necessário para distribuir o arquivo de configuração e as credenciais.

Uso e atribuição de portas

Nesta seção, descrevemos o uso e as atribuições de portas para dar suporte a comunicações do Consul com o mTLS da Apigee.

Uso da porta: todos os nós que executam apigee-mtls

Todos os nós do cluster que usam o serviço apigee-mtls precisam permitir conexões

de serviços no localhost (127.0.0.1). Isso permite que os proxies do Consul se comuniquem com os outros serviços à medida que processam mensagens recebidas e enviadas.

Uso da porta: nós do servidor do Consul (nós que executam o ZooKeeper)

É preciso abrir a maioria das portas a seguir nos nós do servidor do Consul (os nós que executam o ZooKeeper) para aceitar solicitações de todos os nós no cluster:

| Nó | Porta do servidor Consul | Descrição | Protocolo | Permitir mtls-agents externos * |

|---|---|---|---|---|

| Servidor do Consul (nós do ZooKeeper) | 8300 |

Conecta todos os servidores do Consul no cluster. | RPC | |

8301 |

Processa a assinatura e as mensagens de transmissão no cluster. | UDP/TCP | ||

8302 |

Porta WAN que processa mensagens de assinatura e transmissão em uma configuração de vários data centers. | UDP/TCP | ||

8500 |

Controla conexões HTTP para as APIs do servidor do Consul a partir de processos no mesmo nó.

Essa porta não é usada para comunicação ou coordenação remota. Ela detecta apenas no localhost. |

HTTP | ||

8502 |

Processa conexões gRPC+HTTPS para as APIs do Consul Server de outros nós no cluster. | gRPC+HTTPS | ||

8503 |

Processa conexões HTTPS para as APIs do Consul Server de outros nós no cluster. | HTTPS | ||

8600 |

Controla o DNS do servidor Consul. | UDP/TCP | ||

* A Apigee recomenda que você restrinja as solicitações de entrada apenas a membros do cluster

(incluindo entre repositórios de dados). Você pode fazer isso com iptables.

|

||||

Como mostrado nesta tabela, os nós que executam o componente consul-server (nós do ZooKeeper)

precisam abrir as portas 8301, 8302, 8502 e 8503 para todos os membros do cluster que executam

o serviço apigee-mtls, mesmo nos data centers. Os nós que não estão executando o ZooKeeper

não precisam abrir essas portas.

Atribuições de porta para todos os nós do Consul (incluindo os que executam o ZooKeeper)

Para dar suporte a comunicações do Consul, os nós que executam os seguintes componentes da Apigee precisam permitir conexões externas com portas dentro dos seguintes intervalos:

| Componente da Apigee | Intervalo | Número de portas necessárias por nó |

|---|---|---|

| mTLS da Apigee | 10.700 a 10.799 | 1 |

| Cassandra | 10.100 a 10.199 | 2 |

| processador de mensagens | 10.500 a 10.599 | 2 |

| OpenLDAP | 10.200 a 10.299 | 1 |

| Postgres | 10.300 a 10.399 | 3 |

| Qpid | 10.400 a 10.499 | 2 |

| Roteador | 10.600 a 10.699 | 2 |

| ZooKeeper | 10.000 a 10.099 | 3 |

O Consul atribui portas de maneira linear simples. Por exemplo, se o cluster tiver dois nós do Postgres, o primeiro nó usará duas portas. Portanto, o Consul atribui as portas 10300 e 10301 a ele. O segundo nó também usa duas portas. Portanto, o Consol atribui 10302 e 10303 a esse nó. Isso se aplica a todos os tipos de componentes.

Como você pode ver, o número real de portas depende da topologia: se o cluster tiver dois nós do Postgres, será necessário abrir quatro portas (dois nós vezes duas portas cada).

Observe o seguinte:

- Os proxies do Consul não podem detectar nas mesmas portas que os serviços da Apigee.

- O Consul tem apenas um espaço de endereço de porta. As atribuições de porta do proxy do Consul precisam ser exclusivas em todo o cluster, o que inclui os data centers. Isso significa que, se o proxy A no host A escuta na porta 15000, o proxy B no host B não pode ouvir na porta 15000.

- O número de portas usadas varia de acordo com a topologia, conforme descrito anteriormente.

Em uma configuração de vários data centers, todos os hosts que executam mTLS também precisam abrir a porta 8302.

É possível personalizar as portas padrão que o mTLS da Apigee usa. Para ver informações sobre como fazer isso, consulte Personalização de intervalo de portas do proxy.

Limitações

O mTLS da Apigee tem as seguintes limitações:

- Não criptografa comunicações entre nós do Cassandra (porta 7000)

- A configuração e a instalação não são idempotentes. Isso significa que, se você fizer uma alteração em um nó, será necessário fazer a mesma alteração em todos os nós. O sistema não a aplicará em nenhum outro nó. Para mais informações, consulte Alterar uma configuração atual do apigee-mtls.

Terminologia

Esta seção usa a seguinte terminologia:

| Termo | Definição |

|---|---|

| cluster | O grupo de máquinas que compõem o Edge para a instalação da nuvem privada. |

| Consul (em inglês) | A malha de serviço usada pelo mTLS da Apigee. Para mais informações sobre como o Consul protege suas comunicações da nuvem privada, consulte o Modelo de segurança do Consul (em inglês). |

| mTLS | TLS mutuamente autenticado. |

| malha de serviço | Uma rede de sobreposição (ou uma rede dentro de uma rede). |

| TLS | Segurança da camada de transação. Um protocolo de autenticação padrão do setor para comunicações seguras. |