כרגע מוצג התיעוד של Apigee Edge.

כניסה למסמכי התיעוד של

Apigee X. מידע

בנושא הזה אפשר לקבל מבוא למסוף Apigee Sense. במסוף אפשר לראות את תוצאות הניתוח של Apigee Sense לגבי התנועה לשרתי ה-API של ממשקי ה-API. כשאתם מזהים לקוחות ששולחים בקשות חשודות, למשל בהתקפת בוט, אתם יכולים להשתמש במסוף כדי לבצע פעולות על ידי חסימה או סימון של בקשות מכתובת ה-IP של אותו לקוח.

כפי שמתואר בקטע מה זה Apigee Sense?, אפליקציית Apigee Sense אוספת ומנתחת נתונים לגבי בקשות לממשקי ה-API שלך. באמצעות הניתוח הזה, Apigee Sense מזהה דפוסים שעשויים לייצג בקשות חשודות. במסוף Apigee Sense, ניתן להציג תוצאות של ניתוח בקשות ולפעול לפיהן.

- פותחים את הגרסה החדשה של Edge.

בממשק החדש של Edge, לוחצים על התפריט Analysis ואז על Sense.

בדף Sense תוצג תמונת מצב גרפית של פעילות הבקשות, כולל בקשות חשודות.

בפינה השמאלית העליונה של המסוף, בוחרים בארגון של Apigee Edge שעבורו רוצים להציג את נתוני הבקשה.

זהו הארגון שמכיל שרתי proxy של API, שעבורם אוספת Apigee Sense נתוני בקשות.

בפינה הימנית העליונה, בוחרים את התאריך שממנו יש נתוני ניתוח של Apigee Sense.

לאחר הבחירה בתאריך, התרשימים בדף הזה מספקים סקירה כללית ברמה גבוהה מאוד של ניתוח Apigee Sense, כולל תנועת בקשות.

צפייה בסיכום של ניתוח הבקשות

ניתן לקבל סקירה כללית של פעילות חשודה. כך תוכלו להציג פירוט נוסף.

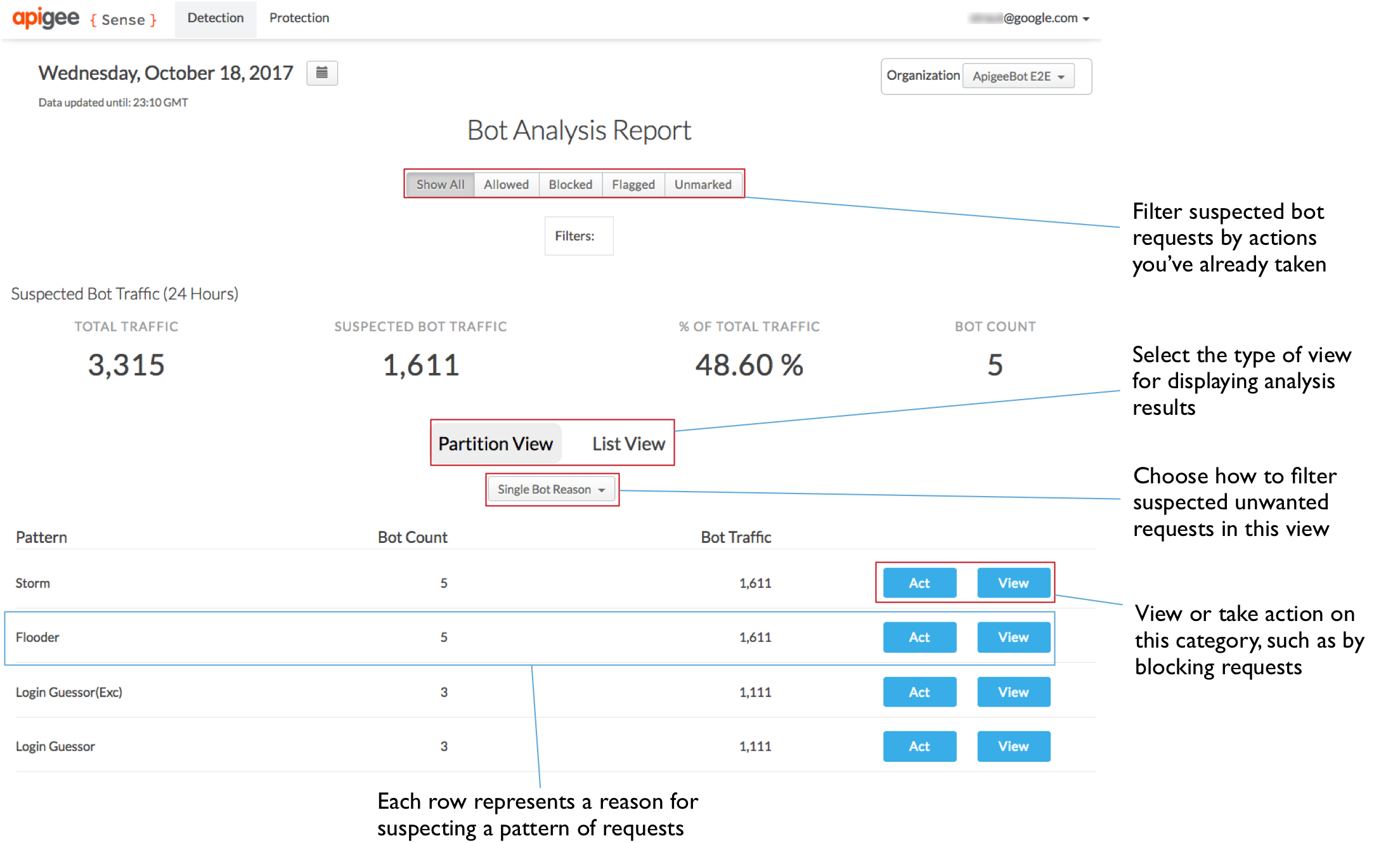

בחלק העליון של הדף, לוחצים על התפריט זיהוי > דוח כדי להציג נתונים על פעילות חשודה שנמצאה בין הבקשות.

בחלק העליון של הדף דוח ניתוח של בוטים, מוצג סיכום של התנועה בקטע תנועה חשודה מבוטים, עם מדידות שספציפיות לבקשות חשודות.

בדף הזיהוי מופיעות גם שתי תצוגות של פעילות חשודה.

- Partition View מקבצת לקוחות לפי הסיבה ש-Apigee Sense מציגה אותם כחשודים.

- תצוגת רשימה מפרטת את לקוחות הבקשות לפי כתובת ה-IP שלהם, יחד עם מספר היבטים אחרים של הנתונים.

בתצוגת המחיצה, ניתן להציג תנועה שמסווגת לדפוסים שמייצגים פעילות חשודה. מידע נוסף על דפוסים זמין במאמר איך לנקוט פעולה לגבי פעילות חשודה. בקשת תנועה שמקובצת לדפוסים האלה היא מוצר של ניתוח נתוני הבקשה על ידי Apigee Sense.

לא כל הבקשות שתואמות לדפוס מסוים הן פוגעניות. אתם מחפשים מספר גבוה מאוד של בוטים ו/או נתוני תנועה גבוהים מאוד.

לדוגמה, התבנית ניסיון התחברות מייצגת מספר גדול של ניסיונות להגיע לשרת proxy להתחברות בחלון של 24 שעות. בתמונה הבאה, מספר גבוה מאוד של מספר בוטים (יחסית לתבניות אחרות) מציין שמספר גדול של לקוחות מנסים ביום אחד להגיע לשרת ה-proxy להתחברות. לכן כדאי לבדוק את הדפוס הזה.

חקירה באמצעות פרטי הניתוח

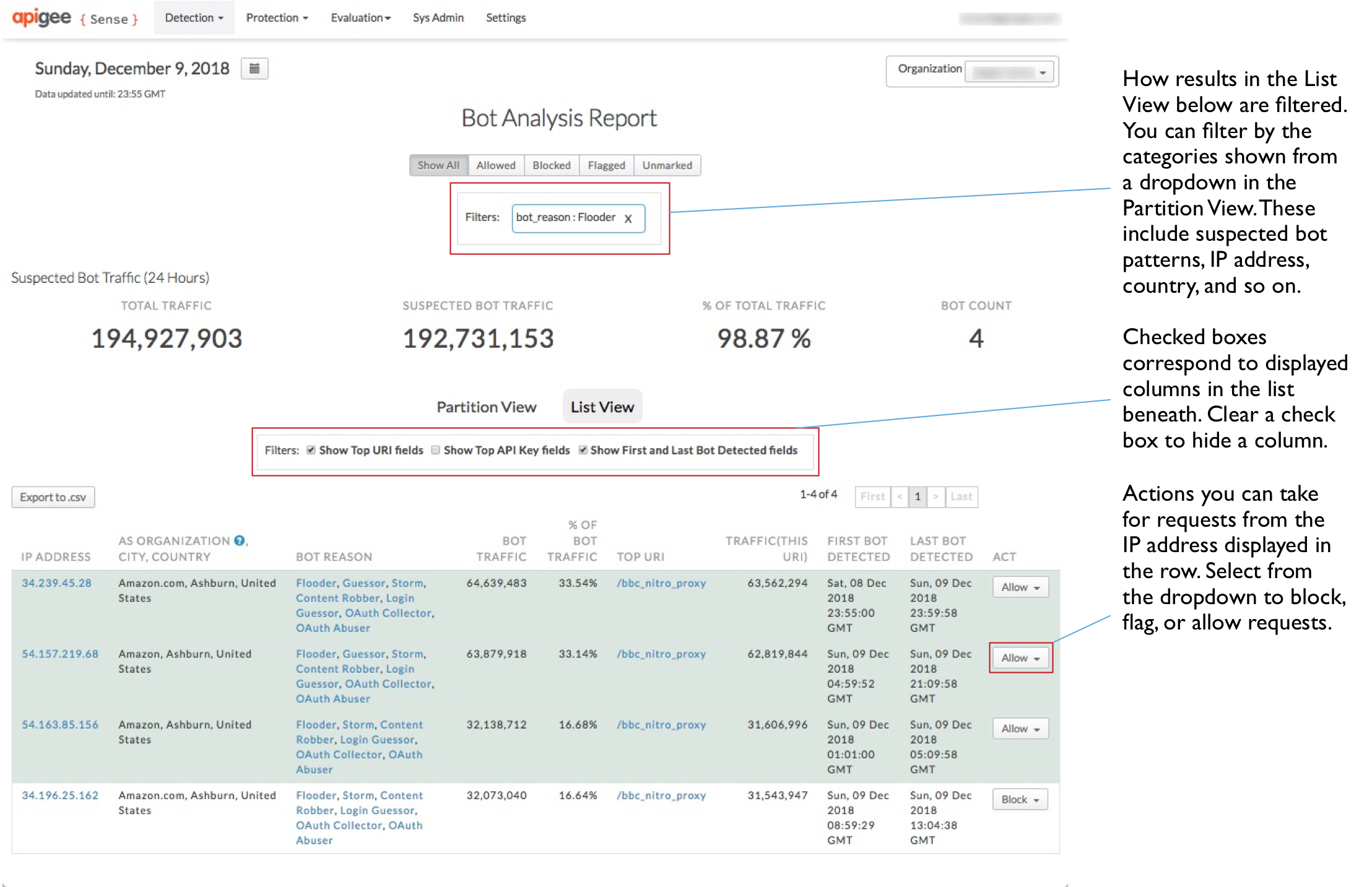

לאחר זיהוי קבוצה של בקשות שעשויות לכלול פעילות חשודה, כגון מתקפת בוט, ניתן לקבל תצוגה מפורטת יותר של הבקשות. כדי לבודד מתקפות בוטים אמיתיות, צריך לשלב ניתוח של Apigee Sense עם הידע שלכם לגבי לקוחות שקוראים לממשקי ה-API שלכם.

בתצוגה מחיצות בדף זיהוי, מאתרים את הדפוס הרצוי – למשל, עם מספר בוטים גבוה מאוד – ולוחצים על הלחצן תצוגה שלו כדי לראות פרטים על מה שהדפוס מייצג.

כאן תוכל לראות תצוגה מפורטת של פעילות שתואמת לדפוס שבחרת. יש כמה נתונים שכדאי לשים לב אליהם מהרשימה שמוצגת כאן:

- יש מספר גדול של כתובות IP – כמעט אלף ב-24 שעות.

- מאחורי כתובות ה-IP האלה יש מספר קטן יחסית של ארגונים מסוג מערכת אוטונומית (AS), וארגוני ה-AS נמצאים בתפוצה רחבה מבחינה גיאוגרפית.

- ספירת התנועה מבוטים היא די עקבית, בין כ-250 ל-260 פעמים לכל כתובת IP. מיוצג גם על ידי המדד % מהתנועה מבוטים.

מסיכום זה עולה כי בקשות מכתובות IP אלה מייצגות מתקפה מתואמת וממוכנת על ה-URI להתחברות.

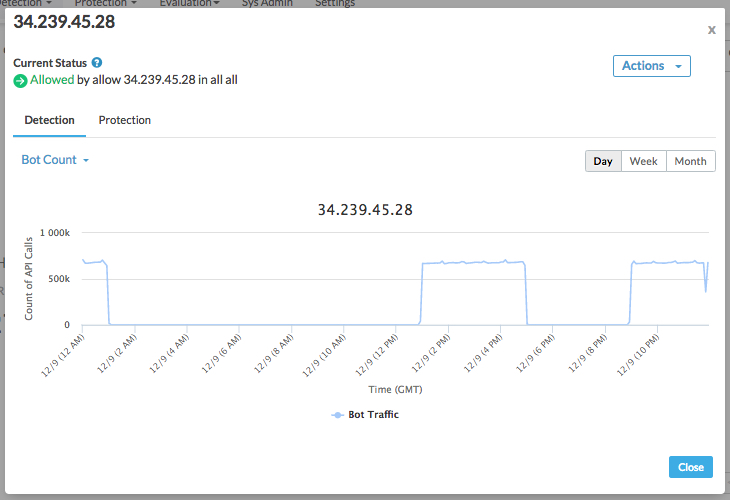

כדי להציג פרטים נוספים על לקוח מסוים, לוחצים על אחת מכתובות ה-IP בעמודה הימנית.

לוחצים על הכרטיסייה זיהוי כדי לראות מה גילה Apigee Sense לגבי בקשות מכתובת IP.

בחלק העליון של תיבת הדו-שיח תוצג רשימה של התנהגויות שמזוהות על ידי Apigee Sense עבור בקשות מכתובת ה-IP הזו.

בקטע זיהוי, משתמשים בקטגוריות בתפריט הנפתח כדי לקבוע אם Apigee Edge צריך לטפל בבקשות שמגיעות מכתובת IP אחרת. לדוגמה, קטגוריות הערכים הבאות יכולות לעזור לכם להבין אם כתובת ה-IP מייצגת מתקפה:

- קוד סטטוס התשובה. רשימה שבה חולש מספר רב של קודי שגיאה, כמו 500, מציינת שלקוח שמנסה שוב ושוב עם הבקשה הלא נכונה. במילים אחרות, לקוח שפשוט שולח את הבקשה שוב ושוב, מבלי להיות מודע לתוצאת שגיאה.

- URI של בקשה. מזהי URI מסוימים חשובים במיוחד כנקודות התקפה. אחת מהן היא כתובת URI להתחברות.

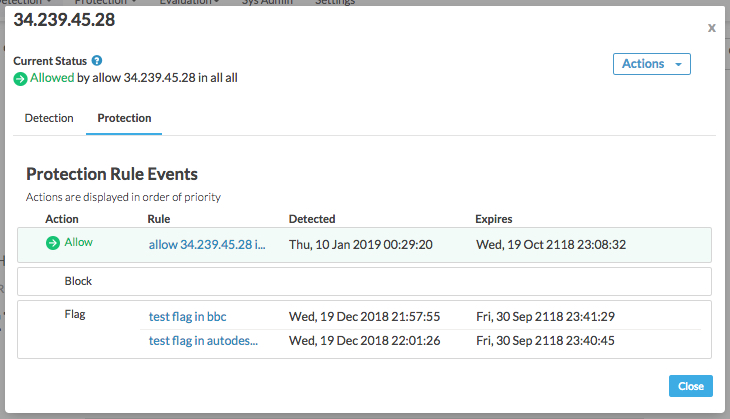

לוחצים על הכרטיסייה הגנה כדי לראות רשימה של כללי הגנה שכבר הופעלו עבור בקשות מכתובת ה-IP הזו.

הכללים מסודרים לפי סדר הקדימות, כאשר הפעולה בעדיפות הגבוהה ביותר (התר) היא העליונה והנמוכה ביותר (סימון) למטה. ב-Apigee Sense ניתן לבצע מספר סוגי פעולות בכתובת IP אחת. ברוב המקרים, הסיבה לכך היא שאתם נוקטים פעולה על סמך התנהגות שכוללת מספר כתובות IP, למשל, כדי לחסום מנחשים גסים. עם זאת, כתובות IP מסוימות עשויות להתאים לדפוסי התנהגות לא רצויים כמו Brute Guessor, אבל עדיין להיות כתובות IP ידידותיות, למשל כשאתם או שותף בודקים את המערכת שלכם. במקרה כזה, עליך להתיר את כתובות ה-IP הספציפיות האלה, ללא קשר להתנהגות שלהן. לכן, למרות שפעולות מכל שלושת הסוגים יופעלו עבור כתובת ה-IP, הפעולה Allow תקבל עדיפות על פני פעולות חסימה או סימון.

לאחר שתוודאו שכתובת IP ככל הנראה מייצגת לקוח שעבורו אתם רוצים לפעול, תוכלו לפעול כדי ליירט בקשות מהלקוח הזה.

בתצוגה מפורטת, לוחצים על הלחצן סגירה.

עליך לנקוט פעולה לגבי לקוחות ששולחים בקשות חשודות

אם הוא בטוח שיש לך לקוח שברצונך ליירט את הבקשות שלו – למשל, מתקפת בוט? מומלץ ליצור כלל לחסימה או לסימון של בקשות מהלקוח לפני שהבקשה מגיעה לשרתי ה-proxy שלך.

בדף זיהוי, בדוח ניתוח של בוטים, לוחצים על הכרטיסייה תצוגת מחיצות כדי לחזור ולהציג את רשימת התבניות.

בתצוגת מחיצה, שים לב שרשימת התבניות קוצרה כך שתכלול רק את הדפוס שבחרת להציג קודם לכן. הסיבה לכך היא שכאשר בחרת להציג את הדפוס, התחלת לסנן את רשימת התוצאות המלאה לפי הדפוס הזה בלבד. הדפוסים שאתה מסנן לגביהם מוצגים בתיבה מסננים סמוך לחלק העליון של הדף.

בשורה של התבנית, לוחצים על הלחצן פעולה כדי לציין פעולה עבור בקשות מכתובות IP שתואמות לדפוס.

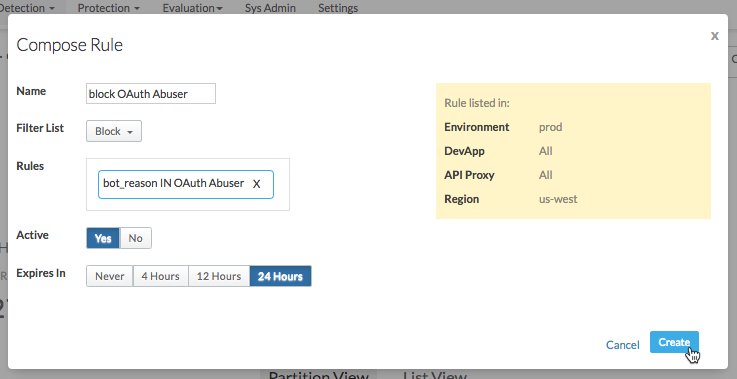

בתיבת הדו-שיח כתיבת כלל, מגדירים איך Apigee Edge יגיב לבקשות מכתובות IP שמבצעות קריאות בדפוס שבחרת.

כאן תציין כלל שבו משתמש Apigee Edge כאשר מתקבלות בקשות מכתובת IP בתבנית.

- נותנים שם לכלל החדש, למשל

Block login attempters. ברשימת המסננים, בוחרים את הפעולה שרוצים ש-Apigee Edge יבצע:

- מאשרים את הבקשה להמשיך לשרת ה-proxy כמו קודם.

- חוסמים את הבקשה לחלוטין לפני ששרת ה-proxy מתחיל לעבד אותה.

- כדי לסמן את הבקשה, יש לבקש מ-Apigee Edge להוסיף כותרת HTTP מיוחדת ששרת ה-proxy יכול לחפש. ב-Apigee Edge תתווסף הכותרת

X-SENSE-BOT-DETECTEDעם הערךSENSE. לדוגמה, ייתכן שתרצו להגדיר את שרת ה-proxy כך שכאשר אתם מקבלים בקשה מלקוח מסוים, תוכלו לשלוח חזרה נתוני דמה כדי להטעות אותו. בשרת ה-proxy, תבדוק את הכותרות של בקשות נכנסות, ואז תגיב בהתאם כאשר מתקבלת בקשה שסומנה.

בתיבה כללים, מאשרים שהכללים המוצגים הם הכללים שרוצים ש-Apigee Sense ישתמש בהם בעת יצירת הכלל.

בשדה פעיל, בוחרים באפשרות כן כדי להפעיל את הכלל.

יש לבחור תקופה שאחריה יפוג התוקף של הכלל (שייפסק האכיפה של Apigee Edge).

- נותנים שם לכלל החדש, למשל

לוחצים על יצירה כדי לשלוח את הכלל אל Apigee Edge.

עיון בכללים שיצרת

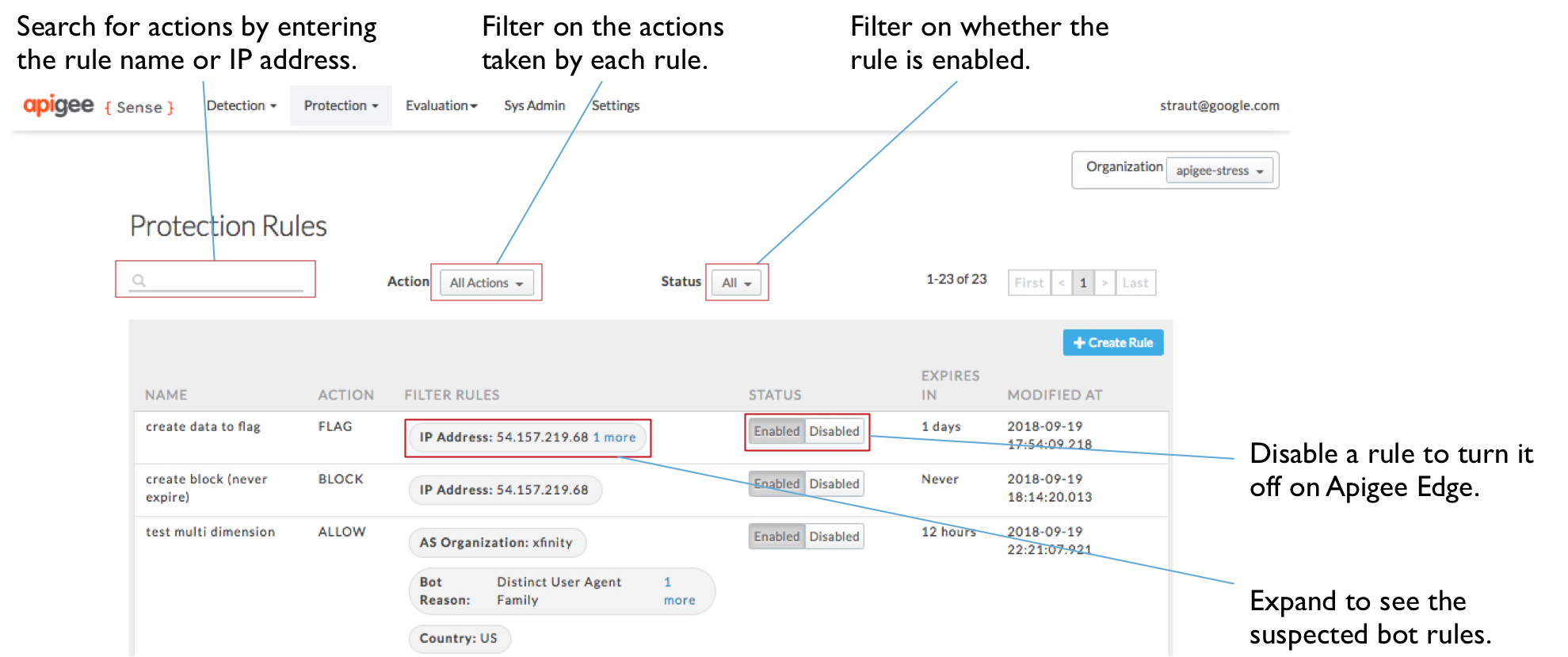

אם הגדרתם כללים כדי להגיב ללקוחות מסוימים, תוכלו לנהל את הכללים בדף 'כללי הגנה'.

- בחלק העליון של הדף, לוחצים על התפריט הגנה > כללים כדי להציג את רשימת הכללים שהגדרתם.

- בדף כללי הגנה תוכלו לראות את רשימת הכללים שיצרתם. מכאן אפשר:

- מזינים ערך בתיבת החיפוש כדי לסנן כללים לפי ערכים ברשימה, כמו שם או כתובת IP.

- אפשר להציג את הפרטים של כלל או לגלות לגבי אילו כתובות IP אתם מבצעים פעולות.

- לוחצים על ערך בעמודה כללי סינון כדי לראות מה מורכב מהכלל בעמודה הזו.

- מפעילים או משביתים את הכללים.