คุณกำลังดูเอกสารประกอบ Apigee Edge

ไปที่

เอกสารประกอบเกี่ยวกับ Apigee X. ข้อมูล

Edge Microgateway เวอร์ชัน 2.4.x

ภาพรวม

บทแนะนำนี้จะแนะนำขั้นตอนที่จำเป็นเพื่อให้อินสแตนซ์ Edge Microgateway ทำงาน และกำลังทำงาน

หลังจากทำตามขั้นตอนที่นี่เสร็จแล้ว คุณก็จะมี Edge Microgateway ที่มีการกำหนดค่าอย่างสมบูรณ์และทำงานได้ ที่สามารถประมวลผลคำขอ API ได้ คุณจะทดสอบการตั้งค่าโดยเรียกใช้ API ที่ปลอดภัย ผ่าน Edge Microgateway ไปยังเป้าหมายแบ็กเอนด์ คุณยังจะได้ทราบวิธีเพิ่มการจับกุมอย่างฉับพลัน กับ Microgateway

คู่มือนี้แบ่งออกเป็นส่วนต่างๆ ดังนี้

- สิ่งที่ต้องมี: การติดตั้ง Edge ทางไมโครเกตเวย์

- ส่วนที่ 1: กำหนดค่า Edge Microgateway

- ส่วนที่ 2: สร้างเอนทิตีใน Apigee Edge

- ส่วนที่ 3: Operate Edge ทางไมโครเกตเวย์

- ส่วนที่ 4: Secure Edge Microgateway

- ส่วนที่ 5: เพิ่มปลั๊กอิน Spike Arrest

- ส่วนที่ 6: ดูข้อมูล Analytics ใน Apigee Edge

สิ่งที่ต้องมี: ติดตั้ง Edge Microgateway

ทำตามวิธีการในการติดตั้ง Edge ทางไมโคร เมื่อติดตั้งเสร็จแล้ว คุณก็พร้อมที่จะทำตามขั้นตอนใน Google Analytics

เมื่อติดตั้งเสร็จแล้ว ให้ไปยังส่วนถัดไป "ส่วนที่ 1: กำหนดค่า Edge Microgateway"

ส่วนที่ 1: กำหนดค่า Edge ทางไมโครเกตเวย์

ในส่วนนี้ คุณจะได้ใช้คำสั่งอินเทอร์เฟซบรรทัดคำสั่ง (CLI) เพื่อกำหนดค่า Edge Microgateway ในการสื่อสารกับ Apigee Edge หากคุณใช้ Apigee Edge Cloud ให้ทำตาม ขั้นตอนการกำหนดค่า Apigee Edge Cloud หากคุณใช้งาน Apigee Private Cloud ให้ทำตามขั้นตอนสำหรับ Apigee Edge Private Cloud

ขั้นตอนการกำหนดค่า Apigee Edge Cloud

ทำตามขั้นตอนต่อไปนี้เพื่อใช้ Edge Microgateway กับ Apigee Edge Cloud

- เริ่มต้น Edge Microgateway หากยังไม่มี

ขั้นตอนที่หนึ่ง):

edgemicro init

- (ไม่บังคับ) ความช่วยเหลือเกี่ยวกับการพิมพ์สำหรับคำสั่ง edgemicroประจำวัน

edgemicro configure -h

- เรียกใช้คำสั่งต่อไปนี้เพื่อกำหนดค่า Edge Microgateway

edgemicro configure -o [org] -e [env] -u [username]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)usernameคืออีเมลที่เชื่อมโยงกับ บัญชี Apigee

ตัวอย่าง

edgemicro configure -o docs -e test -u jdoe@example.com

เอาต์พุต

./edgemicro configure -o docs -e test -u jdoe@apigee.com password: current nodejs version is v6.1.0 current edgemicro version is 2.2.3-beta password: file doesn't exist, setting up Give me a minute or two... this can take a while... App edgemicro-auth deployed. creating vault adding private_key adding public_key configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1 saving configuration information to: /Home/.edgemicro/wwitman-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQCaDpaTttaDANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYxAxMjA0NzIyWhcNMTYxMTAyMjA0NzIyWjAUMRIwEAYD VQQDEwlsb2NhbGhvcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDA YbtbsFe50GgBrI8QTih5yzxxxvCfdubGrLWmovwwCCFthno3u8lS54ekOL9jQu JTJsocJfNhZxvnXifDsCk5Muwx87Z/D0BYLw9ZhM8TMyA2MCkXgC6RfKT69IdJ jT3X+3D0s+apr3lACsDhgOfaeQfeHAm1SSwH/VemaJqdImGkQMtM8uscMDwG6k vBbCSNS+hh6ZH1m3tAkcKXqvj/E1hbrHNTWr+uiYFRByUzeo1I607daQD4Lxid il4Ng3hr3LC1gEzvobWgVyhQ2ovYB57T886H7dGghTnOUxLm2y/TwmQya+44SL JSsDwauArMF38cRKZZ7VAgMBAAEwDQYJKoZIhvcNAQELBQADEBAHwwu+gOn8Tq jKOYBTXtOX11HPMTxmyvZ/I57R4roE7Z/lXg/DXwbiFpFG2uamXNKq7yTDJH2i iiqdERZOGfv7TJMjRlxEnfVHoCV7UKguKq4zeeAEU2x55yFwpWNrarx0kMXRwI v3WgGfo2bimFQrCjDCNIkDKmYYt4SXIF5zUJmBWPCaK9aJoQb7ARXQO9s2zoOI XZ5bCUDbehQZ+6LyqC0hgDXiIZYy7R0j93yCbQgoHaHUMEprJEEjE24SHdsWBO nxGZxB20JLq5AHTm8lbZp7XtvbU0jVpxyrBo2/olFnmpvBVOq9eIp042IVD7nT J4rPejdK6C4= -----END CERTIFICATE----- The following credentials are required to start edge micro key: e88ec9d5da17cd88ca338d532b7c7a8c4f43ddd3da139d95955ab345af30352d secret: d7f64854eb6889d06b809dd7c161dba5eeba4a2657277fd819921bf992221a8f edgemicro configuration complete!

ขั้นตอนการกำหนดค่า Apigee Private Cloud

ทำตามขั้นตอนต่อไปนี้เพื่อใช้ Edge Microgateway กับ Apigee Private Cloud

- พิมพ์ข้อมูลความช่วยเหลือสำหรับ edgemicro ส่วนตัว

กำหนดค่า คุณพิมพ์ความช่วยเหลือด้วยวิธีนี้สำหรับ Edge Microgateway CLI ได้

คำสั่งหรือตัวเลือกคำสั่ง

edgemicro private configure -h

- เรียกใช้คำสั่งต่อไปนี้ ต้องใช้ข้อมูลมาตรฐานเกี่ยวกับ Apigee Edge ของคุณ

บัญชี Private Cloud: ชื่อองค์กร ชื่อสภาพแวดล้อม ชื่อผู้ใช้ (อีเมล) รหัสผ่าน

IP ของเซิร์ฟเวอร์การจัดการและ IP ของเราเตอร์ คุณต้องเป็นผู้ดูแลระบบองค์กร Edge จึงจะใช้ฟีเจอร์นี้ได้

คำสั่ง:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)runtime_urlคือ URL รันไทม์สำหรับวิดีโอส่วนตัว ระบบคลาวด์mgmt_urlคือ URL ของเซิร์ฟเวอร์การจัดการสำหรับ อินสแตนซ์ระบบคลาวด์ส่วนตัวusernameคืออีเมลที่เชื่อมโยงกับ บัญชี Apigee-

virtual_hostคือรายการโฮสต์เสมือนที่คั่นด้วยคอมมา ค่าเริ่มต้นคือdefault,secure

ตัวอย่าง

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

หรือถ้าคุณมีชื่อแทนโฮสต์เสมือนของ myorg-test.mycompany.com คุณสามารถ

ใช้คำสั่งดังนี้

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

เอาต์พุต

delete cache config checking for previously deployed proxies configuring edgemicro internal proxy deploying edgemicro internal proxy deploying edgemicro-auth app copy auth app into tmp dir copy config into tmp deer Give me a minute or two... this can take a while... App edgemicro-auth added to your org. Now adding resources. checking org for existing vault creating vault adding private_key adding public_key configuring host http://192.168.52.106:9001 for region dc-1 saving configuration information to: /Users/ApigeeCorporation/.edgemicro/jdoe-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3 OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho 7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ 57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ 1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz pFkIxepyr/0= -----END CERTIFICATE----- The following credentials are required to start edge micro key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4dd09389b645147151ba3 secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac30ace944c097a726a1263 edgemicro configuration complete!

ยืนยันการติดตั้ง

เรียกใช้คำสั่งนี้เพื่อยืนยันการติดตั้ง ตั้งค่าทุกอย่างเรียบร้อยแล้วหากไม่มีรายงานข้อผิดพลาด ได้อย่างถูกต้อง และคุณจะเริ่มต้น Edge Microgateway ได้

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็นองค์กร ผู้ดูแลระบบ)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)keyคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่งsecretคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่ง

ตัวอย่าง

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f664ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0556d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

เกี่ยวกับการกำหนดค่า

การกำหนดค่าทั้งหมดที่ดำเนินการจนถึงปัจจุบันช่วยให้ Edge Microgateway เปิดเครื่องตนเองไปยัง Apigee ได้ Edge หลังจาก Bootstrapping สำเร็จแล้ว Edge Microgateway จะเรียกข้อมูลเพย์โหลดเพิ่มเติม ข้อมูลการกำหนดค่าจาก Apigee Edge

ข้อมูลการกำหนดค่านี้ใช้ทำอะไร ซึ่งเราจะพูดถึงในส่วนต่อไปของ ในบทแนะนำ เมื่อ Edge Microgateway เริ่มทำงาน ต้องได้รับรายการ Edge พิเศษ พร็อกซี API ที่รับรู้ถึง Microgateway จาก Apigee Edge ในส่วนถัดไปของบทแนะนำนี้ คุณจะ สร้างพร็อกซีที่รับรู้ Microgateway Edge Microgateway จะจำกัดไคลเอ็นต์ให้เรียกใช้เฉพาะ API เท่านั้น อยู่ด้านหน้าโดยพร็อกซี API ที่รับรู้ถึง Microgateway เหล่านี้ และจะต้องใช้ไคลเอ็นต์ (โดยค่าเริ่มต้น) เพื่อ แสดงโทเค็นความปลอดภัยที่ถูกต้องสำหรับการเรียกแต่ละครั้ง หากต้องการอ่านเพิ่มเติมเกี่ยวกับพร็อกซีเหล่านี้ โปรดดูที่ "อะไร คุณ "อะไร ที่คุณต้องรู้เกี่ยวกับพร็อกซีที่รับรู้ถึง Microgateway ของ Edge"

ในฐานะผู้ดูแลระบบ Edge ขององค์กร คุณควรทราบว่าพร็อกซีที่รับรู้ถึง Edge Microgateway สามารถ ได้เพิ่มลงในผลิตภัณฑ์ Edge เช่นเดียวกับพร็อกซีอื่นๆ ผ่านการใช้ผลิตภัณฑ์และนักพัฒนา คุณสามารถสร้างโทเค็นการรักษาความปลอดภัยเฉพาะไคลเอ็นต์เพื่อควบคุมการเข้าถึง API ที่เรียกใช้ผ่าน Edge Microgateway ขอย้ำอีกครั้งว่ารูปแบบที่เกี่ยวข้องจะเหมือนกับ การทำงานกับพร็อกซี API ใดๆ และแอปของนักพัฒนาซอฟต์แวร์บน Apigee Edge หากต้องการอ่านข้อมูลเกี่ยวกับผลิตภัณฑ์ ให้เริ่มต้นที่ ผลิตภัณฑ์ API คืออะไรใน Edge เอกสารประกอบ

ต่อไป เราจะแนะนำวิธีสร้างพร็อกซีที่รับรู้ Edge Microgateway และหลังจากนั้น เริ่มต้น Edge Microgateway และทดสอบการตั้งค่า

ส่วนที่ 2: สร้างเอนทิตี ใน Apigee Edge

ในส่วนนี้ คุณจะสร้างเอนทิตีเหล่านี้ใน Edge

- Microgateway-aware Proxy แบบพิเศษ

พร็อกซีที่ Edge Microgateway สามารถค้นพบได้เมื่อเริ่มต้น พร็อกซีที่รับรู้ Microgateway จะมี

กฎการตั้งชื่อที่คุณจะต้องทำตาม: ชื่อต้องเป็น

ด้วย

edgemicro_สำหรับ ตัวอย่างedgemicro_helloหรือedgemicro_userinfoเมื่อ Edge Microgateway เริ่มทำงาน ระบบจะดึงรายการพร็อกซีที่รับรู้ Microgateway จาก Edge องค์กรและสภาพแวดล้อม Edge เดียวกันกับที่คุณระบุเมื่อเริ่มต้นใช้งาน Edge ทางไมโครเกตเวย์

สำหรับพร็อกซีที่รับรู้ Microgateway แต่ละรายการ Edge Microgatway จะเรียก URL เป้าหมายของพร็อกซีและ เส้นทางฐานด้วย พร็อกซีที่รับรู้ถึงไมโครเกตเวย์ยังมอบวิธีที่สะดวกในการเชื่อมโยงข้อมูลวิเคราะห์ด้วย ข้อมูลที่สร้างโดย Edge Microgateway กับพร็อกซีในแพลตฟอร์ม Edge ในฐานะที่เป็นไมโครเกตเวย์ จัดการการเรียก API โดยจะพุชข้อมูลวิเคราะห์ไปยัง Edge แบบไม่พร้อมกัน ข้อมูล Analytics จะปรากฏขึ้น ใน UI ของ Edge Analytics ภายใต้ชื่อพร็อกซีที่รับรู้ถึง Microgateway เช่นเดียวกับที่ในชื่ออื่นๆ พร็อกซี

- แอปผลิตภัณฑ์ นักพัฒนาแอป และนักพัฒนาแอป - Edge Microgateway ใช้ ผลิตภัณฑ์ นักพัฒนาซอฟต์แวร์ และแอปของนักพัฒนาซอฟต์แวร์เพื่อเปิดใช้โทเค็นเพื่อการเข้าถึง OAuth2 หรือความปลอดภัยของคีย์ API เมื่อ Edge Microgateway เริ่มทำงาน ระบบจะดาวน์โหลดการกำหนดค่าผลิตภัณฑ์ทั้งหมดจาก Apigee องค์กร Edge ใช้ข้อมูลนี้เพื่อยืนยันการเรียก API ที่ดำเนินการผ่าน Edge Microgateway ด้วยคีย์ API หรือโทเค็นเพื่อการเข้าถึง OAuth2

อ่านเพิ่มเติม: ดูเพิ่มเติมที่ "อะไร ที่คุณต้องรู้เกี่ยวกับพร็อกซีที่รับรู้ถึง Microgateway ของ Edge"

1. สร้าง พร็อกซี Edge Microgateway-Aware API ใน Edge

- ลงชื่อเข้าสู่ระบบองค์กรของคุณใน Apigee Edge

- คลิกเปลี่ยนไปใช้เวอร์ชันคลาสสิกเพื่อไปที่ UI แบบคลาสสิกของ Edge

- เลือก API > พร็อกซี API จากเมนูด้านบน

- ในหน้าพร็อกซี API ให้คลิก + พร็อกซี API

- ในวิซาร์ดการสร้างพร็อกซี ให้เลือกย้อนกลับพร็อกซี (ใช้มากที่สุด)

- คลิกถัดไป

- ในหน้ารายละเอียดของวิซาร์ด ให้กำหนดค่าดังนี้ ตรวจสอบว่าได้กรอกในวิซาร์ดแล้ว

ตามที่แสดงทุกประการ:

- ชื่อพร็อกซี: edgemicro_hello

- เส้นทางฐานพร็อกซี: /hello

- API ที่มีอยู่: http://mocktarget.apigee.net/

- คลิกถัดไป

- ในหน้า "ความปลอดภัย" ของวิซาร์ด ให้เลือกผ่าน (ไม่มี)

- คลิกถัดไป

- ในหน้าโฮสต์เสมือนของวิซาร์ด ให้ยอมรับค่าเริ่มต้น

- คลิกถัดไป

- ในหน้าสร้างของวิซาร์ด ให้ตรวจสอบการตั้งค่าพร็อกซี ตรวจสอบว่า มีการเลือกสภาพแวดล้อมทดสอบไว้

- คลิกสร้างและทำให้ใช้งานได้

2. สร้างผลิตภัณฑ์

สร้างผลิตภัณฑ์ที่มีพร็อกซี 2 รายการดังนี้

- พร็อกซีที่รับรู้ Microgateway ของคุณ: edgemicro_hello

- พร็อกซีการตรวจสอบสิทธิ์ที่ติดตั้งโดย Edge Microgateway: edgemicro-auth

- ใน Edge UI (เวอร์ชันคลาสสิก) ให้ไปที่ เผยแพร่ > ผลิตภัณฑ์

- ในหน้าผลิตภัณฑ์ ให้คลิก + ผลิตภัณฑ์ กรอกรายละเอียดผลิตภัณฑ์

ดังนี้

- ชื่อ: EdgeMicroTestProduct

- ชื่อที่แสดง: EdgeMicroTestProduct

- สภาพแวดล้อม: ทดสอบและเวอร์ชันที่ใช้งานจริง

- การเข้าถึง: สาธารณะ

- ประเภทการอนุมัติคีย์: อัตโนมัติ

-

แหล่งข้อมูล

- พร็อกซี API: เลือก edgemicro_hello

- การแก้ไข: 1

- เส้นทางทรัพยากร: /**

- คลิกนำเข้าทรัพยากร

- ในทรัพยากร ให้คลิก +พร็อกซี API

- เลือก edgemicro-auth

- คลิกบันทึก

3. (ไม่บังคับ) สร้าง ทดสอบนักพัฒนาแอป

สำหรับวัตถุประสงค์ของบทแนะนำนี้ คุณสามารถใช้ นักพัฒนาซอฟต์แวร์ที่มีอยู่สำหรับขั้นตอนถัดไป ในการสร้างแอปนักพัฒนาซอฟต์แวร์ แต่หากต้องการ ให้สร้างนักพัฒนาซอฟต์แวร์ทดสอบตอนนี้เลย

- ไปที่เผยแพร่ > นักพัฒนาซอฟต์แวร์

- ในหน้าผลิตภัณฑ์ ให้คลิก + นักพัฒนาซอฟต์แวร์

- กรอกข้อมูลในกล่องโต้ตอบเพื่อสร้างนักพัฒนาซอฟต์แวร์ทดสอบ

4. สร้างแอปนักพัฒนาซอฟต์แวร์

คุณจะใช้ข้อมูลเข้าสู่ระบบไคลเอ็นต์จากแอปนี้เพื่อทำการเรียก API ที่ปลอดภัยผ่าน ไมโครเกตเวย์ Edge:

- ไปที่เผยแพร่ > แอปของนักพัฒนาแอป

- ในหน้าแอปนักพัฒนาซอฟต์แวร์ คลิก + แอปนักพัฒนาซอฟต์แวร์

- กรอกข้อมูลในหน้าแอปนักพัฒนาซอฟต์แวร์ดังนี้

- ชื่อ: EdgeMicroTestApp

- ชื่อที่แสดง: EdgeMicroTestApp

- นักพัฒนาซอฟต์แวร์: เลือกนักพัฒนาซอฟต์แวร์หากคุณสร้างแล้ว หรือคุณอาจ สามารถใช้นักพัฒนาซอฟต์แวร์คนใดก็ได้ที่มีอยู่ ตามวัตถุประสงค์ของบทแนะนำนี้

-

ข้อมูลเข้าสู่ระบบ:

- เลือกวันหมดอายุ: ไม่เลย

- คลิก + ผลิตภัณฑ์ และ เลือก EdgeMicroTestProduct (ผลิตภัณฑ์ที่คุณเพิ่ง สร้าง)

- คลิกบันทึก

- คุณกลับมาที่หน้ารายการแอปของนักพัฒนาซอฟต์แวร์แล้ว

- เลือกแอปที่คุณเพิ่งสร้าง EdgeMicroTestApp

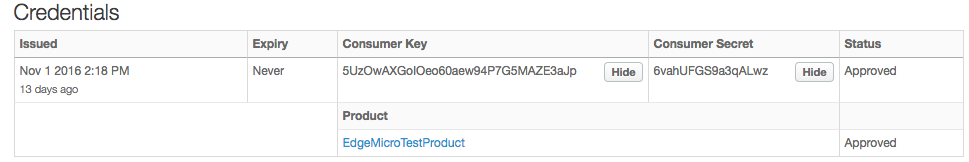

- คลิกแสดงข้างผู้บริโภค คีย์และข้อมูลลับของผู้ใช้

ส่วนที่ 3: ใช้งาน Edge Microgateway

ตอนนี้คุณมี Edge Microgateway ที่กำหนดค่าและรับรู้ Edge Microgateway อย่างน้อย 1 รายการ พร็อกซีใน Edge ได้เวลาเริ่ม Edge Microgateway แล้ว เซิร์ฟเวอร์ HTTP ของ Edge Microgateway จะทำงาน ในเครื่องของคุณ และคุณจะต้องเรียก API ไปยังเซิร์ฟเวอร์นั้นโดยตรง

1. เริ่มต้น Edge Microgateway

ใช้คำสั่ง edgemicro start เพื่อเริ่มต้น Edge ทางไมโครเกตเวย์

- ตรวจดูว่าคุณมีคีย์ที่ส่งคืนไปก่อนหน้านี้เมื่อคุณเรียกใช้

คำสั่ง edgemicroConfigure เอาต์พุตดังกล่าวดูเหมือน

ดังนี้

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828ac9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e87189921ad00e6fc1ba8a8ae9f929ee2

- (ไม่บังคับ) พิมพ์ข้อมูลความช่วยเหลือสำหรับคำสั่ง

edgemicro start

edgemicro start -h

- หากต้องการเริ่มต้น Edge Microgateway ให้เรียกใช้คำสั่งต่อไปนี้

edgemicro start -o [org] -e [env] -k [key] -s [secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)keyคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่งsecretคือคีย์ที่แสดงผลก่อนหน้านี้โดย กำหนดค่าคำสั่ง

ตัวอย่าง

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

เอาต์พุต

คำสั่งเริ่มต้นจะเรียกข้อมูลการกำหนดค่าจำนวนมากจาก Apigee Edge (ซึ่ง เลื่อนเข้าไปในหน้าต่างเทอร์มินัล) ในเอาต์พุต คุณจะเห็นรายการ Microgateway-Aware พร็อกซีและผลิตภัณฑ์ที่พบ ในตอนท้ายของเอาต์พุต คุณควรจะเห็นบางอย่าง ดังนี้

... PROCESS PID : 9757 installed plugin from analytics installed plugin from oauth eb725020-a2b0-11e6-8a52-6de156e3a6e2 edge micro listening on port 8000 installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth installed plugin from analytics installed plugin from oauth eb77ce60-a2b0-11e6-8a88-b96278c0c198 edge micro listening on port 8000 eb78b8c0-a2b0-11e6-bf36-717b986c91fe edge micro listening on port 8000 eb77f570-a2b0-11e6-883e-472b9104351e edge micro listening on port 8000

เกิดอะไรขึ้น

ดูที่เทอร์มินัลที่คุณเรียกใช้คำสั่ง edgemicro config เมื่อเลื่อนขึ้นผ่านเอาต์พุตมาตรฐาน คุณจะพบว่าคำสั่งเรียกข้อมูลเพย์โหลด ข้อมูลการกำหนดค่า Edge Microgateway จาก Apigee Edge ข้อมูลเหล่านี้ได้แก่

- คีย์สาธารณะที่เราสร้างและจัดเก็บไว้ก่อนหน้านี้ใน Key Value Map (KVM) ที่เข้ารหัส

- การแสดง JSON ของพร็อกซีที่รับรู้ถึง Edge Microgateway ทั้งหมดที่มีอยู่ใน องค์กร/สภาพแวดล้อม นี่คือพร็อกซีทั้งหมดที่มีชื่อเป็น คำนำหน้า edgemicro_

- การแสดง JSON ของผลิตภัณฑ์ API ทั้งหมดที่มีอยู่ใน องค์กร/สภาพแวดล้อม

ข้อมูลนี้จะช่วยให้ Edge Microgateway ทราบว่าพร็อกซีและเส้นทางพร็อกซีใดที่ได้รับอนุญาต ขั้นตอนได้ โดยการใช้ข้อมูลผลิตภัณฑ์เพื่อบังคับใช้การรักษาความปลอดภัย (เช่นเดียวกับ API ทั่วไป พร็อกซีจะทำบน Apigee Edge ซึ่งคีย์แอปของนักพัฒนาซอฟต์แวร์มีการเชื่อมโยงกับผลิตภัณฑ์) เราจะไป ผ่านขั้นตอนต่างๆ เพื่อรักษาความปลอดภัยของ Edge Microgateway ในไม่ช้า

2. ทดสอบ Edge Microgateway

เมื่อ Edge Microgateway ทำงานอยู่ คุณจะเรียกใช้พร็อกซีได้ การกำหนดค่าสำหรับ มีการดาวน์โหลดพร็อกซี edgemicro_hello จาก Edge เมื่อคุณเริ่ม Edge Microgateway อย่าลืมว่า Basepath ของพร็อกซีคือ /hello

ในการทดสอบ Edge Microgateway เราจะเริ่มต้นด้วยเส้นทางฐานและเพิ่มทรัพยากร /echo โปรดทราบว่าทุกอย่างที่อยู่หลังเส้นทางฐาน (รวมถึงคำค้นหาใดก็ตาม ) จะส่งผ่านไปยังเป้าหมายแบ็กเอนด์ได้ง่ายๆ ดังนี้

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}ข้อผิดพลาดนี้เกิดขึ้นเนื่องจากคุณไม่ได้ส่งคีย์ API หรือโทเค็นการเข้าถึงที่ถูกต้องไปกับคำขอ โดย Edge Microgateway ต้องใช้คีย์ API หรือโทเค็นเพื่อการเข้าถึงในการเรียก API ทุกครั้ง ใน ขั้นตอนถัดไปของบทแนะนำ เราจะรักษาความปลอดภัยให้กับ API นี้อย่างเหมาะสม และแสดงวิธีขอรับ API ที่ถูกต้อง โทเค็นเพื่อการเข้าถึงและรวมไปกับคำขอ

4. หยุด Edge Microgateway

- ในหน้าต่างเทอร์มินัลแยกต่างหาก ให้กด

cdไปยัง เดียวกัน ไดเรกทอรี ที่คุณเริ่มต้น Edge Microgateway - ป้อนคำสั่งหยุด:

edgemicro stop

ส่วนที่ 4: Secure Edge ทางไมโครเกตเวย์

คุณจะรักษาความปลอดภัยของการเรียก API ที่ดำเนินการผ่าน Edge Microgateway ได้โดยใช้คีย์ API หรือการเข้าถึง โทเค็น

เรียก API ที่ปลอดภัยด้วย โทเค็นเพื่อการเข้าถึง OAuth2

โปรดทำตามขั้นตอนต่อไปนี้หากต้องการตรวจสอบสิทธิ์การเรียก API ด้วยโทเค็นเพื่อการเข้าถึง OAuth2

1. ซื้อคีย์ที่จำเป็น

- ใน Edge UI ให้ไปที่แอปนักพัฒนาซอฟต์แวร์ที่คุณสร้างไว้ก่อนหน้านี้ตามที่อธิบายไว้ ในส่วนที่ 2: สร้างเอนทิตีใน Apigee Edge ชื่อแอปเดิมคือ EdgeMicroTestApp

- ในหน้าแอปนักพัฒนาซอฟต์แวร์ ให้แสดงคีย์ผู้บริโภคและข้อมูลลับของผู้บริโภค แล้วคัดลอก ให้พวกเขา ค่าเหล่านี้จำเป็นต่อการได้รับโทเค็นเพื่อการเข้าถึงใน ครั้งแรก

2. รับโทเค็นเพื่อการเข้าถึง

การขอรับโทเค็นเพื่อการเข้าถึงทำได้ 2 วิธี เราจะแสดงทั้ง 2 วิธี

การใช้ CLI เพื่อรับโทเค็นเพื่อการเข้าถึง

วิธีแรกนั้นสะดวก และเป็นไปตามรูปแบบที่เราใช้ ตลอดทั้งบทแนะนำ โดยทั่วไป วิธีที่ 2 จะมีประโยชน์มากกว่า สำหรับนักพัฒนาแอปไคลเอ็นต์ที่ต้องการขอโทเค็น ระบบจะใช้งานปลายทางของโทเค็นจริงใน พร็อกซี edgemicro-auth ที่ทำให้ใช้งานได้เมื่อคุณกำหนดค่า Edge ทางไมโครเกตเวย์

- (ไม่บังคับ) ดูความช่วยเหลือสำหรับคำสั่ง token get

edgemicro token get -h

- สร้างโทเค็น โดยแทนที่ค่าคีย์ผู้บริโภคและข้อมูลลับของผู้ใช้จาก

แอปนักพัฒนาซอฟต์แวร์ที่คุณสร้างบน Apigee Edge

พารามิเตอร์ -i และ -s

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)consumer_idคือรหัสผู้บริโภคในแอปนักพัฒนาซอฟต์แวร์ ที่สร้างไว้ก่อนหน้านี้consumer_secretคือข้อมูลลับของผู้บริโภคใน แอปนักพัฒนาซอฟต์แวร์ที่คุณสร้างไว้ก่อนหน้านี้

ตัวอย่าง

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

เอาต์พุต (ตัวอย่าง)

current nodejs version is v4.4.4 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIkVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(ไม่บังคับ) การใช้ API เพื่อรับโทเค็น

หากคุณเคยชินกับการเรียกใช้พร็อกซี Edge โดยใช้ Curl หรือไคลเอ็นต์ HTTP อื่น คุณอาจจะสนใจ เพื่อให้ทราบว่าคุณสามารถเรียกใช้ปลายทางของโทเค็นได้โดยตรง แทนที่จะใช้ คำสั่ง edgemicroToken นี่คือตัวอย่างของ Curl เพียงใช้แทน ชื่อองค์กรและสภาพแวดล้อมของคุณใน URL และส่งคีย์ผู้บริโภคที่คั่นด้วยโคลอน:Consumer ค่าข้อมูลลับในส่วนหัวการตรวจสอบสิทธิ์พื้นฐาน:

curl -i -X POST "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{ "client_id": "your consumer key", "client_secret": "your consumer secret", "grant_type": "client_credentials" }' -H "Content-Type: application/json"

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็นองค์กร ผู้ดูแลระบบ)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)client_idคือรหัสผู้บริโภคในแอปนักพัฒนาซอฟต์แวร์ที่คุณ ที่สร้างไว้ก่อนหน้านี้client_secretคือข้อมูลลับของผู้บริโภคในนักพัฒนาแอป แอปที่คุณสร้างไว้ก่อนหน้านี้

เอาต์พุต (ตัวอย่าง)

คำสั่ง ไม่ว่าคุณจะใช้คำสั่ง CLI ของ edgemicroToken หรือ ที่เรียกว่าปลายทางโดยใช้ curl จะแสดงโทเค็นเพื่อการเข้าถึงที่มีลายเซ็นซึ่งสามารถใช้ทำให้ไคลเอ็นต์ ดังนี้

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. ตรวจสอบการกำหนดค่าใน Edge Microgateway

- เปิดไฟล์ ~

/.edgemicro/org-env-config.yaml.ดูเพิ่มเติม ตำแหน่ง ติดตั้ง Edge Microgateway แล้วหรือไม่ - ตรวจสอบว่าได้ตั้งค่าพร็อพเพอร์ตี้ปลั๊กอิน OAuth เหล่านี้เป็นเท็จแล้ว คือ

false โดยค่าเริ่มต้น แต่เป็นความคิดที่ดีที่จะตรวจสอบอีกครั้ง:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- นอกจากนี้ในไฟล์

org-env-config.yamlให้ตรวจสอบว่ามีปลั๊กอิน oauth จะเพิ่มลงในองค์ประกอบplugins:sequenceดังนี้plugins: dir: ../plugins sequence: - oauth

- ถ้าคุณแก้ไขไฟล์ ให้โหลดการเปลี่ยนแปลงเหล่านั้นซ้ำ

การเรียกใช้อินสแตนซ์ Edge Microgateway คำสั่งนี้จะกำหนดค่า Edge Microgateway อีกครั้งด้วย

ไม่มีช่วงพัก:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)keyคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่งsecretคือคีย์ที่แสดงผลก่อนหน้านี้โดย กำหนดค่าคำสั่ง

ตัวอย่าง

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4. เรียก API อย่างปลอดภัย

เมื่อมีโทเค็นเพื่อการเข้าถึงอยู่ในมือ คุณจะสามารถเรียก API ได้อย่างปลอดภัย เช่น

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PN30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

API จะแสดงผลส่วนหัวและข้อมูลอื่นๆ จากเซิร์ฟเวอร์จำลอง

การรักษาความปลอดภัยของ API ด้วยคีย์ API

หากคุณต้องการใช้คีย์ API สำหรับการให้สิทธิ์ โปรดทำตามขั้นตอนต่อไปนี้

1. รับคีย์ API

- ใน Edge UI ให้ไปที่แอปนักพัฒนาซอฟต์แวร์ที่คุณสร้างไว้ก่อนหน้านี้ตามที่อธิบายไว้ ในส่วนที่ 2: สร้างเอนทิตีใน Apigee Edge ชื่อแอปเดิมคือ EdgeMicroTestApp

- ในหน้าแอปนักพัฒนาซอฟต์แวร์ แสดงคีย์ผู้บริโภค และคัดลอกคีย์นั้น ค่านี้คือ คีย์ API คุณจะใช้คีย์นี้ในการเรียก API ที่ตรวจสอบสิทธิ์แล้ว

2. ตรวจสอบการกำหนดค่าใน Edge Microgateway

- เปิดไฟล์ ~

/.edgemicro/org-env-config.yaml.ดูเพิ่มเติมตำแหน่ง ติดตั้ง Edge Microgateway แล้วหรือไม่ - ตรวจสอบว่าได้ตั้งค่าพร็อพเพอร์ตี้ปลั๊กอิน OAuth เหล่านี้เป็นเท็จแล้ว คือ

false โดยค่าเริ่มต้น แต่เป็นความคิดที่ดีที่จะตรวจสอบอีกครั้ง:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- นอกจากนี้ในไฟล์

org-env-config.yamlให้ตรวจสอบว่ามีปลั๊กอิน oauth จะเพิ่มลงในองค์ประกอบplugins:sequenceดังนี้plugins: dir: ../plugins sequence: - oauth

- ถ้าคุณแก้ไขไฟล์ ให้โหลดการเปลี่ยนแปลงเหล่านั้นซ้ำ

การเรียกใช้อินสแตนซ์ Edge Microgateway คำสั่งนี้จะกำหนดค่า Edge Microgateway อีกครั้งด้วย

ไม่มีช่วงพัก:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)keyคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่งsecretคือคีย์ที่แสดงผลก่อนหน้านี้โดย กำหนดค่าคำสั่ง

ตัวอย่าง

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

3. เรียกใช้ API อย่างปลอดภัยด้วยคีย์ API

เรียก API ด้วยส่วนหัว x-api-key ดังนี้ คีย์ของผู้บริโภค ค่าที่คุณคัดลอกจากแอปนักพัฒนาซอฟต์แวร์คือคีย์ API โดยค่าเริ่มต้น Edge Microgateway จะคาดหวังให้คุณ เพื่อส่งคีย์ในส่วนหัวที่เรียกว่า x-api-key ดังนี้

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

สถานที่:

apikeyคือค่าคีย์ผู้บริโภคที่ได้จาก EdgeMicroTestApp

เช่น

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxa0ilYQ5szwuljr5bB'

ตอนนี้คุณมี Edge Microgateway ที่ทำงานได้อย่างสมบูรณ์และปลอดภัยแล้ว ในส่วนถัดไปของ บทแนะนำ เราจะดูปลั๊กอินที่เพิ่มฟังก์ชันให้กับ Edge Microgateway

ส่วนที่ 5: เพิ่มการจับกุมอย่างหนัก ปลั๊กอิน

ในส่วนนี้ เราจะเพิ่มฟีเจอร์การจำกัดอัตราที่เรียกว่า "การจับกุมแบบทันที" ในอินสแตนซ์ Edge ของคุณ ทางไมโครเกตเวย์

ปลั๊กอินคืออะไร

ปลั๊กอินคือโมดูล Node.js ที่เพิ่มฟังก์ชันการทำงานให้กับ Edge Microgateway โมดูลปลั๊กอิน จะมีรูปแบบที่สอดคล้องกันและจัดเก็บไว้ในตำแหน่งที่ Edge Microgateway รู้จัก ซึ่งทำให้ Microgateway เพื่อค้นหาและโหลดโดยอัตโนมัติ อ่านเพิ่มเติมเกี่ยวกับปลั๊กอินได้ใน การใช้ปลั๊กอิน

เพิ่มการจับกุมอย่างฉับพลัน ปลั๊กอิน

Spike Arrest ป้องกันการรับส่งข้อมูลที่เพิ่มขึ้นอย่างรวดเร็ว ควบคุมจำนวนคำขอที่ประมวลผลโดย อินสแตนซ์ Edge Microgateway

ใน Edge Microgateway มีการใช้การป้องกันการเพิ่มขึ้นอย่างรวดเร็วเป็นโมดูลปลั๊กอิน หากต้องการเปิดใช้ คุณต้อง เพื่อเพิ่มลงในไฟล์การกำหนดค่า Edge Microgateway

- เปิดไฟล์ ~

/.edgemicro/org-env-config.yaml.ดูเพิ่มเติม ตำแหน่ง ติดตั้ง Edge Microgateway แล้วหรือไม่ - เพิ่มองค์ประกอบต่อไปนี้ คุณจะเพิ่มตำแหน่งใดก็ได้ในไฟล์

spikearrest: timeUnit: minute allow: 10 buffersize: 0 - เพิ่ม

spikearrestไว้ใน องค์ประกอบedgemicro:sequenceดังที่แสดงด้านล่าง ลำดับ พร็อพเพอร์ตี้การกำหนดค่าจะบอก Edge Microgateway ถึงลำดับของโมดูลปลั๊กอิน ดำเนินการแล้วedgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - spikearrest - oauth

- บันทึกไฟล์กำหนดค่า

- โหลด Edge Microgateway ซ้ำด้วย

คำสั่ง reload คุณต้องเรียกใช้คำสั่งนี้จาก

ไดเรกทอรีที่คุณเริ่มต้นใช้งาน Edge Microgateway

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

สถานที่:

orgคือชื่อองค์กร Edge ของคุณ (คุณต้องเป็น ผู้ดูแลระบบขององค์กร)envคือสภาพแวดล้อมในองค์กร (เช่น การทดสอบหรือ Prod)keyคือคีย์ที่การกําหนดค่าก่อนหน้านี้แสดงผล คำสั่งsecretคือคีย์ที่แสดงผลก่อนหน้านี้โดย กำหนดค่าคำสั่ง

ตัวอย่าง

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- ลองเรียก API หลายๆ ครั้งติดต่อกันเร็วๆ หลังจากการโทรครั้งที่ 2 ทาง Edge

Microgateway แสดงผลข้อผิดพลาดนี้:

{"message":"SpikeArrest engaged","status":503}

สาเหตุก็คือการจับกุมที่เพิ่มขึ้นอย่างรวดเร็วจะทำให้จำนวนการโทรที่ดำเนินการได้ราบรื่นขึ้น หน่วยเวลาที่ระบุ ในกรณีนี้ คุณสามารถโทรได้ 10 สายภายใน 1 นาที หรือ 1 สายทุกๆ 6 สาย วินาที

สำหรับข้อมูลเพิ่มเติม โปรดดูที่ "การจับกุมแบบทันทีทำงานอย่างไร" ในส่วนการใช้ปลั๊กอิน

เครดิตเพิ่มเติม: การเพิ่ม ปลั๊กอินโควต้า

โดยใช้รูปแบบเดียวกับที่ใช้ในการกำหนดค่าการเพิ่มขึ้นของสัญญาณที่เพิ่มขึ้นอย่างฉับพลัน คุณสามารถเพิ่มปลั๊กอินอื่นๆ เช่น ปลั๊กอินโควต้า มีปลั๊กอินโควต้ารวมอยู่ใน Edge Microgateway ทุกจุดเช่นเดียวกับการควบคุมที่เพิ่มขึ้นอย่างฉับพลัน ของคุณ โควต้าจะระบุจำนวนข้อความคำขอที่แอปได้รับอนุญาตให้ส่งได้ ไปยัง API ในช่วงเวลาที่กำหนด (นาทีหรือชั่วโมง)

หากต้องการเรียนรู้วิธีการทำงานของโควต้า โปรดดู "การใช้ปลั๊กอินโควต้า" ในส่วนการใช้ปลั๊กอิน

ส่วนที่ 6: การดู ข้อมูลวิเคราะห์ใน Apigee Edge

ตอนนี้เรามีอินสแตนซ์ Edge Microgateway ที่ทำงานได้อย่างสมบูรณ์แล้ว มาดูกันว่าเกิดอะไรขึ้น โดยค่าเริ่มต้น ระบบจะเพิ่มโมดูลปลั๊กอินการวิเคราะห์ใน Edge Micro โมดูลนี้จะพุช ข้อมูลวิเคราะห์จาก Edge Micro ไปยัง Apigee EDGE ซึ่งระบบ Edge Analytics นำไปใช้ มาดูกัน

- ลงชื่อเข้าสู่ระบบองค์กรของคุณใน Apigee Edge

- เลือก Analytics > ประสิทธิภาพของพร็อกซี

- ในหน้าแดชบอร์ดประสิทธิภาพของพร็อกซี ให้เลือก edgemicro_hello พร็อกซี

- กราฟจะแสดงข้อมูลเกี่ยวกับรูปแบบการรับส่งข้อมูลของพร็อกซี เช่น ปริมาณการรับส่งข้อมูลทั้งหมด เวลาในการตอบกลับโดยเฉลี่ย เวลาตอบสนองเป้าหมายโดยเฉลี่ย และอื่นๆ

อ่านเพิ่มเติมเกี่ยวกับแดชบอร์ดข้อมูลวิเคราะห์ Edge ได้ในหน้าแรกของแดชบอร์ด Analytics ใน เอกสารประกอบของ Edge หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับปลั๊กอิน โปรดดูการใช้ปลั๊กอิน