Edge for Private Cloud v. 4.16.05

ハードウェア要件

高可用性を実現するには、次の最小ハードウェア要件を満たす必要があります。 セキュリティ インフラストラクチャを構築できます。以下で説明されているすべてのインストール シナリオで、 インストール トポロジでは、 最小ハードウェア要件を定めています。

これらの表では、ハードディスク容量に加えて、ハードディスク容量が 自動的に作成されます。アプリケーションとネットワーク トラフィックによっては、 必要なリソースが下表のとおりです。

|

インストール コンポーネント |

RAM |

CPU |

最小ハードディスク |

|---|---|---|---|

|

Cassandra |

16 GB |

8 コア |

250 GB のローカル ストレージ(SSD または 2,000 IOPS をサポートする高速 HDD) |

|

同じマシン上の Message Processor/Router |

8 GB/16 GB |

4 コア† |

100 GB |

|

分析 - 同じサーバー上の Postgres/Qpid(本番環境には非推奨) |

16GB* |

8 コア* |

500 GB ~ 1 TB** のネットワーク ストレージ***、SSD バックエンドを推奨、1,000 GB をサポート IOPS 以上*。 |

|

分析 - Postgres スタンドアロン |

16GB* |

8 コア* |

500 GB ~ 1 TB** のネットワーク ストレージ***(SSD バックエンドを推奨) 1,000 IOPS 以上をサポートします*。 |

|

アナリティクス - Qpid スタンドアロン |

8 GB |

4 コア |

30 GB ~ 50 GB のローカル ストレージ(SSD または高速 HDD) 250 TPS を超えるインストールの場合、1, 000 IOPS をサポートするローカル ストレージを備えた HDD 推奨されます。 |

|

その他(OpenLDAP、UI、Management Server) |

4 GB |

2 コア |

60 GB |

|

† スループットに基づいて Message Processor のシステム要件を調整します。 最小推奨値は 4 コアで、高スループット システムでは 8 コアです。 パフォーマンス テストを実行して、API に最適なサイズを決定できます。 |

|||

|

*スループットに基づいて Postgres のシステム要件を調整:

|

|||

|

**Postgres のハードディスクの値は、Google Cloud

。分析データにカスタム値を追加する場合は、

それに応じて増加しています次の数式を使用して必要な保存容量を見積もります。 |

|||

|

*** ネットワーク ストレージが Postgresql データベースに推奨されている理由は次のとおりです。

|

|||

さらに、Cloud SDK をインストールする場合のハードウェア要件は次のとおりです。 収益化サービス:

|

収益化対象のコンポーネント |

RAM |

CPU |

ハードディスク |

|---|---|---|---|

|

Management Server(Monetization Services を使用) |

8 GB |

4 コア |

60 GB |

|

分析 - 同一サーバー上の Postgres/Qpid |

16 GB |

8 コア |

500 GB ~ 1 TB のネットワーク ストレージ(1,000 IOPS または SSD バックエンドが望ましい) 上の表のルールを使用します。 |

|

分析 - Postgres スタンドアロン |

16 GB |

8 コア |

500 GB ~ 1 TB のネットワーク ストレージ(1,000 IOPS または SSD バックエンドが望ましい) 上の表のルールを使用します。 |

|

アナリティクス - Qpid スタンドアロン |

8 GB |

4 コア |

40 GB |

API BaaS をインストールする場合のハードウェア要件は次のとおりです。

|

API BaaS コンポーネント |

RAM |

CPU |

ハードディスク |

|---|---|---|---|

|

ElasticSearch* |

8 GB |

4 コア |

60 ~ 80 GB |

|

API BaaS スタック * |

8 GB |

4 コア |

60 ~ 80 GB |

|

API BaaS ポータル |

1 GB |

2 コア |

20 GB |

|

Cassandra(省略可 - 通常、両方の Edge で同じ Cassandra クラスタを使用します) API BaaS サービスなど) |

16 GB |

8 コア |

250 GB のローカル ストレージ(SSD または 2,000 IOPS をサポートする高速 HDD) |

|

* ElasticSearch と API BaaS Stack を同じノードにインストールできます。追加すると、 4 GB のメモリを使用するように ElasticSearch を構成する(デフォルト)。ElasticSearch が 6 GB のメモリを使用するように構成します。 |

|||

注:

- ルート ファイル システムのサイズがインストールに十分な大きさでない場合は、次の手順を実施することをおすすめします。 より大きなディスクにデータを格納します

- 古いバージョンの Apigee Edge for Private Cloud がマシンにインストールされている場合は、 新規インストールの前に /tmp/java フォルダを削除してください。

- 以下の操作を行うには、システム全体の一時フォルダ /tmp に実行権限が必要です。 Cassandra を起動します。

- インストール前にユーザー「apigee」が作成されていた場合は、次のことを確認します。 「/home/apigee」はホーム ディレクトリとして存在し、 「apigee:apigee」

オペレーティング システムとサードパーティ ソフトウェアの要件

以下のインストール手順と付属のインストール ファイルは、 オペレーティング システムとサードパーティ ソフトウェアについては、https://apigee.com/docs/api-services/reference/supported-software をご覧ください。

Apigee ユーザーの作成

インストール手順では、「apigee」という名前の Unix システム ユーザーが作成されます。エッジ ディレクトリと 各ファイルは、Edge プロセスと同様に「apigee」が所有します。つまり Edge コンポーネントは 「apigee」できます。必要に応じて、コンポーネントを別のユーザーとして実行できます。「ルーターをバインドする」をご覧ください する」Edge コンポーネントをローカルにインストールする 例をご覧ください。

インストール ディレクトリ

デフォルトでは、インストーラはすべてのファイルを /opt/apigee ディレクトリに書き込みます。これは変更できません ディレクトリの場所を指定します。

このガイドの手順では、インストール ディレクトリは /<inst_root>/apigee と記載されています。/<inst_root> はデフォルトで /opt です。

Java

インストール前に、サポートされているバージョンの Java1.8 を各マシンにインストールする必要があります。 サポートされている JDK のリストを以下に示します。

https://apigee.com/docs/api-services/reference/supported-software

JAVA_HOME ポイントを確認する を、インストールを実行するユーザーの JDK のルートに配置します。

ネットワーク設定

設置前にネットワーク設定を確認することをおすすめします。インストーラ は、すべてのマシンが固定 IP アドレスを持っていることを想定しています。環境変数を検証するには、次のコマンドを使用します。 設定:

- hostname は名前を返す マシンの

- hostname -i は IP を返します。 他のマシンからアドレス指定できます。

オペレーティング システムの種類やバージョンによっては、ホスト名が 1 つのホスト名に含まれない場合は、/etc/hosts と /etc/sysconfig/network を編集する必要があります。 確認します。詳細については、ご使用のオペレーティング システムのドキュメントをご覧ください。

Cassandra

すべての Cassandra ノードをリングに接続する必要があります。

Cassandra は、使用可能なメモリに基づいて Java ヒープサイズを自動的に調整します。詳しくは Java のチューニング リソースをご覧ください。パフォーマンスの低下やメモリ消費量が多い場合。

Edge for Private Cloud をインストールしたら、Cassandra が構成されていることを確認できます。 /<inst_root>/apigee/apigee-cassandra/conf/cassandra.yaml を調べ、 表示されます。たとえば、Edge for Private Cloud のインストール スクリプトで次の値が設定されていることを確認します。 プロパティ:

- cluster_name

- initial_token

- パーティショニング担当者

- 種

- listen_address

- rpc_address

- スニッチ

警告: このファイルは編集しないでください。

PostgreSQL データベース

Edge をインストールした後、状況に応じて次の PostgreSQL データベース設定を調整できます。 システムで使用可能な RAM の容量:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

これらの値を設定するには:

- postgresql.properties を編集します。

>vi /<inst_root>/apigee/customer/application/postgresql.properties

ファイルが存在しない場合は作成します。 - 上記のプロパティを設定します。

- 編集内容を保存します。

- PostgreSQL データベースを再起動します。

> /<inst_root>/apigee/apigee-service/bin/apigee-service apigee-postgresql 再起動

jsvc

「jsvc」API BaaS を使用するための前提条件です。バージョン 1.0.15-dev は、バージョン 1.0.15-dev が API BaaS です。

ネットワーク・セキュリティ・サービス(NSS)

Network Security Services(NSS)は、ソフトウェア開発と サーバー アプリケーションもサポートしています。NSS がインストールされていることを確認する v3.19 以降。

現在のバージョンを確認するには:

> yum info nss

NSS を更新するには:

> yum update nss

RedHat のこちらの記事をご覧ください。 をご覧ください。

AWS AMI

Red Hat Enterprise Linux 用 AWS Amazon Machine Image(AMI)に Edge をインストールする場合 最初に次のコマンドを実行する必要があります。

> yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

ツール

インストーラでは次の UNIX ツールを標準バージョン(EL5 または EL6.

|

awk |

ディレクトリ名 |

ls |

RPM |

unzip |

|

ベース名 |

エコー |

perl |

rpm2cpio |

useradd |

|

bash |

式 |

pgrep(procps から) |

sed |

wc |

|

bc |

grep |

ps |

tar |

おいしい |

|

curl |

hostname |

pwd |

tr |

chkconfig |

|

date |

id |

python |

uname |

sudo |

注:

- ツール「useradd」の実行ファイルは /usr/sbin にあり、chkconfig の実行ファイルは /sbin にあります。

- sudo アクセスを使用すると、呼び出し元ユーザーの環境に対するアクセス権を取得できます。たとえば、 通常は「sudo <コマンド>」または 「sudo PATH=$PATH:/usr/sbin:/sbin <コマンド>」を指定します。

- サービスパック(パッチ)の前に「パッチ」ツールがインストールされていることを確認する インストールできます。

ntpdate – サーバーの時刻を同期させることをおすすめします。条件 「ntpdate」ユーティリティがこの目的で使用でき、 サーバーの時刻が同期されているかどうか。「yum install ntp」を使用すると、 ユーティリティですこれは、OpenLDAP 設定を複製する場合に特に便利です。なお、サーバー タイムゾーンを UTC で返します。

openldap 2.4 - オンプレミス インストールには OpenLDAP 2.4 が必要です。条件 サーバーがインターネットに接続されたら、Edge インストール スクリプトがダウンロードおよびインストールされます。 OpenLDAP.サーバーがインターネットに接続できない場合は、必ず OpenLDAP が インストールしておく必要があります。RHEL/CentOS の場合は、次のコマンドを実行します。 「yum install openldap-clients openldap-servers"OpenLDAP をインストールします。

13 ホストまたは 2 つのデータセンターを使用する 12 ホスト インストールでは、 OpenLDAP をホストしているノードが複数あるため、OpenLDAP レプリケーション。

ファイアウォールと仮想ホスト

IT の分野では「仮想」という言葉が過負荷になりがちです Apigee Edge for Private Cloud のデプロイと仮想ホスト。まず 2 つの重要な指標と 用語「仮想」の使用:

- 仮想マシン(VM): 必須ではありませんが、一部のデプロイでは VM テクノロジーが使用されます。 Apigee コンポーネント用に分離されたサーバーを作成します。VM ホストは、物理ホストと同様に、複数の ネットワークインターフェースとファイアウォールですこのインストール手順では、 VM のインストール。

- 仮想ホスト: Apache 仮想ホストに似たウェブ エンドポイント。

VM 内のルーターは、複数の仮想ホストを公開できます(ただし、 ホスト エイリアスまたはインターフェース ポートで定義されます。

たとえば、1 台の物理サーバー「A」で 2 台の VM を実行している場合があります。 「VM1」と「VM2」という名前が付けられます。VM1 が仮想イーサネット このインターフェースは eth0 仮想化によって IP アドレス 111.111.111.111 を割り当てられた VM 内 ネットワーク DHCP サーバーです。VM2 でも仮想イーサネット インターフェースが eth0 という名前が付けられ、IP アドレス 111.111.111.222 が割り当てられます。

2 つの VM のそれぞれで Apigee ルーターが実行されている場合があります。ルーターは仮想ホストで エンドポイントを設定します。

VM1 の Apigee ルーターは、eth0 インターフェースで 3 つの仮想ホストを公開します(このインターフェースには (特定の IP アドレス)、api.mycompany.com:80、api.mycompany.com:443、test.mycompany.com:80 のように渡されます。

VM2 のルーターは api.mycompany.com:80(名前とポートは VM1 によって公開される)。

物理ホストのオペレーティング・システムにネットワーク・ファイアウォールが設定されている場合があります。場合、そのファイアウォールは 仮想ストレージ サーバーに公開されるポートに向かう TCP トラフィックを渡すように インターフェース(111.111.111.111:{80, 443}、111.111.111.222:80)。また、 VM のオペレーティング システムは、eth0 インターフェース上に独自のファイアウォールを提供している場合があり、これらもファイアウォール ルールを ポート 80 と 443 のトラフィックの接続を許可します。

ベースパスは、異なる API プロキシへの API 呼び出しのルーティングに関連する 3 番目のコンポーネントです。 数多くありますAPI プロキシ バンドルで異なるエンドポイントを共有している場合は、 作成します。たとえば、あるベースパスを http://api.mycompany.com:80/ と定義し、別のベースパスを定義することもできます。 http://api.mycompany.com:80/salesdemo として定義されています。

この場合、トラフィック トラフィックを分割するなんらかの種類のロードバランサまたは 2 つの IP アドレス間の http://api.mycompany.com:80/ トラフィック(VM1 では 111.111.111.111、VM2 では 111.111.111.222)この関数は、 固有の構成で、ローカル ネットワーク グループによって構成されます。

ベースパスは、API のデプロイ時に設定されます。上記の例では、2 つの API をデプロイできます。 組織に対する mycompany と testmycompany mycompany-org の部分と ホスト エイリアスが api.mycompany.com で、ポートが 80。Pod の IP アドレスを 場合、ルーターは受信リクエストを送信する API を認識しません。 できます。

ただし、API testmycompany を、次のベース URL でデプロイすると、 /salesdemo である場合、ユーザーは その API を http://api.mycompany.com:80/salesdemo で確認できます。もし ベース URL を使用して API mycompany をデプロイします。その後、ユーザーは URL によって API にアクセスします。 http://api.mycompany.com:80/.

エッジポートの要件

ファイアウォールを管理する必要があるのは、仮想ホストだけではありません。VM と物理ホストの両方 コンポーネントが各ファイアウォール ルールと通信するために、 あります。

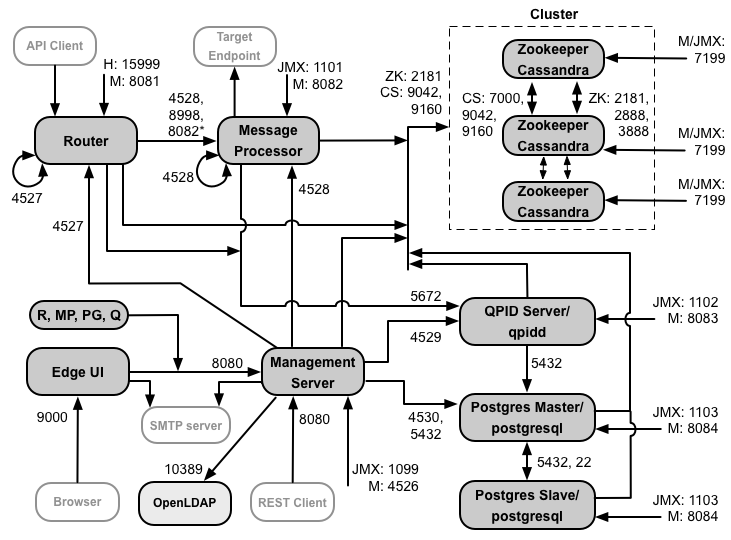

次の図は、各 Edge コンポーネントのポート要件を示しています。

この図での注記:

-

*Message Processor のポート 8082 は、ルーターによるアクセスのために Router と Message Processor 間の TLS/SSL を構成します。TLS/SSL を構成しない場合 デフォルト構成のポート 8082 でポート 8082 を コンポーネントを管理するために Message Processor で開いていますが、Router では 必要ありません。

- 接頭辞が「M」のポートはコンポーネントの管理に使用するポートであり、 Management Server がアクセスするための 2 つのコンポーネントがあります。

- 次のコンポーネントは、Management Server のポート 8080 にアクセスする必要があります。ルーター、 Message Processor、UI、Postgres、Qpid です。

- Message Processor では、管理ポートとしてポート 4528 を開く必要があります。複数の Message Processor はすべて、ポート 4528( Message Processor のポート 4528 の場合は、上の図のループ矢印)。複数の データセンターのすべての Message Processor からポートにアクセスできる必要があります。

- 必須ではありませんが、任意の Message でアクセスできるように、Router でポート 4527 を開くことができます。 データ処理者そうしないと、Message Processor のログファイルにエラー メッセージが表示されることがあります。

- Router では、管理ポートとしてポート 4527 を開く必要があります。Router が複数ある場合は、 ポート 4527( Router のポート 4527 の場合)。

- Edge UI では、サポートのために、API プロキシによって公開されているポート上の Router にアクセスする必要があります。 [Send] ボタンをクリックします。

- Management Server が Cassandra の JMX ポートにアクセスする必要があります。 説明します。

- JMX ポートへのアクセスは、ユーザー名/パスワードを要求するように構成できます。詳細については、モニタリング方法をご覧ください。

- 必要に応じて、特定の接続に対して TLS/SSL アクセスを構成できます。 ポートごとに異なります。TLS/SSL をご覧ください。 できます。

- マスター / スタンバイ レプリケーションを使用するように 2 つの Postgres ノードを構成する場合は、ポート 22 を開く必要があります 各ノードで SSH アクセスできるようにします。必要に応じて、個々のノードでポートを開いて、 確立します。

- 外部 SMTP 経由でメールを送信するように Management Server と Edge UI を構成できます。 あります。その場合は、Management Server と UI から必要なリソースにアクセスできることを確認する必要があります。 SMTP サーバーのポートにポートします。TLS 以外の SMTP の場合、ポート番号は通常 25 です。TLS が有効な場合 SMTP、通常は 465 ですが、SMTP プロバイダに確認してください。

以下の表は、Edge コンポーネントごとに、ファイアウォールで開く必要があるポートを示しています。

|

コンポーネント |

ポート |

説明 |

|---|---|---|

|

標準 HTTP ポート |

80、443 |

HTTP と仮想ホストに使用するその他のポート |

|

Management Server |

8080 |

Edge 管理 API 呼び出し用のポート。これらのコンポーネントは、Compute Engine インスタンスで Management Server: Router、Message Processor、UI、Postgres、Qpid です。 |

|

1099 |

JMX ポート |

|

|

4526 |

分散キャッシュと管理呼び出し用 |

|

|

管理 UI |

9000 |

管理 UI へのブラウザ アクセスのポート |

|

Message Processor |

8998 |

Router からの通信用の Message Processor ポート |

|

8082 |

Message Processor 用のデフォルト管理ポートです。このポートをコンポーネント上で開いている必要があります。 Management Server によるアクセス制限を制御します。

Router と Message Processor の間で TLS/SSL を構成する場合、Router で使用される

Message Processor でヘルスチェックを行います。

|

|

|

1101 |

JMX ポート |

|

|

4528 |

Message Processor 間の分散キャッシュと管理呼び出し、および インターネットから通信を |

|

|

ルーター |

8081 |

Router のデフォルト管理ポート。アクセスのためにコンポーネント上で開いている必要がある 管理サーバーによって管理されます。 |

|

4527 |

分散キャッシュと管理呼び出し用 |

|

|

15999 |

ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 ロードバランサは、ルーターのステータスを取得するために、ポート 15999 にリクエストを送信します。 Router: > curl -v http://<routerIP>:15999/v1/servers/self/reachable Router が到達可能な場合、リクエストは HTTP 200 を返します。 |

|

|

ZooKeeper |

2181 |

Management Server、Router、Message Processor などの他のコンポーネントで使用される。 オン |

|

2888、3888 |

ZooKeeper が ZooKeeper クラスタ用に内部的に使用する(ZooKeeper アンサンブルとも呼ばれる) コミュニケーション |

|

|

Cassandra |

7000、9042、9160 |

Cassandra ノード間の通信および Cassandra ノードによるアクセス用の Apache Cassandra ポート 使用できます。 |

|

7199 |

JMX ポート。Management Server がアクセスできるよう、開いておく必要があります。 |

|

|

Qpid |

5672 |

Router と Message Processor から Qpid サーバーへの通信に使用されます。 |

|

8083 |

Qpid Server のデフォルト管理ポートです。このポートは、オペレーティング システムのコンポーネント上で Management Server によるアクセス制限を制御します。 |

|

|

1102 |

JMX ポート |

|

|

4529 |

分散キャッシュと管理呼び出し用 |

|

|

Postgres |

5432 |

Qpid/Management Server から Postgres への通信に使用されます。 |

|

8084 |

Postgres サーバーのデフォルト管理ポートです。このポートをコンポーネント上で Management Server によるアクセス制限を制御します。 |

|

|

1103 |

JMX ポート |

|

|

4530 |

分散キャッシュと管理呼び出し用 |

|

|

22 |

マスター / スタンバイ レプリケーションを使用するように 2 つの Postgres ノードを構成する場合は、 各ノードの SSH アクセス用ポート 22 を設定します。 |

|

|

LDAP |

10389 |

OpenLDAP |

|

SmartDocs |

59002 |

SmartDocs ページ リクエストが送信される Edge Router のポート。 |

|

注: また、テストのためにファイアウォールのポートを開く必要が生じる場合もあります。対象 (例: 59001)。 |

||

次の表は、同じポートを送信元と宛先とともに番号で示しています。 components:

|

ポート番号 |

目的 |

ソース コンポーネント |

宛先コンポーネント |

|---|---|---|---|

|

<仮想ホストのポート番号> |

HTTP と、仮想ホストの API 呼び出しトラフィックに使用するその他のポート。ポート 80 と 443 よく使用されます。Message Router は TLS/SSL 接続を終端できます。 |

外部クライアント(またはロードバランサ) |

Message Router のリスナー |

|

1099 ~ 1103 |

JMX 管理 |

JMX クライアント |

Management Server(1099) Message Processor(1101) Qpid Server(1102) Postgres Server(1103) |

|

2,181 |

Zookeeper クライアント コミュニケーション |

管理サーバー ルーター Message Processor Qpid サーバー Postgres サーバー |

Zookeeper |

|

2888、3888 |

Zookeeper のノード間管理 |

Zookeeper |

Zookeeper |

|

4526 ~ 4530 |

分散キャッシュと Management Server からの呼び出しに使用される RPC Management ポート 他のコンポーネントに |

管理サーバー |

Management Server(4526) Router(4527) Message Processor(4528) Qpid Server(4529) Postgres Server(4530) |

|

4,528 |

Message Processor 間の分散キャッシュ呼び出しと、 受信します。 |

ルーター Message Processor |

Message Processor |

|

5,432 |

Postgres クライアント |

Qpid サーバー |

Postgres |

|

5,672 |

Router と Message Processor から Qpid に分析を送信するために使用されます。 |

ルーター Message Processor |

Qpid サーバー |

|

7,000 |

Cassandra のノード間通信 |

Cassandra |

その他の Cassandra ノード |

|

7,199 |

JMX 管理。管理者が Cassandra ノードへのアクセスのために開いている必要がある できます。 |

JMX クライアント |

Cassandra |

|

8080 |

Management API ポート |

Management API クライアント |

管理サーバー |

|

8081 ~ 8084 |

コンポーネント API ポート。個々のコンポーネントに直接 API リクエストを発行するために使用されます。 コンポーネントごとに異なるポートを開きます。使用される正確なポートは、構成によって異なる Management Server がアクセスできるよう、コンポーネント上で開いている必要があります。 |

Management API クライアント |

Router(8081) Message Processor(8082) Qpid Server(8083) Postgres Server(8084) |

|

8,998 |

ルーターと Message Processor 間の通信 |

ルーター |

Message Processor |

|

9,000 |

デフォルトの Edge 管理 UI ポート |

ブラウザ |

管理 UI サーバー |

|

9042 |

CQL ネイティブ トランスポート |

ルーター Message Processor 管理サーバー |

Cassandra |

|

9160 |

Cassandra Thrift クライアント |

ルーター Message Processor 管理サーバー |

Cassandra |

|

10,389 |

LDAP ポート |

管理サーバー |

OpenLDAP |

| 15,999 | ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 | ロードバランサ | ルーター |

|

59,002 |

SmartDocs ページ リクエストが送信されるルーターポート |

SmartDocs |

ルーター |

Message Processor は、Cassandra に対して構成された専用接続プールを維持します。 タイムアウトが発生しないようにします。ファイアウォールが Message Processor と Cassandra サーバーの間にある場合は、 ファイアウォールによって 接続がタイムアウトすることがありますただし、Message Processor は Google Cloud の Cassandra への接続を再確立します。

この状況を回避するために、Apigee では Cassandra サーバー、Message Processor、 同じサブネット内にあるため、これらのデプロイにファイアウォールは関与しません。 説明します。

ファイアウォールがルーターと Message Processor の間にあり、TCP のアイドル タイムアウトが設定されている場合: おすすめの方法は以下のとおりです。

- net.ipv4.tcp_keepalive_time = Linux OS の sysctl 設定の 1800(1800 はファイアウォールがアイドル状態のときよりも小さい) TCP タイムアウト。この設定により、接続が確立された状態に保たれ、 接続は切断されません。

- すべての Message Processor で /<inst_root>/apigee/customer/application/message-processor.properties を編集します。

次のプロパティを追加します。ファイルが存在しない場合は作成します。

conf_system_casssandra.maxconnecttimeinmillis=-1 - Message Processor を再起動します。

> /opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart - すべての Router で /<inst_root>/apigee/customer/application/router.properties を編集します。

次のプロパティを追加します。ファイルが存在しない場合は作成します。

conf_system_casssandra.maxconnecttimeinmillis=-1 - Router を再起動します。

> /opt/apigee/apigee-service/bin/apigee-service edge-router の再起動

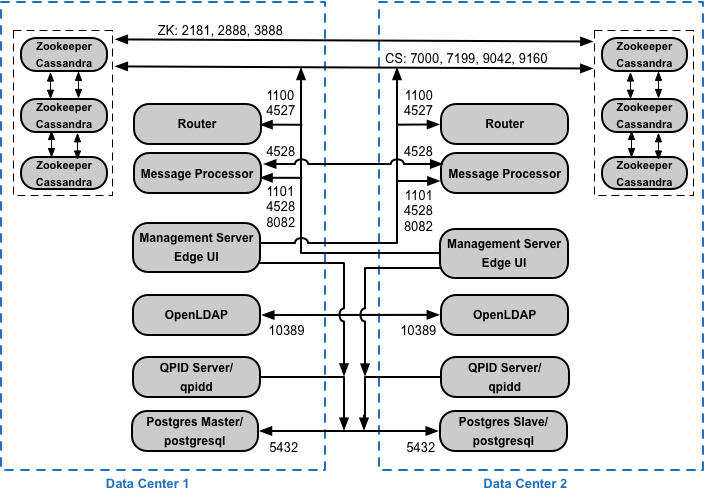

2 つのデータセンターがある 12 ホストのクラスタ化構成をインストールする場合は、 2 つのデータセンター内のノードは、以下に示すポートを介して通信できます。

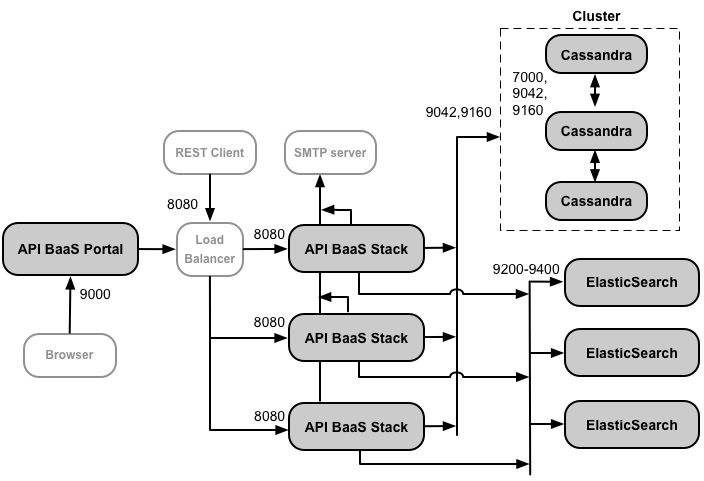

API BaaS ポートの要件

API BaaS のインストールを選択した場合は、API BaaS スタックと API BaaS ポータル コンポーネントを追加します。 これらのコンポーネントでは、次の図に示すポートが使用されます。

この図での注記:

- Cassandra ノードは API BaaS 専用にすることも、Edge と共有することもできます。

- API BaaS の本番環境インストールでは、API BaaS ポータル ノード間のロードバランサを使用する API BaaS Stack ノードです。ポータルを構成するとき、および BaaS API 呼び出しを行うときに、 スタックノードではなく、ロードバランサの IP アドレスまたは DNS 名を指定します。

- すべての Baas Stack ノードが、外部 SMTP サーバー経由でメールを送信するように構成する必要があります。対象 非 TLS SMTP の場合、ポート番号は通常 25 です。TLS 対応の SMTP では多くの場合 465 ですが、 関連付けられています

以下の表は、ファイアウォールで開く必要があるデフォルトのポートをコンポーネント別に示します。

|

コンポーネント |

ポート |

説明 |

|---|---|---|

|

API BaaS ポータル |

9000 |

API BaaS UI のポート |

|

API BaaS スタック |

8080 |

API リクエストを受信するポート |

|

ElasticSearch |

9,200 ~ 9,400 |

API BaaS Stack との通信および ElasticSearch 間の通信 ノード |

ライセンス

Edge のインストールごとに、Apigee から取得した固有のライセンス ファイルが必要です。手順 管理サーバーをインストールするときに、ライセンス ファイルのパスを指定する必要があります。たとえば、 /tmp/license.txt.

インストーラはライセンス ファイルを /<inst_root>/apigee/customer/conf/license.txt にコピーします。

ライセンス ファイルが有効な場合は、管理サーバーが有効期限と許可されたメッセージを検証します。 プロセッサ(MP)数。いずれかのライセンス設定が期限切れの場合は、 /<inst_root>/apigee/var/log/edge-management-server/logs です。 その場合は、Apigee サポートに連絡して、 移行の詳細を確認します。