Edge for Private Cloud เวอร์ชัน 4.16.05

ข้อกำหนดด้านฮาร์ดแวร์

คุณต้องมีคุณสมบัติตามข้อกำหนดขั้นต่ำของฮาร์ดแวร์ต่อไปนี้สำหรับความพร้อมใช้งานสูง ในสภาพแวดล้อมระดับการผลิต สําหรับสถานการณ์การติดตั้งทั้งหมดที่อธิบายไว้ใน Topologies การติดตั้ง ตารางต่อไปนี้แสดงรายการ ข้อกำหนดขั้นต่ำของฮาร์ดแวร์สำหรับองค์ประกอบการติดตั้ง

ในตารางเหล่านี้ ความต้องการฮาร์ดดิสก์เป็นนอกเหนือจากพื้นที่ในฮาร์ดดิสก์ที่ ระบบปฏิบัติการ การติดตั้งอาจขึ้นอยู่กับแอปพลิเคชันและการจราจรของข้อมูลในเครือข่าย ต้องการทรัพยากรมากกว่าหรือน้อยกว่าที่ระบุไว้ด้านล่างนี้

|

คอมโพเนนต์การติดตั้ง |

RAM |

CPU |

จำนวนฮาร์ดดิสก์ขั้นต่ำ |

|---|---|---|---|

|

Cassandra |

16 GB |

8 แกน |

พื้นที่เก็บข้อมูลในเครื่อง 250 GB พร้อม SSD หรือ HDD ที่รวดเร็วที่รองรับ 2,000 IOPS |

|

Message Processor/เราเตอร์ในเครื่องเดียวกัน |

8/16GB |

4 แกน† |

100 GB |

|

Analytics - Postgres/Qpid ในเซิร์ฟเวอร์เดียวกัน (ไม่แนะนำสำหรับเวอร์ชันที่ใช้งานจริง) |

16GB* |

8 แกน* |

500 GB - 1 TB** พื้นที่เก็บข้อมูลเครือข่าย*** ขอแนะนำให้ใช้แบ็กเอนด์แบบ SD ที่รองรับ 1,000 IOPS ขึ้นไป* |

|

Analytics - Postgres แบบสแตนด์อโลน |

16GB* |

8 แกน* |

500 GB - 1 TB** พื้นที่เก็บข้อมูลเครือข่าย*** เราขอแนะนำให้ใช้แบ็กเอนด์แบบ SD รองรับ 1,000 IOPS ขึ้นไป* |

|

Analytics - Qpid แบบสแตนด์อโลน |

8GB |

4 แกน |

พื้นที่เก็บข้อมูลในเครื่อง 30 GB - 50 GB พร้อมดิสก์แบบ Solid API หรือ HDD แบบเร็ว สำหรับการติดตั้งมากกว่า 250 TPS ที่สูงกว่า HDD ที่มีพื้นที่เก็บข้อมูลในเครื่องซึ่งรองรับ 1, 000 IOPS คือ แนะนำ |

|

อื่นๆ (OpenLDAP, UI, เซิร์ฟเวอร์การจัดการ) |

4 GB |

2 แกน |

60GB |

|

† ปรับความต้องการของระบบโปรแกรมประมวลผลข้อความตามอัตราการส่งข้อมูล: คำแนะนำขั้นต่ำคือ 4 แกนและ 8 แกนสำหรับระบบอัตราการส่งข้อมูลสูง คุณทำการทดสอบประสิทธิภาพเพื่อกำหนดขนาดที่เหมาะสมที่สุดสำหรับ API ได้ |

|||

|

*ปรับข้อกำหนดของระบบ Postgres ตามอัตราการส่งข้อมูล:

|

|||

|

**ค่าฮาร์ดดิสก์ Postgres จะอิงตามข้อมูลวิเคราะห์ที่พร้อมใช้งานทันทีโดย

Edge หากคุณเพิ่มค่าที่กำหนดเองลงในข้อมูล Analytics ค่าเหล่านี้ควรเป็น

ก็เพิ่มขึ้นตามไปด้วย ใช้สูตรต่อไปนี้เพื่อประมาณพื้นที่เก็บข้อมูลที่ต้องใช้: |

|||

|

*** แนะนำให้ใช้พื้นที่เก็บข้อมูลเครือข่ายสำหรับฐานข้อมูล Postgresql เนื่องจากเหตุผลต่อไปนี้

|

|||

นอกจากนี้ ด้านล่างนี้ยังแสดงข้อกำหนดของฮาร์ดแวร์หากคุณต้องการติดตั้ง บริการด้านการสร้างรายได้:

|

องค์ประกอบที่มีการสร้างรายได้ |

RAM |

CPU |

ฮาร์ดดิสก์ |

|---|---|---|---|

|

เซิร์ฟเวอร์การจัดการ (พร้อมบริการด้านการสร้างรายได้) |

8GB |

4 แกน |

60GB |

|

Analytics - Postgres/Qpid ในเซิร์ฟเวอร์เดียวกัน |

16 GB |

8 แกน |

พื้นที่เก็บข้อมูลเครือข่าย 500 GB - 1 TB ควรมีแบ็กเอนด์แบบ SSD ที่รองรับ 1,000 IOPS หรือ หรือใช้กฎจากตารางด้านบน |

|

Analytics - Postgres แบบสแตนด์อโลน |

16 GB |

8 แกน |

พื้นที่เก็บข้อมูลเครือข่าย 500 GB - 1 TB ควรมีแบ็กเอนด์แบบ SSD ที่รองรับ 1,000 IOPS หรือ หรือใช้กฎจากตารางด้านบน |

|

Analytics - Qpid แบบสแตนด์อโลน |

8GB |

4 แกน |

40GB |

ข้อกำหนดต่อไปนี้ระบุข้อกำหนดด้านฮาร์ดแวร์หากต้องการติดตั้ง API BaaS

|

คอมโพเนนต์ API BaaS |

RAM |

CPU |

ฮาร์ดดิสก์ |

|---|---|---|---|

|

ElasticSearch* |

8GB |

4 แกน |

60 - 80GB |

|

สแต็ก API BaaS * |

8GB |

4 แกน |

60 - 80GB |

|

พอร์ทัล API BaaS |

1GB |

2 แกน |

20GB |

|

Cassandra (ไม่บังคับ) โดยปกติคุณจะใช้คลัสเตอร์ Cassandra เดียวกันสำหรับทั้ง Edge และบริการ API BaaS) |

16 GB |

8 แกน |

พื้นที่เก็บข้อมูลในเครื่อง 250 GB พร้อม SSD หรือ HDD ที่รวดเร็วที่รองรับ 2,000 IOPS |

|

* คุณติดตั้ง ElasticSearch และ API BaaS Stack ในโหนดเดียวกันได้ หากเป็นเช่นนั้น กำหนดค่า ElasticSearch ให้ใช้หน่วยความจำ 4 GB (ค่าเริ่มต้น) หากติดตั้ง ElasticSearch ใน โหนดของตัวเอง แล้วกำหนดค่าให้ใช้หน่วยความจำ 6 GB |

|||

หมายเหตุ

- หากระบบไฟล์รากไม่ใหญ่พอสำหรับการติดตั้ง ขอแนะนำให้ วางข้อมูลบนดิสก์ที่ใหญ่กว่า

- หากติดตั้ง Apigee Edge สำหรับ Private Cloud เวอร์ชันเก่าในเครื่องไว้ ให้ตรวจสอบว่า ให้คุณลบโฟลเดอร์ /tmp/java ก่อนการติดตั้งใหม่

- โฟลเดอร์ชั่วคราว /tmp ทั้งระบบต้องการสิทธิ์ในการดำเนินการเพื่อ เริ่ม Cassandra

- หากมีการสร้างผู้ใช้ "apigee" ก่อนการติดตั้ง โปรดตรวจสอบว่า "/home/apigee" เป็นไดเรกทอรีหน้าแรกและเป็นของ "apigee:apigee"

ระบบปฏิบัติการและบุคคลที่สาม ข้อกำหนดของซอฟต์แวร์

คำแนะนำในการติดตั้งเหล่านี้และไฟล์ติดตั้งที่ให้ไว้ได้รับการทดสอบกับ ระบบปฏิบัติการและซอฟต์แวร์ของบุคคลที่สามที่ระบุไว้ที่นี่ https://apigee.com/docs/api-services/reference/supported-software

กำลังสร้างผู้ใช้ Apigee

กระบวนการติดตั้งจะสร้างผู้ใช้ระบบ Unix ชื่อ "apigee" ไดเรกทอรี Edge และ "apigee" ก็เป็นเจ้าของไฟล์ เช่นเดียวกับการประมวลผล Edge ซึ่งหมายความว่าคอมโพเนนต์ Edge จะทำงานเป็น "Apigee" ผู้ใช้ หากจำเป็น คุณสามารถเรียกใช้คอมโพเนนต์ในฐานะผู้ใช้อื่น ดู "การผูกเราเตอร์ ไปยังพอร์ตที่มีการป้องกัน" ในติดตั้งคอมโพเนนต์ Edge ใน โหนดเป็นต้น

ไดเรกทอรีการติดตั้ง

โดยค่าเริ่มต้น โปรแกรมติดตั้งจะเขียนไฟล์ทั้งหมดไปยังไดเรกทอรี /opt/apigee คุณจะเปลี่ยนการตั้งค่านี้ไม่ได้ ตำแหน่งไดเรกทอรี

ในวิธีการในคู่มือนี้ ไดเรกทอรีการติดตั้งจะระบุเป็น /<inst_root>/apigee โดยที่ /<inst_root> คือ /opt โดยค่าเริ่มต้น

Java

คุณต้องติดตั้ง Java1.8 เวอร์ชันที่รองรับในแต่ละเครื่องก่อนทำการติดตั้ง รายชื่อ JDK ที่รองรับมีดังนี้

https://apigee.com/docs/api-services/reference/supported-software

ตรวจสอบว่า JAVA_HOME แต้ม ไปยังรูทของ JDK สำหรับผู้ใช้ที่ดำเนินการติดตั้ง

การตั้งค่าเครือข่าย

ขอแนะนำให้ตรวจสอบการตั้งค่าเครือข่ายก่อนการติดตั้ง โปรแกรมติดตั้ง คาดว่าเครื่องทุกเครื่องจะมีที่อยู่ IP แบบคงที่ ใช้คำสั่งต่อไปนี้เพื่อตรวจสอบ การตั้งค่า:

- ชื่อโฮสต์ แสดงผลชื่อ ของเครื่อง

- ชื่อโฮสต์ -i แสดงผล IP ที่อยู่ของชื่อโฮสต์ที่สามารถจัดการจากเครื่องอื่นได้

คุณอาจต้องแก้ไข /etc/hosts และ /etc/sysconfig/network หากชื่อโฮสต์ไม่ใช่ชื่อโฮสต์ ทั้งนี้ขึ้นอยู่กับประเภทและเวอร์ชันของระบบปฏิบัติการ ตั้งค่าอย่างถูกต้อง โปรดดูข้อมูลเพิ่มเติมในเอกสารประกอบของระบบปฏิบัติการที่คุณใช้

Cassandra

โหนด Cassandra ทั้งหมดต้องเชื่อมต่อกับแหวน

Cassandra จะปรับขนาดฮีปของ Java โดยอิงตามหน่วยความจำที่มีอยู่โดยอัตโนมัติ สำหรับข้อมูลเพิ่มเติม ดูการปรับแต่ง Java ทรัพยากร ในกรณีที่ประสิทธิภาพการทำงานลดลงหรือใช้หน่วยความจำสูง

หลังจากติดตั้ง Edge สำหรับ Private Cloud แล้ว คุณตรวจสอบได้ว่า Cassandra ได้รับการกำหนดค่าไว้แล้วหรือไม่ อย่างถูกต้องด้วยการตรวจสอบ /<inst_root>/apigee/apigee-cassandra/conf/cassandra.yaml เช่น ตรวจสอบว่าสคริปต์การติดตั้ง Edge for Private Cloud ตั้งค่าดังนี้ พร็อพเพอร์ตี้:

- cluster_name

- initial_token

- พาร์ติชัน

- เมล็ดพันธุ์

- listen_address

- rpc_address

- หัวขโมย

คำเตือน: อย่าแก้ไขไฟล์นี้

ฐานข้อมูล PostgreSQL

หลังจากติดตั้ง Edge คุณจะปรับการตั้งค่าฐานข้อมูล PostgreSQL ต่อไปนี้ได้ตาม จำนวน RAM ที่มีอยู่ในระบบ:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

วิธีตั้งค่าเหล่านี้

- แก้ไข postgresql.properties:

> Vi /<inst_root>/apigee/customer/application/postgresql.properties

หากไม่มีไฟล์ ให้สร้างขึ้นมา - ตั้งค่าพร็อพเพอร์ตี้ที่แสดงด้านบน

- บันทึกการแก้ไข

- รีสตาร์ทฐานข้อมูล PostgreSQL ดังนี้

> /<inst_root>/apigee/apigee-service/bin/apigee-service apigee-postgresql รีสตาร์ท

jsvc

"jsvc" เป็นข้อกำหนดเบื้องต้นในการใช้ API BaaS ติดตั้งเวอร์ชัน 1.0.15-dev แล้วเมื่อติดตั้ง API BaaS

บริการรักษาความปลอดภัยของเครือข่าย (NSS)

Network Security Services (NSS) เป็นชุดไลบรารีที่สนับสนุนการพัฒนา แอปพลิเคชันแบบไคลเอ็นต์และเซิร์ฟเวอร์ที่มีการรักษาความปลอดภัย คุณควรตรวจสอบว่าได้ติดตั้ง NSS แล้ว v3.19 ขึ้นไป

วิธีตรวจสอบเวอร์ชันปัจจุบัน

> yum info nss

วิธีอัปเดต NSS

> yum update nss

ดูบทความนี้จาก RedHat เพื่อดูข้อมูลเพิ่มเติม

AWS AMI

หากคุณติดตั้ง Edge ใน AWS Amazon Machine Image (AMI) สำหรับ Red Hat Enterprise Linux 7.x คุณต้องเรียกใช้คำสั่งต่อไปนี้ก่อน

> yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

เครื่องมือ

โปรแกรมติดตั้งใช้เครื่องมือ UNIX ต่อไปนี้ในเวอร์ชันมาตรฐานตามที่ EL5 หรือ EL6

|

awk |

ไดเรกทอรี |

ล |

รอบต่อนาที |

แตกไฟล์ |

|

ชื่อฐาน |

echo |

perl |

rpm2cpio |

เพิ่มผู้ใช้ |

|

Bash |

ประสบการณ์ |

pgrep (จาก procps) |

เซด |

wc |

|

bc |

Grep |

เกมที่เล่น |

ทาร์ |

อร่อย |

|

curl |

hostname |

pwd |

tr |

chkconfig |

|

วันที่ |

id |

python |

Uname |

sudo |

หมายเหตุ:

- ไฟล์ปฏิบัติการสำหรับเครื่องมือ "useradd" อยู่ใน /usr/sbin และสำหรับ chkconfig ใน /sbin

- ด้วยการเข้าถึง sudo คุณจะสามารถเข้าถึงสภาพแวดล้อมของผู้ใช้ที่เรียกใช้ได้ ตัวอย่างเช่น โดยปกติคุณจะเรียก “sudo <command>” หรือ "sudo PATH=$PATH:/usr/sbin:/sbin <command>"

- ตรวจสอบว่าคุณได้ติดตั้งเครื่องมือ "แพตช์" ก่อน Service Pack (แพตช์) ของคุณ

ntpdate – ขอแนะนำให้ซิงค์เวลาของเซิร์ฟเวอร์ ถ้า ยังไม่ได้กำหนดค่า ยูทิลิตี "ntpdate" จึงสามารถตอบสนองความต้องการนี้ได้ ซึ่งเป็นการยืนยันว่า เซิร์ฟเวอร์มีการซิงค์เวลาหรือไม่ คุณสามารถใช้ “yum install ntp” เพื่อติดตั้ง ยูทิลิตี ซึ่งจะเป็นประโยชน์อย่างยิ่งสำหรับการจำลองการตั้งค่า OpenLDAP โปรดทราบว่าคุณตั้งค่าเซิร์ฟเวอร์ เขตเวลา UTC

openLDAP 2.4 – การติดตั้งภายในองค์กรต้องใช้ OpenLDAP 2.4 ถ้า เซิร์ฟเวอร์ของคุณมีการเชื่อมต่ออินเทอร์เน็ต จากนั้นการดาวน์โหลดและติดตั้งสคริปต์การติดตั้ง Edge OpenLDAP. ถ้าเซิร์ฟเวอร์ของคุณไม่มีการเชื่อมต่ออินเทอร์เน็ต คุณต้องตรวจสอบว่า OpenLDAP ที่ติดตั้งอยู่แล้วก่อนที่จะเรียกใช้สคริปต์การติดตั้ง Edge ใน RHEL/CentOS คุณสามารถเรียกใช้ "yum ติดตั้ง openLDAP-clients openldap-servers" เพื่อติดตั้ง OpenLDAP

สำหรับการติดตั้ง 13 โฮสต์ และการติดตั้ง 12 โฮสต์ที่มีศูนย์ข้อมูล 2 แห่ง คุณต้องมี การจำลอง OpenLDAP เพราะมีหลายโหนดที่โฮสต์ OpenLDAP

ไฟร์วอลล์และโฮสต์เสมือน

คำว่า "เสมือนจริง" มักมีการใช้งานมากในแวดวงไอที ดังนั้นจึงเป็น Apigee Edge สำหรับการทำให้ Private Cloud ใช้งานได้และโฮสต์เสมือน เราขออธิบายเพิ่มเติมว่า คุณมี 2 กรณีหลักๆ ด้วยกัน การใช้คำว่า "เสมือน":

- เครื่องเสมือน (VM): ไม่จำเป็น แต่การติดตั้งใช้งานบางอย่างใช้เทคโนโลยี VM เพื่อสร้างเซิร์ฟเวอร์แยกสำหรับคอมโพเนนต์ Apigee โฮสต์ VM สามารถมีได้เช่นเดียวกับโฮสต์จริง ของอินเทอร์เฟซเครือข่าย และไฟร์วอลล์ คำแนะนำในการติดตั้งเหล่านี้ไม่ช่วย การติดตั้ง VM

- โฮสต์เสมือน: ปลายทางเว็บ ซึ่งคล้ายกับโฮสต์เสมือน Apache

เราเตอร์ใน VM สามารถแสดงโฮสต์เสมือนได้หลายรายการ (ตราบใดที่โฮสต์นั้นแตกต่างกันใน ชื่อแทนโฮสต์หรือในพอร์ตอินเทอร์เฟซของตน)

ดังเช่นในการตั้งชื่อ เซิร์ฟเวอร์ทางกายภาพตัวหนึ่งคือ "A" อาจเรียกใช้ VM 2 รายการ ชื่อ “VM1” และ “VM2” สมมติว่า VM1 แสดงอีเทอร์เน็ตเสมือน ของอินเทอร์เฟซ ซึ่งจะมีชื่อว่า eth0 ภายใน VM และได้กำหนดที่อยู่ IP 111.111.111.111 ผ่านระบบเสมือนจริง เครื่องจักรหรือเครือข่าย DHCP จากนั้นสมมติว่า VM2 แสดงอินเทอร์เฟซอีเทอร์เน็ตเสมือนด้วย ตั้งชื่อ eth0 และได้รับที่อยู่ IP 111.111.111.222

เราอาจมีเราเตอร์ Apigee ทำงานอยู่ใน VM ทั้ง 2 รายการ เราเตอร์แสดงโฮสต์เสมือน ปลายทางตามตัวอย่างสมมตินี้

เราเตอร์ Apigee ใน VM1 แสดงโฮสต์เสมือน 3 โฮสต์ในอินเทอร์เฟซ eth0 (ซึ่งมี ที่อยู่ IP ที่เฉพาะเจาะจง), api.mycompany.com:80, api.mycompany.com:443 และ test.mycompany.com:80

เราเตอร์ใน VM2 จะแสดง api.mycompany.com:80 (ชื่อและพอร์ตเดียวกับ ถูกเปิดเผยโดย VM1)

ระบบปฏิบัติการของโฮสต์จริงอาจมีไฟร์วอลล์เครือข่าย หากเป็นเช่นนั้น ไฟร์วอลล์นั้น ต้องกำหนดค่าให้ส่งผ่านการรับส่งข้อมูล TCP ที่เชื่อมโยงสำหรับพอร์ตที่เปิดเผยบนระบบเสมือนจริง อินเทอร์เฟซ (111.111.111.111:{80, 443} และ 111.111.111.222:80) นอกจากนี้ แต่ละ ระบบปฏิบัติการของ VM อาจมีไฟร์วอลล์ของตัวเองในอินเทอร์เฟซ eth0 และคุณก็ต้อง อนุญาตให้พอร์ต 80 และ 443 รับส่งข้อมูลเชื่อมต่อได้

เส้นทางพื้นฐานเป็นคอมโพเนนต์ที่ 3 ที่เกี่ยวข้องกับการกำหนดเส้นทางการเรียก API ไปยังพร็อกซี API อื่น ที่คุณอาจนำไปใช้แล้ว แพ็กเกจพร็อกซี API แชร์ปลายทางได้หากมีที่แตกต่างกัน เส้นทางฐาน ตัวอย่างเช่น เส้นทางพื้นฐานหนึ่งเส้นทางอาจกำหนดเป็น http://api.mycompany.com:80/ และอีกเส้นทางหนึ่ง ที่กำหนดไว้เป็น http://api.mycompany.com:80/salesdemo

ในกรณีนี้ คุณต้องมีตัวจัดสรรภาระงานหรือผู้อำนวยการฝ่ายการเข้าชมบางประเภทที่แยกฟิลด์ http://api.mycompany.com:80/ การรับส่งข้อมูลระหว่างที่อยู่ IP ทั้งสอง (111.111.111.111 ใน VM1 และ 111.111.111.222 ใน VM2) ฟังก์ชันนี้คือ เฉพาะสำหรับการติดตั้งของคุณ และกำหนดค่าโดยกลุ่มเครือข่ายในท้องถิ่นของคุณ

เส้นทางฐานจะได้รับการตั้งค่าเมื่อคุณทำให้ API ใช้งานได้ จากตัวอย่างข้างต้น คุณติดตั้งใช้งาน API ได้ 2 รายการ mycompany และ testmycompany สำหรับองค์กร mycompany-org กับแพลตฟอร์มเสมือน โฮสต์ที่มีชื่อแทนโฮสต์เป็น api.mycompany.com และมีการตั้งค่าพอร์ตเป็น 80 หากคุณไม่ประกาศ เส้นทางพื้นฐานในการทำให้ใช้งานได้ เราเตอร์จะไม่ทราบว่า API ใดจะส่งคำขอขาเข้า เป็น

อย่างไรก็ตาม หากคุณทำให้ API testmycompany ใช้งานด้วย URL ฐานของ /salesdemo จากนั้นผู้ใช้จะเข้าถึง API นั้นโดยใช้ http://api.mycompany.com:80/salesdemo หากคุณ ทำให้ API mycompany ใช้งานได้ด้วย URL ฐาน / จากนั้นผู้ใช้จะเข้าถึง API ด้วย URL http://api.mycompany.com:80/.

ข้อกำหนดของพอร์ต Edge

ความจำเป็นในการจัดการไฟร์วอลล์เป็นมากกว่าแค่โฮสต์เสมือน ทั้ง VM และโฮสต์จริง ไฟร์วอลล์ต้องอนุญาตการรับส่งข้อมูลสำหรับพอร์ตที่คอมโพเนนต์จำเป็นต้องใช้เพื่อสื่อสารกับแต่ละพอร์ต อื่นๆ

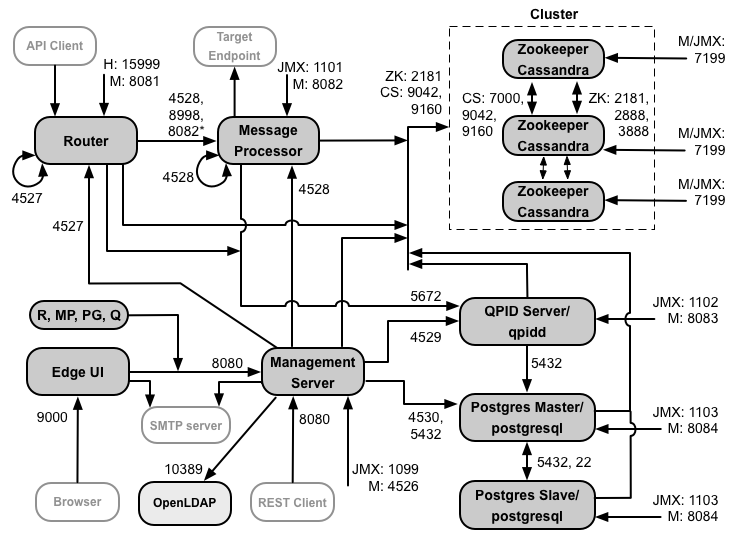

รูปภาพต่อไปนี้แสดงข้อกำหนดพอร์ตสำหรับคอมโพเนนต์ Edge แต่ละรายการ

หมายเหตุในแผนภาพนี้

-

*พอร์ต 8082 บน Message Processor จะต้องเปิดเพื่อเข้าถึงโดยเราเตอร์เฉพาะเมื่อคุณ กำหนดค่า TLS/SSL ระหว่างเราเตอร์และ Message Processor หากคุณไม่กำหนดค่า TLS/SSL ระหว่างเราเตอร์และ Message Processor การกำหนดค่าเริ่มต้น พอร์ต 8082 ยังคงต้อง บนตัวประมวลผลข้อความเพื่อจัดการคอมโพเนนต์ แต่เราเตอร์ไม่จำเป็นต้องใช้ เข้าถึงได้

- พอร์ตที่มี "M" นำหน้า เป็นพอร์ตที่ใช้จัดการคอมโพเนนต์และต้องเปิด สำหรับเข้าถึงโดยเซิร์ฟเวอร์การจัดการ

- คอมโพเนนต์ต่อไปนี้ต้องมีสิทธิ์เข้าถึงพอร์ต 8080 บนเซิร์ฟเวอร์การจัดการ: เราเตอร์, Message Processor, UI, Postgres และ Qpid

- ตัวประมวลผลข้อความต้องเปิดพอร์ต 4528 เป็นพอร์ตการจัดการ หากคุณมี โปรเซสเซอร์ข้อความจะต้องเข้าถึงกันและกันผ่านพอร์ต 4528 (ซึ่งระบุโดย ลูกศรวนซ้ำในแผนภาพด้านบนสำหรับพอร์ต 4528 บน Message Processor) หากคุณมี ศูนย์ข้อมูล พอร์ตจะต้องเข้าถึงได้จากผู้ประมวลผลข้อความทั้งหมดในศูนย์ข้อมูลทั้งหมด

- แม้ว่าจะไม่จำเป็น คุณสามารถเปิดพอร์ต 4527 บนเราเตอร์เพื่อเข้าถึงโดย Message ผู้ประมวลผลข้อมูล มิฉะนั้น คุณอาจพบข้อความแสดงข้อผิดพลาดในไฟล์บันทึกของโปรแกรมประมวลผลข้อความ

- เราเตอร์ต้องเปิดพอร์ต 4527 เป็นพอร์ตการจัดการ หากคุณมีเราเตอร์หลายตัว ต้องสามารถเข้าถึงกันและกันผ่านพอร์ต 4527 (ระบุด้วยลูกศรวนซ้ำใน แผนภาพด้านบนสำหรับพอร์ต 4527 บนเราเตอร์)

- Edge UI ต้องมีสิทธิ์เข้าถึงเราเตอร์ในพอร์ตที่พร็อกซี API แสดงเพื่อสนับสนุน ปุ่มส่งในเครื่องมือติดตาม

- เซิร์ฟเวอร์การจัดการต้องการสิทธิ์เข้าถึงพอร์ต JMX บน Cassandra

- กำหนดค่าการเข้าถึงพอร์ต JMX ให้ต้องใช้ชื่อผู้ใช้/รหัสผ่านได้ โปรดดูวิธีตรวจสอบสำหรับข้อมูลเพิ่มเติม

- คุณสามารถเลือกกำหนดค่าการเข้าถึง TLS/SSL สำหรับการเชื่อมต่อบางอย่าง ซึ่งสามารถใช้ พอร์ตต่างๆ โปรดดู TLS/SSL สำหรับ และอีกมากมาย

- หากกำหนดค่าโหนด Postgres 2 โหนดเพื่อใช้การจำลองในโหมดสแตนด์บายหลัก คุณต้องเปิดพอร์ต 22 ในแต่ละโหนดสำหรับการเข้าถึง SSH คุณเลือกเปิดพอร์ตในแต่ละโหนดเพื่ออนุญาตได้ สิทธิ์เข้าถึง SSH

- คุณกำหนดค่าเซิร์ฟเวอร์การจัดการและ Edge UI ให้ส่งอีเมลผ่าน SMTP ภายนอกได้ เซิร์ฟเวอร์ คุณต้องตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์การจัดการและ UI สามารถเข้าถึง ในเซิร์ฟเวอร์ SMTP สำหรับ SMTP ที่ไม่ใช้ TLS หมายเลขพอร์ตโดยทั่วไปจะเป็น 25 สำหรับที่เปิดใช้ TLS SMTP มักจะเป็นแบบ 465 โปรดตรวจสอบกับผู้ให้บริการ SMTP ของคุณ

ตารางด้านล่างแสดงพอร์ตที่ต้องเปิดในไฟร์วอลล์ตามคอมโพเนนต์ Edge

|

ส่วนประกอบ |

พอร์ต |

คำอธิบาย |

|---|---|---|

|

พอร์ต HTTP มาตรฐาน |

80, 443 |

HTTP และพอร์ตอื่นๆ ที่คุณใช้สำหรับโฮสต์เสมือน |

|

เซิร์ฟเวอร์การจัดการ |

8080 |

พอร์ตสำหรับการเรียก API การจัดการ Edge คอมโพเนนต์เหล่านี้ต้องมีสิทธิ์เข้าถึงพอร์ต 8080 บน เซิร์ฟเวอร์การจัดการ ได้แก่ เราเตอร์, Message Processor, UI, Postgres และ Qpid |

|

1099 |

พอร์ต JMX |

|

|

4526 |

สำหรับแคชแบบกระจายและการเรียกใช้การจัดการ |

|

|

UI การจัดการ |

9000 |

พอร์ตสำหรับการเข้าถึง UI การจัดการของเบราว์เซอร์ |

|

ตัวประมวลผลข้อความ |

8998 |

พอร์ตตัวประมวลผลข้อความสำหรับการสื่อสารจากเราเตอร์ |

|

8082 |

พอร์ตการจัดการเริ่มต้นสำหรับตัวประมวลผลข้อความและจะต้องเปิดบนคอมโพเนนต์เพื่อ โดยเซิร์ฟเวอร์การจัดการ

ถ้าคุณกำหนดค่า TLS/SSL ระหว่างเราเตอร์และตัวประมวลผลข้อความซึ่งใช้โดยเราเตอร์

เพื่อตรวจสอบประสิทธิภาพการทำงานของโปรแกรมประมวลผลข้อความ

|

|

|

1101 |

พอร์ต JMX |

|

|

4528 |

สำหรับแคชแบบกระจายและการเรียกใช้การจัดการระหว่างตัวประมวลผลข้อความ และสำหรับ การสื่อสารจากเราเตอร์ |

|

|

เราเตอร์ |

8081 |

พอร์ตการจัดการเริ่มต้นสำหรับเราเตอร์และต้องเปิดบนคอมโพเนนต์เพื่อเข้าถึง โดยเซิร์ฟเวอร์การจัดการ |

|

4527 |

สำหรับแคชแบบกระจายและการเรียกใช้การจัดการ |

|

|

15999 |

พอร์ตการตรวจสอบประสิทธิภาพการทำงาน ตัวจัดสรรภาระงานใช้พอร์ตนี้ในการพิจารณาว่าเราเตอร์คือ พร้อมใช้งาน หากต้องการดูสถานะเราเตอร์ ตัวจัดสรรภาระงานจะส่งคำขอไปยังพอร์ต 15999 บน เราเตอร์: > curl -v http://<routerIP>:15999/v1/servers/self/reachable หากเข้าถึงเราเตอร์ได้ คำขอจะแสดง HTTP 200 |

|

|

ZooKeeper |

2181 |

ใช้โดยคอมโพเนนต์อื่นๆ เช่น เซิร์ฟเวอร์การจัดการ, เราเตอร์, ตัวประมวลผลข้อความ เป็นต้น ในวันที่ |

|

2888, 3888 |

ใช้ภายในโดย ZooKeeper สำหรับคลัสเตอร์ ZooKeeper (หรือที่เรียกว่าชุด ZooKeeper) การสื่อสาร |

|

|

คาสซานดรา |

7000, 9042, 9160 |

พอร์ต Apache Cassandra สำหรับการสื่อสารระหว่างโหนด Cassandra และสำหรับการเข้าถึงโดย คอมโพเนนต์ Edge อื่นๆ |

|

7199 |

พอร์ต JMX เซิร์ฟเวอร์การจัดการต้องเปิดจึงจะเข้าถึงได้ |

|

|

Qpid |

5672 |

ใช้สำหรับการสื่อสารจากเราเตอร์และ Message Processor ไปยังเซิร์ฟเวอร์ Qpid |

|

8083 |

พอร์ตการจัดการเริ่มต้นบนเซิร์ฟเวอร์ Qpid และต้องเปิดบนคอมโพเนนต์เพื่อ โดยเซิร์ฟเวอร์การจัดการ |

|

|

1102 |

พอร์ต JMX |

|

|

4529 |

สำหรับแคชแบบกระจายและการเรียกใช้การจัดการ |

|

|

Postgres |

5432 |

ใช้สำหรับการสื่อสารจากเซิร์ฟเวอร์ Qpid/การจัดการไปยัง Postgres |

|

8084 |

พอร์ตการจัดการเริ่มต้นในเซิร์ฟเวอร์ Postgres และต้องเปิดในคอมโพเนนต์ โดยเซิร์ฟเวอร์การจัดการ |

|

|

1103 |

พอร์ต JMX |

|

|

4530 |

สำหรับแคชแบบกระจายและการเรียกใช้การจัดการ |

|

|

22 |

หากกำหนดค่าโหนด Postgres 2 โหนดให้ใช้การจำลองสแตนด์บายต้นแบบ คุณต้องเปิด พอร์ต 22 ในแต่ละโหนดสำหรับการเข้าถึง SSH |

|

|

LDAP |

10389 |

OpenLDAP |

|

SmartDocs |

59002 |

พอร์ตในเราเตอร์ Edge ที่ส่งคำขอหน้า SmartDocument |

|

หมายเหตุ: นอกจากนี้ คุณอาจต้องเปิดพอร์ตในไฟร์วอลล์เพื่อทดสอบ สำหรับ เช่น 59001 เป็นต้น |

||

ตารางถัดไปจะแสดงพอร์ตเดียวกัน ซึ่งแสดงเป็นตัวเลข พร้อมกับต้นทางและปลายทาง คอมโพเนนต์

|

หมายเลขพอร์ต |

วัตถุประสงค์ |

คอมโพเนนต์ต้นทาง |

คอมโพเนนต์ปลายทาง |

|---|---|---|---|

|

<พอร์ตโฮสต์เสมือน#> |

HTTP รวมถึงพอร์ตอื่นๆ ที่คุณใช้สำหรับการรับส่งข้อมูลการเรียก API ของโฮสต์เสมือน พอร์ต 80 และ 443 ใช้กันโดยทั่วไป เราเตอร์ข้อความสามารถยุติการเชื่อมต่อ TLS/SSL |

ไคลเอ็นต์ภายนอก (หรือตัวจัดสรรภาระงาน) |

Listener บนเราเตอร์ข้อความ |

|

1099 ถึง 1103 |

การจัดการ JMX |

ไคลเอ็นต์ JMX |

เซิร์ฟเวอร์การจัดการ (1099) ตัวประมวลผลข้อความ (1101) เซิร์ฟเวอร์ Qpid (1102) เซิร์ฟเวอร์ Postgres (1103) |

|

2181 |

การสื่อสารกับลูกค้าผ่านทาง Zookeeper |

เซิร์ฟเวอร์การจัดการ เราเตอร์ Message Processor เซิร์ฟเวอร์ Qpid เซิร์ฟเวอร์ Postgres |

ผู้ดูแลสวนสัตว์ |

|

2888 และ 3888 |

การจัดการโหนดของผู้ดูแลสวนสัตว์ |

ผู้ดูแลสวนสัตว์ |

ผู้ดูแลสวนสัตว์ |

|

4526 ถึง 4530 |

พอร์ตการจัดการ RPC ที่ใช้สำหรับแคชแบบกระจายและการเรียกใช้จากเซิร์ฟเวอร์การจัดการ ไปยังคอมโพเนนต์อื่นๆ |

เซิร์ฟเวอร์การจัดการ |

เซิร์ฟเวอร์การจัดการ (4526) เราเตอร์ (4527) ตัวประมวลผลข้อความ (4528) เซิร์ฟเวอร์ Qpid (4529) เซิร์ฟเวอร์ Postgres (4530) |

|

4,528 |

สำหรับการเรียกแคชแบบกระจายระหว่างตัวประมวลผลข้อความ และสำหรับการสื่อสาร จากเราเตอร์ |

เราเตอร์ Message Processor |

Message Processor |

|

5,432 |

ไคลเอ็นต์ Postgres |

เซิร์ฟเวอร์ Qpid |

Postgres |

|

5,672 |

ใช้เพื่อส่งข้อมูลวิเคราะห์จาก Router และ Message Processor ไปยัง Qpid |

เราเตอร์ Message Processor |

เซิร์ฟเวอร์ Qpid |

|

7,000 |

การสื่อสารระหว่างโหนด Cassandra |

Cassandra |

โหนด Cassandra อื่นๆ |

|

7,199 |

การจัดการ JMX ต้องเปิดเพื่อให้เข้าถึงโหนด Cassandra โดยฝ่ายบริหาร เซิร์ฟเวอร์ |

ไคลเอ็นต์ JMX |

Cassandra |

|

8080 |

พอร์ต API การจัดการ |

ไคลเอ็นต์ API การจัดการ |

เซิร์ฟเวอร์การจัดการ |

|

8081 ถึง 8084 |

พอร์ต API คอมโพเนนต์ ซึ่งใช้สำหรับการออกคำขอ API ไปยังแต่ละคอมโพเนนต์โดยตรง คอมโพเนนต์แต่ละรายการจะเปิดพอร์ตที่ต่างกัน พอร์ตที่ใช้จะขึ้นอยู่กับการกำหนดค่า แต่ต้องเปิดในคอมโพเนนต์เพื่อให้เซิร์ฟเวอร์การจัดการเข้าถึงได้ |

ไคลเอ็นต์ API การจัดการ |

เราเตอร์ (8081) ตัวประมวลผลข้อความ (8082) เซิร์ฟเวอร์ Qpid (8083) เซิร์ฟเวอร์ Postgres (8084) |

|

8,998 |

การสื่อสารระหว่างเราเตอร์กับผู้ประมวลผลข้อความ |

เราเตอร์ |

Message Processor |

|

9,000 |

พอร์ต UI การจัดการ Edge เริ่มต้น |

เบราว์เซอร์ |

เซิร์ฟเวอร์ UI การจัดการ |

|

9042 |

การส่งแบบเนทีฟของ CQL |

เราเตอร์ Message Processor เซิร์ฟเวอร์การจัดการ |

Cassandra |

|

9160 |

ลูกค้ารถขายของ Cassandra |

เราเตอร์ Message Processor เซิร์ฟเวอร์การจัดการ |

Cassandra |

|

10,389 |

พอร์ต LDAP |

เซิร์ฟเวอร์การจัดการ |

OpenLDAP |

| 15,999 | พอร์ตการตรวจสอบประสิทธิภาพการทำงาน ตัวจัดสรรภาระงานใช้พอร์ตนี้ในการพิจารณาว่าเราเตอร์คือ พร้อมใช้งาน | ตัวจัดสรรภาระงาน | เราเตอร์ |

|

59,002 |

พอร์ตของเราเตอร์ที่มีการส่งคำขอหน้า Smartเอกสาร |

SmartDocs |

เราเตอร์ |

โปรเซสเซอร์ข้อความจะเปิดพูลการเชื่อมต่อเฉพาะให้กับ Cassandra ซึ่งกำหนดค่าไว้ ให้ไม่มีระยะหมดเวลา เมื่อไฟร์วอลล์อยู่ระหว่างเครื่องมือประมวลผลข้อความและเซิร์ฟเวอร์ Cassandra ไฟร์วอลล์อาจหมดเวลาการเชื่อมต่อ อย่างไรก็ตาม เครื่องมือประมวลผลข้อความไม่ได้ออกแบบมาให้ ได้เชื่อมต่อกับ Cassandra อีกครั้ง

เพื่อป้องกันปัญหานี้ Apigee จึงขอแนะนำให้ใช้เซิร์ฟเวอร์ Cassandra, เครื่องมือประมวลผลข้อความ และ เราเตอร์จะอยู่ในซับเน็ตเดียวกัน ดังนั้นไฟร์วอลล์จึงไม่มีส่วนเกี่ยวข้องในการทำให้ใช้งานได้ คอมโพเนนต์

หากไฟร์วอลล์อยู่ระหว่างเราเตอร์และผู้ประมวลผลข้อความ และมีการตั้งค่าระยะหมดเวลา tcp ที่ไม่มีการใช้งาน คำแนะนำของเราคือ

- ตั้งค่า net.ipv4.tcp_keepalive_time = 1800 ในการตั้งค่า Syctl บนระบบปฏิบัติการ Linux โดย 1800 ควรต่ำกว่าไฟร์วอลล์ที่ไม่ได้ใช้งาน การหมดเวลาของ tcp การตั้งค่านี้ควรรักษาสถานะการเชื่อมต่อไว้เพื่อให้การเชื่อมต่อ ไฟร์วอลล์ไม่ยกเลิกการเชื่อมต่อ

- ในตัวประมวลผลข้อความทั้งหมด ให้แก้ไข /<inst_root>/apigee/customer/application/message-processor.properties

เพื่อเพิ่มพร็อพเพอร์ตี้ต่อไปนี้ หากไม่มีไฟล์ ให้สร้างขึ้นมา

conf_system_casssandra.maxconnecttimeinmillis=-1 - รีสตาร์ทโปรแกรมประมวลผลข้อความ โดยทำดังนี้

> /opt/apigee/apigee-service/bin/apigee-service edge-message-processor รีสตาร์ท - ในเราเตอร์ทั้งหมด ให้แก้ไข /<inst_root>/apigee/customer/application/router.properties

เพื่อเพิ่มพร็อพเพอร์ตี้ต่อไปนี้ หากไม่มีไฟล์ ให้สร้างขึ้นมา

conf_system_casssandra.maxconnecttimeinmillis=-1 - รีสตาร์ทเราเตอร์ โดยทำดังนี้

> /opt/apigee/apigee-service/bin/apigee-service รีสตาร์ท Edge Router อีกด้วย

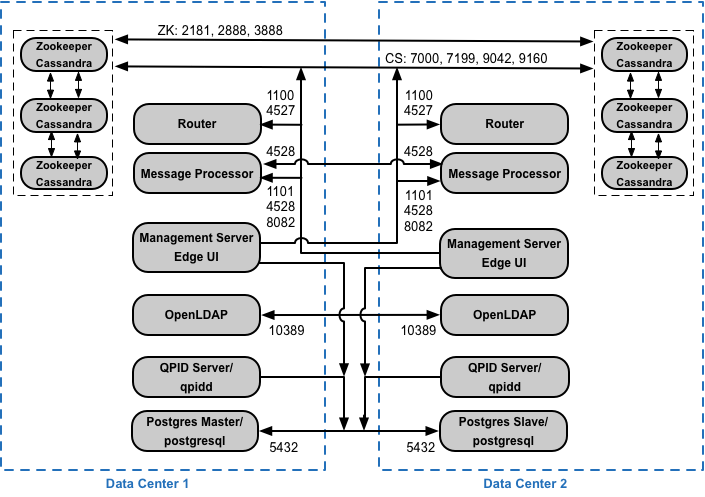

หากคุณติดตั้งการกำหนดค่าคลัสเตอร์ของโฮสต์ 12 รายการที่มีศูนย์ข้อมูล 2 แห่ง โปรดตรวจสอบว่า โหนดในศูนย์ข้อมูลทั้ง 2 แห่งสามารถสื่อสารผ่านพอร์ตที่แสดงด้านล่าง

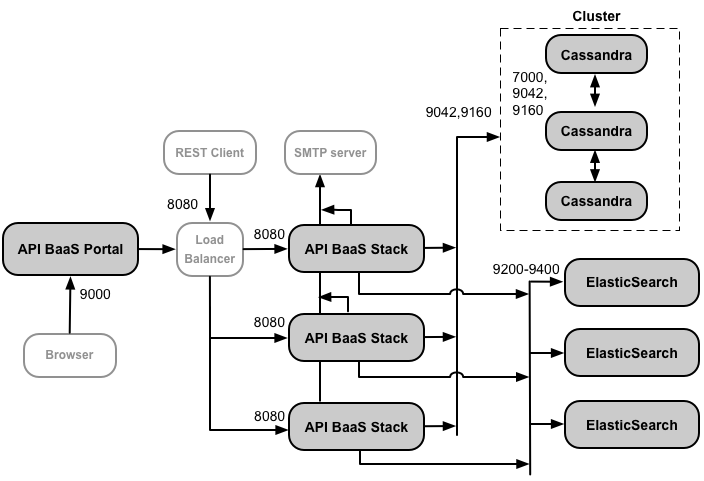

ข้อกำหนดพอร์ต API BaaS

หากคุณเลือกที่จะติดตั้ง API BaaS คุณจะต้องเพิ่มกลุ่ม API BaaS และคอมโพเนนต์พอร์ทัล API BaaS คอมโพเนนต์เหล่านี้ใช้พอร์ตที่แสดงในรูปด้านล่าง

หมายเหตุในแผนภาพนี้

- โหนด Cassandra อาจใช้กับ API BaaS โดยเฉพาะ หรือจะแชร์กับ Edge ก็ได้

- การติดตั้ง API BaaS เวอร์ชันที่ใช้งานจริงจะใช้ตัวจัดสรรภาระงานระหว่างโหนดพอร์ทัล API BaaS และโหนดสแต็ก API BaaS เมื่อกำหนดค่าพอร์ทัล และเมื่อเรียก BaaS API คุณจะ ระบุที่อยู่ IP หรือชื่อ DNS ของตัวจัดสรรภาระงาน ไม่ใช่ของโหนดสแต็ก

- คุณต้องกำหนดค่าโหนด Baas Stack ทั้งหมดให้ส่งอีเมลผ่านเซิร์ฟเวอร์ SMTP ภายนอก สำหรับ SMTP ที่ไม่ใช่ TLS หมายเลขพอร์ตโดยทั่วไปคือ 25 สำหรับ SMTP ที่เปิดใช้ TLS มักจะเป็น 465 แต่ให้เลือก กับผู้ให้บริการ SMTP

ตารางด้านล่างแสดงพอร์ตเริ่มต้นที่ต้องเปิดในไฟร์วอลล์ตามคอมโพเนนต์

|

ส่วนประกอบ |

พอร์ต |

คำอธิบาย |

|---|---|---|

|

พอร์ทัล API BaaS |

9000 |

พอร์ตสำหรับ API BaaS UI |

|

สแต็ก API BaaS |

8080 |

พอร์ตที่รับคำขอ API |

|

ElasticSearch |

9200 ถึง 9400 |

สำหรับการสื่อสารด้วย API BaaS Stack และสำหรับการสื่อสารระหว่าง ElasticSearch โหนด |

การอนุญาตให้ใช้สิทธิ

การติดตั้ง Edge แต่ละครั้งต้องมีไฟล์ใบอนุญาตที่ไม่ซ้ำกันซึ่งคุณได้รับจาก Apigee คุณจะ ต้องระบุเส้นทางไปยังไฟล์ใบอนุญาตเมื่อติดตั้งเซิร์ฟเวอร์การจัดการ ตัวอย่างเช่น /tmp/license.txt.

โปรแกรมติดตั้งจะคัดลอกไฟล์ใบอนุญาตไปยัง /<inst_root>/apigee/customer/conf/license.txt

หากไฟล์ใบอนุญาตถูกต้อง เซิร์ฟเวอร์การจัดการจะตรวจสอบวันหมดอายุและข้อความที่ได้รับอนุญาต จำนวนตัวประมวลผล (MP) หากการตั้งค่าใบอนุญาตหมดอายุ คุณสามารถดูบันทึกได้ใน ตำแหน่งต่อไปนี้: /<inst_root>/apigee/var/log/edge-management-server/logs ในกรณีนี้ ให้ติดต่อทีมสนับสนุนของ Apigee รายละเอียดการย้ายข้อมูล