Edge para nuvem privada v. 4.17.09

Quando o SAML está ativado, o principal (um usuário da interface do Edge) solicita acesso ao provedor de serviços (SSO do Edge). Em seguida, o SSO de borda solicita e recebe uma declaração de identidade do provedor de identidade (IdP) SAML e a usa para criar o token OAuth2 necessário para acessar a interface do Edge. O usuário é redirecionado para a IU do Edge.

O Edge oferece suporte a vários IdPs, incluindo o Okta e os Serviços de Federação do Microsoft Active Directory (ADFS). Para informações sobre como configurar o ADFS para uso com o Edge, consulte Como configurar o Edge como uma parte confiável no IDP do ADFS. Para o Okta, consulte a seção a seguir.

Para configurar o IdP SAML, o Edge exige um endereço de e-mail para identificar o usuário. Portanto, o provedor de identidade precisa retornar um endereço de e-mail como parte da declaração de identidade.

Além disso, talvez você precise de alguns ou todos os itens a seguir:

| Configuração | Descrição |

|---|---|

| URL de metadados |

O IdP de SAML pode exigir o URL de metadados do SSO de borda. O URL de metadados tem este formato: protocol://apigee_sso_IP_DNS:port/saml/metadata Exemplo: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL de serviço de declaração de consumidor |

Pode ser usado como o URL de redirecionamento de volta para o Edge depois que o usuário inserir as credenciais do IdP, no formato: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Exemplo: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL de logout único |

É possível configurar o SSO do Edge para permitir o logout único. Consulte Configurar o logout único na IU do Edge para saber mais. O URL de saída única do SSO de borda tem o seguinte formato: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Exemplo: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

O ID da entidade do SP (ou URI do público-alvo) |

Para SSO no Edge: apigee-saml-login-opdk |

Como configurar o Okta

Para configurar o Okta:

- Faça login no Okta.

- Selecione Aplicativos e o aplicativo SAML.

- Selecione a guia Assignments (Atribuições) para adicionar usuários ao app. Esses usuários poderão fazer login na IU do Edge e fazer chamadas da API Edge. No entanto, é preciso primeiro adicionar cada usuário a uma organização de Edge e especificar o papel do usuário. Consulte Registrar novos usuários do Edge para mais informações.

- Selecione a guia Sign on para receber o URL de metadados do provedor de identidade. Armazene esse URL porque você precisa dele para configurar o Edge.

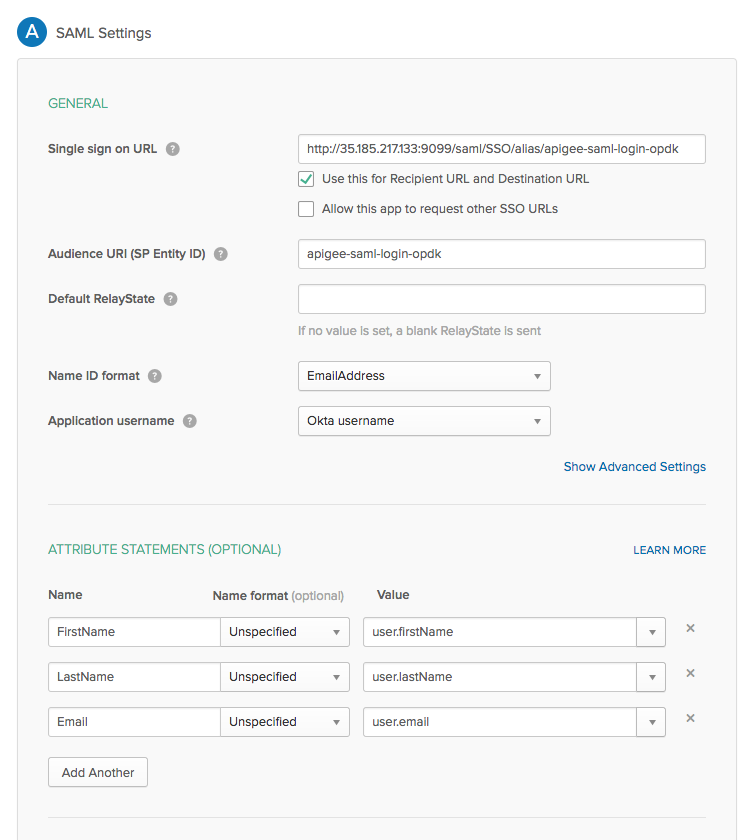

- Selecione a guia General para configurar o aplicativo Okta, conforme mostrado na tabela abaixo:

| Configuração | Descrição |

|---|---|

| URL de logon único |

Especifica o URL de redirecionamento de volta ao Edge para uso depois que o usuário inserir as

credenciais do Okta. Esse URL está no formato:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk ou se você planeja ativar o TLS no apigee-sso: https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk em que apigee_sso_IP_DNS é o endereço IP ou o nome DNS do nó que hospeda apigee-sso. Esse URL diferencia maiúsculas de minúsculas, e o SSO precisa aparecer em letras maiúsculas. Se houver um balanceador de carga na frente de apigee-sso, especifique o endereço IP ou o nome DNS de apigee-sso, conforme referenciado pelo balanceador de carga. |

| Use para URL do destinatário e URL de destino | Marque esta caixa de seleção. |

| URI do público-alvo (ID da entidade do SP) | Definido como apigee-saml-login-opdk |

| RelayState padrão | Pode ser deixado em branco. |

| Formato do ID de nome | Especifique EmailAddress. |

| Nome de usuário do aplicativo | Especifique o nome de usuário do Okta. |

| Instruções de atributos (opcional) | Especifique FirstName, LastName e Email como mostrado na imagem abaixo. |

Quando você terminar, a caixa de diálogo de configurações de SAML será exibida como abaixo: