Edge for Private Cloud v. 4.17.09

SAML etkinleştirildiğinde ana hesap (bir Edge kullanıcı arayüzü kullanıcısı) servis sağlayıcıya (Edge TOA) erişim ister. Edge TOA, daha sonra SAML kimlik sağlayıcıdan (IDP) bir kimlik onayı ister ve alır ve bu onayı kullanarak Edge kullanıcı arayüzüne erişmek için gereken OAuth2 jetonunu oluşturur. Kullanıcı, bunun ardından Edge kullanıcı arayüzüne yönlendirilir.

Edge, Okta ve Microsoft Active Directory Federasyon Hizmetleri (ADFS) dahil birçok IDP'yi destekler. ADFS'yi Edge ile kullanılmak üzere yapılandırma hakkında bilgi edinmek için EdFS'i ADFS IDP'sinde Relying Party olarak yapılandırma sayfasına bakın. Okta için aşağıdaki bölüme bakın.

SAML IDP'nizi yapılandırmak için Edge'in kullanıcıyı tanımlamak üzere bir e-posta adresine ihtiyacı vardır. Bu nedenle, kimlik sağlayıcının, kimlik onayı işleminin parçası olarak bir e-posta adresi döndürmesi gerekir.

Ayrıca, aşağıdakilerden bazılarını veya tümünü gerekebilir:

| Ayar | Açıklama |

|---|---|

| Meta veri URL'si |

SAML IDP, Edge TOA'nın meta veri URL'sini gerektirebilir. Meta veri URL'si şu biçimdedir: protocol://apigee_sso_IP_DNS:port/saml/metadata Örneğin: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL (Onaylama Tüketici Hizmeti URL'si) |

Kullanıcı IDP kimlik bilgilerini aşağıdaki formda girdikten sonra Edge'e geri yönlendirme URL'si olarak kullanılabilir: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Örneğin: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

Tek çıkış URL'si |

Edge TOA'yı, tekli çıkış yapmayı destekleyecek şekilde yapılandırabilirsiniz. Daha fazla bilgi için Edge kullanıcı arayüzünden tek oturum açmayı yapılandırma bölümüne bakın. Edge TOA tek çıkış URL'si şu biçimdedir: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Örneğin: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP varlık kimliği (veya Kitle URI'si) |

Edge TOA için: apigee-saml-login-opdk |

Okta'yı yapılandırma

Okta'yı yapılandırmak için:

- Okta'ya giriş yapın.

- Applications'ı (Uygulamalar) ve ardından SAML uygulamanızı seçin.

- Uygulamaya kullanıcı eklemek için Assignments (Ödevler) sekmesini seçin. Bu kullanıcılar, Edge kullanıcı arayüzüne giriş yapabilecek ve Edge API çağrıları yapabilecektir. Ancak öncelikle her kullanıcıyı bir EDGE kuruluşuna eklemeniz ve kullanıcının rolünü belirtmeniz gerekir. Daha fazla bilgi için Yeni Edge kullanıcılarını kaydetme bölümüne bakın.

- Kimlik Sağlayıcı meta veri URL'sini almak için Oturum aç sekmesini seçin. Edge'i yapılandırmak için ihtiyacınız olduğundan bu URL'yi depolayın.

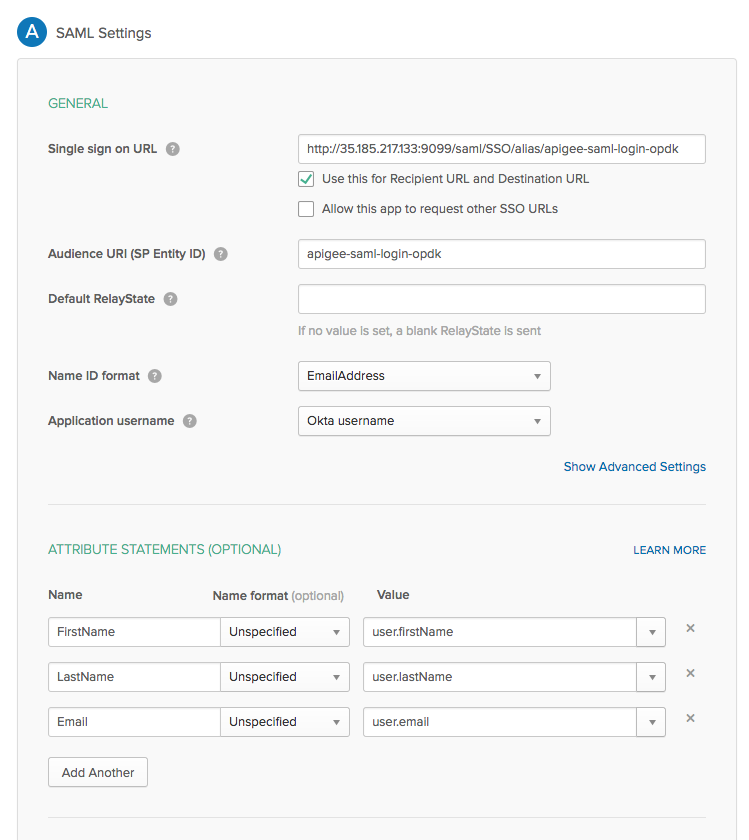

- Aşağıdaki tabloda gösterildiği gibi, Okta uygulamasını yapılandırmak için Genel sekmesini seçin:

| Ayar | Açıklama |

|---|---|

| Tek oturum açma URL'si |

Kullanıcı Okta kimlik bilgilerini girdikten sonra kullanılmak üzere Edge'e geri yönlendirme URL'sini belirtir. Bu URL şu biçimdedir:

http://apigee_sso_IP_DNS:9099/SAML/SSO/alias/teslim-SAML-login-opdk ya da Apigee-sso'da TLS'yi etkinleştirmeyi planlıyorsanız: https://apigee_sso_IP_DNS:9099/same_IP_DNS:9099/saml/SSO/alias/ teslim-SAML-login-opdk burada apigee_sso_IP_DNS, Apigee-sso'yu barındıran düğümün IP adresi veya DNS adıdır. Bu URL'nin büyük/küçük harfe duyarlı olduğunu ve TOA'nın büyük harfle gösterilmesi gerektiğini unutmayın. apigee-sso bileşeninin önünde bir yük dengeleyiciniz varsa yük dengeleyicide başvurulduğu şekilde apigee-sso öğesinin IP adresini veya DNS adını belirtin. |

| Alıcı URL'si ve Hedef URL için bunu kullanın | Bu onay kutusunu işaretleyin. |

| Kitle URI'si (SP Varlık Kimliği) | apigee-saml-login-opdk olarak ayarlayın |

| Varsayılan RelayState | Boş bırakılabilir. |

| Ad kimliği biçimi | EmailAddress'i belirtin. |

| Uygulama kullanıcı adı | Okta kullanıcı adını belirtin. |

| Özellik İfadeleri (İsteğe bağlı) | Aşağıdaki resimde gösterildiği gibi FirstName, LastName ve Email belirtin. |

İşlemi tamamladığınızda SAML ayarları iletişim kutusu aşağıdaki gibi görünecektir: