Private Cloud용 Edge v. 4.17.09

Edge UI 및 Edge 관리 API는 Edge 관리 서버에 대한 요청을 통해 작동합니다. 여기에서 관리 서버는 다음 유형의 인증을 지원합니다.

- 기본 인증: Edge UI에 로그인하거나 Edge 관리에 요청합니다. API에 사용자 이름과 비밀번호를 전달하여 API에 연결할 수 있습니다.

- OAuth2: Edge 기본 인증 사용자 인증 정보를 교환하여 OAuth2 액세스 토큰 및 갱신 토큰을 사용할 수 있습니다. OAuth2 액세스를 전달하여 Edge 관리 API를 호출합니다. 토큰입니다.

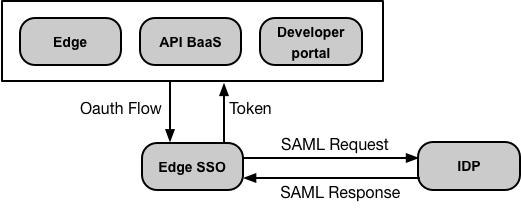

또한 Edge는 인증으로 보안 보장 마크업 언어 (SAML) 2.0을 지원합니다. 메커니즘입니다. SAML을 사용 설정해도 Edge UI 및 Edge 관리 API에 대한 액세스에는 여전히 OAuth2가 사용됩니다. 액세스할 수 있습니다 하지만 이제 SAML 어설션이 반환한 SAML 어설션에서 이러한 토큰을 생성할 수 있습니다. 사용할 수 있습니다

참고: SAML은 인증 메커니즘으로만 지원됩니다. 그렇지 않습니다. 있습니다. 따라서 사용자는 여전히 Edge OpenLDAP 데이터베이스를 사용하여 사용할 수 있습니다. 다음 사용자에게 역할 할당하기를 참고하세요. 자세히 알아보세요.

SAML은 싱글 사인온 (SSO) 환경을 지원합니다. Edge에서 SAML을 사용하면 SSO를 지원할 수 있습니다. 사용자가 제공하고 지원하는 다른 서비스 외에 Edge UI 및 API SAML을 클릭합니다.

비공개용 에지에 OAuth2 지원 추가 클라우드

위에서 언급했듯이 SAML의 에지 구현은 OAuth2 액세스 토큰을 사용합니다.따라서 Private Cloud용 Edge에 OAuth2 지원이 추가되었습니다. 자세한 내용은 OAuth 2.0 소개를 참조하세요.

SAML의 이점

SAML 인증은 여러 이점을 제공합니다. SAML을 사용하면 다음을 수행할 수 있습니다.

- 사용자 관리를 완전히 제어할 수 있습니다. 사용자가 조직을 떠나는 경우 프로비저닝이 해제되면 자동으로 Edge에 대한 액세스가 거부됩니다.

- 사용자가 Edge에 액세스하기 위해 인증하는 방법을 제어합니다. 다른 인증을 선택할 수 있습니다. 사용할 수 있습니다

- 인증 정책을 제어합니다. SAML 제공업체에서 인증 정책을 지원할 수 있음 비즈니스 표준에 더 부합하는 결과를 얻게 됩니다

- 여기에서 로그인, 로그아웃, 로그인 시도 실패 및 위험도가 높은 활동을 모니터링할 수 있습니다. 확인할 수 있습니다

Edge에서 SAML 사용

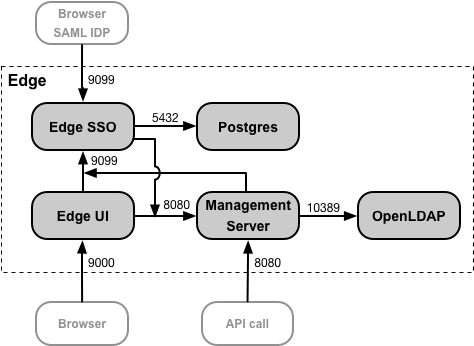

Edge에서 SAML을 지원하려면 Edge SSO 모듈인 apigee-sso를 설치합니다. 이 다음 이미지는 프라이빗 클라우드 설치를 위한 Edge의 Edge SSO를 보여줍니다.

Edge UI 및 관리 서버와 동일한 노드에 Edge SSO 모듈을 설치할 수 있습니다. 실행할 수 있습니다 Edge SSO가 포트 8080을 통해 관리 서버에 액세스할 수 있는지 확인하세요.

브라우저에서 Edge SSO로의 액세스를 지원하려면 Edge SSO 노드에 포트 9099가 열려 있어야 합니다. 액세스 권한을 받을 수 있습니다. 구성 과정의 일부로 Edge SSO를 사용하는 경우, 외부 연결이 HTTP 또는 암호화된 HTTPS를 사용하도록 지정할 수 있습니다. 사용할 수 있습니다

Edge SSO는 Postgres 노드의 포트 5432에서 액세스할 수 있는 Postgres 데이터베이스를 사용합니다. 일반적으로 Edge와 함께 설치한 것과 동일한 Postgres 서버, 독립형 Postgres, Postgres 서버 또는 마스터/대기 모드로 구성된 두 개의 Postgres 서버가 Postgres에 부하가 Edge SSO만을 위한 별도의 Postgres 노드를 만들 수도 있습니다.

SAML을 사용 설정하면 Edge UI 및 Edge 관리 API에 대한 액세스에 OAuth2 액세스 토큰이 사용됩니다. 이 토큰은 클라이언트가 반환한 SAML 어설션을 수락하는 Edge SSO 모듈에 의해 생성됩니다. IDP에 연결합니다.

SAML 어설션에서 생성된 OAuth 토큰은 30분 동안 유효하며 토큰은 24시간 동안 유효합니다. 개발 환경은 일반적인 애플리케이션과의 자동화를 지원할 수 있습니다. 테스트 자동화 또는 지속적 통합/지속적 배포와 같은 개발 작업 (CI/CD), 기간이 더 긴 토큰이 필요합니다. 생성 방법에 대한 자세한 내용은 자동화된 작업에 SAML 사용을 참조하세요. 자동화 작업을 위한 특수 토큰

Edge UI 및 API URL

Edge UI 및 Edge 관리 API에 액세스하는 데 사용하는 URL은 이전에 사용한 URL과 동일합니다. 확인합니다. Edge UI의 경우:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

여기서 edge_ui_IP_DNS는 머신의 IP 주소 또는 DNS 이름입니다. GKE에서 애플리케이션을 실행할 수 있습니다 Edge UI를 구성하는 과정에서 연결이 HTTP 또는 암호화된 HTTPS 프로토콜입니다.

Edge 관리 API의 경우:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

여기서 ms_IP_DNS는 Management(관리)의 IP 주소 또는 DNS 이름입니다. 서버. API를 구성하는 과정에서 연결이 HTTP 또는 HTTPS 프로토콜입니다.

Edge SSO에서 TLS 구성

기본적으로 Edge SSO에 연결할 때는 노드 호스팅에서 포트 9099를 통한 HTTP를 사용합니다. apigee-sso - Edge SSO 모듈. Apigee-sso에 기본 제공되는 Tomcat HTTP 및 HTTPS 요청을 처리하는 인스턴스입니다.

Edge SSO 및 Tomcat은 세 가지 연결 모드를 지원합니다.

- DEFAULT - 기본 구성은 포트에서 HTTP 요청을 지원합니다. 9099입니다.

- SSL_TERMINATION: 포트에서 Edge SSO에 대한 TLS 액세스가 선택의 기로에 서게 됩니다. 이 모드에 TLS 키와 인증서를 지정해야 합니다.

- SSL_PROXY - 프록시 모드에서 Edge SSO를 구성하여 apigee-sso 앞의 부하 분산기와 부하 시 종료된 TLS 배급합니다 로드의 요청에 apigee-sso에 사용되는 포트를 지정할 수 있습니다. 배급합니다

다음에 대해 SAML 지원 사용 설정 Developer Services 포털 및 API BaaS

Edge에 SAML 지원을 사용 설정한 후 필요에 따라 다음을 위해 SAML을 사용 설정할 수 있습니다.

- API BaaS - BaaS 포털과 BaaS Stack 모두 사용자의 SAML을 지원합니다. 있습니다. 다음에 대한 API BaaS에 SAML 사용 설정을 참조하세요. 자세히 알아보세요.

- Developer Services 포털 - 포털은 다음의 경우 SAML 인증을 지원합니다. 실행할 수 있습니다 이는 개발자를 위한 SAML 인증과 다릅니다. 포털에 로그인합니다. 개발자 로그인에 SAML 인증을 별도로 구성합니다. 자세한 내용은 구성 자세한 내용은 Developer Services 포털에서 SAML을 사용하여 Edge와 통신하도록 안내합니다.

개발자 서비스 포털 및 API BaaS를 구성하는 과정에서 Edge SSO 모듈에서 다음 안내를 따르세요.

Edge와 API BaaS는 동일한 Edge SSO 모듈을 공유하므로 싱글 사인온(SSO)을 지원합니다. 그 것이 Edge 또는 API BaaS에 로그인하면 둘 다에 로그인됩니다. 또한 모든 사용자 인증 정보를 한 곳에서 관리할 수 있습니다.

원하는 경우 싱글 로그아웃도 구성할 수 있습니다. Edge UI에서 싱글 로그아웃 구성하기를 참고하세요.