Edge for Private Cloud v. 4.17.09

La IU y la API de administración perimetrales operan mediante solicitudes al servidor de administración perimetral, donde el servidor de administración admite los siguientes tipos de autenticación:

- Autenticación básica: Accede a la IU de Edge o realiza solicitudes a la administración perimetral. mediante el paso de tu nombre de usuario y contraseña.

- OAuth2 intercambia tus credenciales de autenticación básica de Edge por un acceso de OAuth2. token y el de actualización. Pasa el acceso OAuth2 para hacer llamadas a la API de Edge Management en el encabezado del portador de una llamada a la API.

Edge también admite el lenguaje de marcado para confirmaciones de seguridad (SAML) 2.0 de atención. Con SAML habilitado, el acceso a la IU de Edge y a la API de Edge Management sigue usando OAuth2. los tokens de acceso. Sin embargo, ahora puedes generar estos tokens a partir de las aserciones de SAML que muestra una respuesta SAML. de identidad de Google.

Nota: SAML solo es compatible como mecanismo de autenticación. No es se admiten para la autorización. Por eso, sigue usando la base de datos OpenLDAP de Edge para mantener información de autorización. Consulta Asigna roles para más.

SAML admite un entorno de inicio de sesión único (SSO). Si usas SAML con Edge, puedes admitir el SSO para la IU y la API de Edge, además de cualquier otro servicio que proporciones y que también admita SAML.

Se agregó compatibilidad de OAuth2 con Edge para conexiones privadas. Nube

Como se mencionó antes, la implementación perimetral de SAML se basa en tokens de acceso OAuth2.Por lo tanto, Se agregó compatibilidad con OAuth2 a Edge para la nube privada. Para obtener más información, consulta Introducción a OAuth 2.0.

Ventajas de SAML

La autenticación de SAML ofrece varias ventajas. Si utiliza SAML, puede hacer lo siguiente:

- Toma el control total de la administración de usuarios. Cuando los usuarios abandonan la organización y de forma centralizada, se les niega automáticamente el acceso a Edge.

- Controla cómo se autentican los usuarios para acceder a Edge. Puedes elegir otros tipos de autenticación para las distintas organizaciones de Edge.

- Controla las políticas de autenticación. Es posible que tu proveedor de SAML admita políticas de autenticación que se ajusten mejor a los estándares de tu empresa.

- Puedes supervisar los accesos, salidas, intentos de acceso fallidos y actividades de alto riesgo en la implementación de Edge.

Usa SAML con Edge

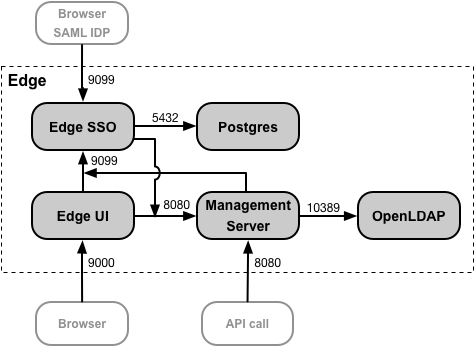

Para admitir SAML en Edge, instala apigee-sso, el módulo de SSO de Edge. El En la siguiente imagen, se muestra el SSO de Edge en un dispositivo Edge para la instalación de una nube privada:

Puedes instalar el módulo de SSO de Edge en el mismo nodo que la IU de Edge y el servidor de administración, o en su propio nodo. Asegúrate de que el SSO de Edge tenga acceso al servidor de administración a través del puerto 8080.

El puerto 9099 debe estar abierto en el nodo de SSO de Edge para admitir el acceso a SSO de Edge desde un navegador. del IdP externo de SAML, del servidor de administración y de la IU perimetral. Como parte de la configuración SSO de Edge, puedes especificar que la conexión externa use HTTP o HTTPS encriptado protocolo.

El SSO de Edge usa una base de datos de Postgres a la que se puede acceder en el puerto 5432 del nodo de Postgres. Normalmente, puedes usar el mismo servidor de Postgres que instalaste con Edge, ya sea un servidor o dos servidores Postgres configurados en modo principal/en espera. Si la carga en tu instancia es alto, también puedes crear un nodo de Postgres separado solo para el SSO de Edge.

Si habilitas SAML, el acceso a la IU y a la API de administración de Edge usa tokens de acceso de OAuth2. Estos tokens son generados por el módulo SSO de Edge, que acepta aserciones SAML devueltas por el tu IdP.

Una vez generado a partir de una aserción de SAML, el token OAuth es válido por 30 minutos y la actualización es válido por 24 horas. Tu entorno de desarrollo puede admitir la automatización para espacios tareas de desarrollo, como automatización de pruebas o integración continua/implementación continua (CI/CD), que requieren tokens con mayor duración. Consulta Cómo usar SAML con tareas automáticas para obtener información sobre cómo crear una. tokens especiales para tareas automatizadas.

URLs de la IU y la API de Edge

La URL que usas para acceder a la IU de Edge y a la API de Edge Management es la misma que se usó antes habilitaste SAML. Para la IU de Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

en el que edge_ui_IP_DNS es la dirección IP o el nombre de DNS de la máquina. que aloja la IU de Edge. Como parte de la configuración de la IU de Edge, puedes especificar que la conexión use HTTP o el protocolo HTTPS encriptado.

Para la API de Edge Management:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

en el que ms_IP_DNS es la dirección IP o el nombre de DNS de la administración Servidor. Como parte de la configuración de la API, puedes especificar que la conexión use HTTP o protocolo HTTPS encriptado.

Configurar TLS en SSO de Edge

De forma predeterminada, la conexión al SSO de Edge usa HTTP a través del puerto 9099 en el host del nodo apigee-sso, el módulo de SSO de Edge. Integrado en apigee-sso es un que controla las solicitudes HTTP y HTTPS.

El SSO de Edge y Tomcat admiten tres modos de conexión:

- PREDETERMINADO: La configuración predeterminada admite solicitudes HTTP en el puerto. 9,099.

- SSL_TERMINATION: Se habilitó el acceso TLS al SSO de Edge en el puerto del es tu mejor opción. Debes especificar una clave y un certificado de TLS para este modo.

- SSL_PROXY: configura el SSO de Edge en modo proxy, lo que significa que instalaste un balanceador de cargas frente a apigee-sso y TLS finalizado en la carga del balanceador de cargas. Puedes especificar el puerto que se usa en apigee-sso para solicitudes desde la carga. del balanceador de cargas.

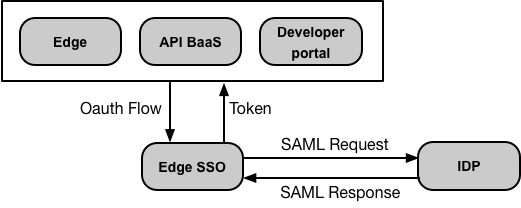

Habilita la compatibilidad con SAML para las Portal de servicios para desarrolladores y para las BaaS de las APIs

Después de habilitar la compatibilidad con SAML para Edge, tienes la opción de habilitar SAML para lo siguiente:

- API BaaS: Tanto el portal como BaaS como la pila de BaaS admiten SAML para el usuario. autenticación. Consulta Cómo habilitar SAML para los BaaS de las APIs para más.

- Portal de servicios para desarrolladores: El portal admite la autenticación SAML en los siguientes casos: realiza solicitudes a Edge. Ten en cuenta que esto es diferente de la autenticación SAML para desarrolladores. accede al portal. Debes configurar por separado la autenticación de SAML para el acceso del desarrollador. Consulta Configura el Portal de Servicios para desarrolladores en el que se usa SAML para comunicarse con Edge y obtener más información.

Como parte de la configuración del portal de Developer Services y la BaaS de APIs, debes especificar la URL de el módulo de SSO de Edge que instalaste con Edge:

Debido a que Edge y las BaaS de las APIs comparten el mismo módulo de SSO de Edge, admiten el inicio de sesión único. Que es que, si accedes a Edge o a la BaaS de las APIs, accederás a ambos. Eso también significa que solo tienes que mantener una ubicación para todas las credenciales de usuario.

De forma opcional, también puedes configurar el cierre de sesión único. Consulta Configura el cierre de sesión único desde la IU de Edge.