Edge for Private Cloud Version 4.17.09

Die Edge-Benutzeroberfläche und die Edge-Verwaltungs-API senden Anfragen an den Edge-Management-Server, Dabei unterstützt der Management Server die folgenden Authentifizierungstypen:

- Basic Auth Melden Sie sich bei der Edge-Benutzeroberfläche an oder stellen Sie Anfragen an die Edge-Verwaltung API durch Übergeben Ihres Nutzernamens und Passworts.

- OAuth2 Tauschen Sie Ihre Edge Basic Auth-Anmeldedaten gegen OAuth2-Zugriff aus. und Aktualisierungstoken. Rufen Sie die Edge-Verwaltungs-API auf, indem Sie den OAuth2-Zugriff übergeben. Token im Bearer-Header eines API-Aufrufs.

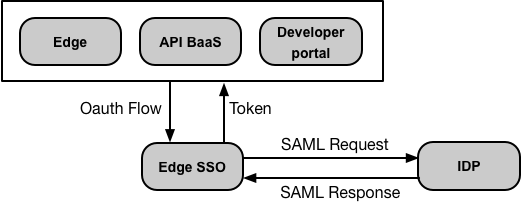

Edge unterstützt auch SAML 2.0 (Security Assertion Markup Language) als Authentifizierung. Mechanismus zur Verfügung. Bei aktiviertem SAML wird für den Zugriff auf die Edge-Benutzeroberfläche und die Edge-Verwaltungs-API weiterhin OAuth2 verwendet. Zugriffstokens. Jetzt können Sie diese Tokens jedoch aus SAML-Assertions generieren, die von einem SAML-Team zurückgegeben werden. Identitätsanbieter.

Hinweis: SAML wird nur als Authentifizierungsmechanismus unterstützt. Es ist nicht für die Autorisierung unterstützt werden. Daher verwenden Sie weiterhin die Edge OpenLDAP-Datenbank, um Autorisierungsinformationen. Weitere Informationen finden Sie unter Rollen zuweisen für mehr.

SAML unterstützt eine Umgebung für die Einmalanmeldung (SSO). Wenn Sie SAML mit Edge verwenden, können Sie die Einmalanmeldung (SSO) unterstützen. für die Edge-Benutzeroberfläche und -API zusätzlich zu allen anderen Diensten, die Sie bereitstellen und die auch SAML aus.

Unterstützung für OAuth2 in Edge for Private hinzugefügt Cloud

Wie bereits erwähnt, stützt sich die Edge-Implementierung von SAML auf OAuth2-Zugriffstokens. OAuth2-Unterstützung wurde zu Edge für Private Cloud hinzugefügt. Weitere Informationen finden Sie unter Einführung in OAuth 2.0.

Vorteile von SAML

Die SAML-Authentifizierung bietet mehrere Vorteile. Mit SAML können Sie Folgendes tun:

- Sie haben die volle Kontrolle über die Nutzerverwaltung. Wenn Nutzer Ihre Organisation verlassen und zentral aufgehoben haben, wird ihnen automatisch der Zugriff auf Edge verweigert.

- Steuern, wie Benutzer sich für den Zugriff auf Edge authentifizieren. Du kannst eine andere Authentifizierung auswählen für verschiedene Edge-Organisationen.

- Authentifizierungsrichtlinien steuern. Ihr SAML-Anbieter unterstützt möglicherweise Authentifizierungsrichtlinien die Ihren Unternehmensstandards entsprechen.

- Sie können Anmeldungen, Abmeldungen, fehlgeschlagene Anmeldeversuche und hochriskante Aktivitäten auf Ihrer Edge-Bereitstellung.

Verwenden von SAML mit Edge

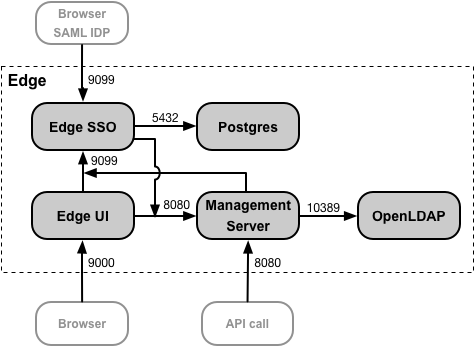

Zur Unterstützung von SAML auf Edge installieren Sie apigee-sso, das Edge-SSO-Modul. Die Die folgende Abbildung zeigt die Edge-SSO in einer Edge for Private Cloud-Installation:

Sie können das Edge-SSO-Modul auf demselben Knoten wie die Edge-Benutzeroberfläche und den Verwaltungsserver installieren oder auf einem eigenen Knoten ausführen. Achten Sie darauf, dass die Edge-SSO Zugriff auf den Verwaltungsserver über Port 8080 hat.

Port 9099 muss auf dem Edge-SSO-Knoten geöffnet sein, um den Zugriff auf Edge-SSO über einen Browser zu unterstützen. vom externen SAML-IdP, dem Management Server und der Edge-Benutzeroberfläche. Im Rahmen der Konfiguration Edge-SSO können Sie angeben, dass die externe Verbindung HTTP oder das verschlüsselte HTTPS verwendet Protokoll.

Edge-SSO verwendet eine Postgres-Datenbank, auf die über Port 5432 auf dem Postgres-Knoten zugegriffen werden kann. In der Regel können denselben Postgres-Server verwenden, den Sie mit Edge installiert haben, entweder einen eigenständigen Postgres-Server oder zwei Postgres-Servern, die im Master-/Standby-Modus konfiguriert sind. Die Auslastung Ihres Postgres Server hoch ist, können Sie auch einen separaten Postgres-Knoten nur für Edge-SSO erstellen.

Wenn SAML aktiviert ist, verwendet der Zugriff auf die Edge-Benutzeroberfläche und die Edge-Verwaltungs-API OAuth2-Zugriffstokens. Diese Tokens werden vom Edge-SSO-Modul generiert, das SAML-Assertions akzeptiert, die vom IdP.

Nach dem Generieren aus einer SAML-Assertion ist das OAuth-Token 30 Minuten lang gültig und die Aktualisierung wird durchgeführt ist 24 Stunden lang gültig. Ihre Entwicklungsumgebung unterstützt möglicherweise die Automatisierung für gängige Entwicklungsaufgaben wie Testautomatisierung oder kontinuierliche Integration bzw. kontinuierliche Bereitstellung (CI/CD), für die Tokens mit einer längeren Dauer erforderlich sind. Unter SAML mit automatisierten Aufgaben verwenden erfahren Sie mehr über das Erstellen von spezielle Tokens für automatisierte Aufgaben.

Edge-Benutzeroberfläche und API-URLs

Die URL, mit der Sie auf die Edge-Benutzeroberfläche und die Edge-Verwaltungs-API zugreifen, ist die gleiche wie zuvor haben Sie SAML aktiviert. Für die Edge-Benutzeroberfläche:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

Dabei ist edge_ui_IP_DNS die IP-Adresse oder der DNS-Name der Maschine. Hosting der Edge-Benutzeroberfläche. Beim Konfigurieren der Edge-Benutzeroberfläche können Sie angeben, dass die Verbindung HTTP oder das verschlüsselte HTTPS-Protokoll verwenden.

Für die Edge-Verwaltungs-API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Dabei ist ms_IP_DNS die IP-Adresse oder der DNS-Name der Verwaltungs- Server. Im Rahmen der API-Konfiguration können Sie angeben, dass die Verbindung HTTP oder den verschlüsseltes HTTPS-Protokoll.

Konfigurieren von TLS on Edge SSO

Standardmäßig verwendet die Verbindung zu Edge-SSO HTTP über Port 9099 auf dem Knoten-Hosting Apigee-sso, das Edge-SSO-Modul. In Apigee-sso ist ein Tomcat integriert. -Instanz, die die HTTP- und HTTPS-Anfragen verarbeitet.

Edge-SSO und Tomcat unterstützen drei Verbindungsmodi:

- DEFAULT: Die Standardkonfiguration unterstützt HTTP-Anfragen an den Port. 9099.

- SSL_TERMINATION – Aktivierter TLS-Zugriff auf Edge-SSO auf dem Port Ihres eine große Auswahl. Sie müssen für diesen Modus einen TLS-Schlüssel und ein Zertifikat angeben.

- SSL_PROXY – Konfiguriert die Edge-SSO im Proxymodus, d. h., Sie haben ein Load Balancer vor apigee-sso und beendete TLS bei der Last aus. Sie können den von apigee-sso verwendeten Port für Anfragen aus der Last angeben. aus.

Aktivieren Sie die SAML-Unterstützung für die Developer Services-Portal und für API BaaS

Nach der Aktivierung der SAML-Unterstützung für Edge können Sie SAML optional für Folgendes aktivieren:

- API BaaS: Sowohl das BaaS-Portal als auch der BaaS-Stack unterstützen SAML für Nutzer. Authentifizierung. Siehe Aktivieren von SAML für API BaaS für mehr.

- Developer Services-Portal: Das Portal unterstützt die SAML-Authentifizierung, wenn Anfragen an Edge stellen. Dies unterscheidet sich von der SAML-Authentifizierung für Entwickler. melden Sie sich im Portal an. Die SAML-Authentifizierung für die Entwickleranmeldung wird separat konfiguriert. Weitere Informationen finden Sie unter Das Konfigurieren der Developer Services-Portal zur Verwendung von SAML für die Kommunikation mit Edge.

Im Rahmen der Konfiguration des Developer Services-Portals und des API-BaaS müssen Sie die URL das Edge-SSO-Modul, das Sie mit Edge installiert haben:

Da Edge und API-BaaS dasselbe Edge-SSO-Modul verwenden, unterstützen sie die Einmalanmeldung (SSO). Das Wenn Sie sich entweder bei Edge oder bei API BaaS anmelden, melden Sie sich bei beiden an. Das bedeutet auch, dass Sie nur einen Speicherort für alle Nutzeranmeldedaten zu verwalten.

Optional können Sie auch die Einmalanmeldung (SSO) konfigurieren. Siehe Einmalanmeldung (SSO) über die Edge-Benutzeroberfläche konfigurieren.