Private Cloud용 Edge v4.18.01

하드웨어 요구사항

고가용성을 위해 다음과 같은 최소 하드웨어 요구사항을 충족해야 합니다. Google Cloud의 인프라를 빌드할 수 있습니다 다음에 설명된 모든 설치 시나리오의 경우 설치 토폴로지에 나온 다음 표에는 최소 하드웨어 요구사양을 준수해야 합니다.

이 표에서 하드 디스크 요구사항은 시스템에 필요한 하드 디스크 공간에 더해 실행할 수도 있습니다 애플리케이션과 네트워크 트래픽에 따라 설치 프로그램이 아래에 나열된 것보다 더 많거나 적은 리소스가 필요합니다.

| 설치 구성요소 | RAM | CPU | 최소 하드 디스크 |

|---|---|---|---|

| Cassandra | 16GB | 8코어 | 2000IOPS를 지원하는 SSD 또는 고속 HDD가 포함된 250GB 로컬 스토리지 |

| 동일한 머신의 메시지 프로세서/라우터 | 16GB | 8코어 | 100GB |

| 분석 - 동일한 서버의 Postgres/Qpid (프로덕션에는 권장되지 않음) | 16GB* | 8코어* | 500GB~1TB** 네트워크 스토리지***(SSD 백엔드 사용 권장) 1000IOPS 이상 지원* |

| 분석 - Postgres 독립형 | 16GB* | 8코어* | 500GB~1TB** 네트워크 스토리지***(SSD 백엔드 사용 권장) 1000IOPS 이상 지원* |

| 애널리틱스 - Qpid 독립형 | 8GB | 4코어 | SSD 또는 고속 HDD가 탑재된 30GB~50GB 로컬 저장소

TPS가 250개 이상인 설치의 경우, 1000IOPS를 지원하는 로컬 스토리지가 포함된 HDD는 좋습니다. 기본 Qpid 큐 크기는 20GB입니다. 용량을 더 추가해야 하는 경우 Qpid 노드. |

| 기타 (OpenLDAP, UI, Management Server) | 4GB | 2코어 | 60GB |

* 처리량에 따라 Postgres 시스템 요구사항을 조정합니다.

- TPS 250개 미만: 관리형 네트워크에서 8GB, 4코어 고려 가능 1000IOPS 이상을 지원하는 스토리지***

- TPS 250개 이상: 16GB, 8코어 관리형 네트워크 스토리지*** 1,000IOPS 이상

- TPS 1, 000개 이상: 16GB, 8코어 관리형 네트워크 스토리지*** 2000 IOPS 이상 지원

- TPS 2, 000개 이상: 32GB, 16코어 관리형 네트워크 스토리지*** 2000 IOPS 이상 지원

- 4,000개 TPS 이상: 64GB, 32코어, 관리형 네트워크 스토리지*** 4000 IOPS 이상 지원

** Postgres 하드 디스크 값은 Edge에서 캡처한 즉시 사용 가능한 분석을 기반으로 합니다. 애널리틱스 데이터에 맞춤 값을 추가할 경우 이 값을 늘려야 합니다. 변경할 수 있습니다 다음 수식을 사용하여 필요한 저장용량을 추정합니다.

bytes of storage needed =

(# bytes of analytics data/request) *

(requests/second) *

(seconds/hour) *

(hours of peak usage/day) *

(days/month) *

(months of data retention)

예를 들면 다음과 같습니다.

(2K bytes) * (100 req/sec) * (3600 secs/hr) * (18 peak hours/day) * (30 days/month) * (3 months retention)

= 1,194,393,600,000 bytes or 1194.4 GB

*** 다음과 같은 이유로 Postgresql 데이터베이스에 네트워크 스토리지가 권장됩니다.

- 스토리지 크기를 동적으로 확장할 수 있는 필요합니다.

- 네트워크 IOPS는 오늘날 대부분의 컴퓨팅 및 스토리지 환경에서 환경/스토리지/네트워크 하위 시스템입니다.

- 스토리지 수준 스냅샷을 백업 및 복구의 일부로 사용 설정할 수 있습니다. 솔루션을 제공합니다

또한 다음은 애플리케이션을 설치하려는 경우의 하드웨어 요구사항 수익 창출 서비스:

| 수익 창출이 포함된 구성요소 | RAM | CPU | 하드 디스크 |

|---|---|---|---|

| 관리 서버 (수익 창출 서비스 포함) | 8GB | 4코어 | 60GB |

| 분석 - 동일한 서버의 Postgres/Qpid | 16GB | 8코어 | 500GB~1TB 네트워크 스토리지(SSD 백엔드 포함), 1000IOPS 또는 위 표의 규칙을 사용하세요. |

| 분석 - Postgres 독립형 | 16GB | 8코어 | 500GB~1TB 네트워크 스토리지(SSD 백엔드 포함), 1000IOPS 또는 위 표의 규칙을 사용하세요. |

| 애널리틱스 - Qpid 독립형 | 8GB | 4코어 | SSD 또는 고속 HDD가 탑재된 40GB~500GB 로컬 저장소

TPS가 250개 이상인 설치의 경우, 1000IOPS를 지원하는 로컬 스토리지가 포함된 HDD는 좋습니다. |

다음은 API BaaS를 설치하려는 경우의 하드웨어 요구사항 목록입니다.

| API BaaS 구성요소 | RAM | CPU | 하드 디스크 |

|---|---|---|---|

| ElasticSearch* | 8GB | 4코어 | 60~80GB |

| API BaaS 스택* | 8GB | 4코어 | 60~80GB |

| API BaaS 포털 | 1GB | 2코어 | 20GB |

| 카산드라** | 16GB | 8코어 | 2000IOPS를 지원하는 SSD 또는 고속 HDD가 포함된 250GB 로컬 스토리지 |

* 동일한 노드에 ElasticSearch와 API BaaS 스택을 설치할 수 있습니다. 그렇게 하면 4GB 메모리를 사용하도록 ElasticSearch를 구성합니다 (기본값). ElasticSearch가 설치된 경우 6GB의 메모리를 사용하도록 구성할 수 있습니다

** 선택사항 일반적으로 Edge 및 API BaaS에 동일한 Cassandra 클러스터를 사용합니다. 서비스.

를 통해 개인정보처리방침을 정의할 수 있습니다.운영체제 및 서드 파티 소프트웨어 요구사항

본 설치 지침 및 제공된 설치 파일은 운영체제 및 서드 파티 소프트웨어에 대한 지원되는 소프트웨어 및 지원되는 버전

Apigee 사용자 만들기

설치 절차에서 'apigee'라는 Unix 시스템 사용자를 만듭니다. 에지 디렉터리와 파일은 Edge 프로세스와 마찬가지로 'Apigee'에서 소유합니다. 즉, Edge 구성요소는 'Apigee' 있습니다. 필요한 경우 다른 사용자로 구성 요소를 실행할 수 있습니다.

설치 디렉터리

기본적으로 설치 프로그램은 모든 파일을 /opt/apigee 디렉터리에 씁니다. 나

이 디렉터리 위치를 변경할 수 없습니다. 이 디렉터리를 변경할 수는 없지만

아래 설명된 대로 /opt/apigee을 다른 위치에 매핑하는 심볼릭 링크를 사용할 수 있습니다.

이 가이드의 안내에서 설치 디렉터리는

/opt/apigee

/opt/apigee에서 심볼릭 링크 만들기

심볼릭 링크를 만들기 전에 먼저 'apigee'라는 사용자 및 그룹을 만들어야 합니다. 이것은 Edge 설치 프로그램에서 만든 동일한 그룹과 사용자로 구성되어야 합니다.

심볼릭 링크를 만들려면 bootstrap_4.18.01.sh 파일을 다운로드하기 전에 다음 단계를 따르세요. 다음 단계를 모두 루트로 실행해야 합니다.

- 'Apigee'를 만듭니다. 사용자 및 그룹:

groupadd -r apigee > useradd -r -g apigee -d /opt/apigee -s /sbin/nologin -c "Apigee platform user" apigee

/opt/apigee에서 원하는 설치 루트로 심볼릭 링크를 만듭니다.ln -Ts /srv/myInstallDir /opt/apigee

여기서 /srv/myInstallDir은 Edge 파일의 원하는 위치입니다.

- 설치 루트 및 심볼릭 링크의 소유권을 'Apigee'로 변경하세요. 사용자:

chown -h apigee:apigee /srv/myInstallDir /opt/apigee

자바

설치하기 전에 각 컴퓨터에 지원되는 Java 1.8 버전이 설치되어 있어야 합니다. 지원되는 JDK는 다음 위치에 나열됩니다. 지원되는 소프트웨어 및 지원되는 버전

JAVA_HOME가 다음을 수행하는 사용자의 JDK 루트를 가리키는지 확인합니다.

설치해야 합니다

SELinux

SELinux의 설정에 따라 Edge에서 설치 및 시작 시 문제가 발생할 수 있습니다. Edge 구성요소 필요한 경우 설정 중에 SELinux를 사용 중지하거나 허용 모드로 설정할 수 있습니다. 다시 사용하도록 설정할 수 있습니다 자세한 내용은 Edge apigee-setup 유틸리티 설치를 참조하세요.

네트워크 설정

설치하기 전에 네트워크 설정을 확인하는 것이 좋습니다. 설치 프로그램 모든 머신에 고정 IP 주소가 있을 것으로 예상합니다 다음 명령어를 사용하여 설정:

hostname는 머신 이름을 반환합니다.hostname -i는 다음에서 주소를 지정할 수 있는 호스트 이름의 IP 주소를 반환합니다. 실행할 수 있습니다

운영체제 유형 및 버전에 따라

호스트 이름이 아닌 경우 /etc/hosts 및 /etc/sysconfig/network

설정해야 합니다 자세한 내용은 사용 중인 운영체제의 문서를 참조하세요.

서버에 인터페이스 카드가 여러 개 있는 경우 '호스트 이름 -i'는 명령어는 공백으로 구분된 IP 주소 목록입니다. 기본적으로 Edge 설치 프로그램은 반환된 첫 번째 IP 주소를 사용합니다. 경우에 따라 정확하지 않을 수 있습니다. 또는 다음과 같은 속성을 설정할 수 있습니다. 설치 구성 파일:

ENABLE_DYNAMIC_HOSTIP=y

이 속성을 'y'로 설정하면 설치 프로그램에서 발생할 수 있습니다. 기본값은 'n'입니다. 자세한 내용은 에지 구성 파일 참조에서 자세한 내용을 확인하세요.

TCP 래퍼

TCP 래퍼는 일부 포트의 통신을 차단할 수 있으며 OpenLDAP, Postgres 및

Cassandra 설치 해당 노드에서 /etc/hosts.allow를 확인하고

/etc/hosts.deny 필요한 서비스에 포트 제한이 없는지 확인합니다.

OpenLDAP, Postgres, Cassandra 포트

iptables

네트워크의 노드 간 연결을 차단하는 iptables 정책이 없는지 검증 사용할 수 있습니다 필요한 경우 설치 중에 명령어:

sudo/etc/init.d/iptables stop

CentOS 7.x:

systemctl stop firewalld

Edge Router가 /etc/rc.d/init.d/functions 액세스

에지 라우터 및 BaaS 포털 노드는 Nginx 라우터를 사용하며 읽기 액세스 권한이 필요합니다.

/etc/rc.d/init.d/functions님에게 전송됩니다.

보안 프로세스에서 권한을 설정해야 하는 경우

/etc/rc.d/init.d/functions, 700으로 설정하지 마세요. 700으로 설정하지 않으면 라우터에 실패합니다.

시작합니다 권한을 744로 설정하여 다음에 대한 읽기 액세스를 허용할 수 있습니다.

/etc/rc.d/init.d/functions

Cassandra

모든 Cassandra 노드를 링에 연결해야 합니다. Cassandra는 컨테이너 이미지를 여러 노드를 설계하여 안정성과 내결함성을 보장합니다 각각에 대한 복제 전략 Edge 키스페이스는 복제본이 배치되는 Cassandra 노드를 결정합니다. 자세한 내용은 Cassandra 정보 복제 인수 및 일관성 수준.

Cassandra는 사용 가능한 메모리에 따라 Java 힙 크기를 자동으로 조정합니다. 자세한 내용은 다음을 참고하세요. 미세 조정 Java 리소스를 참조하세요. 성능이 저하되거나 메모리 소비가 많은 경우

Private Cloud용 Edge를 설치한 후 Cassandra가 구성되었는지 확인할 수 있습니다.

/opt/apigee/apigee-cassandra/conf/cassandra.yaml

파일에서 참조됩니다. 예를 들어 프라이빗 클라우드용 Edge 설치 스크립트가 다음을 설정해야 합니다.

속성:

cluster_nameinitial_tokenpartitionerseedslisten_addressrpc_addresssnitch

PostgreSQL 데이터베이스

Edge를 설치한 후 다음 조건에 따라 다음 PostgreSQL 데이터베이스 설정을 조정할 수 있습니다. 사용 가능한 RAM 용량:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

이 값을 설정하는 방법은 다음과 같습니다.

- postgresql.properties 파일을 수정합니다.

vi /opt/apigee/customer/application/postgresql.properties

파일이 없으면 새로 만듭니다.

- 위에 나열된 속성을 설정합니다.

- 수정사항을 저장합니다.

- PostgreSQL 데이터베이스를 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service apigee-postgresql restart

시스템 한도

Cassandra 및 메시지 프로세서에 다음과 같은 시스템 한도를 설정했는지 확인하세요. 노드:

- Cassandra 노드에서 소프트 및 하드 memlock, nofile 및 주소 공간 (as) 제한을 설정합니다.

/etc/security/limits.d/90-apigee-edge-limits.conf의 설치 사용자 (기본값은 'Apigee') 다음과 같습니다.apigee soft memlock unlimited apigee hard memlock unlimited apigee soft nofile 32768 apigee hard nofile 65536 apigee soft as unlimited apigee hard as unlimited

- 메시지 프로세서 노드에서 열린 파일 설명자의 최대 수를 64K로 설정합니다.

/etc/security/limits.d/90-apigee-edge-limits.conf에서 다음 역할로 다음과 같습니다.apigee soft nofile 32768 apigee hard nofile 65536

필요한 경우 이 한도를 늘릴 수 있습니다. 예를 들어 많은 수의 임시 파일을 언제든지 열 수 있습니다.

jsvc

'jsvc' 은 API BaaS 사용을 위한 기본 요건입니다. 설치 시 버전 1.0.15-dev가 설치됨 설계하는 방법을 알아봅니다

네트워크 보안 서비스 (NSS)

네트워크 보안 서비스 (NSS)는 클라이언트 및 서버 응용 프로그램을 사용할 수 있습니다 NSS를 설치했는지 확인해야 합니다. v3.19 이상

현재 버전을 확인하려면 다음 단계를 따르세요.

yum info nss

NSS를 업데이트하려면 다음 안내를 따르세요.

yum update nss

이 도움말을 참조하세요. 에서 확인하세요.

IPv6에서 DNS 조회 사용 중지 NSCD (Name Service Cache Daemon)를 사용할 때

NSCD (Name Service Cache Daemon)를 설치하고 사용 설정한 경우 메시지 프로세서가 은 IPv4에 대한 DNS 조회와 IPv6에 대한 DNS 조회를 두 번 수행합니다. 에서 DNS 조회를 비활성화해야 합니다. NSCD 사용 시 IPv6

IPv6에서 DNS 조회를 사용 중지하려면 다음 단계를 따르세요.

- 모든 메시지 프로세서 노드에서

/etc/nscd.conf을 수정합니다. - 다음 속성을 설정합니다.

enable-cache hosts no

Google Cloud에서 IPv6 사용 중지 RedHat/CentOS 7용 플랫폼

Google Cloud Platform의 RedHat 7 또는 CentOS 7에 Edge를 설치하는 경우 모든 Qpid 노드에서 IPv6를 사용 중지해야 합니다.

다음에 대한 지침은 특정 OS 버전에 대한 RedHat 또는 CentOS 문서를 참조하세요. IPv6를 비활성화합니다. 예를 들어 다음과 같은 작업을 할 수 있습니다.

- 편집기에서

/etc/hosts을 엽니다. - '#' 삽입 주석을 추가하여 주석 처리합니다.

#::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

- 파일을 저장합니다.

AWS AMI

Red Hat Enterprise Linux용 AWS Amazon 머신 이미지 (AMI)에 Edge를 설치하는 경우 먼저 다음 명령어를 실행해야 합니다.

yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

도구

설치 프로그램은 EL5 또는 EL6.

|

awk |

expr |

libxslt |

분당 회전수 |

unzip |

|

기본 이름 |

grep |

lua-socket |

rpm2cpio |

사용자 추가 |

|

bash |

hostname |

ls |

sed |

wc |

|

bc |

id |

Net-tools |

sudo |

wget |

|

curl |

리바이오 |

perl (procps에서 가져옴) |

tar |

X-C |

| Crus-Sasl | libdb4 | pgrep (procps에서) | tr | yum |

|

날짜 |

libdb-cxx |

ps |

uuid |

chkconfig |

| dirname | libibverbs | pwd | Uname | |

| 에코 | librdmacm | python |

ntpdate

서버의 포드 사양이 지정될 수 있도록 회 동기화되었습니다. 아직 구성되지 않은 경우

ntpdate 유틸리티가 이 용도로 사용되어

서버 시간 동기화 여부 yum install ntp를 사용하여

유틸리티입니다 이는 OpenLDAP 설정을 복제하는 데 특히 유용합니다. 참고:

UTC 시간대입니다.

openldap 2.4

온프레미스 설치에는 OpenLDAP 2.4가 필요합니다. 만약

서버가 인터넷에 연결되어 있으면 Edge 설치 스크립트가

OpenLDAP. 서버에 인터넷에 연결되어 있지 않으면 OpenLDAP가

이미 설치되어 있는지 확인합니다. RHEL/CentOS에서는

yum install openldap-clients openldap-servers: OpenLDAP를 설치합니다.

13개의 호스트 설치와 2개의 데이터 센터가 있는 12개의 호스트 설치의 경우 OpenLDAP를 호스팅하는 노드가 여러 개 있으므로 OpenLDAP 복제.

방화벽 및 가상 호스트

virtual라는 용어는 일반적으로 IT 분야에서 과부하가 걸리기 때문에

프라이빗 클라우드 배포 및 가상 호스트를 위한 Apigee Edge입니다. 두 가지 주요

virtual 용어 사용:

- 가상 머신 (VM): 필수는 아니지만 일부 배포에서는 VM 기술을 사용합니다. Apigee 구성요소에 대해 격리된 서버를 만듭니다 물리적 호스트와 마찬가지로 VM 호스트에는 네트워크 인터페이스와 방화벽이 있습니다

- 가상 호스트: Apache 가상 호스트와 유사한 웹 엔드포인트입니다.

VM의 라우터는 여러 가상 호스트를 노출할 수 있습니다 (단, 가상 호스트가 호스트 별칭 또는 인터페이스 포트에서)를 사용할 수 있습니다.

이름 지정 예시로 단일 물리적 서버 A가 두 개의 VM을 실행할 수 있습니다.

이름이 'VM1'인 그리고 'VM2'입니다 'VM1'이라고 가정해 보겠습니다. 가상 이더넷 인터페이스를 노출하고,

'eth0' IP 주소 111.111.111.111가 할당된 IP 주소를 볼 수 있습니다.

가상화 기계 또는 네트워크 DHCP 서버, VM2가 외부 IP 주소를 통해

이름이 'eth0'인 이더넷 인터페이스 IP 주소가 할당되고

111.111.111.222입니다.

두 VM 각각에서 Apigee 라우터를 실행할 수 있습니다. 라우터는 가상 호스트를 노출하고 엔드포인트 간 연결을 제공합니다.

VM1의 Apigee 라우터는 eth0 인터페이스 (일부

특정 IP 주소), api.mycompany.com:80, api.mycompany.com:443 및

test.mycompany.com:80입니다.

VM2의 라우터는 api.mycompany.com:80(

VM1에 의해 노출됨).

물리적 호스트의 운영 체제에 네트워크 방화벽이 있을 수 있습니다. 연결되어 있는 경우 해당 방화벽은

가상 머신에 노출되는 포트에 대한 TCP 트래픽을 통과하도록 구성해야 함

인터페이스 (111.111.111.111:{80, 443} 및 111.111.111.222:80) 또한 각

VM의 운영체제는 eth0 인터페이스에 자체 방화벽을 제공할 수 있으며,

포트 80 및 443 트래픽 연결을 허용합니다.

basepath는 API 호출을 다른 API 프록시로 라우팅하는 것과 관련된 세 번째 구성요소입니다.

여러 옵션을 제공합니다 API 프록시 번들에 서로 다른 엔드포인트가 있는 경우

basepaths에 대해 설명합니다. 예를 들어 하나의 기본 경로는 http://api.mycompany.com:80/로 정의할 수 있습니다.

다른 하나는 http://api.mycompany.com:80/salesdemo로 정의됩니다.

이 경우 트래픽을 분할하는 일종의 부하 분산기 또는 트래픽 디렉터가

두 IP 주소 간 http://api.mycompany.com:80/ 트래픽

(VM1의 경우 111.111.111.111, VM2의 경우 111.111.111.222) 이 함수는

특정 설치에 따라 다르며 로컬 네트워킹 그룹에 의해 구성됩니다.

기본 경로는 API를 배포할 때 설정됩니다. 위의 예에서 두 개의 API를 배포할 수 있습니다.

조직의 mycompany 및 testmycompany

mycompany-org를 호스트 별칭이

api.mycompany.com 및 포트를 80로 설정합니다. 이 속성을 선언하지 않을 경우

기본 경로인 경우 라우터는 들어오는 요청을 보낼 API를 알지 못합니다.

있습니다.

그러나 다음 기본 URL을 사용하여 testmycompany API를 배포하면

/salesdemo로 설정된 후 사용자는 다음을 사용하여 해당 API에 액세스합니다.

http://api.mycompany.com:80/salesdemo입니다. www.example.com/mycompany와 함께

/의 기본 URL인 경우 사용자가 URL을 통해 API에 액세스합니다.

http://api.mycompany.com:80/입니다.

에지 포트 요구사항

방화벽을 관리해야 하는 이유는 가상 호스트에 국한되지 않습니다. VM 및 물리적 호스트 모두 방화벽은 구성 요소가 각 구성 요소와 통신하는 데 필요한 포트에 대한 트래픽을 허용해야 함 있습니다.

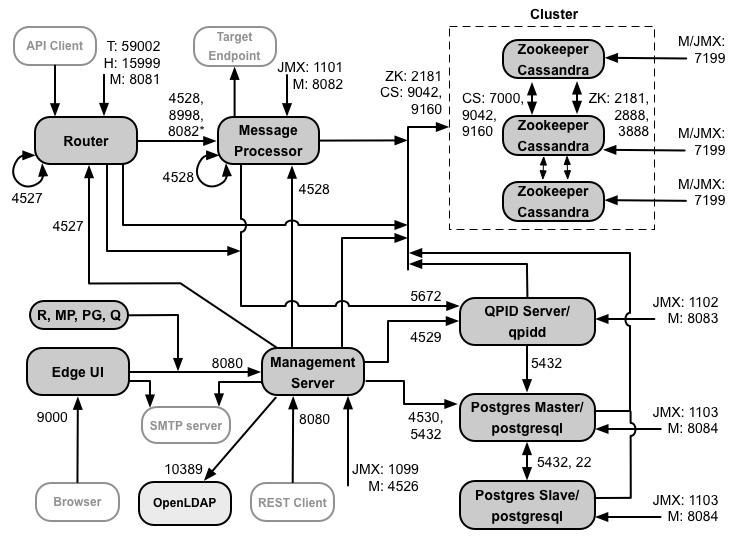

다음 이미지는 각 Edge 구성요소의 포트 요구사항을 보여줍니다.

이 다이어그램에 대한 참고 사항:

- * 메시지 프로세서의 포트 8082는 라우터와 메시지 프로세서 간에 TLS/SSL을 구성합니다. TLS/SSL을 구성하지 않는 경우 기본 구성인 포트 8082는 여전히 구성 요소를 관리하기 위해 메시지 프로세서에 열려 있지만 라우터는 액세스할 수 있습니다

- 'M' 접두사가 붙은 포트 구성 요소를 관리하는 데 사용되는 포트이며 구성 요소에서 열려 있어야 하며 관리 서버에서 액세스할 수 있어야 합니다.

- 다음 구성 요소는 관리 서버의 포트 8080에 액세스해야 하는 구성 요소입니다: 라우터 메시지 프로세서, UI, Postgres, Qpid

- 메시지 프로세서는 관리 포트로 포트 4528을 열어야 합니다. 여러 계정을 모든 메시지 프로세서는 포트 4528( 루프 화살표). 여러 계정을 데이터 센터에서는 모든 데이터 센터의 모든 메시지 프로세서가 포트에 액세스할 수 있어야 합니다.

- 필수는 아니지만 라우터에서 포트 4527을 열어 모든 메시지에서 액세스할 수 있습니다. 프로세서. 그렇지 않으면 메시지 프로세서 로그 파일에 오류 메시지가 표시될 수 있습니다.

- 라우터는 관리 포트로 포트 4527을 열어야 합니다. 라우터가 여러 개 있는 경우 모두 포트 4527을 통해 서로 액세스할 수 있어야 합니다( 4527번 포트를 참조해야 함).

- Edge UI를 지원하려면 API 프록시가 노출된 포트에서 라우터에 액세스할 수 있어야 합니다. 트레이스 도구의 Send 버튼 사용.

- 관리 서버가 Cassandra의 JMX 포트에 대한 액세스 권한 필요 노드라는 두 가지 리소스가 있습니다

- 사용자 이름/암호를 요구하도록 JMX 포트에 대한 액세스를 구성할 수 있습니다. 자세한 내용은 자세한 내용은 모니터링 방법을 참조하세요.

- 원하는 경우 특정 연결에 TLS/SSL 액세스를 구성하여 사용할 수 있습니다. 자세한 내용은 TLS/SSL을 참고하세요. 자세히 알아보세요.

- 마스터-대기 복제를 사용하도록 Postgres 노드 2개를 구성하는 경우 포트 22를 열어야 합니다. 각 노드에서 SSH 액세스를 위해 사용해야 합니다 원하는 경우 개별 노드에서 포트를 열어서 SSH 액세스.

- 외부 SMTP를 통해 이메일을 보내도록 관리 서버 및 에지 UI를 구성할 수 있습니다. 있습니다. 그렇게 하는 경우, 관리 서버 및 UI가 필요한 포트 500~400을 지원합니다. 비 TLS SMTP의 포트 번호는 일반적으로 25입니다. TLS를 사용하는 경우 SMTP는 보통 465이지만 SMTP 제공업체에 문의하세요.

아래 표에는 방화벽에서 Edge 구성요소별로 열어야 하는 포트가 나와 있습니다.

| 구성요소 | 포트 | 설명 |

|---|---|---|

| 표준 HTTP 포트 | 80, 443 | HTTP 및 가상 호스트에 사용하는 기타 포트 |

| 관리 서버 | 8080 | Edge 관리 API 호출용 포트입니다. 이러한 구성 요소를 사용하려면 포트 8080에 라우터, 메시지 프로세서, UI, Postgres 및 Qpid입니다. |

| 1099 | JMX 포트 | |

| 4526 | 분산 캐시 및 관리 호출 | |

| 관리 UI | 9,000 | 관리 UI에 대한 브라우저 액세스 포트 |

| 메시지 프로세서 | 8998 | 라우터 통신을 위한 메시지 프로세서 포트 |

| 8082 |

메시지 프로세서의 기본 관리 포트이며, 액세스할 수 있습니다. 라우터에서 사용하는 메시지 프로세서와 라우터 간에 TLS/SSL을 구성하는 경우 상태 점검을 수행했습니다. |

|

| 1101 | JMX 포트 | |

| 4528 | 메시지 프로세서 간의 분산 캐시 및 관리 호출 라우터 및 관리 서버의 통신 | |

| 라우터 | 8081 | 라우터의 기본 관리 포트이며 액세스하려면 구성요소에서 열려 있어야 합니다. 리소스입니다. |

| 4527 | 분산 캐시 및 관리 호출 | |

| 15999 |

상태 점검 포트 부하 분산기는 이 포트를 사용하여 라우터가 있습니다. 라우터 상태를 가져오기 위해 부하 분산기는 라우터에서 포트 15999로 라우터: curl -v http://routerIP:15999/v1/servers/self/reachable 라우터에 연결할 수 있으면 요청은 HTTP 200을 반환합니다. |

|

| 59001 | apigee-validate 유틸리티의 Edge 설치를 테스트하는 데 사용되는 포트입니다.

이 유틸리티는 라우터의 포트 59001에 액세스해야 합니다. 자세한 내용은

포트 59001에서 자세한 내용을 확인하기 위해 설치를 테스트합니다. |

|

| ZooKeeper | 2181 | 관리 서버, 라우터, 메시지 프로세서 등 다른 구성요소에서 사용 |

| 2888, 3888 | ZooKeeper 클러스터 (ZooKeeper 앙상블이라고 함)에 대해 ZooKeeper에서 내부적으로 사용됩니다. 커뮤니케이션 | |

| Cassandra | 7000, 9042, 9160 | Cassandra 노드 간 통신 및 다른 Edge 구성요소에 적용됩니다. |

| 7199 | JMX 포트로 이동합니다 관리 서버에서 액세스할 수 있도록 열려 있어야 합니다. | |

| Qpid | 5672 | 라우터와 메시지 프로세서에서 Qpid 서버로의 통신에 사용됩니다. |

| 8083 | Qpid 서버의 기본 관리 포트로, 액세스할 수 있습니다. | |

| 1102 | JMX 포트 | |

| 4529 | 분산 캐시 및 관리 호출 | |

| Postgres | 5432 | Qpid/관리 서버에서 Postgres로의 통신에 사용됩니다. |

| 8084 | Postgres 서버의 기본 관리 포트이며 액세스하려면 구성요소에서 열려 있어야 합니다. 리소스입니다. | |

| 1103 | JMX 포트 | |

| 4530 | 분산 캐시 및 관리 호출 | |

| 22 | 마스터-대기 복제를 사용하도록 두 개의 Postgres 노드를 구성하는 경우 포트 22로 구성해야 합니다 | |

| LDAP | 10389 | OpenLDAP |

| SmartDocs | 59002 | SmartDocs 페이지 요청이 전송되는 에지 라우터의 포트입니다. |

다음 테이블에는 동일한 포트가 소스 및 대상과 함께 숫자로 나열되어 있습니다. 구성요소:

| 포트 번호 | 목적 | 소스 구성요소 | 대상 구성요소 |

|---|---|---|---|

| virtual_host_port | HTTP 및 가상 호스트 API 호출 트래픽에 사용하는 기타 포트 포트 80 및 443 가장 일반적으로 사용됩니다. 메시지 라우터가 TLS/SSL 연결을 종료할 수 있습니다. | 외부 클라이언트 (또는 부하 분산기) | 메시지 라우터의 리스너 |

| 1099~1103 | JMX 관리 | JMX 클라이언트 | Management Server (1099) 메시지 프로세서 (1101) Qpid 서버 (1102) Postgres Server (1103) |

| 2181 | 주키퍼 클라이언트 커뮤니케이션 | 관리 서버 라우터 메시지 프로세서 Qpid 서버 Postgres 서버 |

Zookeeper |

| 2888 및 3888 | 주키퍼 노드 간 관리 | Zookeeper | Zookeeper |

| 4526 | RPC 관리 포트 | 관리 서버 | 관리 서버 |

| 4527 | 분산 캐시 및 관리 호출과 통신을 위한 RPC 관리 포트 라우터 간 | 관리 서버 라우터 |

라우터 |

| 4528 | 메시지 프로세서 간 분산 캐시 호출 및 통신용 라우터에서 | 관리 서버 라우터 메시지 프로세서 |

메시지 프로세서 |

| 4529 | 분산 캐시 및 관리 호출을 위한 RPC 관리 포트 | 관리 서버 | Qpid 서버 |

| 4530 | 분산 캐시 및 관리 호출을 위한 RPC 관리 포트 | 관리 서버 | Postgres 서버 |

| 5432 | Postgres 클라이언트 | Qpid 서버 | Postgres |

| 5672 |

라우터 및 메시지 프로세서에서 Qpid로 분석을 전송하는 데 사용됩니다. |

라우터 메시지 프로세서 |

Qpid 서버 |

| 7000 | Cassandra 노드 간 통신 | Cassandra | 기타 Cassandra 노드 |

| 7199 | JMX 관리. 관리자가 Cassandra 노드에서 액세스할 수 있도록 열려 있어야 함 서버. | JMX 클라이언트 | Cassandra |

| 8080 | 관리 API 포트 | Management API 클라이언트 | 관리 서버 |

| 8081~8084 |

구성요소 API 포트로, 개별 구성요소에 직접 API 요청을 발행하는 데 사용됩니다. 각 구성요소는 서로 다른 포트를 엽니다. 사용되는 정확한 포트는 구성에 따라 관리 서버에서 액세스할 수 있도록 구성요소에서 열려 있어야 합니다. |

Management API 클라이언트 | 라우터 (8081) 메시지 프로세서 (8082) Qpid 서버 (8083) Postgres Server (8084) |

| 8998 | 라우터와 메시지 프로세서 간의 통신 | 라우터 | 메시지 프로세서 |

| 9,000 | 기본 에지 관리 UI 포트 | 브라우저 | 관리 UI 서버 |

| 9042 | CQL 네이티브 전송 | 라우터 메시지 프로세서 관리 서버 |

Cassandra |

| 9160 | Cassandra 중고 클라이언트 | 라우터 메시지 프로세서 관리 서버 |

Cassandra |

| 10389 | LDAP 포트 | 관리 서버 | OpenLDAP |

| 15999 | 상태 점검 포트 부하 분산기는 이 포트를 사용하여 라우터가 있습니다. | 부하 분산기 | 라우터 |

| 59001 | apigee-validate 유틸리티에서 Edge 설치를 테스트하는 데 사용하는 포트입니다. |

apigee-validate | 라우터 |

| 59002 | SmartDocs 페이지 요청이 전송되는 라우터 포트입니다. | SmartDocs | 라우터 |

메시지 프로세서가 구성된 Cassandra에 대한 전용 연결 풀을 열린 상태로 유지 시간 초과가 발생하지 않습니다 방화벽이 메시지 프로세서와 Cassandra 서버 사이에 있을 때 방화벽이 연결 제한 시간을 초과할 수 있습니다 그러나 메시지 프로세서는 Cassandra에 대한 연결을 다시 설정합니다

이러한 상황을 방지하기 위해 Apigee는 Cassandra 서버, 메시지 프로세서, 모든 라우터가 동일한 서브넷에 있도록 하기 위해 구성할 수 있습니다.

방화벽이 라우터와 메시지 프로세서 사이에 있고 유휴 TCP 제한시간이 설정되어 있는 경우 권장사항:

- Linux OS의 sysctl 설정에서

net.ipv4.tcp_keepalive_time = 1800를 설정합니다. 1800은 방화벽 유휴 TCP 제한 시간보다 낮아야 합니다. 이 설정을 사용하면 방화벽이 연결을 해제하지 않도록 하는 것이 매우 중요합니다. - 모든 메시지 프로세서에서 다음을 수정합니다.

/opt/apigee/customer/application/message-processor.properties다음 속성을 추가합니다. 파일이 없으면 새로 만듭니다.conf_system_cassandra.maxconnecttimeinmillis=-1

- 메시지 프로세서를 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- 모든 라우터에서

/opt/apigee/customer/application/router.properties수정 다음 속성을 추가합니다. 파일이 없으면 새로 만듭니다.conf_system_cassandra.maxconnecttimeinmillis=-1

- 라우터를 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

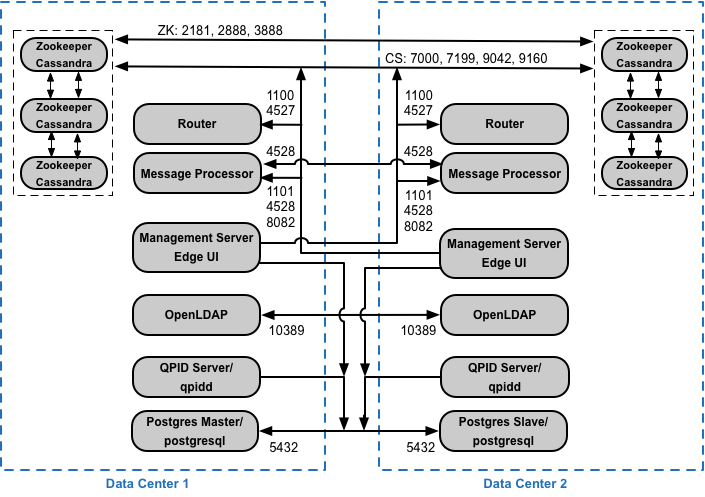

2개의 데이터 센터가 있는 12개의 호스트 클러스터형 구성을 설치하는 경우 두 데이터 센터의 노드는 아래에 표시된 포트를 통해 통신할 수 있습니다.

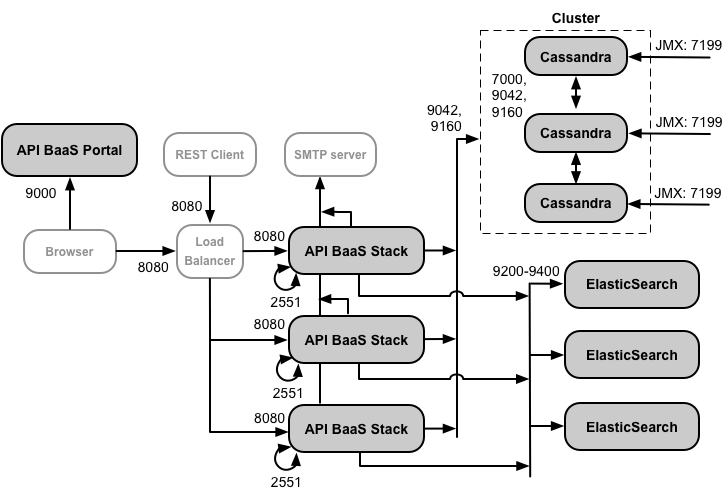

API BaaS 포트 요구사항

API BaaS를 설치하려면 API BaaS 스택 및 API BaaS 포털 구성요소를 추가합니다. 이러한 구성요소는 아래 그림에 표시된 포트를 사용합니다.

이 다이어그램에 대한 참고 사항:

- API BaaS 포털은 BaaS 스택 노드에 직접 요청하지 않습니다. 개발자가 포털에 로그인하면 포털 앱이 브라우저에 다운로드됩니다. 다음에서 실행 중인 포털 앱 그런 다음 브라우저가 BaaS 스택 노드에 요청을 보냅니다.

- API BaaS의 프로덕션 설치는 API BaaS 포털 노드 간 부하 분산기를 사용합니다. API BaaS 스택 노드를 사용할 수 있습니다 포털을 구성할 때와 BaaS API를 호출할 때 스택 노드가 아닌 부하 분산기의 IP 주소 또는 DNS 이름을 지정해야 합니다.

- 다른 모든 스택 노드에서 액세스하려면 모든 스택 노드가 포트 2551을 열어야 합니다( 루프 화살표)을 사용할 수도 있습니다. 데이터가 여러 개인 경우 센터, 모든 데이터 센터의 모든 스택 노드에서 포트에 액세스할 수 있어야 합니다.

- 외부 SMTP 서버를 통해 이메일을 보내려면 모든 Baas Stack 노드를 구성해야 합니다. 대상 비 TLS SMTP의 경우 포트 번호는 일반적으로 25입니다. TLS를 사용하는 SMTP의 경우 대개 465이지만 SMTP 제공업체와 연결할 수 있습니다.

- Cassandra 노드를 API BaaS 전용으로 사용하거나 Edge와 공유할 수 있습니다.

아래 표에는 방화벽에서 열어야 하는 기본 포트가 구성요소별로 나와 있습니다.

| 구성요소 | 포트 | 설명 |

|---|---|---|

| API BaaS 포털 | 9,000 | API BaaS UI용 포트 |

| API BaaS 스택 | 8080 | API 요청이 수신된 포트 |

| 2551 |

모든 스택 노드 간 통신을 위한 포트입니다. 다른 모든 스택에서 액세스할 수 있어야 함 데이터 캔터에 있는 노드를 선택할 수 있습니다 데이터 센터가 여러 개인 경우 모든 스택 노드에서 포트에 액세스할 수 있어야 합니다. 관리하게 됩니다 |

|

| ElasticSearch | 9200~9400 | API BaaS 스택과 통신 및 ElasticSearch 간 통신 노드 |

라이선스

Edge를 설치할 때마다 Apigee에서 받은 고유한 라이선스 파일이 필요합니다. 사용자는 다음 작업을 수행합니다. 관리 서버를 설치할 때 라이선스 파일의 경로를 제공해야 함(예: /tmp/license.txt.

설치 프로그램은 라이선스 파일을

/opt/apigee/customer/conf/license.txt

라이선스 파일이 유효하면 관리 서버가 만료일 및 허용된 메시지의 유효성을 확인합니다.

프로세서 (MP) 수 라이선스 설정이 만료된 경우

다음 위치: /opt/apigee/var/log/edge-management-server/logs

이 경우 마이그레이션 세부정보는 Apigee Edge 지원팀에 문의하세요.

아직 라이선스가 없는 경우 Apigee 영업팀에 문의하세요.