Edge for Private Cloud v4.18.01

Persyaratan Hardware

Anda harus memenuhi persyaratan hardware minimum berikut untuk mendapatkan infrastruktur IT di lingkungan kelas produksi. Untuk semua skenario penginstalan yang dijelaskan dalam Topologi Penginstalan, tabel di bawah ini mencantumkan persyaratan perangkat keras minimum untuk komponen instalasi.

Dalam tabel-tabel ini persyaratan {i>hard disk<i} adalah tambahan ruang {i>hard disk<i} yang dibutuhkan oleh yang dibutuhkan serta sistem operasi. Bergantung pada aplikasi dan lalu lintas jaringan, instalasi Anda mungkin memerlukan lebih banyak atau lebih sedikit resource dari yang tercantum di bawah.

| Komponen Penginstalan | RAM | CPU | Hard disk minimum |

|---|---|---|---|

| Cassandra | 16 GB | 8 inti | 250 GB penyimpanan lokal dengan SSD atau HDD cepat mendukung 2000 IOPS |

| Pemroses/Router Pesan di komputer yang sama | 16 GB | 8 inti | 100 GB |

| Analytics - Postgres/Qpid di server yang sama (tidak disarankan untuk produksi) | 16GB* | 8-core* | Penyimpanan jaringan 500 GB - 1 TB*****, sebaiknya dengan backend SSD, mendukung 1.000 IOPS atau lebih tinggi* |

| Analytics - Postgres mandiri | 16GB* | 8 inti* | Penyimpanan jaringan 500 GB - 1 TB*****, sebaiknya dengan backend SSD, mendukung 1.000 IOPS atau lebih tinggi* |

| Analytics - Qpid mandiri | 8 GB | 4 inti | Penyimpanan lokal 30 GB - 50 GB dengan SSD atau HDD cepat

Untuk instalasi lebih besar dari 250 TPS, HDD dengan penyimpanan lokal yang mendukung 1000 IOPS adalah direkomendasikan. Ukuran antrean Qpid default adalah 20 GB. Jika Anda perlu menambah kapasitas, tambahkan Node Qpid. |

| Lainnya (OpenLDAP, UI, Server Pengelolaan) | 4 GB | 2 inti | 60 GB |

* Sesuaikan persyaratan sistem Postgres berdasarkan throughput:

- Kurang dari 250 TPS: 8GB, 4-core dapat dipertimbangkan dengan jaringan terkelola penyimpanan*** mendukung 1.000 IOPS atau lebih tinggi

- Lebih dari 250 TPS: Penyimpanan jaringan terkelola 16 GB, 8 core, dan *** mendukung 1.000 IOPS atau lebih tinggi

- Lebih dari 1.000 TPS: Penyimpanan jaringan terkelola 16 GB, 8 core, dan *** mendukung 2.000 IOPS atau lebih tinggi

- Lebih dari 2.000 TPS: Penyimpanan jaringan terkelola 32 GB, 16 core, dan *** mendukung 2.000 IOPS atau lebih tinggi

- Lebih dari 4.000 TPS: Penyimpanan jaringan terkelola 64 GB, 32 core, dan *** mendukung 4.000 IOPS atau lebih tinggi

** Nilai hard disk Postgres didasarkan pada analisis siap pakai yang diambil oleh Edge. Jika Anda menambahkan nilai kustom ke data analisis, nilai ini harus ditingkatkan sebagaimana mestinya. Gunakan formula berikut untuk memperkirakan penyimpanan yang dibutuhkan:

bytes of storage needed =

(# bytes of analytics data/request) *

(requests/second) *

(seconds/hour) *

(hours of peak usage/day) *

(days/month) *

(months of data retention)

Contoh:

(2K bytes) * (100 req/sec) * (3600 secs/hr) * (18 peak hours/day) * (30 days/month) * (3 months retention)

= 1,194,393,600,000 bytes or 1194.4 GB

*** Network Storage direkomendasikan untuk database Postgresql karena:

- Hal ini memberikan kemampuan untuk meningkatkan skala ukuran penyimpanan secara dinamis jika dan ketika tidak diperlukan.

- IOPS jaringan dapat disesuaikan dengan cepat di sebagian besar lingkungan/Penyimpanan/Jaringan subsistem.

- Snapshot tingkat penyimpanan dapat diaktifkan sebagai bagian dari pencadangan dan pemulihan terkemuka.

Selain itu, berikut ini daftar persyaratan perangkat keras jika Anda ingin menginstal Layanan Monetisasi:

| Komponen dengan Monetisasi | RAM | CPU | {i>Hard disk<i} |

|---|---|---|---|

| Server Pengelolaan (dengan Layanan Monetisasi) | 8 GB | 4-core | 60 GB |

| Analytics - Postgres/Qpid di server yang sama | 16 GB | 8 inti | Penyimpanan jaringan 500 GB - 1 TB, sebaiknya dengan backend SSD, yang mendukung 1000 IOPS atau lebih tinggi, atau gunakan aturan dari tabel di atas. |

| Analytics - Postgres mandiri | 16 GB | 8 inti | Penyimpanan jaringan 500 GB - 1 TB, sebaiknya dengan backend SSD, yang mendukung 1000 IOPS atau lebih tinggi, atau gunakan aturan dari tabel di atas. |

| Analytics - Qpid mandiri | 8 GB | 4 inti | Penyimpanan lokal 40 GB - 500 GB dengan SSD atau HDD cepat

Untuk instalasi lebih besar dari 250 TPS, HDD dengan penyimpanan lokal yang mendukung 1000 IOPS adalah direkomendasikan. |

Berikut ini daftar persyaratan hardware jika Anda ingin menginstal API BaaS:

| Komponen BaaS API | RAM | CPU | {i>Hard disk<i} |

|---|---|---|---|

| ElasticSearch* | 8 GB | 4-core | 60-80GB |

| Stack BaaS API* | 8 GB | 4 inti | 60-80GB |

| Portal BaaS API | 1 GB | 2 inti | 20GB |

| Kassandra** | 16 GB | 8 inti | 250 GB penyimpanan lokal dengan SSD atau HDD cepat mendukung 2000 IOPS |

* Anda dapat menginstal ElasticSearch dan API BaaS Stack pada node yang sama. Jika Anda melakukannya, mengonfigurasi ElasticSearch untuk menggunakan memori 4 GB (default). Jika ElasticSearch diinstal di {i>node<i}-nya sendiri, lalu mengkonfigurasinya untuk menggunakan memori 6 GB.

** Opsional; biasanya Anda menggunakan cluster Cassandra yang sama untuk Edge dan API BaaS Layanan.

Sistem Operasi dan pihak ketiga persyaratan software

Petunjuk instalasi ini dan file instalasi yang disediakan telah diuji pada sistem operasi dan perangkat lunak pihak ketiga yang tercantum dalam Software yang didukung dan versi yang didukung.

Membuat pengguna apigee

Prosedur penginstalan membuat pengguna sistem Unix bernama 'apigee'. Direktori edge dan file dimiliki oleh 'apigee', seperti halnya proses Edge. Artinya komponen Edge berjalan sebagai 'apigee' . jika perlu, Anda dapat menjalankan komponen sebagai pengguna yang berbeda.

Direktori penginstalan

Secara default, penginstal akan menulis semua file ke direktori /opt/apigee. Anda

tidak dapat mengubah lokasi direktori ini. Meskipun tidak dapat mengubah direktori ini, Anda dapat membuat

symlink untuk memetakan /opt/apigee ke lokasi lain, seperti yang dijelaskan di bawah.

Dalam petunjuk dalam panduan ini, direktori instalasi dicatat sebagai

/opt/apigee.

Membuat symlink dari /opt/apigee

Sebelum membuat symlink, Anda harus membuat pengguna dan grup bernama "apigee" terlebih dahulu. Ini adalah grup dan pengguna yang sama yang dibuat oleh penginstal Edge.

Untuk membuat symlink, lakukan langkah-langkah ini sebelum mendownload file bootstrap_4.18.01.sh. Anda harus melakukan semua langkah ini sebagai root:

- Membuat "apigee" pengguna dan grup:

groupadd -r apigee > useradd -r -g apigee -d /opt/apigee -s /sbin/nologin -c "Apigee platform user" apigee

- Buat symlink dari

/opt/apigeeke root penginstalan yang diinginkan:ln -Ts /srv/myInstallDir /opt/apigee

dengan /srv/myInstallDir adalah lokasi yang diinginkan untuk file Edge.

- Ubah kepemilikan root penginstalan dan symlink ke "apigee" pengguna:

chown -h apigee:apigee /srv/myInstallDir /opt/apigee

Java

Anda perlu menginstal versi Java 1.8 yang didukung di setiap komputer sebelum melakukan penginstalan. JDK yang didukung tercantum di Software yang didukung dan versi yang didukung.

Pastikan JAVA_HOME mengarah ke root JDK untuk pengguna yang melakukan

penginstalan.

SELinux

Bergantung pada setelan Anda untuk SELinux, Edge dapat mengalami masalah saat menginstal dan memulai Komponen edge. Jika perlu, Anda dapat menonaktifkan SELinux atau menyetelnya ke mode permisif selama instalasi, dan kemudian mengaktifkannya kembali setelah instalasi. Lihat Menginstal utilitas penyiapan Edge apigee untuk informasi selengkapnya.

Setelan Jaringan

Sebaiknya periksa setelan jaringan sebelum pemasangan. Penginstal mengharapkan bahwa semua komputer memiliki alamat IP tetap. Gunakan perintah berikut untuk memvalidasi setelan:

hostnamemenampilkan nama mesinhostname -imenampilkan alamat IP untuk nama host yang dapat diberi alamat komputer lainnya.

Bergantung pada jenis dan versi sistem operasi, Anda mungkin harus mengedit

/etc/hosts dan /etc/sysconfig/network jika nama host bukan

diatur dengan benar. Lihat dokumentasi untuk sistem operasi tertentu Anda untuk informasi selengkapnya.

Jika server memiliki beberapa kartu antarmuka, "nama host -i" menampilkan perintah yang dipisahkan oleh spasi, daftar alamat IP. Secara {i>default<i}, {i>installer Edge<i} menggunakan alamat IP pertama yang ditampilkan, yang mungkin tidak benar dalam semua situasi. Sebagai alternatif, Anda dapat mengatur properti berikut pada file konfigurasi penginstalan:

ENABLE_DYNAMIC_HOSTIP=y

Dengan menetapkan properti tersebut ke "y", penginstal akan meminta Anda memilih alamat IP yang akan digunakan sebagian dari penginstalan. Nilai defaultnya adalah "n". Lihat Referensi File Konfigurasi Edge untuk mengetahui informasi selengkapnya.

Wrapper TCP

Pembungkus TCP dapat memblokir komunikasi

beberapa porta dan dapat mempengaruhi OpenLDAP, Postgres, dan

Pemasangan Cassandra. Pada node tersebut, periksa /etc/hosts.allow dan

/etc/hosts.deny untuk memastikan tidak ada pembatasan port pada

Port OpenLDAP, Postgres, dan Cassandra.

iptable

Memvalidasi bahwa tidak ada kebijakan iptables yang mencegah konektivitas antar node pada port Edge yang diperlukan. Jika perlu, Anda dapat menghentikan iptable selama penginstalan menggunakan berikut:

sudo/etc/init.d/iptables stop

Di CentOS 7.x:

systemctl stop firewalld

Pastikan Router Edge dapat akses {i> /etc/rc.d/init.d/functions<i}

Node Edge Router dan BaaS Portal menggunakan router Nginx dan memerlukan akses baca

ke /etc/rc.d/init.d/functions.

Jika proses keamanan Anda mengharuskan Anda mengatur

izin akses pada

/etc/rc.d/init.d/functions, jangan menyetelnya ke 700. Jika tidak, router akan gagal

memulai. Izin dapat disetel ke 744 untuk mengizinkan akses baca ke

/etc/rc.d/init.d/functions.

Cassandra

Semua node Cassandra harus terhubung ke sebuah cincin. Cassandra menyimpan replika data di beberapa {i>node<i} untuk memastikan keandalan dan fault tolerance. Strategi replikasi untuk setiap Keyspace Edge menentukan node Cassandra tempat replika ditempatkan. Untuk informasi selengkapnya,lihat Tentang Cassandra Faktor Replikasi dan Tingkat Konsistensi.

Cassandra otomatis menyesuaikan ukuran heap Java-nya berdasarkan memori yang tersedia. Untuk informasi selengkapnya, lihat Penyelarasan Resource Java. Jika terjadi penurunan performa atau konsumsi memori tinggi.

Setelah menginstal Edge untuk Private Cloud, Anda dapat memeriksa apakah Cassandra sudah dikonfigurasi

benar dengan memeriksa /opt/apigee/apigee-cassandra/conf/cassandra.yaml

. Misalnya, pastikan bahwa skrip penginstalan Edge for Private Cloud menetapkan hal berikut

properti:

cluster_nameinitial_tokenpartitionerseedslisten_addressrpc_addresssnitch

Database PostgreSQL

Setelah menginstal Edge, Anda dapat menyesuaikan setelan database PostgreSQL berikut berdasarkan jumlah RAM yang tersedia di sistem Anda:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

Untuk menetapkan nilai ini:

- Edit file postgresql.properties:

vi /opt/apigee/customer/application/postgresql.properties

Jika file tidak ada, buat file tersebut.

- Setel properti yang tercantum di atas.

- Simpan hasil editan Anda.

- Mulai ulang database PostgreSQL:

/opt/apigee/apigee-service/bin/apigee-service apigee-postgresql restart

Batas sistem

Pastikan Anda telah menetapkan batas sistem berikut pada Cassandra dan Pemroses Pesan node:

- Pada node Cassandra, setel batas memlock lembut dan keras, nofile, dan ruang alamat (as) untuk

pengguna penginstalan (default-nya adalah “apigee") di

/etc/security/limits.d/90-apigee-edge-limits.confsebagaimana ditunjukkan di bawah ini:apigee soft memlock unlimited apigee hard memlock unlimited apigee soft nofile 32768 apigee hard nofile 65536 apigee soft as unlimited apigee hard as unlimited

- Pada node Pemroses Pesan, tetapkan jumlah maksimum deskriptor file yang terbuka ke 64K

di

/etc/security/limits.d/90-apigee-edge-limits.confsebagai yang ditampilkan di bawah ini:apigee soft nofile 32768 apigee hard nofile 65536

Jika perlu, Anda dapat meningkatkan batas tersebut. Misalnya, jika Anda memiliki sejumlah besar file terbuka kapan saja.

jsvc

"jsvc" adalah prasyarat untuk menggunakan API BaaS. Versi 1.0.15-dev diinstal saat Anda menginstal API BaaS.

Layanan Keamanan Jaringan (NSS)

Layanan Keamanan Jaringan (NSS) adalah serangkaian pustaka yang mendukung pengembangan aplikasi klien dan server yang mendukung keamanan. Anda harus memastikan bahwa Anda telah menginstal NSS v3.19, atau yang lebih baru.

Untuk memeriksa versi saat ini:

yum info nss

Untuk mengupdate NSS:

yum update nss

Lihat artikel ini dari RedHat untuk informasi lebih lanjut.

Nonaktifkan pencarian DNS di IPv6 saat menggunakan NSCD (Name Service Cache Daemon)

Jika Anda telah menginstal dan mengaktifkan NSCD (Name Service Cache Daemon) Message Processors membuat dua pencarian DNS: satu untuk IPv4 dan satu untuk IPv6. Anda harus menonaktifkan pencarian DNS di IPv6 saat menggunakan NSCD.

Untuk menonaktifkan pencarian DNS di IPv6:

- Di setiap node Pemroses Pesan, edit

/etc/nscd.conf - Tetapkan properti berikut:

enable-cache hosts no

Nonaktifkan IPv6 di Google Cloud Platform untuk RedHat/CentOS 7

Jika Anda menginstal Edge di RedHat 7 atau CentOS 7 di Google Cloud Platform, maka Anda harus menonaktifkan IPv6 di semua node Qpid.

Lihat dokumentasi RedHat atau CentOS untuk versi OS tertentu untuk mendapatkan petunjuk tentang menonaktifkan IPv6. Misalnya, Anda dapat:

- Buka

/etc/hostsdi editor. - Sisipkan "#" karakter di kolom satu dari baris berikut untuk mengomentarinya:

#::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

- Simpan file.

AMI AWS

Jika Anda menginstal Edge pada AWS Amazon Machine Image (AMI) untuk Red Hat Enterprise Linux 7.x, Anda harus menjalankan perintah berikut terlebih dahulu:

yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

Alat

Penginstal menggunakan alat UNIX berikut dalam versi standar sebagaimana disediakan oleh EL5 atau EL6.

|

awk |

{i>expr<i} |

libxslt |

npm |

unzip |

|

nama dasar |

grep |

lua-socket |

rpm2cpio |

useradd |

|

bash |

hostname |

ls |

sed |

wc |

|

bc |

id |

net-tools |

sudo |

wget |

|

curl |

Libaio |

perl (dari procps) |

tar |

Xerces-c |

| Cyrus-Sasl | libdb4 | pgrep (dari procps) | tr | enak |

|

tanggal |

libdb-cxx |

ps |

uuid |

chkconfig |

| dirname | libibverb | pwd | {i>uname<i} | |

| echo | librdmacm | python |

ntpdate

Disarankan untuk

memiliki akses server waktu disinkronkan. Jika belum dikonfigurasi,

Utilitas ntpdate dapat memenuhi tujuan ini, yang memverifikasi

apakah server disinkronkan

waktu atau tidak. Anda dapat menggunakan yum install ntp untuk menginstal

utilitas. Hal ini sangat berguna untuk mereplikasi pengaturan OpenLDAP. Perhatikan bahwa Anda

menyiapkan server

dengan zona waktu UTC.

openldap 2.4

Penginstalan lokal memerlukan OpenLDAP 2.4. Jika

server Anda memiliki koneksi Internet, maka skrip instal Edge akan mendownload dan menginstal

OpenLDAP. Jika server Anda tidak memiliki koneksi Internet, Anda harus memastikan bahwa OpenLDAP

yang sudah diinstal sebelum menjalankan skrip penginstalan Edge. Di RHEL/CentOS, Anda dapat menjalankan

yum install openldap-clients openldap-servers untuk menginstal OpenLDAP.

Untuk penginstalan 13 host, dan penginstalan 12 host dengan dua Pusat Data, Anda memerlukan Replikasi OpenLDAP karena ada beberapa {i>node<i} yang menghosting OpenLDAP.

{i>Firewall<i} dan {i>Host Virtual<i}

Istilah virtual biasanya menjadi terlalu berlebihan di ranah IT, sehingga

Apigee Edge untuk deployment Private Cloud dan host virtual. Untuk memperjelas, ada dua utama

penggunaan istilah virtual:

- Virtual machine (VM): Tidak diperlukan, tetapi beberapa deployment menggunakan teknologi VM membuat server terisolasi untuk komponen Apigee mereka. Host VM, seperti host fisik, dapat memiliki antarmuka jaringan dan {i>firewall<i}.

- Host virtual: Endpoint web, setara dengan host virtual Apache.

{i>Router<i} di VM dapat mengekspos beberapa {i>host<i} virtual (selama mereka berbeda satu sama lain dalam alias host-nya atau di porta antarmukanya).

Sebagai contoh penamaan, satu server fisik A

mungkin menjalankan dua VM,

bernama "VM1" dan "VM2". Mari kita asumsikan

“VM1” mengekspos antarmuka Eternet

virtual, yang dinamai

"eth0" di dalam VM, dan yang diberi

alamat IP 111.111.111.111 oleh

mesin virtualisasi atau

server DHCP jaringan; lalu asumsikan VM2 mengekspos

Antarmuka Eternet{i> <i}juga bernama "eth0" dan diberikan alamat IP

111.111.111.222.

Kita mungkin memiliki router Apigee yang berjalan di masing-masing dari dua VM. {i>Router<i} mengekspos {i>host<i} virtual endpoint seperti dalam contoh hipotesis ini:

Router Apigee di VM1 mengekspos tiga host virtual pada antarmuka eth0-nya (yang memiliki beberapa

alamat IP spesifik), api.mycompany.com:80, api.mycompany.com:443, dan

test.mycompany.com:80.

Router di VM2 mengekspos api.mycompany.com:80 (nama dan port yang sama dengan

yang diekspos oleh VM1).

Sistem operasi {i>host<i} fisik mungkin

memiliki {i>firewall<i} jaringan; jika demikian, {i>firewall<i} tersebut

harus dikonfigurasi guna meneruskan lalu lintas TCP yang terikat untuk porta yang diekspos pada

antarmuka (111.111.111.111:{80, 443} dan 111.111.111.222:80). Selain itu, masing-masing

Sistem operasi VM mungkin menyediakan {i>firewall<i} sendiri

di antarmuka {i>eth0<i}-nya dan ini juga harus

memungkinkan lalu lintas porta 80 dan 443

untuk terhubung.

Basepath adalah komponen ketiga yang terlibat dalam merutekan panggilan API ke proxy API yang berbeda

yang mungkin telah Anda deploy. Paket proxy API dapat berbagi endpoint jika memiliki

{i>basepath<i}. Misalnya, satu jalur basis dapat ditentukan sebagai http://api.mycompany.com:80/

dan akun lain ditentukan sebagai http://api.mycompany.com:80/salesdemo.

Dalam hal ini, Anda memerlukan load balancer

atau {i>traffic direktur<i} yang memisahkan

http://api.perusahaansaya.com:80/ traffic antara dua alamat IP

(111.111.111.111 pada VM1 dan 111.111.111.222 pada VM2). Fungsi ini adalah

khusus untuk instalasi tertentu, dan

dikonfigurasi oleh grup jaringan lokal Anda.

Jalur dasar disetel saat Anda men-deploy API. Dari contoh di atas, Anda dapat men-deploy dua API,

mycompany dan testmycompany, untuk organisasi

mycompany-org dengan host virtual yang memiliki alias host

api.mycompany.com dan port disetel ke 80. Jika Anda tidak mendeklarasikan

basepath dalam deployment, lalu router tidak mengetahui API mana yang akan mengirim permintaan masuk

tempat mesin terhubung.

Namun, jika Anda men-deploy API testmycompany dengan URL dasar

/salesdemo, lalu pengguna mengakses API tersebut menggunakan

http://api.mycompany.com:80/salesdemo. Jika Anda men-deploy perusahaan saya API dengan

URL dasar /, pengguna Anda mengakses API dengan URL

http://api.mycompany.com:80/.

Persyaratan port edge

Kebutuhan untuk mengelola {i>firewall<i} lebih dari sekadar {i>host<i} virtual; VM dan {i>host<i} fisik {i>firewall<i} harus mengizinkan lalu lintas untuk porta yang dibutuhkan oleh komponen untuk berkomunikasi dengan masing-masing lainnya.

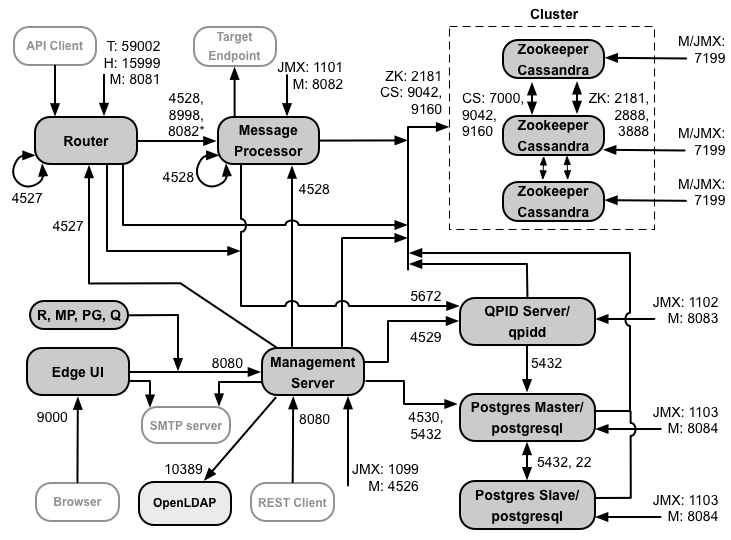

Gambar berikut menunjukkan persyaratan port untuk setiap komponen Edge:

Catatan tentang diagram ini:

- * Port 8082 pada Prosesor Pesan hanya harus dibuka untuk akses oleh {i>Router<i} ketika Anda mengonfigurasi TLS/SSL antara Router dan Pemroses Pesan. Jika Anda tidak mengonfigurasi TLS/SSL antara {i>Router<i} dan Pemroses Pesan, konfigurasi {i> default<i}, porta 8082 masih harus terbuka pada Pemroses Pesan untuk mengelola komponen, tetapi {i>Router<i} tidak memerlukan akses terhadap data tersebut.

- Port yang diawali dengan "M" adalah porta yang digunakan untuk mengelola komponen dan harus terbuka di server dan harus terbuka pada komponen untuk diakses oleh Server Pengelolaan.

- Komponen berikut memerlukan akses ke port 8080 di Server Pengelolaan: Router, Message Processor, UI, Postgres, dan Qpid.

- Pemroses Pesan harus membuka port 4528 sebagai port pengelolaannya. Jika Anda memiliki beberapa Pemroses Pesan, mereka semua harus dapat mengakses satu sama lain melalui porta 4528 (ditunjukkan oleh loop pada diagram di atas untuk port 4528 di Message Processor). Jika Anda memiliki beberapa Pusat Data, porta harus dapat diakses dari semua Pemroses Pesan di semua Pusat Data.

- Meskipun tidak diperlukan, Anda dapat membuka port 4527 di Router untuk diakses oleh Pesan apa pun Pemroses. Jika tidak, Anda mungkin akan melihat pesan error di file log Pemroses Pesan.

- Router harus membuka port 4527 sebagai port pengelolaannya. Jika Anda memiliki beberapa {i>Router<i}, mereka semua harus dapat mengakses satu sama lain melalui porta 4527 (ditunjukkan dengan tanda panah berulang diagram di atas untuk port 4527 pada Router).

- UI Edge memerlukan akses ke Router, pada port yang diekspos oleh proxy API, untuk mendukung tombol Send pada alat pelacakan.

- Server Pengelolaan memerlukan akses ke port JMX di Cassandra node.

- Akses ke porta JMX dapat dikonfigurasi untuk mewajibkan nama pengguna/kata sandi. Lihat Cara Memantau untuk mengetahui informasi selengkapnya.

- Anda dapat mengonfigurasi akses TLS/SSL untuk koneksi tertentu, yang dapat menggunakan porta yang berbeda. Lihat TLS/SSL untuk banyak lagi.

- Jika mengonfigurasi dua node Postgres untuk menggunakan replikasi master-standby, Anda harus membuka port 22 pada setiap {i>node<i} untuk akses SSH. Anda dapat memilih untuk membuka porta pada setiap node untuk memungkinkan akses SSH.

- Anda dapat mengonfigurasi UI Server Pengelolaan dan Edge untuk mengirim email melalui SMTP eksternal server tertentu. Jika melakukannya, Anda harus memastikan bahwa Server Pengelolaan dan UI dapat mengakses porta di server SMTP. Untuk SMTP non-TLS, nomor port biasanya 25. Untuk TLS yang diaktifkan SMTP biasanya berupa 465, tetapi periksa dengan penyedia SMTP Anda.

Tabel di bawah menunjukkan port yang perlu dibuka di firewall, oleh komponen Edge:

| Komponen | Port | Deskripsi |

|---|---|---|

| Port HTTP standar | 80.443 | HTTP plus port lain yang Anda gunakan untuk host virtual |

| Server Pengelolaan | 8080 | Port untuk panggilan API pengelolaan Edge. Komponen ini memerlukan akses ke port 8080 di Server Pengelolaan: {i>Router<i}, {i>Message Processor<i}, UI, Postgres, dan Qpid. |

| 1099 | Port JMX | |

| 4526 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| UI Pengelolaan | 9000 | Port untuk akses browser ke UI pengelolaan |

| Message Processor | 8998 | Port Pemroses Pesan untuk komunikasi dari Router |

| 8082 |

Port pengelolaan default untuk Pemroses Pesan dan harus terbuka pada komponen untuk diakses oleh Server Pengelolaan. Jika Anda mengonfigurasi TLS/SSL antara Router dan Pemroses Pesan, yang digunakan oleh Router untuk melakukan health check pada Pemroses Pesan. |

|

| 1101 | Port JMX | |

| 4528 | Untuk cache terdistribusi dan panggilan pengelolaan antara Pemroses Pesan, dan untuk komunikasi dari {i>Router<i} dan Server Pengelolaan | |

| Router | 8081 | Port pengelolaan default untuk Router dan harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan. |

| 4527 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| 15999 |

Port health check. Load balancer menggunakan porta ini untuk menentukan apakah Router yang tersedia. Untuk mendapatkan status Router, load balancer membuat permintaan ke port 15999 pada {i>Router<i}: curl -v http://routerIP:15999/v1/servers/self/reachable Jika Router dapat dijangkau, permintaan akan menampilkan HTTP 200. |

|

| 59001 | Port yang digunakan untuk menguji penginstalan Edge oleh utilitas apigee-validate.

Utilitas ini memerlukan akses ke port 59001 di Router. Lihat

Uji penginstalan untuk mengetahui informasi selengkapnya tentang port 59001. |

|

| ZooKeeper | 2181 | Digunakan oleh komponen lain seperti Server Pengelolaan, {i>Router<i}, Pemroses Pesan, dan sebagainya |

| 2888, 3888 | Digunakan secara internal oleh ZooKeeper untuk cluster ZooKeeper (dikenal sebagai ansambel ZooKeeper) komunikasi | |

| Cassandra | 7000, 9042, 9160 | Port Apache Cassandra untuk komunikasi antara node Cassandra dan untuk akses dengan komponen Edge lainnya. |

| 7199 | Port JMX. Harus terbuka untuk diakses oleh Server Pengelolaan. | |

| Qpid | 5672 | Digunakan untuk komunikasi dari Router dan Pemroses Pesan ke server Qpid |

| 8083 | Porta manajemen {i>default<i} pada server Qpid dan harus terbuka pada komponen untuk diakses oleh Server Pengelolaan. | |

| 1102 | Port JMX | |

| 4529 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| Postgres | 5432 | Digunakan untuk komunikasi dari Qpid/Server Pengelolaan ke Postgres |

| 8084 | Port pengelolaan default pada server Postgres dan harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan. | |

| 1103 | Port JMX | |

| 4530 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| 22 | Jika mengonfigurasi dua node Postgres untuk menggunakan replikasi master-standby, Anda harus membuka porta 22 pada setiap {i>node<i} untuk akses SSH. | |

| LDAP | 10389 | OpenLDAP |

| SmartDocs | 59002 | Port di router Edge tempat permintaan halaman SmartDocs dikirim. |

Tabel berikutnya menunjukkan porta yang sama, dicantumkan secara numerik, dengan sumber dan tujuannya komponen:

| Nomor Port | Tujuan | Komponen Sumber | Komponen Tujuan |

|---|---|---|---|

| virtual_host_port | HTTP plus port lain yang Anda gunakan untuk traffic panggilan API host virtual. Port 80 dan 443 yang paling umum digunakan; {i>Router<i} Pesan dapat menghentikan koneksi TLS/SSL. | Klien eksternal (atau load balancer) | Pemroses di Router Pesan |

| 1099 sampai 1103 | Manajemen JMX | Klien JMX | Server Pengelolaan (1099) Pemroses Pesan (1101) Server Qpid (1102) Server Postgres (1103) |

| 2181 | Komunikasi klien Zookeeper | Server Pengelolaan Router Pemroses Pesan Server Qpid Server Postgres |

Zookeeper |

| 2888 dan 3888 | Pengelolaan ruas (internode) dari Zookeeper | Zookeeper | Zookeeper |

| 4526 | Port Pengelolaan RPC | Server Pengelolaan | Server Pengelolaan |

| 4527 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi, serta untuk komunikasi antar-Router | Router Server Pengelolaan |

Router |

| 4528 | Untuk panggilan cache terdistribusi antara Pemroses Pesan, dan untuk komunikasi dari Router | Server Pengelolaan Router Pemroses Pesan |

Message Processor |

| 4529 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi | Server Pengelolaan | Server Qpid |

| 4530 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi | Server Pengelolaan | Server Postgres |

| 5432 | Klien Postgres | Server Qpid | Postgres |

| 5672 |

Digunakan untuk mengirim analisis dari Router dan Pemroses Pesan ke Qpid |

Router Pemroses Pesan |

Server Qpid |

| 7.000 | Komunikasi antar-node Cassandra | Cassandra | Node Cassandra lainnya |

| 7199 | Pengelolaan JMX. Harus terbuka untuk akses pada node Cassandra oleh Manajemen Server. | Klien JMX | Cassandra |

| 8080 | Port Management API | Klien Management API | Server Pengelolaan |

| 8081 sampai 8084 |

Port API komponen, yang digunakan untuk mengeluarkan permintaan API secara langsung ke masing-masing komponen. Setiap komponen membuka porta yang berbeda; porta yang digunakan bergantung pada konfigurasi tetapi harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan |

Klien Management API | Router (8081) Pemroses Pesan (8082) Server Qpid (8083) Server Postgres (8084) |

| 8998 | Komunikasi antara Router dan Pemroses Pesan | Router | Message Processor |

| 9000 | Port UI pengelolaan Edge default | Browser | Server UI Pengelolaan |

| 9042 | transpor native CQL | Router Pemroses Pesan Server Pengelolaan |

Cassandra |

| 9160 | Klien Cassandra thrift | Router Pemroses Pesan Server Pengelolaan |

Cassandra |

| 10389 | Port LDAP | Server Pengelolaan | OpenLDAP |

| 15999 | Port health check. Load balancer menggunakan porta ini untuk menentukan apakah Router yang tersedia. | Load balancer | Router |

| 59001 | Port yang digunakan oleh utilitas apigee-validate untuk menguji penginstalan Edge |

apigee-validate | Router |

| 59002 | Port router tempat permintaan halaman SmartDocs dikirim | SmartDocs | Router |

Pemroses pesan membuat kumpulan koneksi khusus tetap terbuka untuk Cassandra, yang dikonfigurasi ke tidak pernah waktu tunggu habis. Ketika {i>firewall<i} berada di antara pemroses pesan dan server Cassandra, {i>firewall<i} dapat mengurangi waktu koneksi. Namun, pemroses pesan tidak dirancang untuk membangun kembali koneksi ke Cassandra.

Untuk mencegah situasi ini, Apigee merekomendasikan agar server Cassandra, pemroses pesan, dan {i>router<i} berada di subnet yang sama sehingga {i>firewall<i} tidak terlibat dalam deployment ini komponen.

Jika {i>firewall<i} berada di antara {i>router<i} dan pemroses pesan, dan memiliki waktu tunggu {i>tidak ada aktivitas<i} TCP, rekomendasi kami adalah untuk:

- Tetapkan

net.ipv4.tcp_keepalive_time = 1800di setelan sysctl pada OS Linux, dengan 1800 harus lebih rendah daripada waktu tunggu tcp nonaktif firewall. Setelan ini harus menjaga koneksi dalam keadaan yang mapan sehingga {i>firewall<i} tidak memutuskan koneksi. - Pada semua Pemroses Pesan, edit

/opt/apigee/customer/application/message-processor.propertiesuntuk menambahkan properti berikut. Jika file tidak ada, buat file tersebut.conf_system_cassandra.maxconnecttimeinmillis=-1

- Mulai ulang Pemroses Pesan:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Di semua Router, edit

/opt/apigee/customer/application/router.propertiesuntuk menambahkan properti berikut. Jika file tidak ada, buat file tersebut.conf_system_cassandra.maxconnecttimeinmillis=-1

- Mulai ulang Router:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

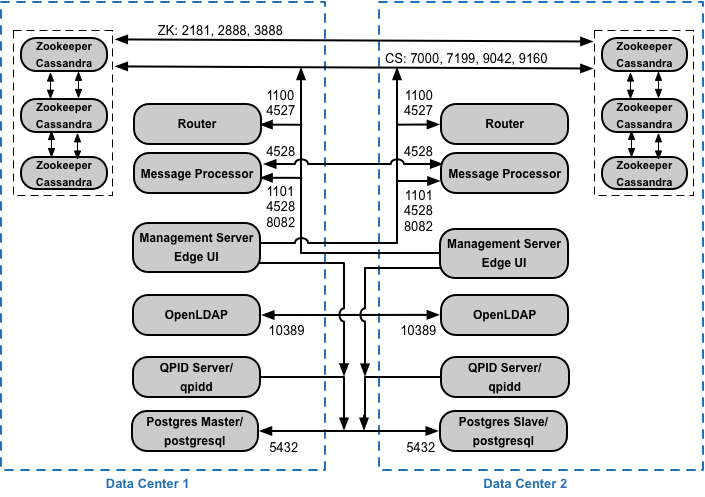

Jika Anda menginstal 12 konfigurasi cluster host dengan dua Pusat Data, pastikan {i>node<i} di dua Pusat Data dapat berkomunikasi melalui porta yang ditunjukkan di bawah ini:

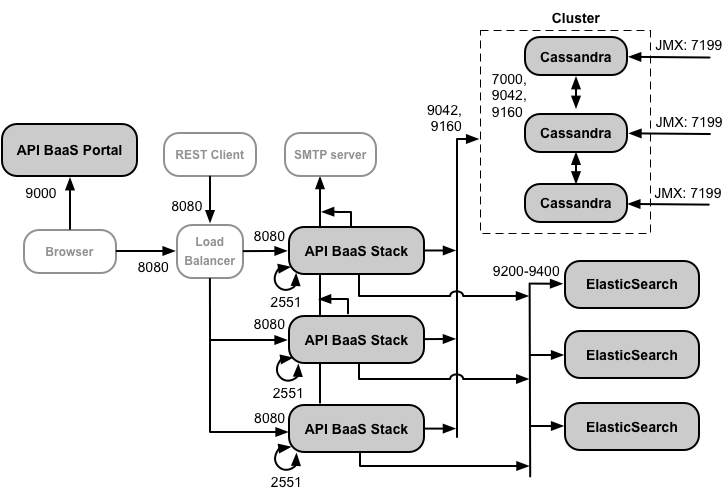

Persyaratan port BaaS API

Jika memilih untuk menginstal API BaaS, Anda dapat menambahkan komponen API BaaS Stack dan API BaaS Portal. Komponen ini menggunakan port yang ditampilkan pada gambar di bawah:

Catatan tentang diagram ini:

- Portal BaaS API tidak pernah membuat permintaan langsung ke node BaaS Stack. Ketika developer masuk ke Portal, aplikasi Portal akan diunduh ke browser. Aplikasi Portal yang berjalan di browser kemudian membuat permintaan ke node BaaS Stack.

- Penginstalan produksi API BaaS menggunakan load balancer antara node API BaaS Portal dan Stack API BaaS. Saat mengonfigurasi Portal, dan saat melakukan panggilan BaaS API, Anda menentukan alamat IP atau nama DNS load balancer, bukan node Stack.

- Semua node Stack harus membuka port 2551 untuk akses dari semua node Stack lainnya (ditunjukkan oleh panah loop pada diagram di atas untuk port 2551 pada node Stack). Jika Anda memiliki beberapa data Center, port harus dapat diakses dari semua node Stack di semua Pusat Data.

- Anda harus mengonfigurasi semua node Baas Stack untuk mengirim email melalui server SMTP eksternal. Sebagai SMTP non-TLS, nomor porta biasanya 25. Untuk SMTP yang mendukung TLS, biasanya yang digunakan adalah 465, namun periksa dengan penyedia SMTP Anda.

- Node Cassandra dapat dikhususkan untuk API BaaS, atau dapat dibagikan dengan Edge.

Tabel di bawah menunjukkan port default yang perlu dibuka di firewall, berdasarkan komponen:

| Komponen | Port | Deskripsi |

|---|---|---|

| Portal BaaS API | 9000 | Port untuk UI BaaS API |

| Stack BaaS API | 8080 | Port tempat permintaan API diterima |

| 2551 |

Porta untuk komunikasi di antara semua node Stack. Harus dapat diakses oleh semua Stack lainnya node dalam canter data. Jika Anda memiliki beberapa pusat data, porta harus dapat diakses dari semua {i>node <i}Stack di semua Pusat Data. |

|

| ElasticSearch | 9.200 hingga 9.400 | Untuk berkomunikasi dengan API BaaS Stack dan untuk berkomunikasi antara ElasticSearch node |

Pemberian Lisensi

Setiap penginstalan Edge memerlukan file lisensi unik yang Anda dapatkan dari Apigee. Anda akan harus memberikan jalur ke file lisensi saat menginstal server pengelolaan, misalnya /tmp/license.txt.

Penginstal menyalin file lisensi ke

/opt/apigee/customer/conf/license.txt.

Jika file lisensi valid, server pengelolaan akan memvalidasi masa berlaku dan Pesan yang diizinkan

Jumlah prosesor (MP). Jika ada setelan lisensi yang kedaluwarsa, Anda dapat menemukan log di

lokasi berikut: /opt/apigee/var/log/edge-management-server/logs.

Dalam hal ini, Anda dapat menghubungi Dukungan Apigee Edge untuk mengetahui detail migrasi.

Jika Anda belum memiliki lisensi, hubungi Sales Apigee.