Edge for Private Cloud v4.19.01

ファイアウォールを管理する必要があるのは、仮想ホストだけではありません。VM と物理ホストの両方 コンポーネントが各ファイアウォール ルールと通信するために、 あります。

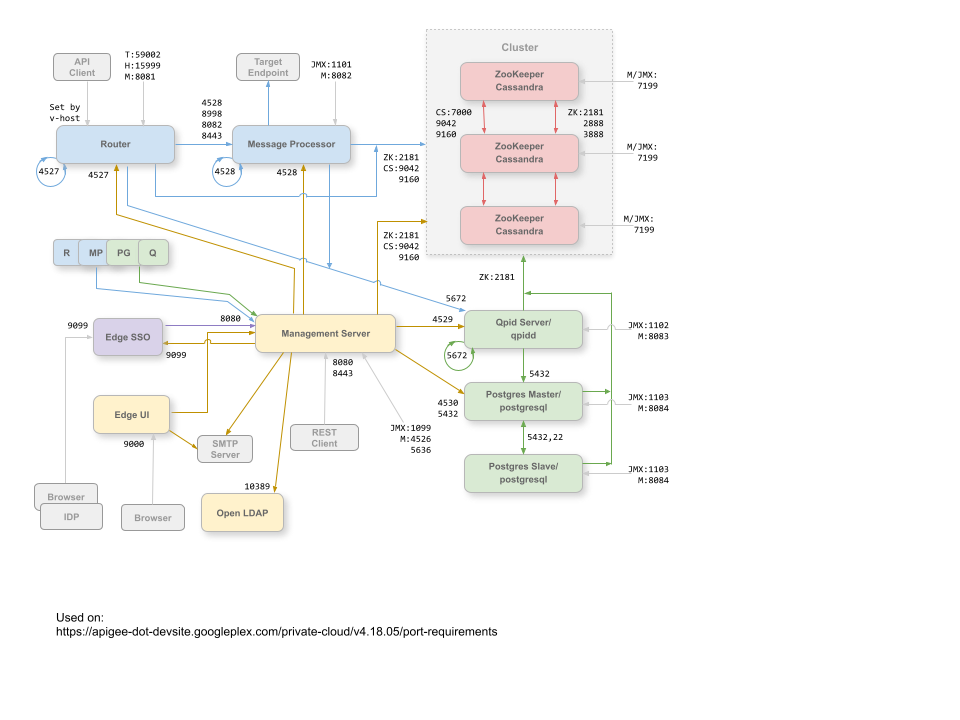

ポート図

次の図は、1 つのデータセンターと複数のデータセンターのポート要件を示しています。 データセンターの構成:

単一のデータセンター

次の図は、1 つのデータに含まれる各 Edge コンポーネントに対するポート要件を示しています。 Center の構成:

この図での注記:

- 接頭辞が「M」のポートはコンポーネントの管理に使用するポートであり、 Management Server がアクセスするための 2 つのコンポーネントがあります。

- Edge UI では、サポートのために、API プロキシによって公開されているポート上の Router にアクセスする必要があります。 [Send] ボタンをクリックします。

- JMX ポートへのアクセスは、ユーザー名/パスワードを要求するように構成できます。詳しくは、 モニタリング方法をご覧ください。

- 必要に応じて、特定の接続に対して TLS/SSL アクセスを構成できます。 ポートごとに異なります。TLS/SSL をご覧ください。 できます。

- 外部 SMTP 経由でメールを送信するように Management Server と Edge UI を構成できます。 あります。その場合は、Management Server と UI から必要なリソースにアクセスできることを確認する必要があります。 SMTP サーバーのポート(図には示されていません)TLS 以外の SMTP の場合、ポート番号は通常 25 です。対象 TLS 対応の SMTP。多くの場合 465 ですが、SMTP プロバイダに確認してください。

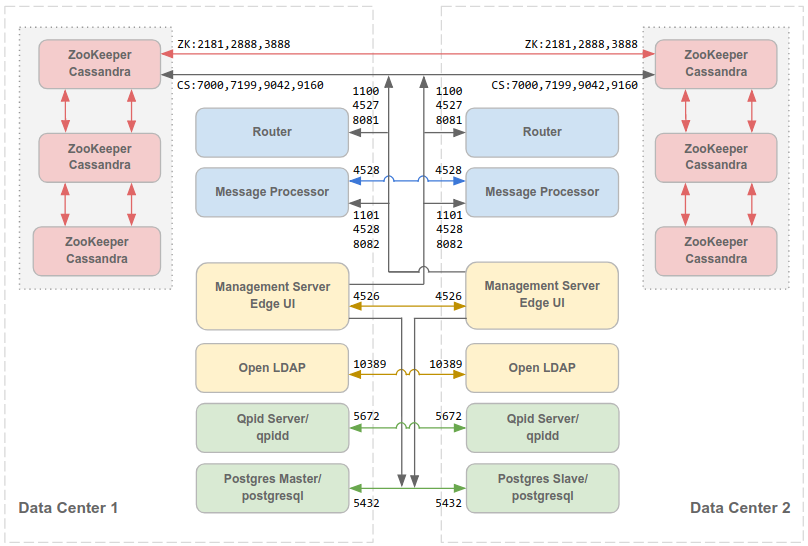

複数のデータセンター

12 ノード 2 つのデータセンターを持つクラスタ化構成では、それらのノードが 2 つのデータセンターに 以下のポートを介して通信できます。

次のことに注意してください。

- すべての Management Server が、その他すべてのデータに含まれるすべての Cassandra ノードにアクセスできる必要があります。 提供します

- すべてのデータセンター内のすべての Message Processor は、IP アドレスを介して相互にアクセスできなければなりません。 ポート 4528 に設定します。

- Management Server は、ポート 8082 経由ですべての Message Processor にアクセスできる必要があります。

- すべての Management Server とすべての Qpid ノードが、他のすべてのゾーンの Postgres にアクセスできる必要があります。 提供します。

- セキュリティ上の理由から、上記のポートとその他のポート以外 データ間で他のポートを開かないようにしてください。 提供します

デフォルトでは、コンポーネント間の通信は暗号化されません。次の方法で暗号化を追加できます。 Apigee mTLS のインストール詳細については、Apigee mTLS の概要をご覧ください。

ポートの詳細

次の表に、Edge コンポーネントごとに、ファイアウォールで開く必要があるポートを示します。

| コンポーネント | ポート | 説明 |

|---|---|---|

| 標準の HTTP ポート | 80、443 | HTTP と仮想ホストに使用するその他のポート |

| Cassandra | 7000、9042、9160 | Cassandra ノード間の通信および Cassandra ノードによるアクセス用の Apache Cassandra ポート 使用できます。 |

| 7199 | JMX ポート。Management Server がアクセスできるよう、開いておく必要があります。 | |

| LDAP | 10389 | OpenLDAP |

| 管理サーバー | 1099 | JMX ポート |

| 4526 | 分散キャッシュと管理呼び出し用のポート。このポートは構成可能です。 | |

| 5636 | 収益化の commit 通知用のポート。 | |

| 8080 | Edge 管理 API 呼び出し用のポート。これらのコンポーネントは、Compute Engine インスタンスで Management Server: Router、Message Processor、UI、Postgres、Qpid です。 | |

| 管理 UI | 9000 | 管理 UI へのブラウザ アクセスのポート |

| Message Processor | 1101 | JMX ポート |

| 4528 | Message Processor 間の分散キャッシュと管理呼び出し、および

確立します。

Message Processor では、管理ポートとしてポート 4528 を開く必要があります。複数の Message Processor はすべて、ポート 4528( Message Processor のポート 4528 の場合は、上の図のループ矢印)。既存の データセンターのすべての Message Processor からポートにアクセスできる必要があります。 提供します |

|

| 8082 |

Message Processor 用のデフォルト管理ポートです。このポートをコンポーネント上で開いている必要があります。 Management Server によるアクセス制限を制御します。 Router と Message Processor の間で TLS/SSL を構成する場合、Router で使用される Message Processor でヘルスチェックを行います。 Router がアクセスできるよう、Message Processor のポート 8082 を開いておく必要があるのは、 Router と Message Processor 間の TLS/SSL を構成します。TLS/SSL を構成しない場合 デフォルト構成のポート 8082 でポート 8082 を コンポーネントを管理するために Message Processor で開いていますが、Router では 必要ありません。 |

|

| 8443 | Router と Message Processor 間で TLS が有効になっている場合は、Google Cloud でポート 8443 を開く必要があります。 Router がアクセスするための Message Processor です。 | |

| 8998 | Router からの通信用の Message Processor ポート | |

| Postgres | 22 | マスター / スタンバイ レプリケーションを使用するように 2 つの Postgres ノードを構成する場合は、 ポート 22 に接続する必要があります |

| 1103 | JMX ポート | |

| 4530 | 分散キャッシュと管理呼び出し用 | |

| 5432 | Qpid/Management Server から Postgres への通信に使用されます。 | |

| 8084 | Postgres サーバーのデフォルト管理ポートコンポーネント上で開いている必要があります 管理サーバーによって管理されます。 | |

| Qpid | 1102 | JMX ポート |

| 4529 | 分散キャッシュと管理呼び出し用 | |

| 5672 |

|

|

| 8083 | Qpid Server のデフォルト管理ポートです。このポートは、オペレーティング システムのコンポーネント上で Management Server によるアクセス制限を制御します。 | |

| ルーター | 4527 | 分散キャッシュと管理呼び出し用。

Router では、管理ポートとしてポート 4527 を開く必要があります。Router が複数ある場合は、 ポート 4527( Router のポート 4527 の場合)。 必須ではありませんが、任意のネットワーク エージェントがアクセスできるよう、ポート 4527 を Router で開いてください。 Message Processor。そうしないと、Message Processor にエラー メッセージが表示されることがあります。 作成します。 |

| 8081 | Router のデフォルト管理ポート。アクセスのためにコンポーネント上で開いている必要がある 管理サーバーによって管理されます。 | |

| 15999 |

ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 ロードバランサは、ルーターのステータスを取得するために、ポート 15999 にリクエストを送信します。 Router: curl -v http://routerIP:15999/v1/servers/self/reachable Router が到達可能な場合、リクエストは HTTP 200 を返します。 |

|

| 59001 | apigee-validate ユーティリティが Edge のインストールをテストするために使用するポート。

このユーティリティは、Router のポート 59001 にアクセスする必要があります。詳しくは、

ポート 59001 での詳細については、インストールをテストしてください。 |

|

| SmartDocs | 59002 | SmartDocs ページ リクエストが送信される Edge Router のポート。 |

| ZooKeeper | 2181 | Management Server、Router、Message Processor などの他のコンポーネントで使用されます。 |

| 2888、3888 | ZooKeeper が ZooKeeper クラスタ用に内部的に使用する(ZooKeeper アンサンブルとも呼ばれる) コミュニケーション |

次の表は、同じポートを送信元と宛先とともに番号で示しています。 components:

| ポート番号 | 目的 | ソース コンポーネント | 宛先コンポーネント |

|---|---|---|---|

| virtual_host_port | HTTP と、仮想ホストの API 呼び出しトラフィックに使用するその他のポート。ポート 80 と 443 よく使用されます。Message Router は TLS/SSL 接続を終端できます。 | 外部クライアント(またはロードバランサ) | Message Router のリスナー |

| 1099 ~ 1103 | JMX 管理 | JMX クライアント | Management Server(1099) Message Processor(1101) Qpid Server(1102) Postgres Server(1103) |

| 2181 | Zookeeper クライアント コミュニケーション | 管理サーバー ルーター Message Processor Qpid Server Postgres サーバー |

Zookeeper |

| 2888、3888 | Zookeeper のノード間管理 | Zookeeper | Zookeeper |

| 4526 | RPC 管理ポート | 管理サーバー | 管理サーバー |

| 4527 | 分散キャッシュと管理呼び出し、および通信用の RPC Management ポート 通信事業者間の | 管理サーバー ルーター |

ルーター |

| 4528 | Message Processor 間の分散キャッシュ呼び出しと、 受信します。 | 管理サーバー ルーター Message Processor |

Message Processor |

| 4529 | 分散キャッシュと管理呼び出し用の RPC Management ポート | 管理サーバー | Qpid サーバー |

| 4530 | 分散キャッシュと管理呼び出し用の RPC Management ポート | 管理サーバー | Postgres サーバー |

| 5432 | Postgres クライアント | Qpid サーバー | Postgres |

| 5636 | 収益化 | 外部 JMS コンポーネント | 管理サーバー |

| 5672 |

|

Qpid サーバー | Qpid サーバー |

| 7,000 | Cassandra のノード間通信 | Cassandra | その他の Cassandra ノード |

| 7199 | JMX 管理。管理者が Cassandra ノードへのアクセスのために開いている必要がある できます。 | JMX クライアント | Cassandra |

| 8080 | Management API ポート | Management API クライアント | 管理サーバー |

| 8081 ~ 8084 |

コンポーネント API ポート。個々のコンポーネントに直接 API リクエストを発行するために使用されます。 コンポーネントごとに異なるポートを開きます。使用される正確なポートは、構成によって異なる Management Server がアクセスできるよう、コンポーネント上で開いている必要があります。 |

Management API クライアント | ルーター(8081) Message Processor(8082) Qpid Server(8083) Postgres Server(8084) |

| 8443 | TLS が有効な場合の Router と Message Processor 間の通信 | ルーター | Message Processor |

| 8998 | Router と Message Processor 間の通信 | ルーター | Message Processor |

| 9000 | デフォルトの Edge 管理 UI ポート | ブラウザ | 管理 UI サーバー |

| 9042 | CQL ネイティブ トランスポート | ルーター Message Processor 管理サーバー |

Cassandra |

| 9160 | Cassandra Thrift クライアント | ルーター Message Processor 管理サーバー |

Cassandra |

| 10389 | LDAP ポート | 管理サーバー | OpenLDAP |

| 15999 | ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 | ロードバランサ | ルーター |

| 59001 | Edge インストールをテストするために apigee-validate ユーティリティが使用するポート |

apigee-validate | ルーター |

| 59002 | SmartDocs ページ リクエストが送信されるルーターポート | SmartDocs | ルーター |

Message Processor では、Cassandra に対して構成された専用接続プールが タイムアウトが発生しないようにします。ファイアウォールが Message Processor と Cassandra サーバーの間にある場合は、 ファイアウォールによって 接続がタイムアウトすることがありますただし、Message Processor は Google Cloud 内で Cassandra への接続を再確立します。

この状況を回避するために、Apigee では Cassandra サーバー、Message Processor、 ルーターが同じサブネット内にあるため、これらのデプロイにファイアウォールは関与しません。 説明します。

Router と Message Processor の間にファイアウォールがあり、アイドル TCP タイムアウトが設定されている場合 おすすめの方法は次のとおりです。

- Linux OS の sysctl 設定で

net.ipv4.tcp_keepalive_time = 1800を設定します。ここで、 ファイアウォールのアイドル状態の TCP タイムアウトよりも小さい値を指定してください。この設定により 確立された状態に維持し、ファイアウォールによって接続が切断されないようにします。 - すべての Message Processor で次の内容を編集します。

/opt/apigee/customer/application/message-processor.properties次のプロパティを追加します。ファイルが存在しない場合は作成します。conf_system_cassandra.maxconnecttimeinmillis=-1

- Message Processor を再起動します。

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- すべての Router で

/opt/apigee/customer/application/router.propertiesを編集します。 次のプロパティを追加します。ファイルが存在しない場合は作成します。conf_system_cassandra.maxconnecttimeinmillis=-1

- Router を再起動します。

/opt/apigee/apigee-service/bin/apigee-service edge-router restart