Edge for Private Cloud v4.19.01

Die Verwaltung der Firewall geht über die virtuellen Hosts hinaus. sowohl VM als auch physischer Host Firewalls müssen Traffic für die Ports zulassen, die von den Komponenten benötigt werden, um mit den einzelnen Ports zu kommunizieren. Sonstiges.

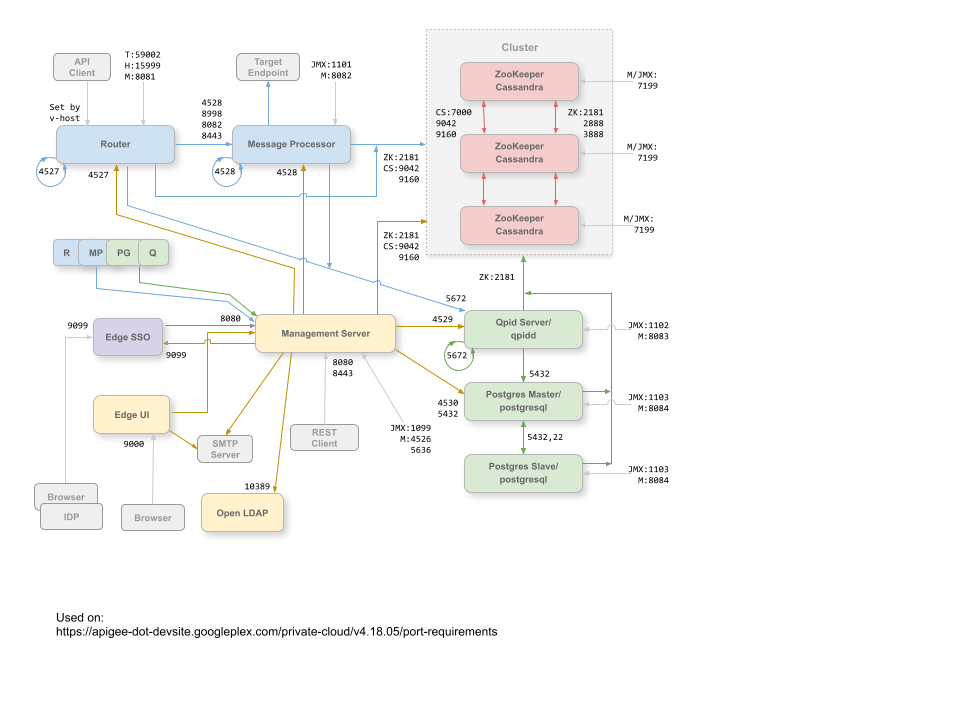

Portdiagramme

Die folgenden Bilder zeigen die Anforderungen an die Ports für ein einzelnes Rechenzentrum und mehrere Rechenzentren Rechenzentrumskonfiguration:

Einzelnes Rechenzentrum

Die folgende Abbildung zeigt die Portanforderungen für jede Edge-Komponente in einem einzelnen Datensegment. Center-Konfiguration:

Hinweise zu diesem Diagramm:

- Die Ports mit dem Präfix „M“ sind Ports, über die die Komponente verwaltet wird, und müssen auf dem Komponente für den Zugriff durch den Verwaltungsserver.

- Die Edge-Benutzeroberfläche erfordert Zugriff auf den Router auf den Ports, die von API-Proxys zur Verfügung gestellt werden, um im Trace-Tool auf die Schaltfläche Senden.

- Der Zugriff auf JMX-Ports kann so konfiguriert werden, dass ein Nutzername/Passwort erforderlich ist. Weitere Informationen finden Sie unter Weitere Informationen finden Sie unter How to Monitor.

- Für bestimmte Verbindungen können Sie optional TLS/SSL-Zugriff konfigurieren, wobei unterschiedliche Ports. Weitere Informationen finden Sie unter TLS/SSL für mehr.

- Sie können den Verwaltungsserver und die Edge-Benutzeroberfläche so konfigurieren, dass E-Mails über ein externes SMTP gesendet werden. Server. In diesem Fall müssen Sie sicherstellen, dass der Verwaltungsserver und die Benutzeroberfläche auf die erforderlichen Port des SMTP-Servers (nicht abgebildet). Für Nicht-TLS-SMTP lautet die Portnummer normalerweise 25. Für Für TLS-fähiges SMTP ist dies häufig 465. Wenden Sie sich an Ihren SMTP-Anbieter.

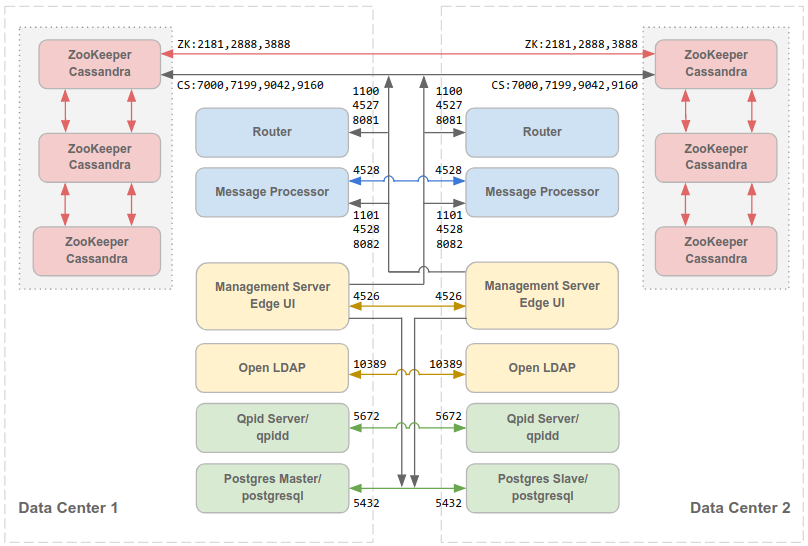

Mehrere Rechenzentren

Wenn Sie das Paket 12-node in einer Cluster-Konfiguration mit zwei Rechenzentren, um sicherzustellen, dass die Knoten in den beiden Rechenzentren kann über die folgenden Ports kommunizieren:

Hinweis:

- Alle Management Server müssen auf alle Cassandra-Knoten in allen anderen Daten zugreifen können in unseren Rechenzentren.

- Alle Message Processor in allen Rechenzentren müssen über Port 4528.

- Der Verwaltungsserver muss über Port 8082 auf alle Message Processor zugreifen können.

- Alle Verwaltungsserver und alle Qpid-Knoten müssen in der Lage sein, auf Postgres in allen anderen Rechenzentren.

- Aus Sicherheitsgründen, außer den oben gezeigten und allen anderen Ports Netzwerkanforderungen erforderlich sind, sollten keine anderen Ports zwischen Daten offen sein. in unseren Rechenzentren.

Standardmäßig ist die Kommunikation zwischen Komponenten nicht verschlüsselt. Sie können die Verschlüsselung durch die Installation von Apigee mTLS. Weitere Informationen finden Sie unter Einführung in Apigee mTLS.

Details zum Port

In der folgenden Tabelle werden die Ports beschrieben, die in Firewalls nach Edge-Komponente geöffnet werden müssen:

| Komponente | Port | Beschreibung |

|---|---|---|

| Standard-HTTP-Ports | 80.443 | HTTP und alle anderen Ports, die Sie für virtuelle Hosts verwenden |

| Cassandra | 7.000, 9042, 9160 | Apache Cassandra-Ports für die Kommunikation zwischen Cassandra-Knoten und für den Zugriff durch anderen Edge-Komponenten. |

| 7.199 | JMX-Port. Muss für den Zugriff durch den Verwaltungsserver geöffnet sein. | |

| LDAP | 10389 | OpenLDAP |

| Verwaltungsserver | 1.099 | JMX-Port |

| 4.526 | Port für verteilte Cache- und Verwaltungsaufrufe. Dieser Port ist konfigurierbar. | |

| 5.636 | Port für Commit-Benachrichtigungen für Monetarisierung. | |

| 8080 | Port für Edge-Verwaltungs-API-Aufrufe. Diese Komponenten benötigen Zugriff auf Port 8080 auf Verwaltungsserver: Router, Message Processor, UI, Postgres und Qpid. | |

| Verwaltungsoberfläche | 9.000 | Port für den Browserzugriff auf die Verwaltungsbenutzeroberfläche |

| Message Processor | 1.101 | JMX-Port |

| 4.528 | Für verteilte Cache- und Verwaltungsaufrufe zwischen Message Processor und für

Kommunikation vom Router und dem Verwaltungsserver.

Ein Message Processor muss Port 4528 als Verwaltungsport öffnen. Wenn Sie mehrere Message Processors müssen alle über Port 4528 aufeinander zugreifen können (gekennzeichnet durch Schleifenpfeil im obigen Diagramm für Port 4528 auf dem Message Processor). Wenn Sie mehreren Rechenzentren muss der Port von allen Message Processor aus in allen Daten zugänglich sein in unseren Rechenzentren. |

|

| 8082 |

Standardverwaltungsport für Message Processor, der für die Komponente -Zugriff durch den Management-Server. Wenn Sie TLS/SSL zwischen dem Router und dem vom Router verwendeten Message Processor konfigurieren um Systemdiagnosen für den Message Processor durchzuführen. Port 8082 des Message Processor muss für den Router nur dann für den Zugriff geöffnet sein, wenn Sie TLS/SSL zwischen dem Router und dem Message Processor konfigurieren. Wenn Sie TLS/SSL nicht konfigurieren zwischen dem Router und dem Message Processor, der Standardkonfiguration, muss Port 8082 trotzdem im Message Processor geöffnet sein müssen, um die Komponente zu verwalten, aber der Router benötigt keine darauf zugreifen können. |

|

| 8443 | Wenn TLS zwischen dem Router und dem Message Processor aktiviert ist, müssen Sie Port 8443 auf der den Message Processor für den Zugriff durch den Router. | |

| 8998 | Message Processor-Port für die Kommunikation vom Router | |

| Postgres | 22 | Wenn Sie zwei Postgres-Knoten für die Verwendung der Master-Standby-Replikation konfigurieren, müssen Sie Port 22 auf jedem Knoten für den SSH-Zugriff. |

| 1103 | JMX-Port | |

| 4.530 | Für verteilte Cache- und Verwaltungsaufrufe | |

| 5.432 | Wird für die Kommunikation vom Qpid/Management Server zu Postgres verwendet | |

| 8084 | Standardverwaltungsport auf dem Postgres-Server; muss für den Zugriff auf der Komponente geöffnet sein durch den Verwaltungsserver. | |

| Qpid | 1.102 | JMX-Port |

| 4.529 | Für verteilte Cache- und Verwaltungsaufrufe | |

| 5.672 |

|

|

| 8083 | Standardverwaltungsport auf dem Qpid-Server. Dieser Port muss für die Komponente -Zugriff durch den Management-Server. | |

| Router | 4.527 | Für verteilte Cache- und Verwaltungsaufrufe.

Ein Router muss Port 4527 als Verwaltungsport öffnen. Wenn Sie mehrere Router haben, müssen alle über Port 4527 aufeinander zugreifen können (gekennzeichnet durch einen Schleifenpfeil im Diagramm oben für Port 4527 am Router). Port 4527 ist zwar nicht erforderlich, aber Sie können Port 4527 auf dem Router öffnen, um Zugriff durch jeden beliebigen Message Processor. Andernfalls werden möglicherweise Fehlermeldungen im Message Processor angezeigt. Protokolldateien. |

| 8081 | Standardverwaltungsport für Router, der für den Zugriff auf der Komponente geöffnet sein muss durch den Verwaltungsserver. | |

| 15.999 |

Port für Systemdiagnose Ein Load-Balancer ermittelt anhand dieses Ports, ob der Router verfügbar. Um den Status eines Routers abzurufen, stellt der Load-Balancer eine Anfrage an Port 15999 auf der Router: curl -v http://routerIP:15999/v1/servers/self/reachable Wenn der Router erreichbar ist, gibt die Anfrage HTTP 200 zurück. |

|

| 59.001 | Port, der zum Testen der Edge-Installation durch das Dienstprogramm apigee-validate verwendet wird.

Dieses Dienstprogramm benötigt Zugriff auf Port 59001 des Routers. Weitere Informationen finden Sie unter

Testen Sie die Installation, um mehr über Port 59001 zu erfahren. |

|

| SmartDocs | 59.002 | Der Port des Edge-Routers, an den SmartDocs-Seitenanfragen gesendet werden. |

| ZooKeeper | 2181 | Wird von anderen Komponenten wie Management Server, Router, Message Processor usw. verwendet |

| 2888, 3888 | Wird intern von ZooKeeper für ZooKeeper-Cluster verwendet (bekannt als ZooKeeper-Ensemble). Kommunikation |

Die nächste Tabelle zeigt dieselben Ports, numerisch aufgelistet, mit der Quelle und dem Ziel Komponenten:

| Portnummer | Zweck | Quellkomponente | Zielkomponente |

|---|---|---|---|

| virtual_host_port | HTTP sowie alle anderen Ports, die Sie für den Traffic der virtuellen Host-API nutzen. Ports 80 und 443 werden am häufigsten verwendet. kann der Message Router TLS/SSL-Verbindungen beenden. | Externer Client (oder Load-Balancer) | Listener auf Message Router |

| 1099 bis 1103 | JMX-Verwaltung | JMX-Client | Verwaltungsserver (1099) Message Processor (1101) QPID-Server (1102) Postgres-Server (1103) |

| 2181 | Zookeeper-Clientkommunikation | Verwaltungsserver Router Message Processor QPID-Server Postgres-Server |

Zookeeper |

| 2888 und 3888 | Zookeeper-Interknotenverwaltung | Zookeeper | Zookeeper |

| 4526 | Port für die RPC-Verwaltung | Verwaltungsserver | Verwaltungsserver |

| 4527 | Port für die RPC-Verwaltung für verteilte Cache- und Verwaltungsaufrufe sowie für die Kommunikation zwischen Routern | Verwaltungsserver Router |

Router |

| 4528 | Für verteilte Cache-Aufrufe zwischen Message Processor und zur Kommunikation vom Router | Verwaltungsserver Router Message Processor |

Message Processor |

| 4529 | RPC-Verwaltungsport für verteilten Cache und Verwaltungsaufrufe | Verwaltungsserver | QPID-Server |

| 4530 | RPC-Verwaltungsport für verteilten Cache und Verwaltungsaufrufe | Verwaltungsserver | Postgres-Server |

| 5432 | Postgres-Client | QPID-Server | Postgres |

| 5636 | Monetarisierung | Externe JMS-Komponente | Verwaltungsserver |

| 5672 |

|

QPID-Server | QPID-Server |

| 7000 | Cassandra-Kommunikation zwischen Knoten | Cassandra | Anderer Cassandra-Knoten |

| 7199 | JMX-Verwaltung. Muss für den Zugriff auf dem Cassandra-Knoten durch das Management offen sein Server. | JMX-Client | Cassandra |

| 8080 | Management API-Port | Verwaltungs-API-Clients | Verwaltungsserver |

| 8081 bis 8084 |

Component API-Ports, die verwendet werden, um API-Anfragen direkt an einzelne Komponenten zu senden. Jede Komponente öffnet einen anderen Port. der genaue verwendete Port hängt von der Konfiguration ab muss aber für den Zugriff durch den Management Server für die Komponente geöffnet sein. |

Verwaltungs-API-Clients | Router (8081) Message Processor (8082) Qpid-Server (8083) Postgres-Server (8084) |

| 8443 | Kommunikation zwischen Router und Message Processor, wenn TLS aktiviert ist | Router | Message Processor |

| 8998 | Kommunikation zwischen Router und Message Processor | Router | Message Processor |

| 9000 | Standard-Port für Edge-Verwaltungs-Benutzeroberfläche | Browser | Verwaltungs-UI-Server |

| 9042 | Nativer CQL-Transport | Router Message Processor Verwaltungsserver |

Cassandra |

| 9160 | Cassandra-Secondhandkäufe | Router Message Processor Verwaltungsserver |

Cassandra |

| 10389 | LDAP-Port | Verwaltungsserver | OpenLDAP |

| 15999 | Port für Systemdiagnose Ein Load-Balancer ermittelt anhand dieses Ports, ob der Router verfügbar. | Load-Balancer | Router |

| 59001 | Port, der vom Dienstprogramm apigee-validate zum Testen der Edge-Installation verwendet wird |

apigee-validate | Router |

| 59002 | Der Routerport, an den SmartDocs-Seitenanfragen gesendet werden | SmartDocs | Router |

Ein Message Processor hält einen dedizierten Verbindungspool für Cassandra offen, der konfiguriert wird dass keine Zeitüberschreitung auftritt. Wenn sich zwischen einem Message Processor und dem Cassandra-Server eine Firewall befindet, eine Zeitüberschreitung durch die Firewall. Der Message Processor ist jedoch nicht darauf ausgelegt, stellen Sie die Verbindungen zu Cassandra wieder her.

Um diese Situation zu vermeiden, empfiehlt Apigee, den Cassandra-Server, den Message Processor und Router befinden sich im selben Subnetz, sodass keine Firewall an der Bereitstellung beteiligt ist. Komponenten.

Wenn sich zwischen dem Router und dem Message Processors eine Firewall befindet und für die ein inaktives TCP-Zeitlimit festgelegt ist, empfehlen wir Folgendes:

- Legen Sie

net.ipv4.tcp_keepalive_time = 1800in den sysctl-Einstellungen unter Linux fest, wobei 1.800 sollte niedriger sein als das TCP-Timeout für die Inaktivität der Firewall. Mit dieser Einstellung sollte das Verbindung hergestellt wird, damit die Firewall die Verbindung nicht trennt. - Bearbeiten Sie in allen Message Processors

/opt/apigee/customer/application/message-processor.propertiesum die folgende Eigenschaft hinzuzufügen. Wenn die Datei nicht vorhanden ist, erstellen Sie sie.conf_system_cassandra.maxconnecttimeinmillis=-1

- Starten Sie den Message Processor neu:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Auf allen Routern

/opt/apigee/customer/application/router.propertiesbearbeiten um die folgende Eigenschaft hinzuzufügen. Wenn die Datei nicht vorhanden ist, erstellen Sie sie.conf_system_cassandra.maxconnecttimeinmillis=-1

- Starten Sie den Router neu:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart