Edge for Private Cloud v. 4.17.09

O artigo Instalar e configurar o SSO do Edge descreve como para instalar e configurar o módulo SSO do Edge para usar HTTP na porta 9099, conforme especificado pelo propriedade a seguir no arquivo de configuração:

SSO_TOMCAT_PROFILE=DEFAULT

Também é possível definir SSO_TOMCAT_PROFILE como uma das seguintes opções: para ativar o acesso HTTPS:

- SSL_PROXY: configura o apigee-sso no modo de proxy, ou seja, você precisa instalou um balanceador de carga na frente do apigee-sso e encerrou o TLS na carga de carga. Em seguida, especifique a porta usada na apigee-sso para solicitações do balanceador de carga. de carga.

- SSL_TERMINATION: ativou o acesso TLS ao apigee-sso, o módulo SSO do Edge, no a porta de sua escolha. Você deve especificar um keystore para esse modo que contenha um certificado assinado por um no Canadá. Não é possível usar um certificado autoassinado.

É possível ativar o HTTPS ao instalar e configurar inicialmente o apigee-sso ou ativá-lo depois.

Ativar o acesso HTTPS para o apigee-sso usando um dos modos desativa o HTTP acesso. Ou seja, não é possível acessar o apigee-sso usando HTTP e HTTPS ao mesmo tempo. concomitantemente.

Ativar o modo SSL_PROXY

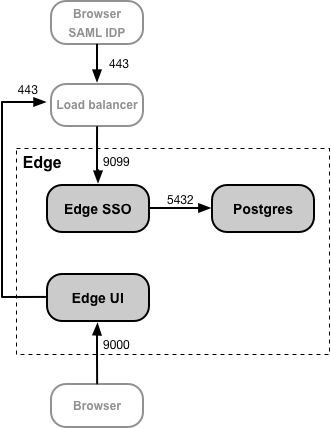

No modo SSL_PROXY, o sistema usa um balanceador de carga na frente do módulo de SSO do Edge e encerra o TLS no balanceador de carga. Em na figura a seguir, o balanceador de carga encerra o TLS na porta 443 e depois encaminha as solicitações para No módulo SSO do Edge na porta 9099:

Nesta configuração, você confia na conexão do balanceador de carga com o módulo SSO de borda portanto, não é necessário usar TLS para essa conexão. No entanto, as entidades externas, como o SAML, O IdP agora precisa acessar o módulo SSO do Edge na porta 443, não na porta desprotegida da 9099.

O motivo para configurar o módulo SSO do Edge no modo SSL_PROXY é que esse módulo gera automaticamente URLs de redirecionamento usados externamente pelo IdP como parte do processo de autenticação. Portanto, esses URLs de redirecionamento devem conter o número da porta externa no balanceador de carga, 443 em neste exemplo, e não na porta interna no módulo SSO do Edge, 9099.

Observação: não é necessário criar um certificado e uma chave TLS para o modo SSL_PROXY, porque a conexão o balanceador de carga para o módulo SSO do Edge usa HTTP.

Para configurar o módulo SSO do Edge para o modo SSL_PROXY:

- Adicione as seguintes configurações ao seu arquivo de configuração:

# Ativar modo SSL_PROXY.

SSO_TOMCAT_PROFILE=SSL_PROXY

# Especifique a porta apigee-sso, normalmente entre 1025 e 65535.

# Normalmente, as portas 1024 e anteriores exigem acesso raiz pela apigee-sso.

# O padrão é 9099.

SSO_TOMCAT_PORT=9099

# Especifique o número da porta no balanceador de carga para encerrar o TLS.

# Esse número de porta é necessário para que a Apigee-sso gere automaticamente URLs de redirecionamento.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# Defina o esquema de acesso público da apigee-sso como https.

SSO_PUBLIC_URL_SCHEME=https - Configure o módulo SSO do Edge:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile - Atualize a configuração do seu IdP para fazer uma solicitação HTTPS na porta 443 do carregamento para acessar o SSO do Edge. Consulte Configurar o SAML IDP para saber mais.

- Atualize a configuração da IU do Edge para HTTPS definindo as propriedades a seguir:

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

Consulte Ativar SAML na interface do Edge para mais informações. - Se você instalou o portal de serviços para desenvolvedores ou o API BaaS, atualize-os para usar HTTPS para acessar o SSO Ede. Para mais informações, acesse:

Ativar modo SSL_TERMINATION

No modo SSL_TERMINATION, você precisa:

- Foram gerados um certificado e uma chave TLS e armazenados em um arquivo de keystore. Não é possível usar um certificado autoassinado. É preciso gerar um certificado de uma AC.

- Atualize as definições de configuração do apigee-sso.

Para criar um arquivo de armazenamento de chaves usando seu certificado e chave:

- Crie um diretório para o arquivo JKS:

> "sudo mkdir" -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Mude para o novo diretório:

> cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Crie um arquivo JKS contendo o certificado e a chave. É necessário especificar um keystore para este modo que contenha um certificado assinado por uma AC. Não é possível usar um certificado autoassinado. Para um exemplo de criar um arquivo JKS, consulte Como configurar TLS/SSL para o Edge ativado Locais.

- Tornar o arquivo JKS de propriedade da "apigee" usuário:

> sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Para configurar o módulo SSO do Edge:

- Adicione as seguintes configurações ao seu arquivo de configuração:

# Ativar modo SSL_TERMINATION.

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# Especifique o caminho para o arquivo de keystore.

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# A senha especificada quando você criou o keystore.

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# Especifique o número da porta HTTPS entre 1025 e 65535.

# Normalmente, as portas 1024 e anteriores exigem acesso raiz pela apigee-sso.

# O padrão é 9099.

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# Defina o esquema de acesso público da apigee-sso como https.

SSO_PUBLIC_URL_SCHEME=https - Configure o módulo SSO do Edge:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile - Atualize a configuração do seu IdP para fazer uma solicitação HTTPS na porta 9443 do carregamento para acessar o SSO do Edge. Consulte Configurar o SAML IDP para saber mais.

- Atualize a configuração da IU do Edge para HTTPS definindo as propriedades a seguir:

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

Consulte Ativar SAML na interface do Edge para mais informações. - Se você instalou o portal de serviços para desenvolvedores ou o API BaaS, atualize-os para usar HTTPS para acessar o SSO Ede. Para mais informações, acesse:

Como configurar SSO_TOMCAT_PROXY_PORT ao usar o modo SSL_TERMINATION

É possível ter um balanceador de carga na frente do módulo SSO do Edge que encerra o TLS na carga balanceador de carga, mas também ativar o TLS entre o balanceador de carga e o SSO de Edge. Na figura acima para o modo SSL_PROXY, este significa que a conexão do balanceador de carga com o SSO de borda usa TLS.

Neste cenário, você configura o TLS no Edge SSO da mesma forma que fez acima para o modo SSL_TERMINATION. No entanto, se a carga balanceador usar um número de porta TLS diferente daquele usado pelo SSO de borda para TLS, você também deverá especificar o SSO_TOMCAT_PROXY_PORT. no arquivo de configuração. Exemplo:

- O balanceador de carga encerra o TLS na porta 443

- O SSO de borda encerra o TLS na porta 9443

Inclua a seguinte configuração no arquivo de configuração:

# Especificar a porta

no balanceador de carga para encerrar o TLS.

# Este número de porta é

necessário

para apigee-sso para gerarredirecionamento

URLs.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

A configuração do IdP e da UI do Edge para fazer solicitações HTTPS na porta 443