Edge pour Private Cloud version 4.17.09

Installer et configurer Edge SSO explique comment pour installer et configurer le module Edge SSO afin d'utiliser HTTP sur le port 9099, comme spécifié par la propriété suivante dans le fichier de configuration:

SSO_TOMCAT_PROFILE=DEFAULT

Vous pouvez également définir SSO_TOMCAT_PROFILE sur l'un des éléments suivants pour activer l'accès HTTPS:

- SSL_PROXY : configure apigee-sso en mode proxy, ce qui signifie que vous avez installé un équilibreur de charge devant apigee-sso et a arrêté TLS sur la charge de votre équilibreur de charge. Vous spécifiez ensuite le port utilisé sur apigee-sso pour les requêtes provenant de la charge. de votre équilibreur de charge.

- SSL_TERMINATION : l'accès TLS à apigee-sso, le module SSO périphérique, est activé sur le le port de votre choix. Pour ce mode, vous devez spécifier un keystore contenant un certificat signé par CA. Vous ne pouvez pas utiliser de certificat autosigné.

Vous pouvez choisir d'activer HTTPS lors de l'installation et de la configuration initiales de apigee-sso, ou ultérieurement.

Activer l'accès HTTPS à apigee-sso à l'aide de l'un ou l'autre mode désactive HTTP y accéder. Autrement dit, vous ne pouvez pas accéder à apigee-sso à l'aide de HTTP et de HTTPS simultanément.

Activer le mode SSL_PROXY

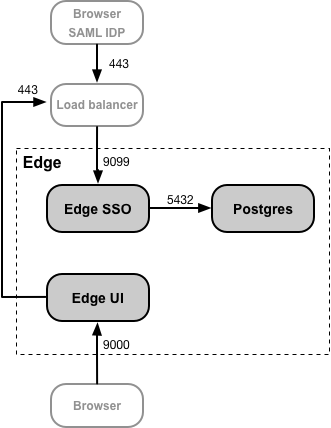

En mode SSL_PROXY, votre système utilise un équilibreur de charge devant le module Edge SSO et interrompt le protocole TLS sur l'équilibreur de charge. Dans comme illustré ci-dessous, l'équilibreur de charge interrompt le protocole TLS sur le port 443, puis transfère les requêtes module Edge SSO sur le port 9099:

Dans cette configuration, vous faites confiance à la connexion entre l'équilibreur de charge et le module Edge SSO il n'est donc pas nécessaire d'utiliser TLS pour cette connexion. Toutefois, les entités externes, telles que le protocole SAML, IdP, doit maintenant accéder au module SSO Edge sur le port 443, et non sur le port non protégé de 9099.

Vous configurez le module Edge SSO en mode SSL_PROXY parce que le module Edge SSO génère automatiquement les URL de redirection utilisées en externe par le fournisseur d'identité dans le cadre du processus d'authentification. Par conséquent, ces URL de redirection doivent contenir le numéro de port externe sur l'équilibreur de charge, soit 443 po cet exemple, et non le port interne sur le module Edge SSO, 9099.

Remarque: Il n'est pas nécessaire de créer un certificat et une clé TLS pour le mode SSL_PROXY, car la connexion depuis l'équilibreur de charge au module SSO Edge utilise HTTP.

Pour configurer le module d'authentification unique Edge pour le mode SSL_PROXY:

- Ajoutez les paramètres suivants à votre fichier de configuration:

# Activer le mode SSL_PROXY

SSO_TOMCAT_PROFILE=SSL_PROXY

# Spécifiez le port apigee-sso, généralement compris entre 1025 et 65535.

# En général, les ports 1024 et inférieurs nécessitent un accès racine par apigee-sso.

# La valeur par défaut est 9099.

SSO_TOMCAT_PORT=9099

# Spécifiez le numéro de port de l'équilibreur de charge pour l'arrêt du protocole TLS.

# Ce numéro de port est nécessaire pour que apigee-sso génère automatiquement des URL de redirection.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# Définit le schéma d'accès public de apigee-sso sur https.

SSO_PUBLIC_URL_SCHEME=https - Configurez le module Edge SSO:

> /opt/apigee/apigee-service/bin/apigee-service configuration apigee-sso -f configFile - Mettez à jour votre configuration IdP pour effectuer maintenant une requête HTTPS sur le port 443 de la charge pour accéder à l'authentification unique Edge. Reportez-vous à la section Configurer votre IDP.

- Mettez à jour la configuration de votre interface utilisateur Edge pour HTTPS en définissant les propriétés suivantes:

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

Pour en savoir plus, consultez Activer SAML sur l'interface utilisateur Edge. - Si vous avez installé le portail de services pour les développeurs ou l'API BaaS, mettez-les à jour pour qu'elles utilisent HTTPS accéder au SSO Ede. Pour en savoir plus, consultez les pages suivantes: <ph type="x-smartling-placeholder">

Activer le mode SSL_TERMINATION

En mode SSL_TERMINATION, vous doit:

- Génération d'un certificat et d'une clé TLS, et stockages dans un fichier keystore. Vous ne pouvez pas utiliser de certificat autosigné. Vous devez générer un certificat à partir d'une autorité de certification.

- Mettez à jour les paramètres de configuration pour apigee-sso.

Pour créer un fichier keystore à partir de votre certificat et de votre clé:

- Créez un répertoire pour le fichier JKS:

> sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Accédez au nouveau répertoire:

> cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Créez un fichier JKS contenant le certificat et la clé. Vous devez spécifier un keystore pour ce mode contenant un certificat signé par une autorité de certification. Vous ne pouvez pas utiliser de certificat autosigné. Par exemple, création d'un fichier JKS, voir Configuration de TLS/SSL pour Edge On Locaux.

- Rendre le fichier JKS appartenant au « apigee » utilisateur:

> sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Pour configurer le module Edge SSO:

- Ajoutez les paramètres suivants à votre fichier de configuration:

# Activer le mode SSL_TERMINATION

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# Spécifiez le chemin d'accès au fichier keystore.

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# Mot de passe spécifié lors de la création du keystore.

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# Spécifiez un numéro de port HTTPS compris entre 1025 et 65535.

# En général, les ports 1024 et inférieurs nécessitent un accès racine par apigee-sso.

# La valeur par défaut est 9099.

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# Définit le schéma d'accès public de apigee-sso sur https.

SSO_PUBLIC_URL_SCHEME=https - Configurez le module Edge SSO:

> /opt/apigee/apigee-service/bin/apigee-service configuration apigee-sso -f configFile - Mettez à jour votre configuration IdP pour effectuer maintenant une requête HTTPS sur le port 9443 de la charge pour accéder à l'authentification unique Edge. Reportez-vous à la section Configurer votre IDP.

- Mettez à jour la configuration de votre interface utilisateur Edge pour HTTPS en définissant les propriétés suivantes:

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

Pour en savoir plus, consultez Activer SAML sur l'interface utilisateur Edge. - Si vous avez installé le portail de services pour les développeurs ou l'API BaaS, mettez-les à jour pour qu'elles utilisent HTTPS accéder au SSO Ede. Pour en savoir plus, consultez les pages suivantes: <ph type="x-smartling-placeholder">

Définir SSO_TOMCAT_PROXY_PORT en cas d'utilisation du mode SSL_TERMINATION

Vous pouvez avoir un équilibreur de charge devant le module d'authentification unique périphérique qui met fin au protocole TLS sur la charge mais aussi d'activer TLS entre l'équilibreur de charge et Edge SSO. Dans la figure ci-dessus, en mode SSL_PROXY, signifie que la connexion de l'équilibreur de charge à Edge SSO utilise TLS.

Dans ce scénario, vous configurez TLS sur Edge SSO comme vous l'avez fait ci-dessus pour le mode SSL_TERMINATION. Toutefois, si la charge utilise un numéro de port TLS différent de celui utilisé par Edge SSO pour TLS, vous devez également spécifier SSO_TOMCAT_PROXY_PORT dans le fichier de configuration. Exemple :

- L'équilibreur de charge interrompt le protocole TLS sur le port 443

- L'authentification unique périphérique interrompt le protocole TLS sur le port 9443

Veillez à inclure le paramètre suivant dans le fichier de configuration:

# Spécifier le port

sur l'équilibreur de charge pour mettre fin au protocole TLS.

# Ce numéro de port est

nécessaire

pour que apigee-sso génèrela redirection

URL.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

Configurez le fournisseur d'identité et l'interface utilisateur Edge pour effectuer des requêtes HTTPS sur le port 443.