Edge for Private Cloud v. 4.17.09

כברירת מחדל, כשמשתמש מתנתק מממשק המשתמש של Edge, כל קובצי ה-cookie בסשן של המשתמש נמחקים על ידי ממשק המשתמש של Edge. כדי למחוק קובצי Cookie, המשתמש צריך להתחבר מחדש בפעם הבאה שירצה לגשת לממשק המשתמש של Edge. אם הטמעת סביבת כניסה יחידה (SSO), המשתמש עדיין יכול לגשת לשירותים אחרים באמצעות פרטי הכניסה שלו.

עם זאת, ייתכן שתרצו להתנתק מכל שירות כדי לנתק את המשתמש מכל השירותים. במקרה הזה, אפשר להגדיר את ה-IdP שלך לתמיכה ביציאה יחידה (SSO).

כדי להגדיר את ה-IdP, צריך את הפרטים הבאים לגבי ממשק המשתמש של Edge:

- כתובת ה-URL היחידה של ממשק המשתמש של Edge: כתובת ה-URL הזו בנויה בפורמט הבא:

http:/apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk

או אם הפעלתם TLS בכתובת apigee-sso:

__-eloga/9ga/agloga/9} מאתרים, API-eg9/a/g9 9/a/g9d.9) ; IP-e/a/g9 9/a/g9e. - מנפיק ספק השירות: הערך בממשק המשתמש של Edge הוא apigee-saml-login-opdk.

- אישור SAML IdP: בהתקנה ובהגדרה של SSO ב-Edge, יצרתם אישור SAML IdP בשם selfSigned.crt ושמרתם אותו בכתובת /opt/apigee/customer/application/apigee-sso/saml/. בהתאם ל-IdP שלכם, תצטרכו להשתמש באותו אישור כדי להגדיר יציאה יחידה.

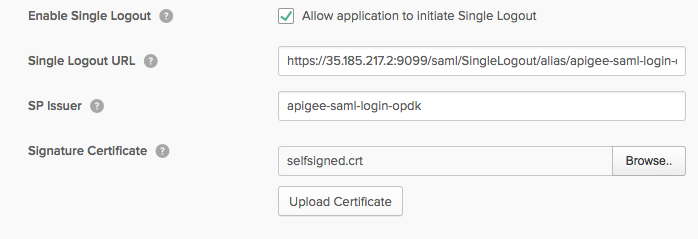

לדוגמה, אם אתם משתמשים ב-OKTA בתור ספק השירות, בהגדרות SAML של האפליקציה:

- באפליקציית OKTA, בוחרים באפשרות הצגת הגדרות מתקדמות.

- בוחרים באפשרות לאפשר לאפליקציה ליזום התנתקות יחידה.

- יש להזין את כתובת ה-URL ליציאה יחידה עבור ממשק המשתמש של Edge כפי שמוצג למעלה.

- מזינים את מנפיק ה-SP (מנפיק ספק השירות).

- באישור החתימה, מעלים את האישור של /opt/apigee/customer/application/apigee-sso/saml/selfstamp.crt

באמצעות אישור ה-TLS (אבטחת שכבת התעבורה). התמונה הבאה מציגה את הפרטים הבאים עבור OKTA:

- שמור את ההגדרות.

בפעם הבאה שהמשתמש יתנתק מממשק המשתמש של Edge, הוא ינותק מכל השירותים.