Edge for Private Cloud v4.18.01

ハードウェア要件

高可用性を実現するには、次の最小ハードウェア要件を満たす必要があります。 セキュリティ インフラストラクチャを構築できます。以下で説明されているすべてのインストール シナリオで、 インストール トポロジでは、 最小ハードウェア要件を定めています。

これらの表では、ハードディスク容量に加えて、ハードディスク容量が 自動的に作成されます。アプリケーションとネットワーク トラフィックによっては、 必要なリソースが下表のとおりです。

| インストール コンポーネント | RAM | CPU | 最小ハードディスク |

|---|---|---|---|

| Cassandra | 16 GB | 8 コア | 250 GB のローカル ストレージ(SSD または 2,000 IOPS をサポートする高速 HDD) |

| 同じマシン上の Message Processor/Router | 16 GB | 8 コア | 100 GB |

| 分析 - 同じサーバー上の Postgres/Qpid(本番環境には非推奨) | 16GB* | 8 コア* | 500 GB ~ 1 TB** のネットワーク ストレージ***(SSD バックエンドを推奨) 1,000 IOPS 以上をサポート* |

| 分析 - Postgres スタンドアロン | 16GB* | 8 コア* | 500 GB ~ 1 TB** のネットワーク ストレージ***(SSD バックエンドを推奨) 1,000 IOPS 以上をサポート* |

| アナリティクス - Qpid スタンドアロン | 8 GB | 4 コア | 30 GB ~ 50 GB のローカル ストレージ(SSD または高速 HDD)

250 TPS を超えるインストールの場合、1, 000 IOPS をサポートするローカル ストレージを備えた HDD 推奨されます。 Qpid のデフォルトのキューサイズは 20 GB です。さらに容量を追加する必要がある場合は、 Qpid ノード。 |

| その他(OpenLDAP、UI、Management Server) | 4 GB | 2 コア | 60 GB |

* スループットに基づいて Postgres のシステム要件を調整する

- 250 TPS 未満: 8 GB、4 コアをマネージド ネットワークで検討可能 1,000 IOPS 以上をサポートするストレージ***

- 250 TPS 以上: 16 GB、8 コア、マネージド ネットワーク ストレージ*** 1,000 IOPS 以上をサポート

- 1,000 TPS 以上: 16 GB、8 コア、マネージド ネットワーク ストレージ*** 2,000 IOPS 以上をサポート

- 2,000 TPS 以上: 32 GB、16 コア、マネージド ネットワーク ストレージ*** 2,000 IOPS 以上をサポート

- 4,000 TPS 以上: 64 GB、32 コア、マネージド ネットワーク ストレージ*** 4,000 IOPS 以上をサポート

** Postgres のハードディスクの値は、Edge によって取り込まれた、すぐに使用できる分析に基づいています。 分析データにカスタム値を追加する場合は、値を増やす必要がある 必要があります。次の式を使用して、必要なストレージを見積もります。

bytes of storage needed =

(# bytes of analytics data/request) *

(requests/second) *

(seconds/hour) *

(hours of peak usage/day) *

(days/month) *

(months of data retention)

例:

(2K bytes) * (100 req/sec) * (3600 secs/hr) * (18 peak hours/day) * (30 days/month) * (3 months retention)

= 1,194,393,600,000 bytes or 1194.4 GB

*** ネットワーク ストレージが Postgresql データベースに推奨されている理由は次のとおりです。

- 必要な場合に、ストレージ サイズを動的にスケールアップできます。 必要ありません。

- ネットワーク IOPS は、今日のほとんどの環境でオンザフライで調整できる ネットワーク サブシステムなどです。

- バックアップと復元の一環としてストレージ レベルのスナップショットを有効にできる 説明します。

さらに、Cloud SDK をインストールする場合のハードウェア要件は次のとおりです。 収益化サービス:

| 収益化対象のコンポーネント | RAM | CPU | ハードディスク |

|---|---|---|---|

| Management Server(Monetization Services を使用) | 8 GB | 4 コア | 60 GB |

| 分析 - 同一サーバー上の Postgres/Qpid | 16 GB | 8 コア | 500 GB ~ 1 TB のネットワーク ストレージ(1,000 IOPS または SSD バックエンドが望ましい) 上の表のルールを使用します。 |

| 分析 - Postgres スタンドアロン | 16 GB | 8 コア | 500 GB ~ 1 TB のネットワーク ストレージ(1,000 IOPS または SSD バックエンドが望ましい) 上の表のルールを使用します。 |

| アナリティクス - Qpid スタンドアロン | 8 GB | 4 コア | 40 GB ~ 500 GB のローカル ストレージ(SSD または高速 HDD)

250 TPS を超えるインストールの場合、1, 000 IOPS をサポートするローカル ストレージを備えた HDD 推奨されます。 |

API BaaS をインストールする場合のハードウェア要件は次のとおりです。

| API BaaS コンポーネント | RAM | CPU | ハードディスク |

|---|---|---|---|

| ElasticSearch* | 8 GB | 4 コア | 60 ~ 80 GB |

| API BaaS スタック* | 8 GB | 4 コア | 60 ~ 80 GB |

| API BaaS ポータル | 1 GB | 2 コア | 20 GB |

| Cassandra** | 16 GB | 8 コア | 250 GB のローカル ストレージ(SSD または 2,000 IOPS をサポートする高速 HDD) |

* ElasticSearch と API BaaS Stack を同じノードにインストールできます。追加すると、 4 GB のメモリを使用するように ElasticSearch を構成する(デフォルト)。ElasticSearch が 6 GB のメモリを使用するように構成します。

** 省略可。通常、Edge と API BaaS の両方で同じ Cassandra クラスタを使用します。 。

で確認できます。オペレーティング システムとサードパーティ ソフトウェアの要件

以下のインストール手順と付属のインストール ファイルは、 表に記載されているオペレーティング システムとサードパーティ ソフトウェア サポートされているソフトウェアとサポート対象バージョン。

Apigee ユーザーの作成

インストール手順では、「apigee」という名前の Unix システム ユーザーが作成されます。エッジ ディレクトリと 各ファイルは、Edge プロセスと同様に「apigee」が所有します。つまり Edge コンポーネントは 「apigee」できます。必要に応じて、コンポーネントを別のユーザーとして実行できます。

インストール ディレクトリ

デフォルトでは、インストーラはすべてのファイルを /opt/apigee ディレクトリに書き込みます。マイページ

このディレクトリの場所は変更できません。このディレクトリは変更できませんが、ディレクトリを作成して

以下で説明するように、/opt/apigee を別の場所にマッピングするためのシンボリック リンク。

このガイドの手順では、インストール ディレクトリは

/opt/apigee。

/opt/apigee からのシンボリック リンクの作成

シンボリック リンクを作成する前に、まず「apigee」という名前のユーザーとグループを作成する必要があります。これは、 Edge インストーラによって作成された同じグループとユーザーである必要があります。

シンボリック リンクを作成するには、bootstrap_4.18.01.sh ファイルをダウンロードする前に次の手順を実行します。 以下の手順はすべて、root として実行する必要があります。

- 「apigee」を作成するuser and group:

groupadd -r apigee > useradd -r -g apigee -d /opt/apigee -s /sbin/nologin -c "Apigee platform user" apigee

/opt/apigeeから目的のインストール ルートへのシンボリック リンクを作成します。ln -Ts /srv/myInstallDir /opt/apigee

ここで、/srv/myInstallDir は Edge ファイルの目的の場所です。

- インストール ルートとシンボリック リンクの所有権を「apigee」に変更します。user:

chown -h apigee:apigee /srv/myInstallDir /opt/apigee

Java

インストール前に、サポートされているバージョンの Java 1.8 を各マシンにインストールする必要があります。 サポートされる JDK のリストは、 サポートされているソフトウェアとサポート対象バージョン。

JAVA_HOME が、実行するユーザーの JDK のルートを指していることを確認します。

インストールできます。

SELinux

SELinux の設定によっては、Edge でのインストールと起動で問題が発生することがあります Edge コンポーネント。必要に応じて、SELinux を無効にするか、Linux を permissive モードに設定できます。 インストールしてから再度有効にします。詳細については、Edge apigee-setup ユーティリティをインストールするをご覧ください。

ネットワーク設定

設置前にネットワーク設定を確認することをおすすめします。インストーラ は、すべてのマシンが固定 IP アドレスを持っていることを想定しています。環境変数を検証するには、次のコマンドを使用します。 設定:

hostnameはマシンの名前を返します。hostname -iは、アドレス指定可能なホスト名の IP アドレスを返します。 できます。

オペレーティング システムの種類やバージョンによっては、編集が必要になる場合があります。

/etc/hosts、/etc/sysconfig/network(ホスト名がない場合)

確認します。詳細については、ご使用のオペレーティング システムのドキュメントをご覧ください。

サーバーに複数のインターフェース カードがある場合、「hostname -i」スペースで区切られた IP アドレスのリスト。デフォルトでは、Edge インストーラは返された最初の IP アドレスを使用します。 常に正しいとは限りません。代わりに、次のプロパティを インストール構成ファイルを次のように指定します。

ENABLE_DYNAMIC_HOSTIP=y

このプロパティを「y」に設定すると、アプリケーションとして使用する IP アドレスを選択するよう求められます。 自動的に行われます。デフォルト値は「n」です。詳しくは、 Edge 構成ファイル リファレンス。

TCP ラッパー

TCP ラッパーは一部のポートの通信をブロックし、OpenLDAP、Postgres、

Cassandra のインストール。これらのノードで /etc/hosts.allow を確認し、

/etc/hosts.deny を使用して、必要なポートにポート制限がないことを確認します。

OpenLDAP、Postgres、Cassandra のポート。

iptables

ネットワーク上のノード間の接続を妨げる iptables ポリシーがないことを確認する ポートを指定します。必要に応じて、次のコマンドを使用して、インストール中に iptables を停止できます。 command:

sudo/etc/init.d/iptables stop

CentOS 7.x の場合:

systemctl stop firewalld

Edge Router が /etc/rc.d/init.d/functions にアクセスする

Edge Router ノードと BaaS Portal ノードは Nginx ルーターを使用するため、読み取りアクセス権が必要です

/etc/rc.d/init.d/functions に送信します。

セキュリティ プロセス上、Compute Engine インスタンスまたは

/etc/rc.d/init.d/functions です。700 に設定しないでください。700 に設定すると、ルーターが失敗します。

開始します権限を 744 に設定すると、以下に対する読み取りアクセスを許可する

/etc/rc.d/init.d/functions。

Cassandra

すべての Cassandra ノードをリングに接続する必要があります。Cassandra は Google Cloud 上の 信頼性とフォールト トレランスを確保します。それぞれのレプリケーション戦略は、 Edge キースペースにより、レプリカが配置される Cassandra ノードが決まります。詳細については、 Cassandra について レプリケーション係数と整合性レベルをご覧ください。

Cassandra は、使用可能なメモリに基づいて Java ヒープサイズを自動的に調整します。詳細については、次をご覧ください。 チューニング Java リソースをご覧ください。パフォーマンスの低下やメモリ消費量が多い場合。

Edge for Private Cloud をインストールしたら、Cassandra が構成されていることを確認できます。

/opt/apigee/apigee-cassandra/conf/cassandra.yaml を調べることで正しく

表示されます。たとえば、Edge for Private Cloud のインストール スクリプトで次の値が設定されていることを確認します。

プロパティ:

cluster_nameinitial_tokenpartitionerseedslisten_addressrpc_addresssnitch

PostgreSQL データベース

Edge をインストールした後、状況に応じて次の PostgreSQL データベース設定を調整できます。 システムで使用可能な RAM の容量:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

これらの値を設定するには:

- postgresql.properties ファイルを編集します。

vi /opt/apigee/customer/application/postgresql.properties

ファイルが存在しない場合は作成します。

- 上記のプロパティを設定します。

- 編集内容を保存します。

- PostgreSQL データベースを再起動します。

/opt/apigee/apigee-service/bin/apigee-service apigee-postgresql restart

システム制限

Cassandra と Message Processor で、次のシステム制限が設定されていることを確認してください ノード:

- Cassandra ノードで、Memlock、nofile、アドレス空間(as)の上限を Cassandra ノードに

/etc/security/limits.d/90-apigee-edge-limits.confのインストール ユーザー(デフォルトは「apigee」) 次のように指定します。apigee soft memlock unlimited apigee hard memlock unlimited apigee soft nofile 32768 apigee hard nofile 65536 apigee soft as unlimited apigee hard as unlimited

- Message Processor ノードで、オープン ファイル記述子の最大数を 64, 000 に設定する

(

/etc/security/limits.d/90-apigee-edge-limits.conf) 下に示します。apigee soft nofile 32768 apigee hard nofile 65536

必要に応じて、この上限を引き上げることができます。たとえば、一時的なバックアップ ディスクが ファイルを開くことができます。

jsvc

「jsvc」API BaaS を使用するための前提条件です。バージョン 1.0.15-dev は、バージョン 1.0.15-dev が API BaaS です。

ネットワーク・セキュリティ・サービス(NSS)

Network Security Services(NSS)は、ソフトウェア開発と サーバー アプリケーションもサポートしています。NSS がインストールされていることを確認する v3.19 以降。

現在のバージョンを確認するには:

yum info nss

NSS を更新するには:

yum update nss

こちらの記事をご覧ください。 をご覧ください。

IPv6 で DNS ルックアップを無効にする NSCD(Name Service Cache Daemon)を使用する場合

NSCD(ネームサービス キャッシュ デーモン)をインストールして有効にしている場合は、 DNS ルックアップを 2 回行います。1 つは IPv4 用、もう 1 つは IPv6 用です。オンプレミスで DNS ルックアップを NSCD を使用する場合は IPv6。

IPv6 で DNS ルックアップを無効にするには:

- すべての Message Processor ノードで

/etc/nscd.confを編集します。 - 次のプロパティを設定します。

enable-cache hosts no

Google Cloud で IPv6 を無効にする RedHat/CentOS 7 用プラットフォーム

Google Cloud Platform 上の RedHat 7 または CentOS 7 に Edge をインストールする場合、 すべての Qpid ノードで IPv6 を無効にする必要があります。

ご使用の OS バージョンの RedHat または CentOS のドキュメントをご覧ください。 IPv6 を無効にします。たとえば、次のようなことができます。

- エディタで

/etc/hostsを開きます。 - 「#」を挿入次の行の 1 列目に文字を入力して、コメントアウトします。

#::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

- ファイルを保存します。

AWS AMI

Red Hat Enterprise Linux 用 AWS Amazon Machine Image(AMI)に Edge をインストールする場合 最初に次のコマンドを実行する必要があります。

yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

ツール

インストーラでは次の UNIX ツールを標準バージョン(EL5 または EL6.

|

awk |

式 |

libxslt |

RPM |

unzip |

|

ベース名 |

grep |

lua-socket |

rpm2cpio |

useradd |

|

bash |

hostname |

ls |

sed |

wc |

|

bc |

id |

ネットツール |

sudo |

wget |

|

curl |

リバイオ |

perl(procps から) |

tar |

Xerces-C |

| Cyrus-Sasl | libdb4 | pgrep(procps から) | tr | おいしい |

|

date |

libdb-cxx |

ps |

uuid |

chkconfig |

| ディレクトリ名 | libibverbs | pwd | uname | |

| エコー | librdmacm | python |

ntpdate

サーバーのレプリカ数など、いくつかの時刻が同期されます。まだ構成されていない場合は

ntpdate ユーティリティがこの目的に役立ち、

サーバーの時刻が同期されているかどうか。yum install ntp を使用すると、

ユーティリティですこれは、OpenLDAP 設定を複製する場合に特に便利です。なお、サーバー

タイムゾーンを UTC で返します。

OpenLDAP 2.4

オンプレミス インストールには OpenLDAP 2.4 が必要です。条件

サーバーがインターネットに接続されたら、Edge インストール スクリプトがダウンロードおよびインストールされます。

OpenLDAP.サーバーがインターネットに接続できない場合は、必ず OpenLDAP が

インストールしておく必要があります。RHEL/CentOS の場合は、次のコマンドを実行します。

yum install openldap-clients openldap-servers: OpenLDAP をインストールします。

13 ホストまたは 2 つのデータセンターを使用する 12 ホスト インストールでは、 OpenLDAP をホストしているノードが複数あるため、OpenLDAP レプリケーション。

ファイアウォールと仮想ホスト

virtual という用語は、IT 分野では一般的に過負荷となるため、

Apigee Edge for Private Cloud のデプロイと仮想ホスト。まず 2 つの重要な指標と

virtual という用語の使用:

- 仮想マシン(VM): 必須ではありませんが、一部のデプロイでは VM テクノロジーが使用されます。 Apigee コンポーネント用に分離されたサーバーを作成します。VM ホストは、物理ホストと同様に、複数の ネットワークインターフェースとファイアウォールです

- 仮想ホスト: Apache 仮想ホストに似たウェブ エンドポイント。

VM 内のルーターは、複数の仮想ホストを公開できます(ただし、 ホスト エイリアスまたはインターフェース ポートで定義されます。

例として、単一の物理サーバー A が 2 つの VM を実行している場合があります。

「VM1」という名前の“VM2”という意味になります仮に「VM1」とします仮想イーサネット インターフェースを公開します。このインターフェースは

「eth0」割り当てられている IP アドレス 111.111.111.111 は、VM 内にあります。

仮想マシンやネットワークの DHCP サーバーと通信します。VM2 が Virtual Private Cloud(VPC)を

「eth0」という名前のイーサネット インターフェースそのエンドポイントに IP アドレスが

111.111.111.222。

2 つの VM のそれぞれで Apigee ルーターが実行されている場合があります。ルーターは仮想ホストで エンドポイントを設定します。

VM1 の Apigee ルーターは、eth0 インターフェースで 3 つの仮想ホストを公開します(このインターフェースには

特定の IP アドレス)、api.mycompany.com:80、api.mycompany.com:443、

test.mycompany.com:80。

VM2 のルーターは api.mycompany.com:80 を公開します(名前とポートは

VM1 によって公開される)。

物理ホストのオペレーティング システムにネットワーク ファイアウォールが設定されている場合があります。場合、そのファイアウォールは

仮想ストレージ サーバーに公開されるポートに向かう TCP トラフィックを渡すように

インターフェース(111.111.111.111:{80, 443} と 111.111.111.222:80)。また、

VM のオペレーティング システムでは、eth0 インターフェースに独自のファイアウォールを設定できます。また、このファイアウォールも

ポート 80 と 443 のトラフィックの接続を許可します

ベースパスは、異なる API プロキシへの API 呼び出しのルーティングに関連する 3 番目のコンポーネントです。

数多くありますAPI プロキシ バンドルで異なるエンドポイントを共有している場合は、

作成します。たとえば、1 つのベースパスを http://api.mycompany.com:80/ として定義できます。

もう 1 つは http://api.mycompany.com:80/salesdemo として定義されています。

この場合、トラフィック トラフィックを分割するなんらかの種類のロードバランサまたは

2 つの IP アドレス間の http://api.mycompany.com:80/ トラフィック

(VM1 では 111.111.111.111、VM2 では 111.111.111.222)。この関数は、

固有の構成で、ローカル ネットワーク グループによって構成されます。

ベースパスは、API のデプロイ時に設定されます。上記の例では、2 つの API をデプロイできます。

組織に対する mycompany と testmycompany

mycompany-org は、次のホスト エイリアスを持つ仮想ホストに置き換えます。

api.mycompany.com、ポートは 80 に設定します。Pod の IP アドレスを

場合、ルーターは受信リクエストを送信する API を認識しません。

できます。

ただし、API testmycompany を次のベース URL でデプロイすると、

/salesdemo の場合、ユーザーは

http://api.mycompany.com:80/salesdemo。API mycompany を

ベース URL を / にすると、ユーザーは URL を使用して API にアクセスできます。

http://api.mycompany.com:80/。

エッジポートの要件

ファイアウォールを管理する必要があるのは、仮想ホストだけではありません。VM と物理ホストの両方 コンポーネントが各ファイアウォール ルールと通信するために、 あります。

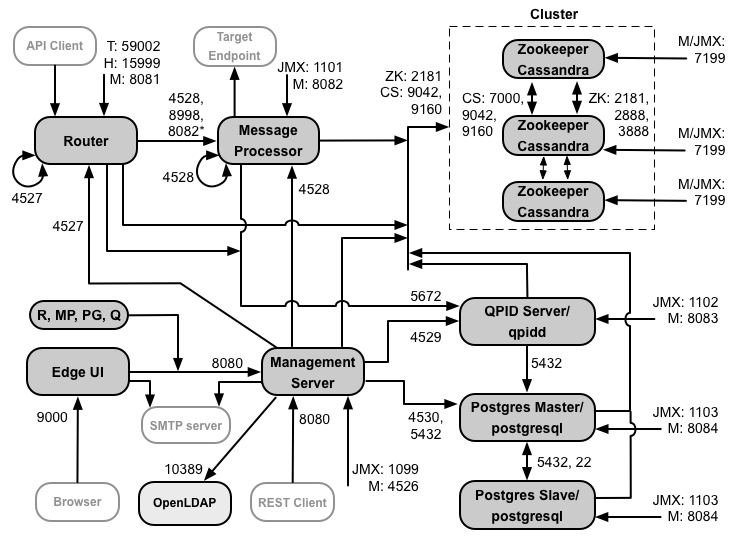

次の図は、各 Edge コンポーネントのポート要件を示しています。

この図での注記:

- * Message Processor のポート 8082 は、ルーターからのアクセスのために開放しておく必要があるのは、 Router と Message Processor 間の TLS/SSL を構成します。TLS/SSL を構成しない場合 デフォルト構成のポート 8082 でポート 8082 を コンポーネントを管理するために Message Processor で開いていますが、Router では 必要ありません。

- 接頭辞が「M」のポートはコンポーネントの管理に使用するポートであり、 コンポーネント上で開いておく必要があります。

- 次のコンポーネントは、Management Server のポート 8080 にアクセスする必要があります。ルーター、 Message Processor、UI、Postgres、Qpid です。

- Message Processor では、管理ポートとしてポート 4528 を開く必要があります。複数の Message Processor はすべて、ポート 4528( Message Processor のポート 4528 の場合は、上の図のループ矢印)。複数の データセンターのすべての Message Processor からポートにアクセスできる必要があります。

- 必須ではありませんが、任意の Message でアクセスできるように、Router でポート 4527 を開くことができます。 データ処理者そうしないと、Message Processor のログファイルにエラー メッセージが表示されることがあります。

- Router では、管理ポートとしてポート 4527 を開く必要があります。Router が複数ある場合は、 ポート 4527( Router のポート 4527 の場合)。

- Edge UI では、サポートのために、API プロキシによって公開されているポート上の Router にアクセスする必要があります。 [Send] ボタンをクリックします。

- Management Server が Cassandra の JMX ポートにアクセスする必要があります。 説明します。

- JMX ポートへのアクセスは、ユーザー名/パスワードを要求するように構成できます。詳しくは、 モニタリング方法をご覧ください。

- 必要に応じて、特定の接続に対して TLS/SSL アクセスを構成できます。 ポートごとに異なります。TLS/SSL をご覧ください。 できます。

- マスター / スタンバイ レプリケーションを使用するように 2 つの Postgres ノードを構成する場合は、ポート 22 を開く必要があります 各ノードで SSH アクセスできるようにします。必要に応じて、個々のノードでポートを開いて、 確立します。

- 外部 SMTP 経由でメールを送信するように Management Server と Edge UI を構成できます。 あります。その場合は、Management Server と UI から必要なリソースにアクセスできることを確認する必要があります。 SMTP サーバーのポートにポートします。TLS 以外の SMTP の場合、ポート番号は通常 25 です。TLS が有効な場合 SMTP、通常は 465 ですが、SMTP プロバイダに確認してください。

以下の表は、Edge コンポーネントごとに、ファイアウォールで開く必要があるポートを示しています。

| コンポーネント | ポート | 説明 |

|---|---|---|

| 標準の HTTP ポート | 80、443 | HTTP と仮想ホストに使用するその他のポート |

| 管理サーバー | 8080 | Edge 管理 API 呼び出し用のポート。これらのコンポーネントは、Compute Engine インスタンスで Management Server: Router、Message Processor、UI、Postgres、Qpid です。 |

| 1099 | JMX ポート | |

| 4526 | 分散キャッシュと管理呼び出し用 | |

| 管理 UI | 9000 | 管理 UI へのブラウザ アクセスのポート |

| Message Processor | 8998 | Router からの通信用の Message Processor ポート |

| 8082 |

Message Processor 用のデフォルト管理ポートです。このポートをコンポーネント上で開いている必要があります。 Management Server によるアクセス制限を制御します。 Router と Message Processor の間で TLS/SSL を構成する場合、Router で使用される Message Processor でヘルスチェックを行います。 |

|

| 1101 | JMX ポート | |

| 4528 | Message Processor 間の分散キャッシュと管理呼び出し、および Router と Management Server からの通信を | |

| ルーター | 8081 | Router のデフォルト管理ポート。アクセスのためにコンポーネント上で開いている必要がある 管理サーバーによって管理されます。 |

| 4527 | 分散キャッシュと管理呼び出し用 | |

| 15999 |

ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 ロードバランサは、ルーターのステータスを取得するために、ポート 15999 にリクエストを送信します。 Router: curl -v http://routerIP:15999/v1/servers/self/reachable Router が到達可能な場合、リクエストは HTTP 200 を返します。 |

|

| 59001 | apigee-validate ユーティリティが Edge のインストールをテストするために使用するポート。

このユーティリティは、Router のポート 59001 にアクセスする必要があります。詳しくは、

ポート 59001 での詳細については、インストールをテストしてください。 |

|

| ZooKeeper | 2181 | Management Server、Router、Message Processor などの他のコンポーネントで使用されます。 |

| 2888、3888 | ZooKeeper が ZooKeeper クラスタ用に内部的に使用する(ZooKeeper アンサンブルとも呼ばれる) コミュニケーション | |

| Cassandra | 7000、9042、9160 | Cassandra ノード間の通信および Cassandra ノードによるアクセス用の Apache Cassandra ポート 使用できます。 |

| 7199 | JMX ポート。Management Server がアクセスできるよう、開いておく必要があります。 | |

| Qpid | 5672 | Router と Message Processor から Qpid サーバーへの通信に使用されます。 |

| 8083 | Qpid Server のデフォルト管理ポートです。このポートは、オペレーティング システムのコンポーネント上で Management Server によるアクセス制限を制御します。 | |

| 1102 | JMX ポート | |

| 4529 | 分散キャッシュと管理呼び出し用 | |

| Postgres | 5432 | Qpid/Management Server から Postgres への通信に使用されます。 |

| 8084 | Postgres サーバーのデフォルト管理ポート。アクセスのためにコンポーネント上で開いている必要があります。 管理サーバーによって管理されます。 | |

| 1103 | JMX ポート | |

| 4530 | 分散キャッシュと管理呼び出し用 | |

| 22 | マスター / スタンバイ レプリケーションを使用するように 2 つの Postgres ノードを構成する場合は、 各ノードの SSH アクセス用ポート 22 を設定します。 | |

| LDAP | 10389 | OpenLDAP |

| SmartDocs | 59002 | SmartDocs ページ リクエストが送信される Edge Router のポート。 |

次の表は、同じポートを送信元と宛先とともに番号で示しています。 components:

| ポート番号 | 目的 | ソース コンポーネント | 宛先コンポーネント |

|---|---|---|---|

| virtual_host_port | HTTP と、仮想ホストの API 呼び出しトラフィックに使用するその他のポート。ポート 80 と 443 よく使用されます。Message Router は TLS/SSL 接続を終端できます。 | 外部クライアント(またはロードバランサ) | Message Router のリスナー |

| 1099 ~ 1103 | JMX 管理 | JMX クライアント | Management Server(1099) Message Processor(1101) Qpid Server(1102) Postgres Server(1103) |

| 2181 | Zookeeper クライアント コミュニケーション | 管理サーバー ルーター Message Processor Qpid Server Postgres サーバー |

Zookeeper |

| 2888、3888 | Zookeeper のノード間管理 | Zookeeper | Zookeeper |

| 4526 | RPC 管理ポート | 管理サーバー | 管理サーバー |

| 4527 | 分散キャッシュと管理呼び出し、および通信用の RPC Management ポート 通信事業者間の | 管理サーバー ルーター |

ルーター |

| 4528 | Message Processor 間の分散キャッシュ呼び出しと、 受信します。 | 管理サーバー ルーター Message Processor |

Message Processor |

| 4529 | 分散キャッシュと管理呼び出し用の RPC Management ポート | 管理サーバー | Qpid サーバー |

| 4530 | 分散キャッシュと管理呼び出し用の RPC Management ポート | 管理サーバー | Postgres サーバー |

| 5432 | Postgres クライアント | Qpid サーバー | Postgres |

| 5672 |

Router と Message Processor から Qpid に分析を送信するために使用されます。 |

ルーター Message Processor |

Qpid サーバー |

| 7,000 | Cassandra のノード間通信 | Cassandra | その他の Cassandra ノード |

| 7199 | JMX 管理。管理者が Cassandra ノードへのアクセスのために開いている必要がある できます。 | JMX クライアント | Cassandra |

| 8080 | Management API ポート | Management API クライアント | 管理サーバー |

| 8081 ~ 8084 |

コンポーネント API ポート。個々のコンポーネントに直接 API リクエストを発行するために使用されます。 コンポーネントごとに異なるポートを開きます。使用される正確なポートは、構成によって異なる Management Server がアクセスできるよう、コンポーネント上で開いている必要があります。 |

Management API クライアント | ルーター(8081) Message Processor(8082) Qpid Server(8083) Postgres Server(8084) |

| 8998 | Router と Message Processor 間の通信 | ルーター | Message Processor |

| 9000 | デフォルトの Edge 管理 UI ポート | ブラウザ | 管理 UI サーバー |

| 9042 | CQL ネイティブ トランスポート | ルーター Message Processor 管理サーバー |

Cassandra |

| 9160 | Cassandra Thrift クライアント | ルーター Message Processor 管理サーバー |

Cassandra |

| 10389 | LDAP ポート | 管理サーバー | OpenLDAP |

| 15999 | ヘルスチェック ポート。ロードバランサは、このポートを使用して Router が できます。 | ロードバランサ | ルーター |

| 59001 | Edge インストールをテストするために apigee-validate ユーティリティが使用するポート |

apigee-validate | ルーター |

| 59002 | SmartDocs ページ リクエストが送信されるルーターポート | SmartDocs | ルーター |

Message Processor は、Cassandra に対して構成された専用接続プールを維持します。 タイムアウトが発生しないようにします。ファイアウォールが Message Processor と Cassandra サーバーの間にある場合は、 ファイアウォールによって 接続がタイムアウトすることがありますただし、Message Processor は Google Cloud の Cassandra への接続を再確立します。

この状況を回避するために、Apigee では Cassandra サーバー、Message Processor、 同じサブネット内にあるため、これらのデプロイにファイアウォールは関与しません。 説明します。

ファイアウォールがルーターと Message Processor の間にあり、TCP のアイドル タイムアウトが設定されている場合: おすすめの方法は以下のとおりです。

- Linux OS の sysctl 設定で

net.ipv4.tcp_keepalive_time = 1800を設定します。ここで、 ファイアウォールのアイドル状態の TCP タイムアウトよりも小さい値を指定してください。この設定により 確立された状態に維持し、ファイアウォールによって接続が切断されないようにします。 - すべての Message Processor で次の内容を編集します。

/opt/apigee/customer/application/message-processor.properties次のプロパティを追加します。ファイルが存在しない場合は作成します。conf_system_cassandra.maxconnecttimeinmillis=-1

- Message Processor を再起動します。

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- すべての Router で

/opt/apigee/customer/application/router.propertiesを編集します。 次のプロパティを追加します。ファイルが存在しない場合は作成します。conf_system_cassandra.maxconnecttimeinmillis=-1

- Router を再起動します。

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

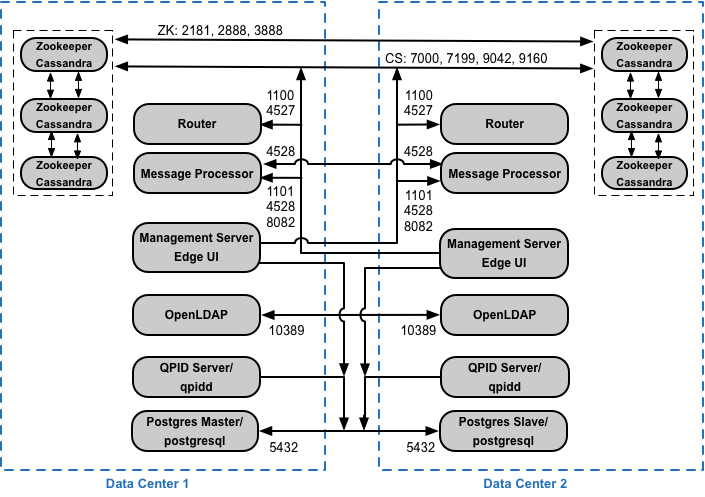

2 つのデータセンターがある 12 ホストのクラスタ化構成をインストールする場合は、 2 つのデータセンター内のノードは、以下に示すポートを介して通信できます。

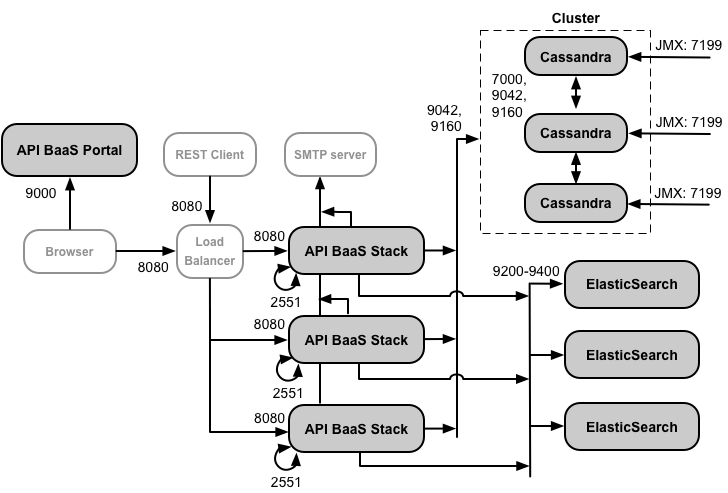

API BaaS ポートの要件

API BaaS のインストールを選択した場合は、API BaaS スタックと API BaaS ポータル コンポーネントを追加します。 これらのコンポーネントでは、次の図に示すポートが使用されます。

この図での注記:

- API BaaS ポータルが BaaS スタックノードに直接リクエストを行うことはありません。開発者が ポータルにログインすると、ポータル アプリがブラウザにダウンロードされます。Google Workspace で実行されている その後、ブラウザは BaaS Stack ノードにリクエストを送信します。

- API BaaS の本番環境インストールでは、API BaaS ポータル ノード間のロードバランサを使用する API BaaS Stack ノードです。ポータルを構成するとき、および BaaS API 呼び出しを行うときに、 スタックノードではなく、ロードバランサの IP アドレスまたは DNS 名を指定します。

- すべてのスタックノードは、他のすべてのスタックノード( スタックノードのポート 2551 の場合、上の図のループ矢印)。複数のデータがある場合 すべてのデータセンターのすべてのスタックノードからポートにアクセスできる必要があります。

- すべての Baas Stack ノードが、外部 SMTP サーバー経由でメールを送信するように構成する必要があります。対象 非 TLS SMTP の場合、ポート番号は通常 25 です。TLS 対応の SMTP では多くの場合 465 ですが、 関連付けられています

- Cassandra ノードは API BaaS 専用にすることも、Edge と共有することもできます。

以下の表は、ファイアウォールで開く必要があるデフォルトのポートをコンポーネント別に示します。

| コンポーネント | ポート | 説明 |

|---|---|---|

| API BaaS ポータル | 9000 | API BaaS UI のポート |

| API BaaS スタック | 8080 | API リクエストを受信するポート |

| 2551 |

すべてのスタックノード間の通信用のポート。他のすべてのスタックからアクセスできる必要がある データ カンター内のノードです。 データセンターが複数ある場合は、組織内のすべてのスタックノードからポートにアクセスできる必要があります。 提供します |

|

| ElasticSearch | 9,200 ~ 9,400 | API BaaS Stack との通信および ElasticSearch 間の通信 ノード |

ライセンス

Edge のインストールごとに、Apigee から取得した固有のライセンス ファイルが必要です。手順 管理サーバーをインストールするときに、ライセンス ファイルのパスを指定する必要があります。たとえば、 /tmp/license.txt.

インストーラはライセンス ファイルを

/opt/apigee/customer/conf/license.txt。

ライセンス ファイルが有効な場合は、管理サーバーが有効期限と許可されたメッセージを検証します。

プロセッサ(MP)数。いずれかのライセンス設定が期限切れの場合は、

次の場所: /opt/apigee/var/log/edge-management-server/logs

その場合は、移行の詳細について Apigee Edge サポートにお問い合わせください。

まだライセンスをお持ちでない場合は、Apigee セールスまでお問い合わせください。