Edge for Private Cloud نسخه 4.18.05

نیاز به مدیریت فایروال فراتر از میزبان های مجازی است. هم فایروال های VM و هم فایروال هاست فیزیکی باید به ترافیک پورت های مورد نیاز اجزا اجازه دهند تا با یکدیگر ارتباط برقرار کنند.

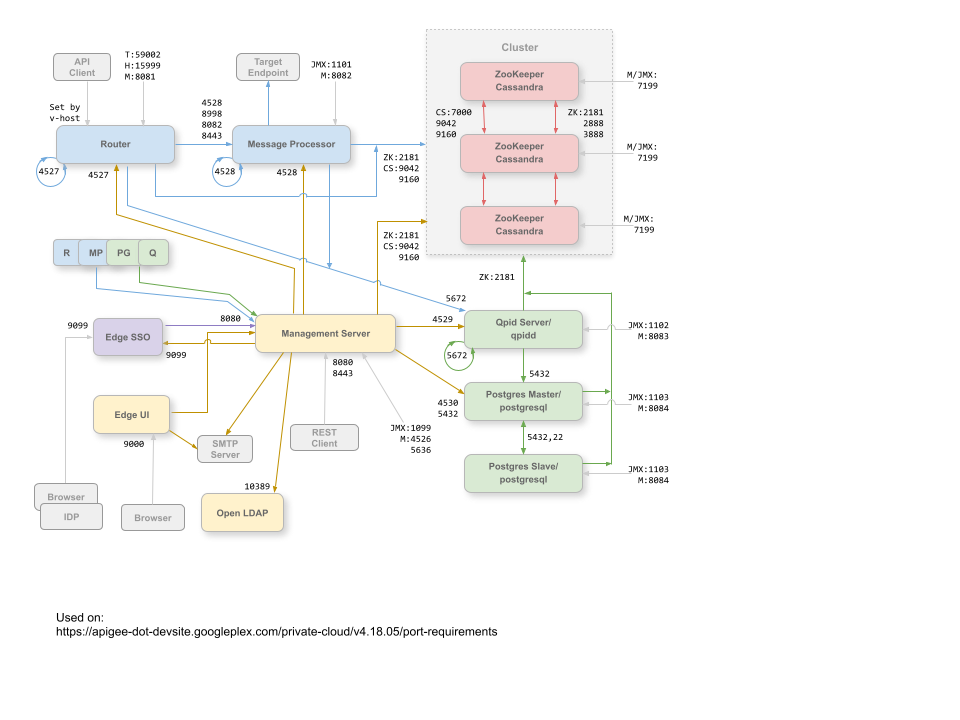

نمودارهای پورت

تصاویر زیر الزامات پورت را برای پیکربندی یک مرکز داده و چند مرکز داده نشان می دهد:

مرکز داده واحد

تصویر زیر الزامات پورت برای هر جزء Edge را در یک پیکربندی مرکز داده واحد نشان میدهد:

نکات مربوط به این نمودار:

- پورت های پیشوند "M" پورت هایی هستند که برای مدیریت کامپوننت استفاده می شوند و برای دسترسی سرور مدیریت باید روی کامپوننت باز باشند.

- رابط کاربری Edge برای پشتیبانی از دکمه Send در ابزار ردیابی، نیاز به دسترسی به روتر، در پورتهایی دارد که توسط پراکسیهای API در معرض دید قرار میگیرند.

- دسترسی به پورت های JMX را می توان طوری پیکربندی کرد که به نام کاربری/رمز عبور نیاز باشد. برای اطلاعات بیشتر به نحوه مانیتورینگ مراجعه کنید.

- شما می توانید به صورت اختیاری دسترسی TLS/SSL را برای اتصالات خاصی که می توانند از پورت های مختلف استفاده کنند، پیکربندی کنید. برای اطلاعات بیشتر به TLS/SSL مراجعه کنید.

- می توانید مدیریت سرور و رابط کاربری Edge را برای ارسال ایمیل از طریق یک سرور SMTP خارجی پیکربندی کنید. اگر این کار را انجام می دهید، باید اطمینان حاصل کنید که سرور مدیریت و رابط کاربری می توانند به پورت لازم در سرور SMTP (نشان داده نشده) دسترسی داشته باشند. برای SMTP غیر TLS، شماره پورت معمولاً 25 است. برای SMTP با TLS فعال، اغلب 465 است، اما با ارائه دهنده SMTP خود تماس بگیرید.

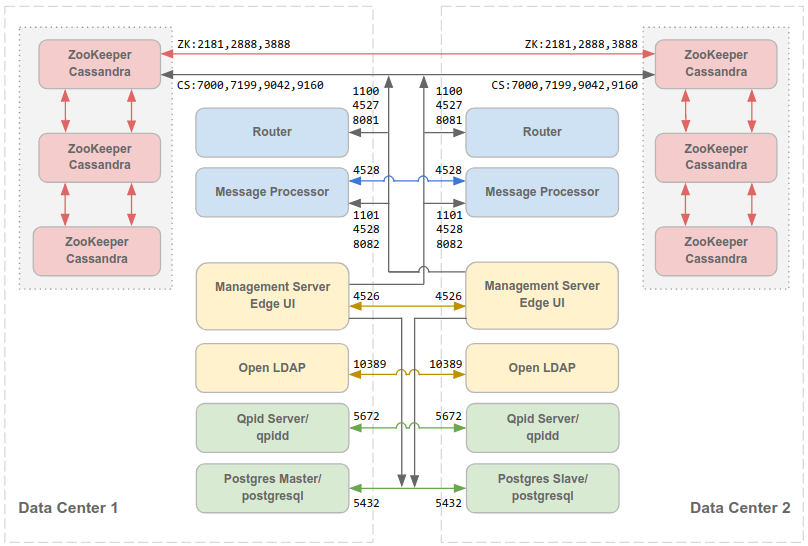

مراکز داده چندگانه

اگر پیکربندی 12 گره ای را با دو مرکز داده نصب می کنید، اطمینان حاصل کنید که گره ها در دو مرکز داده می توانند از طریق پورت های نشان داده شده در زیر ارتباط برقرار کنند:

توجه داشته باشید که:

- همه سرورهای مدیریت باید بتوانند به تمام گره های Cassandra در سایر مراکز داده دسترسی داشته باشند.

- همه پردازشگرهای پیام در همه مراکز داده باید همگی بتوانند از طریق پورت 4528 به یکدیگر دسترسی داشته باشند.

- سرور مدیریت باید بتواند به تمام پردازشگرهای پیام از طریق پورت 8082 دسترسی داشته باشد.

- همه سرورهای مدیریت و تمام گره های Qpid باید بتوانند به Postgres در سایر مراکز داده دسترسی داشته باشند.

- به دلایل امنیتی ، به غیر از پورت های نشان داده شده در بالا و سایر درگاه های مورد نیاز شبکه شما، هیچ درگاه دیگری نباید بین مراکز داده باز باشد.

جزئیات بندر

جدول زیر پورت هایی را که باید در فایروال ها باز شوند، توسط کامپوننت Edge توضیح می دهد:

| جزء | بندر | توضیحات |

|---|---|---|

| پورت های استاندارد HTTP | 80، 443 | HTTP به علاوه هر پورت دیگری که برای هاست مجازی استفاده می کنید |

| کاساندرا | 7000، 9042، 9160 | پورت های آپاچی کاساندرا برای ارتباط بین گره های کاساندرا و برای دسترسی سایر اجزای Edge. |

| 7199 | پورت JMX باید برای دسترسی توسط سرور مدیریت باز باشد. | |

| LDAP | 10389 | OpenLDAP |

| سرور مدیریت | 1099 | پورت JMX |

| 4526 | پورت برای کش توزیع شده و تماس های مدیریتی. این پورت قابل تنظیم است. | |

| 8080 | پورت تماسهای API مدیریت Edge. این اجزا به دسترسی به پورت 8080 در سرور مدیریت نیاز دارند: روتر، پردازشگر پیام، رابط کاربری، Postgres و Qpid. | |

| رابط کاربری مدیریت | 9000 | پورت برای دسترسی مرورگر به رابط کاربری مدیریت |

| پردازشگر پیام | 1101 | پورت JMX |

| 4528 | برای حافظه پنهان توزیع شده و تماس های مدیریتی بین پردازشگرهای پیام، و برای ارتباط از روتر و سرور مدیریت. یک پردازشگر پیام باید پورت 4528 را به عنوان پورت مدیریت خود باز کند. اگر چندین پردازشگر پیام دارید، همه آنها باید بتوانند از طریق پورت 4528 به یکدیگر دسترسی داشته باشند (که با فلش حلقه در نمودار بالا برای پورت 4528 در پردازشگر پیام نشان داده شده است). اگر چندین مرکز داده دارید، پورت باید از همه پردازشگرهای پیام در همه مراکز داده قابل دسترسی باشد. | |

| 8082 | پورت مدیریت پیشفرض برای پردازشگر پیام است و برای دسترسی سرور مدیریت باید روی کامپوننت باز باشد. اگر TLS/SSL را بین روتر و پردازشگر پیام پیکربندی کنید، که توسط روتر برای بررسی سلامت روی پردازشگر پیام استفاده میشود. زمانی که TLS/SSL را بین روتر و پردازشگر پیام پیکربندی میکنید، پورت 8082 روی پردازشگر پیام باید برای دسترسی روتر باز باشد. اگر TLS/SSL را بین روتر و پردازشگر پیام پیکربندی نکنید، پیکربندی پیشفرض، پورت 8082 همچنان باید روی پردازشگر پیام باز باشد تا مؤلفه را مدیریت کند، اما روتر به دسترسی به آن نیاز ندارد. | |

| 8443 | هنگامی که TLS بین روتر و پردازشگر پیام فعال است، باید پورت 8443 را در پردازشگر پیام برای دسترسی روتر باز کنید. | |

| 8998 | پورت پردازشگر پیام برای ارتباطات از روتر | |

| Postgres | 22 | اگر دو گره Postgres را برای استفاده از Replication Master-Standby پیکربندی کنید، باید پورت 22 را در هر گره برای دسترسی SSH باز کنید. |

| 1103 | پورت JMX | |

| 4530 | برای حافظه پنهان توزیع شده و تماس های مدیریتی | |

| 5432 | برای ارتباط از سرور Qpid/Management به Postgres استفاده می شود | |

| 8084 | پورت مدیریت پیشفرض در سرور Postgres و برای دسترسی سرور مدیریت باید روی کامپوننت باز باشد. | |

| Qpid | 1102 | پورت JMX |

| 4529 | برای حافظه پنهان توزیع شده و تماس های مدیریتی | |

| 5672 |

| |

| 8083 | پورت مدیریت پیشفرض روی سرور Qpid است و برای دسترسی سرور مدیریت باید روی کامپوننت باز باشد. | |

| روتر | 4527 | برای حافظه پنهان توزیع شده و تماس های مدیریتی. یک روتر باید پورت 4527 را به عنوان پورت مدیریت خود باز کند. اگر چندین روتر دارید، همه آنها باید بتوانند از طریق پورت 4527 به یکدیگر دسترسی داشته باشند (که با فلش حلقه در نمودار بالا برای پورت 4527 روی روتر نشان داده شده است). در حالی که نیازی به آن نیست، می توانید پورت 4527 را روی روتر برای دسترسی هر پردازشگر پیام باز کنید. در غیر این صورت، ممکن است پیامهای خطا را در فایلهای گزارش پردازشگر پیام مشاهده کنید. |

| 8081 | پورت مدیریت پیشفرض برای روتر است و برای دسترسی سرور مدیریت باید روی کامپوننت باز باشد. | |

| 15999 | بندر چک سلامت یک متعادل کننده بار از این پورت برای تعیین موجود بودن روتر استفاده می کند. برای به دست آوردن وضعیت روتر، متعادل کننده بار درخواست پورت 15999 روی روتر را می دهد: curl -v http://routerIP:15999/v1/servers/self/reachable اگر روتر قابل دسترسی باشد، درخواست HTTP 200 را برمی گرداند. | |

| 59001 | پورت مورد استفاده برای آزمایش نصب Edge توسط ابزار apigee-validate . این ابزار نیاز به دسترسی به پورت 59001 روتر دارد. برای اطلاعات بیشتر در مورد پورت 59001 تست نصب را ببینید. | |

| SmartDocs | 59002 | پورت روتر Edge که در آن درخواست های صفحه SmartDocs ارسال می شود. |

| باغ وحش | 2181 | توسط اجزای دیگر مانند مدیریت سرور، روتر، پردازشگر پیام و غیره استفاده می شود |

| 2888، 3888 | استفاده داخلی توسط ZooKeeper برای ارتباط خوشه ZooKeeper (معروف به ZooKeeper Ensemble) |

جدول بعدی همان پورت ها را نشان می دهد که به صورت عددی فهرست شده اند، همراه با اجزای مبدا و مقصد:

| شماره پورت | هدف | جزء منبع | جزء مقصد |

|---|---|---|---|

| virtual_host_port | HTTP به علاوه هر پورت دیگری که برای ترافیک تماس API میزبان مجازی استفاده می کنید. پورت های 80 و 443 بیشترین استفاده را دارند. مسیریاب پیام می تواند اتصالات TLS/SSL را خاتمه دهد. | مشتری خارجی (یا متعادل کننده بار) | شنونده در مسیریاب پیام |

| 1099 تا 1103 | مدیریت JMX | مشتری JMX | سرور مدیریت (1099) پردازشگر پیام (1101) سرور Qpid (1102) سرور Postgres (1103) |

| 2181 | ارتباط با مشتری باغ وحش | سرور مدیریت روتر پردازشگر پیام سرور Qpid سرور Postgres | نگهبان باغ وحش |

| 2888 و 3888 | مدیریت میانگره نگهبان باغ وحش | نگهبان باغ وحش | نگهبان باغ وحش |

| 4526 | پورت مدیریت RPC | سرور مدیریت | سرور مدیریت |

| 4527 | پورت مدیریت RPC برای کش توزیع شده و تماس های مدیریتی و برای ارتباطات بین روترها | سرور مدیریت روتر | روتر |

| 4528 | برای تماس های حافظه پنهان توزیع شده بین پردازنده های پیام و برای ارتباط از روتر | سرور مدیریت روتر پردازشگر پیام | پردازشگر پیام |

| 4529 | پورت مدیریت RPC برای کش توزیع شده و تماس های مدیریتی | سرور مدیریت | سرور Qpid |

| 4530 | پورت مدیریت RPC برای کش توزیع شده و تماس های مدیریتی | سرور مدیریت | سرور Postgres |

| 5432 | مشتری Postgres | سرور Qpid | Postgres |

| 5672 |

| سرور Qpid | سرور Qpid |

| 7000 | ارتباطات بین گره ای کاساندرا | کاساندرا | دیگر گره کاساندرا |

| 7199 | مدیریت JMX باید برای دسترسی به گره Cassandra توسط سرور مدیریت باز باشد. | مشتری JMX | کاساندرا |

| 8080 | پورت مدیریت API | مشتریان API مدیریت | سرور مدیریت |

| 8081 تا 8084 | پورت های کامپوننت API، برای صدور درخواست های API به طور مستقیم به اجزای جداگانه استفاده می شود. هر جزء پورت متفاوتی را باز می کند. پورت دقیق استفاده شده به پیکربندی بستگی دارد، اما برای دسترسی سرور مدیریت باید روی کامپوننت باز باشد | مشتریان API مدیریت | روتر (8081) پردازشگر پیام (8082) سرور Qpid (8083) سرور Postgres (8084) |

| 8443 | ارتباط بین روتر و پردازشگر پیام زمانی که TLS فعال است | روتر | پردازشگر پیام |

| 8998 | ارتباط بین روتر و پردازشگر پیام | روتر | پردازشگر پیام |

| 9000 | درگاه رابط کاربری پیش فرض مدیریت Edge | مرورگر | سرور UI مدیریت |

| 9042 | حمل و نقل بومی CQL | روتر پردازشگر پیام سرور مدیریت | کاساندرا |

| 9160 | مشتری صرفه جویی کاساندرا | روتر پردازشگر پیام سرور مدیریت | کاساندرا |

| 10389 | پورت LDAP | سرور مدیریت | OpenLDAP |

| 15999 | بندر چک سلامت یک متعادل کننده بار از این پورت برای تعیین موجود بودن روتر استفاده می کند. | متعادل کننده بار | روتر |

| 59001 | پورتی که توسط ابزار apigee-validate برای آزمایش نصب Edge استفاده میشود | apigee-validate | روتر |

| 59002 | پورت روتر که در آن درخواست های صفحه SmartDocs ارسال می شود | SmartDocs | روتر |

یک پردازشگر پیام، یک استخر اتصال اختصاصی را برای Cassandra باز نگه میدارد، که به گونهای پیکربندی شده است که هرگز مهلت نداشته باشد. هنگامی که یک فایروال بین یک پردازشگر پیام و سرور Cassandra قرار دارد، فایروال می تواند زمان اتصال را متوقف کند. با این حال، پردازشگر پیام برای برقراری مجدد اتصالات به کاساندرا طراحی نشده است.

برای جلوگیری از این وضعیت، Apigee توصیه میکند که سرور Cassandra، پردازشگر پیام و روترها در یک زیر شبکه باشند تا فایروال در استقرار این مؤلفهها دخیل نباشد.

اگر یک فایروال بین روتر و پردازشگر پیام قرار دارد و دارای زمان پایان TCP غیرفعال است، توصیه ما این است که موارد زیر را انجام دهید:

-

net.ipv4.tcp_keepalive_time = 1800در تنظیمات sysctl در سیستم عامل لینوکس تنظیم کنید، جایی که 1800 باید کمتر از مهلت زمانی idle tcp فایروال باشد. این تنظیم باید اتصال را در حالت ثابت نگه دارد تا فایروال اتصال را قطع نکند. - در همه پردازشگرهای پیام،

/opt/apigee/customer/application/message-processor.propertiesرا ویرایش کنید تا ویژگی زیر را اضافه کنید. اگر فایل وجود ندارد، آن را ایجاد کنید.conf_system_cassandra.maxconnecttimeinmillis=-1

- پردازشگر پیام را مجددا راه اندازی کنید:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- در همه روترها،

/opt/apigee/customer/application/router.propertiesرا ویرایش کنید تا ویژگی زیر را اضافه کنید. اگر فایل وجود ندارد، آن را ایجاد کنید.conf_system_cassandra.maxconnecttimeinmillis=-1

- راه اندازی مجدد روتر:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart