Edge for Private Cloud v4.19.01

La necesidad de administrar el firewall va más allá de los hosts virtuales; una VM y un host físico los firewalls deben permitir el tráfico hacia los puertos que requieren los componentes para comunicarse con cada entre sí.

Diagramas de puertos

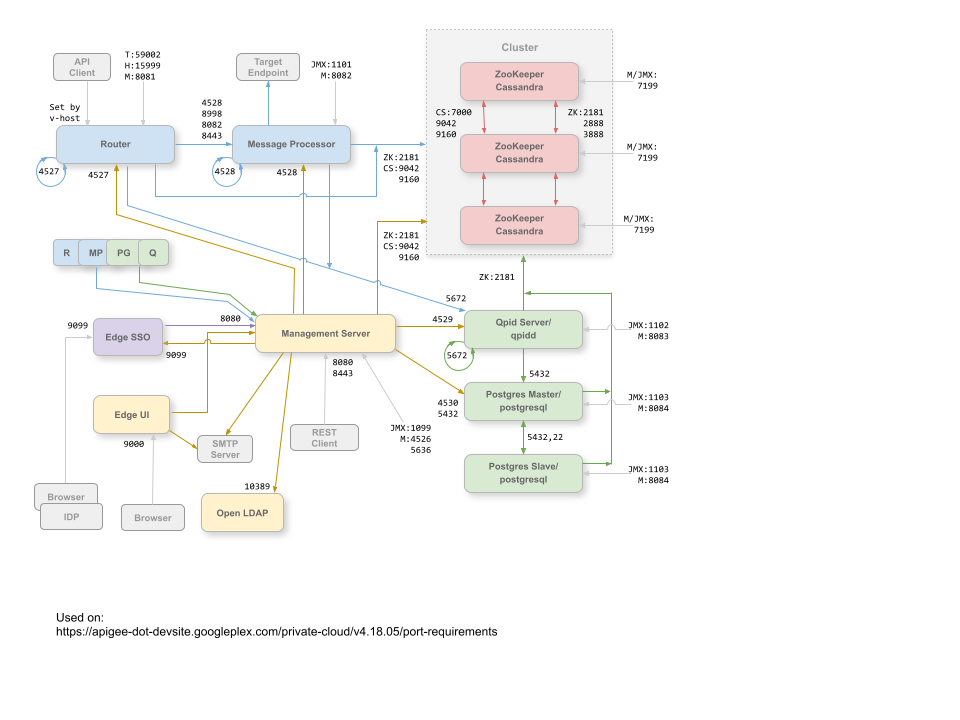

En las siguientes imágenes, se muestran los requisitos de puerto para un único centro de datos y varios configuración del centro de datos:

Centro de datos único

En la siguiente imagen, se muestran los requisitos de puerto para cada componente de Edge en un solo conjunto de datos configuración del centro:

Notas sobre este diagrama:

- Los puertos con el prefijo “M” son puertos que se utilizan para administrar el componente y deben estar abiertos en el para que acceda el servidor de administración.

- La IU de Edge requiere acceso al router, en los puertos que exponen los proxies de API, para admitir el botón Enviar en la herramienta de registro.

- El acceso a los puertos JMX se puede configurar para que requiera un nombre de usuario y una contraseña. Consulta Cómo supervisar para obtener más información.

- Puedes configurar el acceso TLS/SSL para ciertas conexiones, que pueden usar puertos diferentes. Consulta TLS/SSL para más.

- Puedes configurar el servidor de administración y la IU perimetral para enviar correos electrónicos a través de un SMTP externo servidor. Si lo hace, debe asegurarse de que el servidor de administración y la IU puedan acceder a los del servidor SMTP (no se muestra). En el caso de SMTP que no sea TLS, el número de puerto suele ser 25. Para SMTP habilitado por TLS, suele ser 465, pero consulta con tu proveedor de SMTP.

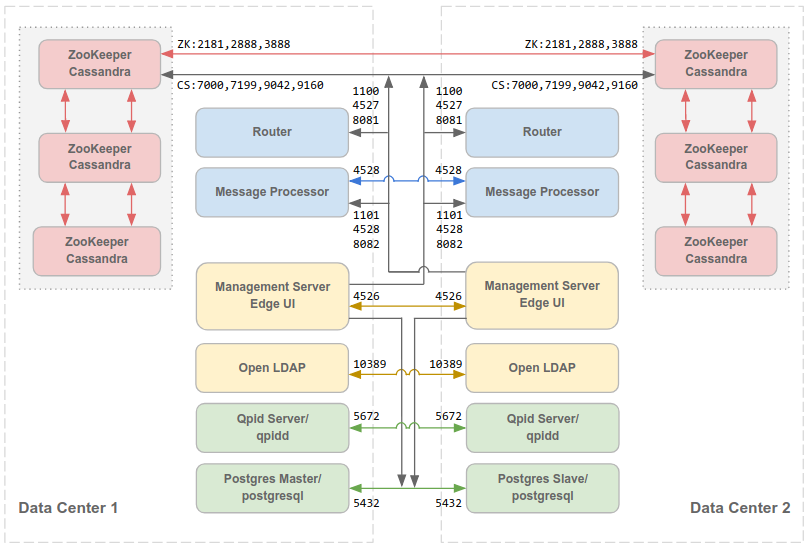

Varios centros de datos

Si instalas el sistema de 12 nodos o agrupada en clústeres con dos centros de datos, asegúrate de que los nodos de los dos centros pueden comunicarse a través de los puertos que se muestran a continuación:

Ten en cuenta lo siguiente:

- Todos los servidores de administración deben poder acceder a todos los nodos de Cassandra en todos los demás datos locales.

- Todos los procesadores de mensajes de todos los centros de datos deben poder acceder entre sí mediante el puerto 4528.

- El servidor de administración debe tener acceso a todos los procesadores de mensajes a través del puerto 8082.

- Todos los servidores de administración y los nodos Qpid deben poder acceder a Postgres en todos los demás a los centros de datos.

- Por motivos de seguridad, excepto por los puertos que se muestran arriba o cualquier otro requeridos por tus propios requisitos de red, no debe haber ningún otro puerto abierto entre los datos locales.

De forma predeterminada, las comunicaciones entre los componentes no están encriptadas. Puedes agregar la encriptación instalando Apigee mTLS. Para obtener más información, consulta Introducción a Apigee mTLS.

Detalles del puerto

En la siguiente tabla, se describen los puertos que se deben abrir en los firewalls por el componente de Edge:

| Componente | Puerto | Descripción |

|---|---|---|

| Puertos HTTP estándar | 80, 443 | HTTP más cualquier otro puerto que uses para hosts virtuales |

| Cassandra | 7, 000, 9042 y 9160 | Puertos de Apache Cassandra para la comunicación entre los nodos de Cassandra y el acceso para otros componentes de Edge. |

| 7,199 | JMX. Debe estar abierto para que pueda acceder el servidor de administración. | |

| LDAP | 10,389 | OpenLDAP |

| Servidor de administración | 1,099 | Puerto JMX |

| 4,526 | Puerto para caché distribuida y llamadas de administración. Este puerto se puede configurar. | |

| 5,636 | Puerto para notificaciones de confirmación de monetización. | |

| 8,080 | Puerto para llamadas a la API de Edge Management. Estos componentes requieren acceso al puerto 8080 en servidor de administración: Router, Procesador de mensajes, IU, Postgres y Qpid. | |

| IU de administración | 9,000 | Puerto para el acceso del navegador a la IU de administración |

| Message Processor | 1,101 | Puerto JMX |

| 4,528 | Para caché distribuida y llamadas de administración entre procesadores de mensajes y para

entre el router y el servidor de administración.

Un Message Processor debe abrir el puerto 4528 como su puerto de administración. Si tienes varias de mensajes, todos deben poder acceder entre sí a través del puerto 4528 (indicado por la flecha de bucle en el diagrama anterior para el puerto 4528 en Message Processor). Si tienes varios centros de datos, el puerto debe ser accesible desde todos los Message Processor en todos los datos locales. |

|

| 8,082 |

Puerto de administración predeterminado para Message Processor y debe estar abierto en el componente de el acceso por el servidor de administración. Si configuras TLS/SSL entre el router y el procesador de mensajes, que usa el router para realizar verificaciones de estado en Message Processor. El puerto 8082 del procesador de mensajes solo debe estar abierto para que el router acceda a configurar TLS/SSL entre el router y Message Processor. Si no configuras TLS/SSL entre el router y el procesador de mensajes, la configuración predeterminada, el puerto 8082 debe estar abierto en el Message Processor para administrar el componente, pero el router no el acceso a ellos. |

|

| 8,443 | Cuando TLS está habilitado entre el router y el procesador de mensajes, debes abrir el puerto 8443 en el Message Processor para que acceda el router. | |

| 8,998 | Puerto del procesador de mensajes para las comunicaciones del router | |

| Postgres | 22 | Si configuras dos nodos de Postgres para usar la replicación en espera de instancia principal, debes abrir el puerto 22 de cada nodo para tener acceso SSH. |

| 1,103 | Puerto JMX | |

| 4,530 | Para caché distribuida y llamadas de administración | |

| 5,432 | Se usa para la comunicación entre Qpid/Management Server y Postgres | |

| 8,084 | Puerto de administración predeterminado en el servidor Postgres; debe estar abierto en el componente para obtener acceso por el servidor de administración. | |

| Qpid | 1,102 | Puerto JMX |

| 4,529 | Para caché distribuida y llamadas de administración | |

| 5,672 |

|

|

| 8,083 | Puerto de administración predeterminado en el servidor Qpid y debe estar abierto en el componente para el acceso por el servidor de administración. | |

| Router | 4,527 | Para caché distribuida y llamadas de administración.

Un router debe abrir el puerto 4527 como su puerto de administración. Si tienes varios routers, deben poder acceder entre sí a través del puerto 4527 (indicado por la flecha de bucle en el diagrama anterior para el puerto 4527 del router). Aunque no es necesario, puedes abrir el puerto 4527 en el router para que cualquiera pueda acceder Message Processor De lo contrario, es posible que veas mensajes de error en Message Processor. archivos de registro. |

| 8,081 | Puerto de administración predeterminado para el router; debe estar abierto en el componente para acceder por el servidor de administración. | |

| 15,999 |

Puerto de verificación de estado. Un balanceador de cargas usa este puerto para determinar si el router disponibles. Para obtener el estado de un router, el balanceador de cargas envía una solicitud al puerto 15999 en el Router: curl -v http://routerIP:15999/v1/servers/self/reachable Si se puede acceder al router, la solicitud muestra HTTP 200. |

|

| 59,001 | Puerto que se usa para probar la instalación de Edge por parte de la utilidad apigee-validate.

Esta utilidad requiere acceso al puerto 59001 en el router. Consulta

Prueba la instalación para obtener más información en el puerto 59001. |

|

| SmartDocs | 59,002 | El puerto del router perimetral al que se envían las solicitudes de páginas de SmartDocs. |

| ZooKeeper | 2,181 | Lo utilizan otros componentes, como el servidor de administración, el router, el procesador de mensajes, etcétera. |

| 2888, 3888 | ZooKeeper lo usa internamente para el clúster de ZooKeeper (conocido como el ensamble de ZooKeeper). comunicación |

En la siguiente tabla, se muestran los mismos puertos, enumerados numéricamente, con el origen y el destino componentes:

| Número de puerto | Objetivo | Componente de fuente | Componente de destino |

|---|---|---|---|

| virtual_host_port | HTTP o cualquier otro puerto que uses para el tráfico de llamadas a la API de host virtual. Puertos 80 y 443 son los más utilizados; el Enrutador de mensajes puede finalizar las conexiones TLS/SSL. | Cliente externo (o balanceador de cargas) | Objeto de escucha en Message Router |

| De 1099 a 1103 | Administración de JMX | Cliente JMX | Servidor de administración (1099) Message Processor (1101) Servidor Qpid (1102) Postgres Server (1103) |

| 2181 | Comunicación con el cliente de Zookeeper | Servidor de administración Router Procesador de mensajes Servidor Qpid Servidor de Postgres |

Zookeeper |

| 2888 y 3888 | Administración de nodos de Zookeeper | Zookeeper | Zookeeper |

| 4526 | Puerto de administración de RPC | Servidor de administración | Servidor de administración |

| 4527 | Puerto de administración de RPC para la caché distribuida y las llamadas de administración, y para las comunicaciones entre los routers | Router del servidor de administración |

Router |

| 4528 | Para llamadas de caché distribuidas entre procesadores de mensajes y para la comunicación desde el router | Servidor de administración Router Message Processor |

Message Processor |

| 4529 | Puerto de administración de RPC para la caché distribuida y las llamadas de administración | Servidor de administración | Servidor Qpid |

| 4530 | Puerto de administración de RPC para la caché distribuida y las llamadas de administración | Servidor de administración | Servidor de Postgres |

| 5432 | Cliente de Postgres | Servidor Qpid | Postgres |

| 5636 | Monetización | Componente de JMS externo | Servidor de administración |

| 5672 |

|

Servidor Qpid | Servidor Qpid |

| 7000 | Comunicaciones entre nodos de Cassandra | Cassandra | Otro nodo de Cassandra |

| 7199 | Administración de JMX. Debe estar abierto para que la gerencia acceda al nodo de Cassandra. Servidor. | cliente JMX | Cassandra |

| 8080 | Puerto de la API de Management | Clientes de la API de Management | Servidor de administración |

| De 8081 a 8084 |

Puertos de API de componentes, que se usan para emitir solicitudes a la API directamente a componentes individuales. Cada componente abre un puerto diferente. el puerto exacto usado depende de la configuración pero debe estar abierto en el componente para que pueda acceder el servidor de administración |

Clientes de la API de Management | Router (8081) Message Processor (8082) Servidor Qpid (8083) Postgres Server (8084) |

| 8443 | Comunicación entre el router y el procesador de mensajes cuando TLS está habilitado | Router | Message Processor |

| 8998 | Comunicación entre el router y el procesador de mensajes | Router | Message Processor |

| 9000 | Puerto predeterminado de la IU de administración perimetral | Navegador | Servidor de IU de administración |

| 9042 | Transporte nativo de CQL | Router Procesador de mensajes Servidor de administración |

Cassandra |

| 9160 | Cliente de segunda mano de Cassandra | Router Procesador de mensajes Servidor de administración |

Cassandra |

| 10,389 | Puerto LDAP | Servidor de administración | OpenLDAP |

| 15999 | Puerto de verificación de estado. Un balanceador de cargas usa este puerto para determinar si el router disponibles. | Balanceador de cargas | Router |

| 59001 | Puerto que usa la utilidad apigee-validate para probar la instalación de Edge |

apigee-validate | Router |

| 59002 | El puerto del router al que se envían las solicitudes de la página SmartDocs | SmartDocs | Router |

Un Message Processor mantiene un grupo de conexiones dedicado abierto a Cassandra, que está configurado para que nunca se agote el tiempo de espera. Cuando un firewall se encuentra entre un Message Processor y el servidor Cassandra, el firewall puede agotar el tiempo de espera de la conexión. Sin embargo, Message Processor no está diseñado para restablecer conexiones con Cassandra.

Para evitar esta situación, Apigee recomienda que el servidor Cassandra, Message Processor y que los routers estén en la misma subred, de modo que un firewall no esté involucrado en la implementación de estos o los componentes de la solución.

Si un firewall está entre el router y los procesadores de mensajes, y tiene configurado un tiempo de espera de TCP inactivo, nuestra recomendación es hacer lo siguiente:

- Establece

net.ipv4.tcp_keepalive_time = 1800en la configuración de sysctl en el SO Linux, donde El valor de 1,800 debe ser menor que el tiempo de espera de tcp de inactividad del firewall. Esta configuración debe mantener la en un estado establecido para que el firewall no desconecte la conexión. - En todos los procesadores de mensajes, editar

/opt/apigee/customer/application/message-processor.propertiespara agregar la siguiente propiedad. Si el archivo no existe, créalo.conf_system_cassandra.maxconnecttimeinmillis=-1

- Reinicia el procesador de mensajes:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- En todos los routers, edita

/opt/apigee/customer/application/router.propertiespara agregar la siguiente propiedad. Si el archivo no existe, créalo.conf_system_cassandra.maxconnecttimeinmillis=-1

- Reinicia el router:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart