Edge para nuvem privada v4.19.01

A necessidade de gerenciar o firewall vai além dos hosts virtuais. VM e host físico os firewalls precisam permitir o tráfego nas portas necessárias para que os componentes se comuniquem entre si entre si.

Diagramas de portas

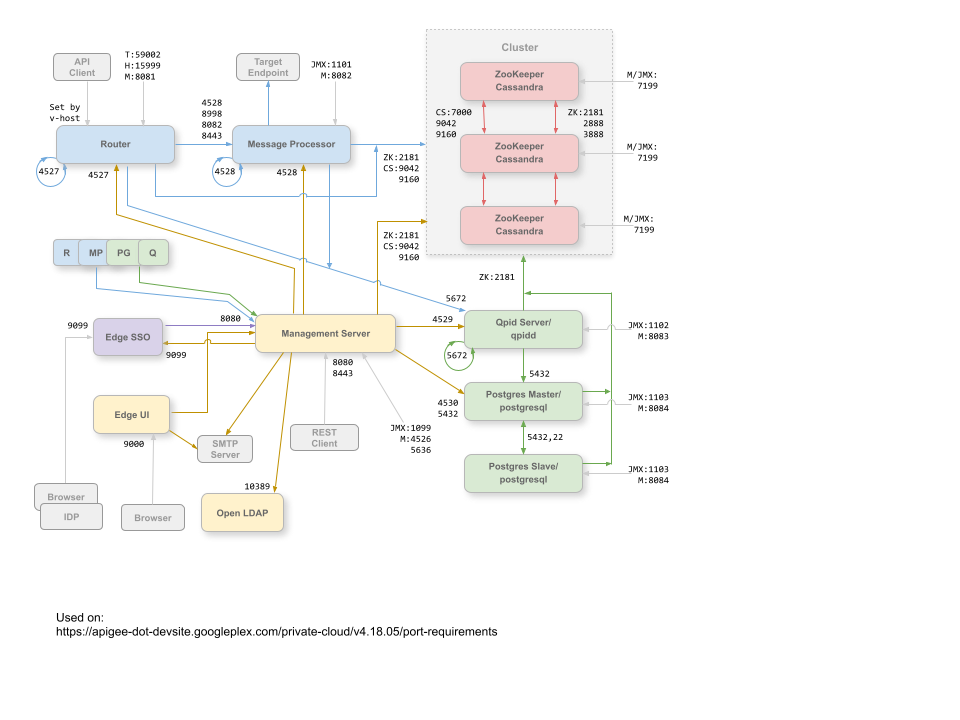

As imagens a seguir mostram os requisitos de porta para um único data center e vários configuração do data center:

Data center único

A imagem a seguir mostra os requisitos de porta para cada componente de borda em um único dado central:

Observações sobre o diagrama:

- Portas com o prefixo "M" são portas usadas para gerenciar o componente e devem estar abertas no para acesso pelo servidor de gerenciamento.

- A interface do Edge exige acesso ao roteador, nas portas expostas por proxies de API, para oferecer suporte o botão Send na ferramenta de trace.

- O acesso às portas JMX pode ser configurado para exigir um nome de usuário/senha. Consulte Como monitorar para mais informações.

- Também é possível configurar o acesso TLS/SSL para determinadas conexões, que podem usar em portas diferentes. Consulte TLS/SSL para mais.

- Você pode configurar o servidor de gerenciamento e a interface de usuário do Edge para enviar e-mails por um SMTP externo servidor. Nesse caso, você deve garantir que o servidor de gerenciamento e a interface possam acessar as porta no servidor SMTP (não exibida). Para SMTP não TLS, o número da porta normalmente é 25. Para SMTP com TLS ativado, geralmente é 465, mas verifique com seu provedor SMTP.

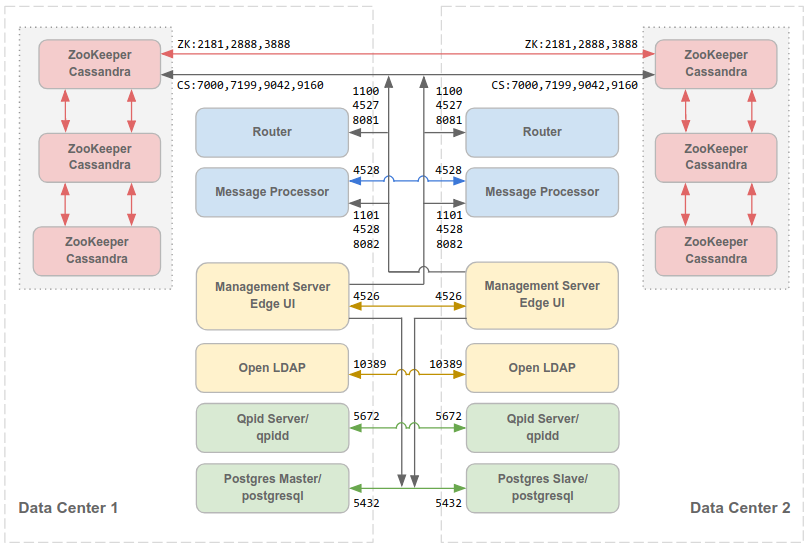

Vários data centers

Se você instalar a API 12-node em cluster com dois data centers, garantir que os nós nos dois podem se comunicar pelas portas mostradas abaixo:

Observações:

- Todos os servidores de gerenciamento precisam ter acesso a todos os nós do Cassandra nos demais dados em data centers locais.

- Todos os processadores de mensagens em todos os data centers precisam ser capazes de acessar uns aos outros na porta 4528.

- O servidor de gerenciamento precisa ter acesso a todos os processadores de mensagens pela porta 8082.

- Todos os servidores de gerenciamento e todos os nós do Qpid precisam acessar o Postgres em todos os outros data centers no local.

- Por motivos de segurança, além das portas mostradas acima e quaisquer outras de acordo com seus requisitos de rede, nenhuma outra porta deve estar aberta entre os dados em data centers locais.

Por padrão, as comunicações entre os componentes não são criptografadas. É possível adicionar criptografia instalar o mTLS da Apigee. Para mais informações, consulte Introdução à Apigee mTLS.

Detalhes da porta

A tabela abaixo descreve as portas que precisam ser abertas em firewalls por componente de borda:

| Componente | Porta | Descrição |

|---|---|---|

| Portas HTTP padrão | 80.443 | HTTP e outras portas usadas para hosts virtuais |

| Cassandra | 7.000, 9042 e 9.160 | Portas do Apache Cassandra para comunicação entre nós do Cassandra e acesso por e outros componentes do Edge. |

| 7.199 | porta JMX. Precisa estar aberto para o acesso do servidor de gerenciamento. | |

| LDAP | 10.389 | OpenLDAP |

| Servidor de gerenciamento | 1.099 | Porta JMX |

| 4.526 | Porta para cache distribuído e chamadas de gerenciamento. É possível configurar essa porta. | |

| 5.636 | Porta para notificações de confirmação de monetização. | |

| 8.080 | Porta para chamadas da API Edge Management. Esses componentes precisam ter acesso à porta 8080 do servidor de gerenciamento: Router, processador de mensagens, interface, Postgres e Qpid. | |

| IU de gerenciamento | 9.000 | Porta de acesso do navegador à interface de gerenciamento |

| processador de mensagens | 1.101 | Porta JMX |

| 4.528 | Para cache distribuído e chamadas de gerenciamento entre processadores de mensagens e para

de rede do roteador e do servidor de gerenciamento.

Um processador de mensagens deve abrir a porta 4528 como sua porta de gerenciamento. Se você tem vários Processadores de mensagens, todos precisam ser capazes de acessar uns aos outros pela porta 4528 (indicado pelo a seta de loop no diagrama acima para a porta 4528 no processador de mensagens). Se você tiver vários data centers, a porta precisa ser acessível por todos os processadores de mensagens em data centers locais. |

|

| 8.082 |

Porta de gerenciamento padrão para o processador de mensagens e deve estar aberta no componente para gerenciado pelo servidor de gerenciamento. Se você configurar TLS/SSL entre o roteador e o processador de mensagens, usado pelo roteador para verificar a integridade do processador de mensagens. A porta 8082 do processador de mensagens só precisa estar aberta para acesso pelo roteador quando configurar TLS/SSL entre o roteador e o processador de mensagens. Se você não configurar TLS/SSL entre o roteador e o processador de mensagens, a configuração padrão, a porta 8082, ainda precisa aberto no Processador de Mensagens para gerenciar o componente, mas o Roteador não exige acesso a ele. |

|

| 8.443 | Quando o TLS está ativado entre o roteador e o processador de mensagens, você precisa abrir a porta 8443 no o processador de mensagens para acesso pelo roteador. | |

| 8.998 | Porta do processador de mensagens para comunicações do roteador | |

| Postgres | 22 | Ao configurar dois nós do Postgres para usar a replicação mestre-em espera, é preciso abrir na porta 22 em cada nó para acesso SSH. |

| 1103 | Porta JMX | |

| 4.530 | Chamadas de gerenciamento e cache distribuídos | |

| 5.432 | Usado para comunicação do Qpid/Management Server para o Postgres | |

| 8.084 | Porta de gerenciamento padrão no servidor Postgres precisam estar abertos no componente para acesso pelo servidor de gerenciamento. | |

| Qpid | 1.102 | Porta JMX |

| 4.529 | Chamadas de gerenciamento e cache distribuídos | |

| 5.672 |

|

|

| 8.083 | Porta de gerenciamento padrão no servidor Qpid e deve estar aberta no componente para gerenciado pelo servidor de gerenciamento. | |

| Roteador | 4.527 | Para chamadas de gerenciamento e cache distribuídos.

Um roteador precisa abrir a porta 4527 como porta de gerenciamento. Se você tiver vários roteadores, eles devem poder acessar uns aos outros pela porta 4527 (indicado pela seta de loop diagrama acima para a porta 4527 do roteador). Embora não seja obrigatório, você pode abrir a porta 4527 no Roteador para acesso por qualquer Processador de mensagens Caso contrário, talvez você veja mensagens de erro no "Processador" arquivos de registro. |

| 8.081 | Porta de gerenciamento padrão do roteador e precisa estar aberta no componente para acesso pelo servidor de gerenciamento. | |

| 15.999 |

Porta de verificação de integridade. Um balanceador de carga usa essa porta para determinar se o roteador disponíveis. Para saber o status de um roteador, o balanceador de carga faz uma solicitação para a porta 15999 no Roteador: curl -v http://routerIP:15999/v1/servers/self/reachable Se o roteador estiver acessível, a solicitação retornará HTTP 200. |

|

| 59.001 | Porta usada para testar a instalação do Edge pelo utilitário apigee-validate.

Esse utilitário requer acesso à porta 59001 no roteador. Consulte

Teste a instalação para saber mais na porta 59001. |

|

| SmartDocs | 59.002 | A porta no roteador de borda para onde as solicitações da página do SmartDocs são enviadas. |

| ZooKeeper | 2.181 | Usado por outros componentes, como o servidor de gerenciamento, roteador, processador de mensagens etc. |

| 2.888. 3.888 | Usado internamente pelo ZooKeeper para o cluster do ZooKeeper (conhecido como conjunto do ZooKeeper) comunicação |

A próxima tabela mostra as mesmas portas, listadas numericamente, com a origem e o destino componentes:

| Número da porta | Finalidade | Componente de origem | Componente de destino |

|---|---|---|---|

| virtual_host_port | o HTTP e todas as outras portas usadas para tráfego de chamadas de API do host virtual. portas 80 e 443 são os mais usados. o roteador de mensagens pode encerrar conexões TLS/SSL. | Cliente externo (ou balanceador de carga) | Listener no roteador de mensagens |

| 1099 a 1103 | Gerenciamento do JMX | Cliente JMX | Servidor de gerenciamento (1099) Processador de mensagens (1101) Servidor Qpid (1102) Servidor Postgres (1103) |

| 2181 | Comunicação com o cliente do Zookeeper | Servidor de gerenciamento Roteador Processador de mensagens Servidor Qpid Servidor Postgres |

Zookeeper |

| 2888 e 3888 | Gerenciamento de internos do Zookeeper | Zookeeper | Zookeeper |

| 4526 | Porta de gerenciamento de RPC | Servidor de gerenciamento | Servidor de gerenciamento |

| 4527 | Porta de gerenciamento de RPC para cache e chamadas de gerenciamento distribuídos, e para comunicações entre roteadores | Roteador do servidor de gerenciamento |

Roteador |

| 4528 | Para chamadas de cache distribuídas entre processadores de mensagens e para comunicação do roteador | Servidor de gerenciamento Roteador Processador de mensagens |

processador de mensagens |

| 4529 | Porta de gerenciamento de RPC para cache distribuído e chamadas de gerenciamento | Servidor de gerenciamento | Servidor Qpid |

| 4530 | Porta de gerenciamento de RPC para cache distribuído e chamadas de gerenciamento | Servidor de gerenciamento | Servidor Postgres |

| 5432 | Cliente Postgres | Servidor Qpid | Postgres |

| 5636 | Monetização | Componente JMS externo | Servidor de gerenciamento |

| 5672 |

|

Servidor Qpid | Servidor Qpid |

| 7.000 | Comunicações entre nós do Cassandra | Cassandra | Outro nó do Cassandra |

| 7199 | Gerenciamento de JMX. Precisa estar aberto para acesso no nó do Cassandra pelo gerenciador Servidor. | Cliente JMX | Cassandra |

| 8080 | Porta da API de gerenciamento | Clientes da API de gerenciamento | Servidor de gerenciamento |

| 8081 a 8084 |

Portas da API do componente, usadas para emitir solicitações de API diretamente para componentes individuais. Cada componente abre uma porta diferente. a porta exata usada depende da configuração mas deve estar aberto no componente para acesso pelo servidor de gerenciamento |

Clientes da API de gerenciamento | Roteador (8081) Processador de mensagens (8082) Servidor Qpid (8083) Servidor Postgres (8084) |

| 8443 | Comunicação entre o roteador e o processador de mensagens quando o TLS está ativado | Roteador | processador de mensagens |

| 8998 | Comunicação entre o roteador e o processador de mensagens | Roteador | processador de mensagens |

| 9000 | Porta da interface do Gerenciamento de borda padrão | Navegador | Servidor da interface de gerenciamento |

| 9042 | Transporte nativo CQL | Roteador Processador de mensagens Servidor de gerenciamento |

Cassandra |

| 9160 | Cliente de luxo do Cassandra | Roteador Processador de mensagens Servidor de gerenciamento |

Cassandra |

| 10389 | Porta LDAP | Servidor de gerenciamento | OpenLDAP |

| 15999 | Porta de verificação de integridade. Um balanceador de carga usa essa porta para determinar se o roteador disponíveis. | Balanceador de carga | Roteador |

| 59001 | Porta usada pelo utilitário apigee-validate para testar a instalação do Edge |

apigee-validate | Roteador |

| 59002 | A porta do roteador para onde as solicitações da página do SmartDocs são enviadas | SmartDocs | Roteador |

Um processador de mensagens mantém um pool de conexão dedicado aberto para o Cassandra, que é configurado para nunca exceder o tempo limite. Quando um firewall está entre um processador de mensagens e o servidor do Cassandra, o o firewall da conexão poderá atingir o tempo limite. No entanto, o processador de mensagens não foi projetado para restabelecer as conexões com o Cassandra.

Para evitar essa situação, a Apigee recomenda que o servidor do Cassandra, o processador de mensagens e Os roteadores precisam estar na mesma sub-rede, sem o envolvimento de um firewall na implantação componentes de solução.

Se houver um firewall entre o roteador e os processadores de mensagens e tiver um tempo limite de TCP inativo definido, nossas recomendações é fazer o seguinte:

- Defina

net.ipv4.tcp_keepalive_time = 1800nas configurações de sysctl no SO Linux, em que 1800 deve ser menor que o tempo limite de TCP do firewall inativo. Essa configuração deve manter em um estado estabelecido para que o firewall não a desconecte. - Em todos os processadores de mensagens, editar

/opt/apigee/customer/application/message-processor.propertiespara adicionar a seguinte propriedade. Crie o arquivo se ele não existir.conf_system_cassandra.maxconnecttimeinmillis=-1

- Reinicie o processador de mensagens:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Em todos os roteadores, edite

/opt/apigee/customer/application/router.propertiespara adicionar a seguinte propriedade. Crie o arquivo se ele não existir.conf_system_cassandra.maxconnecttimeinmillis=-1

- Reinicie o roteador:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart