방화벽을 관리해야 하는 이유는 가상 호스트에 국한되지 않습니다. VM 및 물리적 호스트 모두 방화벽은 구성 요소가 각 구성 요소와 통신하는 데 필요한 포트에 대한 트래픽을 허용해야 함 있습니다.

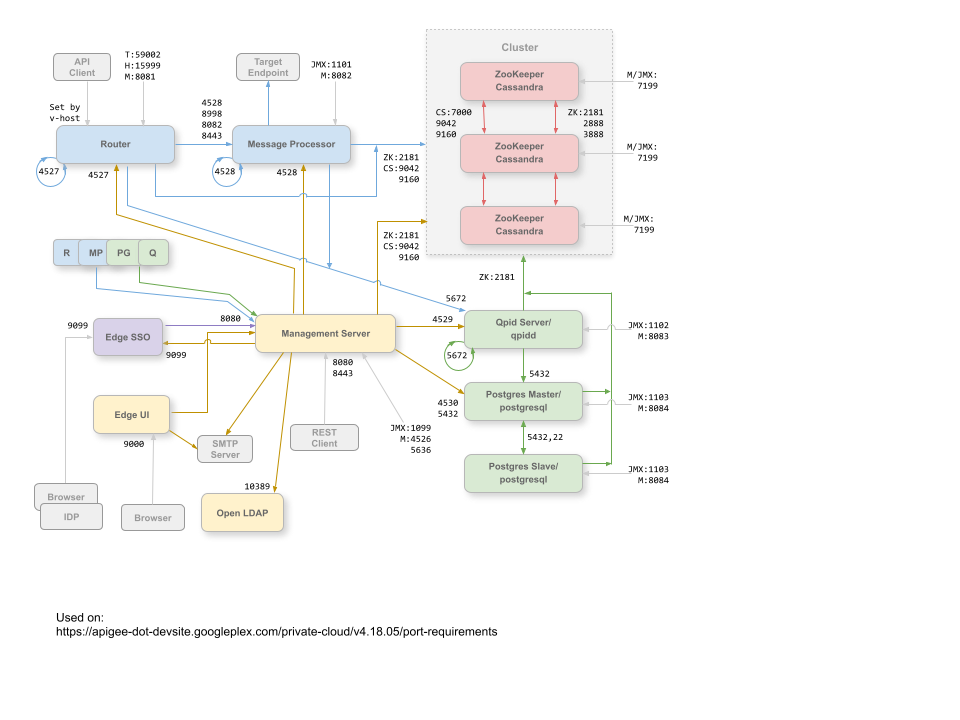

포트 다이어그램

다음 이미지는 단일 데이터 센터와 여러 데이터 센터의 포트 요구사항을 보여줍니다. 데이터 센터 구성:

단일 데이터 센터

다음 이미지는 단일 데이터에서 각 Edge 구성요소의 포트 요구사항을 보여줍니다. 중앙 구성:

이 다이어그램에 대한 참고 사항:

- 'M' 접두사가 붙은 포트 구성 요소를 관리하는 데 사용되는 포트이며 구성 요소만 사용합니다.

- Edge UI를 지원하려면 API 프록시가 노출된 포트에서 라우터에 액세스할 수 있어야 합니다. 트레이스 도구의 Send 버튼 사용.

- 사용자 이름/암호를 요구하도록 JMX 포트에 대한 액세스를 구성할 수 있습니다. 자세한 내용은 자세한 내용은 모니터링 방법을 참조하세요.

- 원하는 경우 특정 연결에 TLS/SSL 액세스를 구성하여 사용할 수 있습니다. 자세한 내용은 TLS/SSL을 참고하세요. 자세히 알아보세요.

- 외부 SMTP를 통해 이메일을 보내도록 관리 서버 및 에지 UI를 구성할 수 있습니다. 있습니다. 그렇게 하는 경우, 관리 서버 및 UI가 필요한 포트 500을 지원합니다 (표시되지 않음). 비 TLS SMTP의 포트 번호는 일반적으로 25입니다. 대상 TLS를 사용하는 SMTP의 경우 465인 경우가 많지만 SMTP 제공업체에 문의하세요.

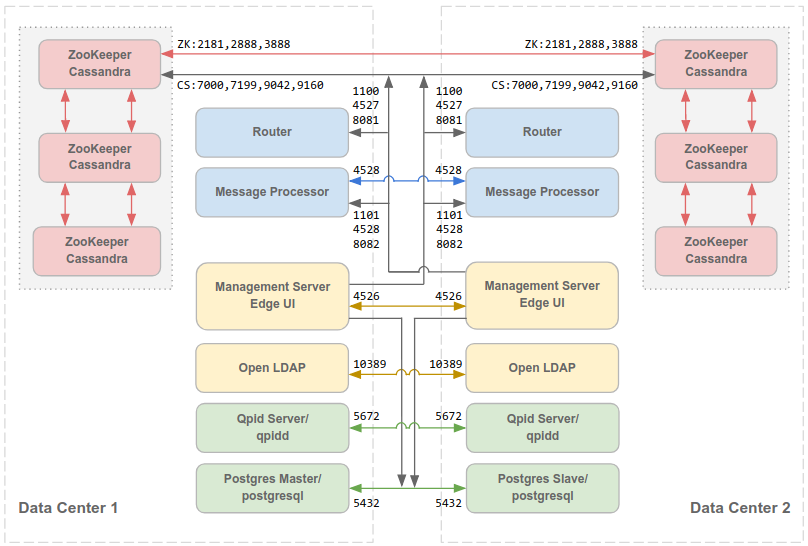

여러 데이터 센터

12노드 노드를 설치하는 경우 두 개의 데이터 센터가 있는 클러스터링 구성의 경우 두 데이터 센터의 노드가 통신할 수 있습니다

참고:

- 모든 관리 서버는 다른 모든 데이터의 모든 Cassandra 노드에 액세스할 수 있어야 합니다. 있습니다.

- 모든 데이터 센터의 모든 메시지 프로세서는 포트 4528을 선택합니다.

- 관리 서버는 포트 8082를 통해 모든 메시지 프로세서에 액세스할 수 있어야 합니다.

- 모든 관리 서버와 모든 Qpid 노드는 다른 모든 위치에서 Postgres에 액세스할 수 있어야 합니다. 데이터 센터도 있습니다

- 보안상의 이유(위에 표시된 포트 및 기타 포트 제외) 네트워크 요구사항에 따라 필요한 경우 데이터 간에 다른 포트가 열려서는 안 됩니다. 있습니다.

기본적으로 구성요소 간의 통신은 암호화되지 않습니다. 다음을 통해 암호화를 추가할 수 있습니다. Apigee mTLS 설치 자세한 내용은 Apigee mTLS 소개를 참조하세요.

포트 세부정보

아래 표에는 방화벽에서 Edge 구성요소별로 열어야 하는 포트에 대한 설명이 나와 있습니다.

| 구성요소 | 포트 | 설명 |

|---|---|---|

| 표준 HTTP 포트 | 80, 443 | HTTP 및 가상 호스트에 사용하는 기타 포트 |

| Apigee SSO | 9099 | 외부 IDP, 관리 서버 및 있습니다. |

| Cassandra | 7000, 9042, 9160 | Cassandra 노드 간 통신 및 다른 Edge 구성요소에 적용됩니다. |

| 7,199 | JMX 포트로 이동합니다 관리 서버에서 액세스할 수 있도록 열려 있어야 합니다. | |

| LDAP | 10,389 | OpenLDAP |

| 관리 서버 | 1,099 | JMX 포트 |

| 4,526 | 분산 캐시 및 관리 호출을 위한 포트입니다. 이 포트는 구성 가능합니다. | |

| 5,636 | 수익 창출 커밋 알림 포트 | |

| 8,080 | Edge 관리 API 호출용 포트입니다. 이러한 구성 요소를 사용하려면 포트 8080에 관리 서버: 라우터, 메시지 프로세서, UI, Postgres, Apigee SSO (사용 설정된 경우), Qpid, | |

| 관리 UI | 9,000 | 관리 UI에 대한 브라우저 액세스 포트 |

| 메시지 프로세서 | 1101 | JMX 포트 |

| 4,528 | 메시지 프로세서 간의 분산 캐시 및 관리 호출

라우터와 관리 서버로부터의 통신이 일어날 수 있습니다.

메시지 프로세서는 관리 포트로 포트 4528을 열어야 합니다. 여러 계정을 메시지 프로세서는 모두 포트 4528( 위 다이어그램의 루프 화살표를 메시지 프로세서의 포트 4528에 연결합니다. 만약 모든 데이터 센터의 모든 메시지 프로세서가 포트에 액세스할 수 있어야 함 있습니다. |

|

| 8,082 |

메시지 프로세서의 기본 관리 포트이며, 액세스할 수 있습니다. 라우터에서 사용하는 메시지 프로세서와 라우터 간에 TLS/SSL을 구성하는 경우 상태 점검을 수행했습니다. 메시지 프로세서의 포트 8082는 라우터와 메시지 프로세서 간에 TLS/SSL을 구성합니다. TLS/SSL을 구성하지 않는 경우 기본 구성인 포트 8082는 여전히 구성 요소를 관리하기 위해 메시지 프로세서에 열려 있지만 라우터는 액세스할 수 있습니다 |

|

| 8,443 | 라우터와 메시지 프로세서 간에 TLS를 사용하는 경우 TCP 포트 80에서 포트 8443을 라우터가 액세스할 수 있도록 메시지 프로세서. | |

| 8,998 | 라우터 통신을 위한 메시지 프로세서 포트 | |

| Postgres | 22 | 마스터-대기 복제를 사용하도록 두 개의 Postgres 노드를 구성하는 경우 각 노드에서 포트 22를 사용해야 합니다 |

| 1,103 | JMX 포트 | |

| 4,530 | 분산 캐시 및 관리 호출 | |

| 5,432 | Qpid/관리 서버에서 Postgres로의 통신에 사용됩니다. | |

| 8,084 | Postgres 서버의 기본 관리 포트 액세스하려면 구성요소에서 열려 있어야 합니다. 리소스입니다. | |

| Qpid | 1102 | JMX 포트 |

| 4,529 | 분산 캐시 및 관리 호출 | |

| 5,672 |

동일한 서버의 Qpid 서버와 브로커 구성요소 간의 통신에도 사용됩니다. 노드입니다 Qpid 노드가 여러 개인 토폴로지에서는 서버가 포트 5672의 브로커입니다 |

|

| 8,083 | Qpid 서버의 기본 관리 포트로, 액세스할 수 있습니다. | |

| 라우터 | 4,527 | 분산 캐시 및 관리 호출용

라우터는 관리 포트로 포트 4527을 열어야 합니다. 라우터가 여러 개 있는 경우 모두 포트 4527을 통해 서로 액세스할 수 있어야 합니다( 4527번 포트를 참조해야 함). 필수 사항은 아니지만, 모든 사람이 액세스할 수 있도록 라우터에서 포트 4527을 열 수 있습니다. 메시지 프로세서. 그렇지 않으면 메시지 프로세서에 오류 메시지가 표시될 수 있습니다. 로그 파일의 역할을 합니다. |

| 8081 | 라우터의 기본 관리 포트이며 액세스하려면 구성요소에서 열려 있어야 합니다. 리소스입니다. | |

| 15,999개 |

상태 점검 포트 부하 분산기는 이 포트를 사용하여 라우터가 있습니다. 라우터 상태를 가져오기 위해 부하 분산기는 라우터에서 포트 15999로 라우터: curl -v http://routerIP:15999/v1/servers/self/reachable 라우터에 연결할 수 있으면 요청은 HTTP 200을 반환합니다. |

|

| 59001 | apigee-validate 유틸리티의 Edge 설치를 테스트하는 데 사용되는 포트입니다.

이 유틸리티는 라우터의 포트 59001에 액세스해야 합니다. 자세한 내용은

포트 59001에서 자세한 내용을 확인하기 위해 설치를 테스트합니다. |

|

| SmartDocs | 59,002 | SmartDocs 페이지 요청이 전송되는 에지 라우터의 포트입니다. |

| ZooKeeper | 2,181 | 관리 서버, 라우터, 메시지 프로세서 등 다른 구성요소에서 사용 |

| 2888, 3888 | ZooKeeper 클러스터 (ZooKeeper 앙상블이라고 함)에 대해 ZooKeeper에서 내부적으로 사용됩니다. 커뮤니케이션 |

다음 테이블에는 동일한 포트가 소스 및 대상과 함께 숫자로 나열되어 있습니다. 구성요소:

| 포트 번호 | 목적 | 소스 구성요소 | 대상 구성요소 |

|---|---|---|---|

| virtual_host_port | HTTP 및 가상 호스트 API 호출 트래픽에 사용하는 기타 포트 포트 80 및 443 가장 일반적으로 사용됩니다. 메시지 라우터가 TLS/SSL 연결을 종료할 수 있습니다. | 외부 클라이언트 (또는 부하 분산기) | 메시지 라우터의 리스너 |

| 1099~1103 | JMX 관리 | JMX 클라이언트 | Management Server (1099) 메시지 프로세서 (1101) Qpid 서버 (1102) Postgres Server (1103) |

| 2181 | 주키퍼 클라이언트 커뮤니케이션 | 관리 서버 라우터 메시지 프로세서 Qpid 서버 Postgres 서버 |

Zookeeper |

| 2888 및 3888 | 주키퍼 노드 간 관리 | Zookeeper | Zookeeper |

| 4526 | RPC 관리 포트 | 관리 서버 | 관리 서버 |

| 4527 | 분산 캐시 및 관리 호출과 통신을 위한 RPC 관리 포트 라우터 간 | 관리 서버 라우터 |

라우터 |

| 4528 | 메시지 프로세서 간 분산 캐시 호출 및 통신용 라우터에서 | 관리 서버 라우터 메시지 프로세서 |

메시지 프로세서 |

| 4529 | 분산 캐시 및 관리 호출을 위한 RPC 관리 포트 | 관리 서버 | Qpid 서버 |

| 4530 | 분산 캐시 및 관리 호출을 위한 RPC 관리 포트 | 관리 서버 | Postgres 서버 |

| 5432 | Postgres 클라이언트 | Qpid 서버 | Postgres |

| 5636 | 수익 창출 | 외부 JMS 구성요소 | 관리 서버 |

| 5672 |

동일한 서버의 Qpid 서버와 브로커 구성요소 간의 통신에도 사용됩니다. 노드입니다 Qpid 노드가 여러 개인 토폴로지에서는 서버가 포트 5672의 브로커입니다 |

Qpid 서버 | Qpid 서버 |

| 7000 | Cassandra 노드 간 통신 | Cassandra | 기타 Cassandra 노드 |

| 7199 | JMX 관리. 관리자가 Cassandra 노드에서 액세스할 수 있도록 열려 있어야 함 서버. | JMX 클라이언트 | Cassandra |

| 8080 | 관리 API 포트 | Management API 클라이언트 | 관리 서버 |

| 8081~8084 |

구성요소 API 포트로, 개별 구성요소에 직접 API 요청을 발행하는 데 사용됩니다. 각 구성요소는 서로 다른 포트를 엽니다. 사용되는 정확한 포트는 구성에 따라 관리 서버에서 액세스할 수 있도록 구성요소에서 열려 있어야 합니다. |

Management API 클라이언트 | 라우터 (8081) 메시지 프로세서 (8082) Qpid 서버 (8083) Postgres Server (8084) |

| 8443 | TLS가 사용 설정된 경우 라우터와 메시지 프로세서 간 통신 | 라우터 | 메시지 프로세서 |

| 8998 | 라우터와 메시지 프로세서 간의 통신 | 라우터 | 메시지 프로세서 |

| 9,000 | 기본 에지 관리 UI 포트 | 브라우저 | 관리 UI 서버 |

| 9042 | CQL 네이티브 전송 | 라우터 메시지 프로세서 관리 서버 |

Cassandra |

| 9099 | 외부 IDP 인증 | IDP, 브라우저, 관리 서버 | Apigee SSO |

| 9160 | Cassandra 중고 클라이언트 | 라우터 메시지 프로세서 관리 서버 |

Cassandra |

| 10389 | LDAP 포트 | 관리 서버 | OpenLDAP |

| 15999 | 상태 점검 포트 부하 분산기는 이 포트를 사용하여 라우터가 있습니다. | 부하 분산기 | 라우터 |

| 59001 | apigee-validate 유틸리티에서 Edge 설치를 테스트하는 데 사용하는 포트입니다. |

apigee-validate | 라우터 |

| 59002 | SmartDocs 페이지 요청이 전송되는 라우터 포트입니다. | SmartDocs | 라우터 |

메시지 프로세서는 구성된 Cassandra에 대한 전용 연결 풀을 열린 상태로 유지 시간 초과가 발생하지 않습니다 방화벽이 메시지 프로세서와 Cassandra 서버 사이에 있을 때 방화벽이 연결 제한 시간을 초과할 수 있습니다 그러나 메시지 프로세서는 Cassandra에 대한 연결을 다시 설정합니다

이러한 상황을 방지하려면 Apigee에서 Cassandra 서버, 메시지 프로세서, 라우터는 동일한 서브넷에 있으므로 방화벽은 이러한 라우터의 배포에 관여하지 않습니다 구성할 수 있습니다.

방화벽이 라우터와 메시지 프로세서 사이에 있고 유휴 TCP 시간제한이 설정되어 있는 경우, 다음과 같은 조치를 취하는 것이 좋습니다.

- Linux OS의 sysctl 설정에서

net.ipv4.tcp_keepalive_time = 1800를 설정합니다. 1800은 방화벽 유휴 TCP 제한 시간보다 낮아야 합니다. 이 설정을 사용하면 방화벽이 연결을 해제하지 않도록 하는 것이 매우 중요합니다. - 모든 메시지 프로세서에서 다음을 수정합니다.

/opt/apigee/customer/application/message-processor.properties다음 속성을 추가합니다. 파일이 없으면 새로 만듭니다.conf_system_cassandra.maxconnecttimeinmillis=-1

- 메시지 프로세서를 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- 모든 라우터에서

/opt/apigee/customer/application/router.properties수정 다음 속성을 추가합니다. 파일이 없으면 새로 만듭니다.conf_system_cassandra.maxconnecttimeinmillis=-1

- 라우터를 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-router restart