Apigee Edge 문서입니다.

Apigee X 문서로 이동 정보

Apigee Sense는 API 요청 트래픽을 분석하고 원치 않는 요청을 나타낼 수 있는 패턴을 식별하여 원치 않는 요청 트래픽으로부터 API를 보호합니다. Apigee Sense 보호 규칙은 API 프록시를 구체적으로 타겟팅하는 공격만 방지합니다. Apigee Sense는 DDoS 공격을 방지하지 않습니다. DDoS 공격 방지가 필요한 경우 Google Cloud Armor와 같은 WAF를 Apigee 앞에 사용해야 합니다.

Apigee에서 DDoS 공격으로부터 보호하기 위해 제공하는 지원 수준에 관한 설명은 Edge의 DDoS 방어를 참고하세요.

Apigee Sense 분석을 사용하면 원치 않는 요청을 하는 클라이언트를 식별한 후 이러한 요청을 허용, 차단 또는 신고하는 조치를 취할 수 있습니다.

Apigee Sense를 사용하면 다음과 같은 요청 패턴으로부터 API를 보호할 수 있습니다.

- 인간의 행동과 조화를 이루는 자동화된 행동

- 동일한 IP에서 지속적으로 시도함

- 비정상적인 오류율

- 의심스러운 클라이언트 요청

- 데이터 크롤링

- 키 수집

- 활동 급증

- 지역적 패턴

원치 않는 요청 감지

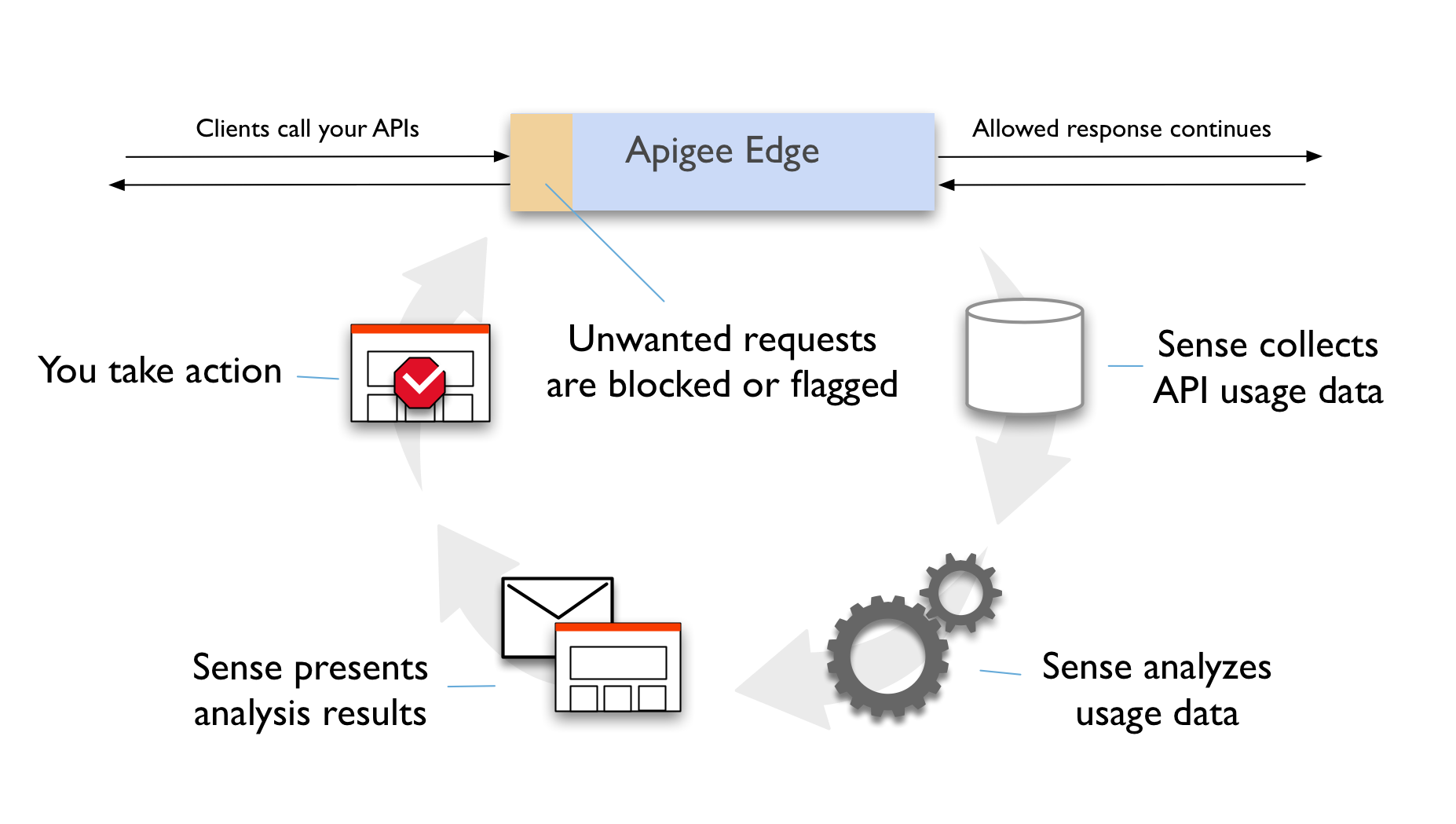

백그라운드에서 Apigee Sense는 요청 메타데이터를 감지한 후 검토할 수 있는 분석 결과를 제공합니다. Apigee Sense 콘솔에서 분석 결과를 검토할 수 있습니다. 패턴이 수상해 보이면 패턴에 숨겨진 세부정보를 자세히 살펴보고 조치를 취할지 결정할 수 있습니다.

Apigee Sense는 요청 패턴을 감지하기 위해 요청 메타데이터를 저장하고 분석합니다. 클라이언트가 요청하면 Apigee Sense는 요청 메타데이터를 수집한 다음 이 데이터를 일괄적으로 분석하여 패턴을 찾습니다.

Apigee Sense Console 시작하기를 참고하세요.

발견된 패턴

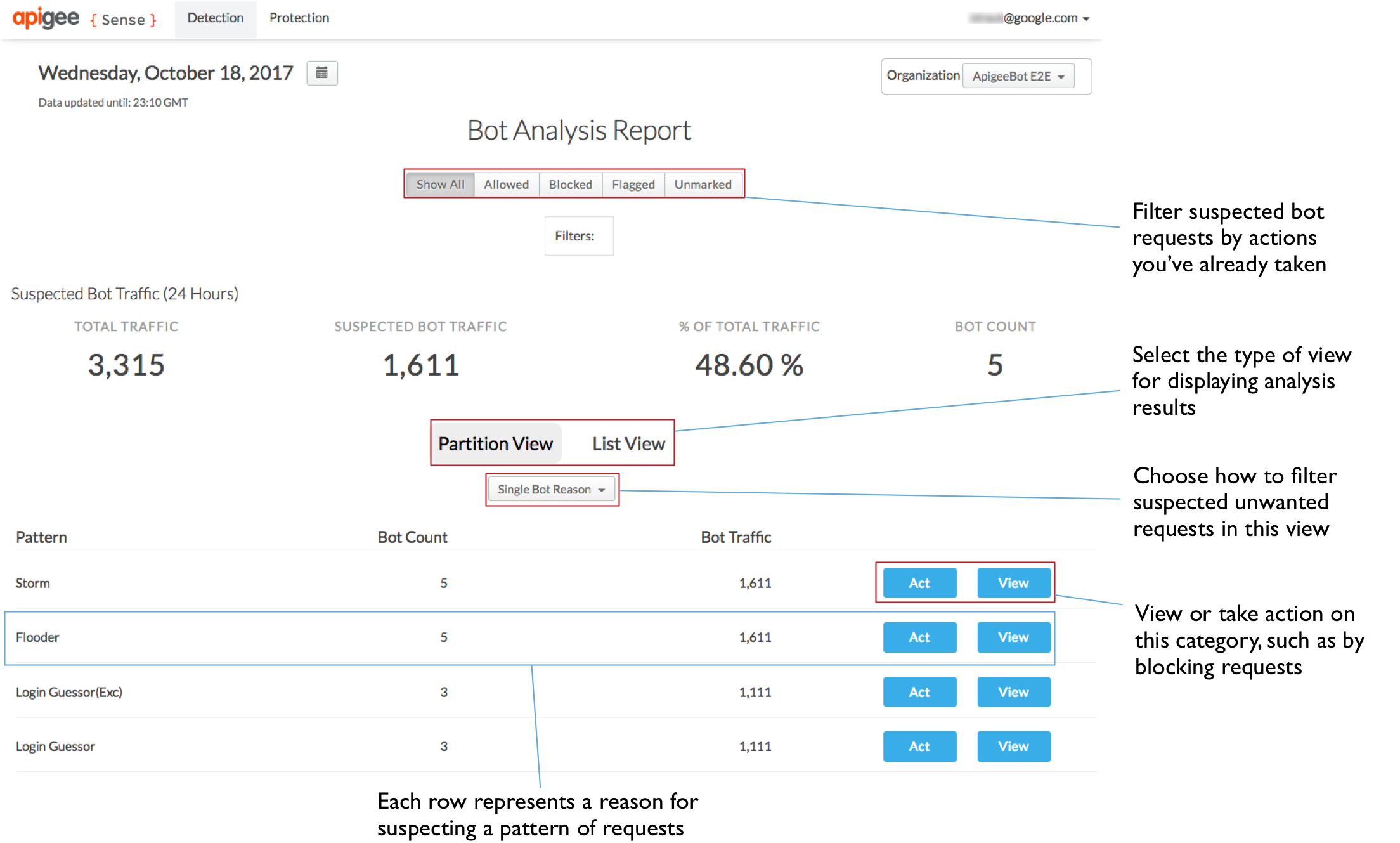

Apigee Sense 콘솔에서 분석 결과를 패턴으로 볼 수 있습니다. 각 패턴은 분석 중에 발견된 요청 특성 집합을 나타냅니다.

다음은 몇 가지 패턴 예입니다.

- 이유 이유라는 여러 내장 구성을 통해 필터링된 API 요청을 볼 수 있습니다. 이유는 의심스러운 활동을 나타낼 수 있는 일련의 기준과 기준점을 나타냅니다. 예를 들어 'content robber'는 5분 동안 OAuth 세션이 적고 트래픽이 많은 요청을 나타냅니다. IP의 호출 수, 총 트래픽 비율, 고유 세션에 대한 임곗값이 있습니다.

- 지리. 지역 출처별로 필터링된 요청을 확인합니다.

- AS 조직. 요청이 발생한 자율 시스템 조직으로 필터링하여 요청을 확인할 수 있습니다.

다음 그림에서 Apigee Sense 콘솔에는 요청 메타데이터 분석 중에 발견된 이유 패턴이 나열되어 있습니다.

패턴, 특히 이유에 관한 자세한 내용은 의심스러운 활동에 대한 조치 취하기를 참고하세요.

분석된 데이터

Apigee Sense는 요청 메타데이터를 수집하여 API 트래픽을 분석합니다. 다음은 분석된 메타데이터 유형과 Apigee Sense에서 패턴을 찾기 위해 살펴보는 몇 가지 질문을 보여줍니다.

- 고객 특성 IP 주소와 위치는 무엇인가요? 어떤 사용자 에이전트와 제품군을 사용했나요? 어떤 기기인가요?

- 타겟 특성 클라이언트가 타겟팅하는 URI입니다. 로그인 프록시를 반복적으로 호출하나요?

- 요청 특성 어떤 HTTP 동사와 요청 URI가 사용되었나요? 경로 접미사는 무엇이었나요?

- 응답 특성 클라이언트는 어떤 응답 코드를 받았나요? 오류였나요? 응답이 얼마나 컸나요?

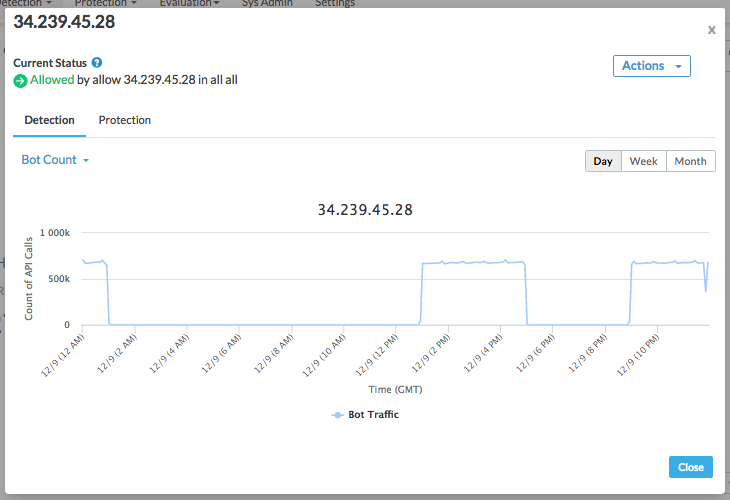

- 타이밍 및 수량 짧은 시간에 요청이 급증했나요? 언제였나요? 얼마나 급증했나요? 요청은 어디에서 발생했나요?

클라이언트의 요청이 원치 않는 요청인지 판단할 때 세부정보 보기를 사용하여 요청 특성을 드릴다운할 수 있습니다.

분석 세부정보를 확인하는 방법에 관한 자세한 내용은 Apigee Sense Console 시작하기를 참고하세요.

API 보호

Apigee Sense의 분석 결과를 사용하여 클라이언트 또는 요청 집합에 조치를 취할지 여부를 직접 결정합니다.

Apigee Sense 콘솔에서 특정 IP 주소 (또는 주소 그룹)의 트래픽 세부정보를 볼 수 있습니다. 원치 않는 클라이언트를 식별하면 클라이언트의 요청을 차단하는 등의 조치를 취할 수 있습니다.

사용 가능한 작업

Apigee Sense 콘솔을 사용하면 원치 않는 것으로 판단된 IP 주소에 대해 다음 작업을 수행할 수 있습니다.

| 작업 | 설명 |

|---|---|

| 차단 | 지정된 IP 주소에서 오는 요청을 차단하여 클라이언트에 403 응답을 반환합니다. 차단된 요청은 프록시에 도달하지 않습니다. |

| 플래그 | 프록시에서 찾을 수 있는 특수 HTTP 헤더를 추가합니다. Apigee Edge는 값이 SENSE인 X-SENSE-BOT-DETECTED 헤더를 추가합니다. |

| 허용 | 요청이 프록시로 진행되도록 허용합니다. |

의심스러운 요청에 대한 조치에 관한 자세한 내용은 Apigee Sense Console 시작하기를 참고하세요.

Apigee Sense 개요

Apigee Sense는 여러 데이터 세트의 데이터로 조정된 적응형 알고리즘을 사용합니다. 따라서 단일 데이터 소스에서 가능한 것보다 더 효과적으로 합법적인 트래픽을 구분할 수 있습니다. 적응형 알고리즘은 식별 및 추적 프로세스를 자동화합니다. 따라서 IP 주소의 의심스러운 트래픽을 처리하는 방법만 결정하면 됩니다.

Apigee Sense는 다음 4가지 구성요소로 구성됩니다.

- 수집 엔진은 트래픽이 Apigee Edge를 통과할 때 대량의 관련 신호를 수집합니다. Apigee Sense는 API 호출의 소스 및 타겟에 관한 일반적인 메타데이터와 요청 콘텐츠 및 응답 상태와 관련된 메타데이터를 수집합니다. 또한 타이밍 및 지연 시간 정보를 수집합니다.

- 분석 엔진은 수집된 모든 데이터를 요약 데이터 구조로 조합합니다. Apigee Sense는 이 구조를 심층 분석하여 각 요청 소스의 동작 방식을 검사합니다. 그런 다음 Apigee Sense는 소스에 의심스러운 서명이 있는지 판단합니다.

- Apigee Sense는 큐레이션 엔진을 통해 사용자에게 분석 결과를 표시합니다. 이러한 결과를 바탕으로 식별된 각 악성 클라이언트에 취할 조치를 지정할 수 있습니다.

- 마지막으로 작업 엔진은 요청이 의심스러운 클라이언트에서 발생한 것으로 실시간으로 식별하고 이러한 트래픽에 필요한 적절한 조치를 취합니다.