Konieczność zarządzania zaporą sieciową wykracza poza tylko hosty wirtualne. zarówno maszyna wirtualna, jak i host fizyczny zapory sieciowe muszą zezwalać na ruch przez porty wymagane przez komponenty do komunikacji z danym inne.

Schematy portów

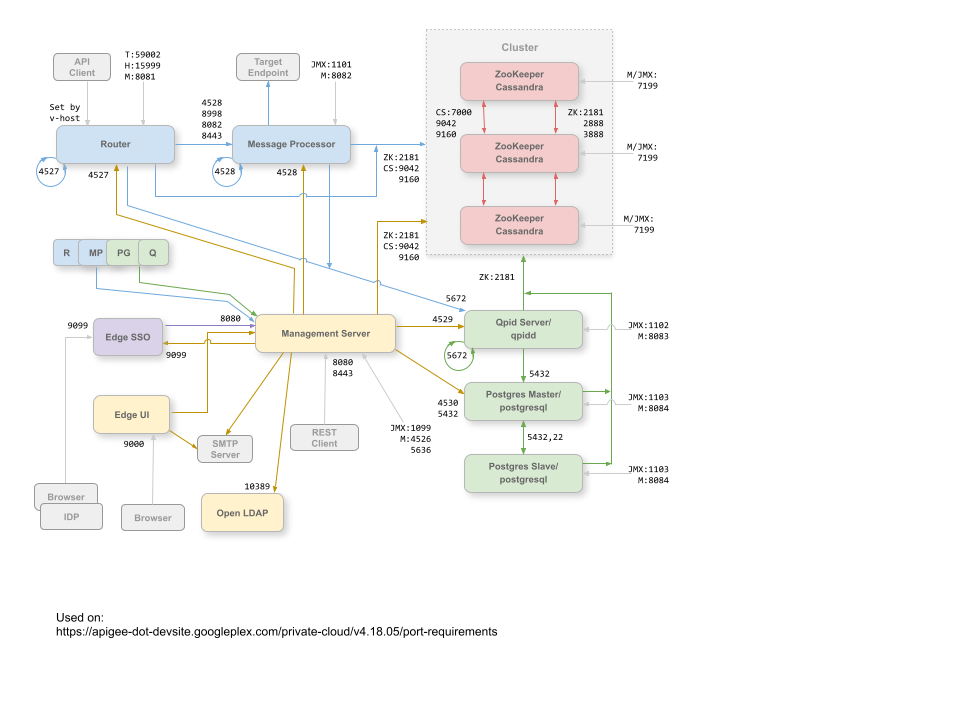

Poniższe obrazy przedstawiają wymagania dotyczące gniazda zarówno w przypadku jednego centrum danych, jak i kilku konfiguracja centrum danych:

Pojedyncze centrum danych

Ten obraz przedstawia wymagania dotyczące portu dla każdego komponentu Edge w pojedynczym danych konfiguracja środkowa:

Uwagi do tego diagramu:

- porty z przedrostkiem „M”. to porty używane do zarządzania komponentem i muszą być otwarte na do dostępu dla serwera zarządzania.

- Interfejs Edge wymaga dostępu do routera na portach udostępnianych przez serwery proxy interfejsów API, aby obsługiwać klikając przycisk Wyślij w narzędziu do śledzenia.

- Dostęp do portów JMX można skonfigurować tak, aby wymagał podania nazwy użytkownika i hasła. Zobacz Więcej informacji znajdziesz w artykule Monitorowanie.

- Opcjonalnie możesz skonfigurować dostęp TLS/SSL dla określonych połączeń, które mogą używać przez różne porty. Zobacz TLS/SSL: i innych.

- Możesz skonfigurować serwer zarządzania i interfejs użytkownika brzegowego do wysyłania e-maili przy użyciu zewnętrznego serwera SMTP serwera. Jeśli tak, upewnij się, że serwer zarządzania i interfejs użytkownika mają dostęp do niezbędnych na serwerze SMTP (niewidoczne). W przypadku serwera SMTP bez szyfrowania TLS numer portu to zwykle 25. Dla: SMTP z włączonym TLS, często jest to kod 465, ale sprawdź u swojego dostawcy SMTP.

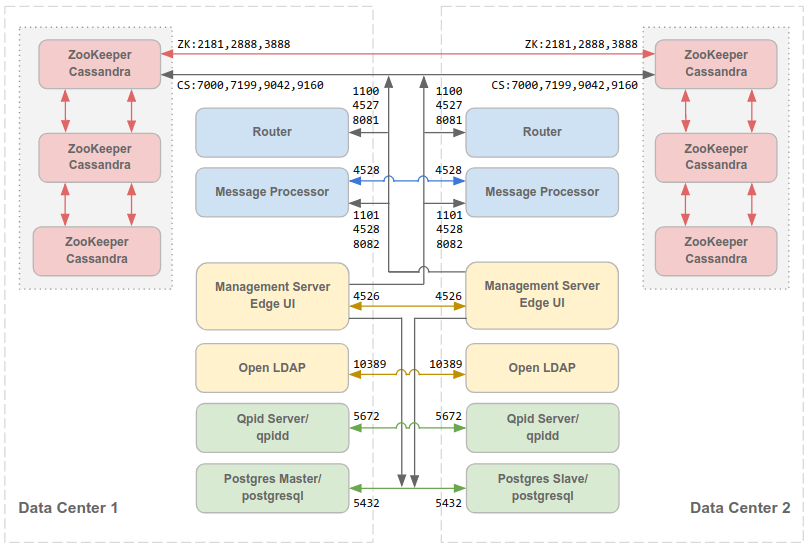

Wiele centrów danych

Jeśli zainstalujesz 12-węzeł konfiguracji klastrowanej z 2 centrami danych, upewnij się, że węzły w tych 2 centrach danych może komunikować się przez porty wymienione poniżej:

Uwaga:

- Wszystkie serwery zarządzania muszą mieć dostęp do wszystkich węzłów Cassandra we wszystkich innych danych w naszych centrach danych.

- Wszystkie podmioty przetwarzające wiadomości we wszystkich centrach danych muszą mieć dostęp do siebie nawzajem za pomocą port 4528.

- Serwer zarządzania musi mieć dostęp do wszystkich procesorów wiadomości przez port 8082.

- Wszystkie serwery zarządzania i wszystkie węzły Qpid muszą mieć dostęp do Postgres we wszystkich pozostałych między centrami danych.

- Ze względów bezpieczeństwa inne niż wymienione powyżej porty i wszystkie inne wymaganych przez Twoje wymagania sieciowe, żadne inne porty nie powinny być otwarte między danymi w naszych centrach danych.

Domyślnie komunikacja między komponentami nie jest szyfrowana. Możesz dodać szyfrowanie przez instaluję mTLS Apigee. Więcej informacji znajdziesz w artykule wprowadzającym do Apigee mTLS.

Szczegóły przeniesienia

W tabeli poniżej opisano porty, które muszą być otwarte w zaporach sieciowych przez komponent Edge:

| Komponent | Port | Opis |

|---|---|---|

| Standardowe porty HTTP | 80, 443 | HTTP i wszelkie inne porty używane dla hostów wirtualnych |

| Logowanie jednokrotne w Apigee | 9099 | Połączenia z zewnętrznych dostawców tożsamości, serwera zarządzania i przeglądarek dla platformy uwierzytelnianie. |

| Cassandra | 7000, 9042, 9160 | Porty Apache Cassandra służące do komunikacji między węzłami Cassandra i do dostępu z innymi komponentami Edge. |

| 7199 | Port JMX. Musi być otwarty dla dostępu dla serwera zarządzania. | |

| LDAP | 10389 | OpenLDAP |

| Serwer zarządzania | 1099 | Port JMX |

| 4526 | Port na potrzeby rozproszonej pamięci podręcznej i wywołań zarządzania. Ten port można skonfigurować. | |

| 5636 | Port na potrzeby powiadomień o zatwierdzeniu zarabiania. | |

| 8080 | Port dla wywołań interfejsu Edge Management API. Te komponenty wymagają dostępu do portu 8080 serwer zarządzania: router, procesor wiadomości, interfejs użytkownika, Postgres, logowanie jednokrotne w Apigee (jeśli ta opcja jest włączona). i Qpid. | |

| Interfejs zarządzania | 9000 | Port umożliwiający dostęp przeglądarki do interfejsu zarządzania |

| procesor komunikatów | 1101 | Port JMX |

| 4528 | Do rozproszonej pamięci podręcznej i wywołań zarządzania między procesorami wiadomości oraz dla

komunikacji z routera i serwera zarządzania.

Procesor wiadomości musi otworzyć port 4528 jako port zarządzania. Jeśli masz kilka procesory wiadomości, wszystkie muszą mieć możliwość kontaktowania się ze sobą przez port 4528 (co jest wskazywane przez strzałka pętli na schemacie powyżej dla portu 4528 procesora wiadomości). Jeśli wielu centrów danych, port musi być dostępny dla wszystkich procesorów wiadomości we wszystkich danych w naszych centrach danych. |

|

| 8082 |

Domyślny port zarządzania dla procesora wiadomości i musi być otwarty w komponencie dla dostęp przez serwer zarządzania. Jeśli skonfigurujesz protokół TLS/SSL między routerem a procesorem wiadomości, będzie używany przez router do przeprowadzania kontroli stanu w procesorze wiadomości. Port 8082 na procesorze wiadomości musi być otwarty dla routera tylko wtedy, gdy skonfigurować TLS/SSL między routerem a procesorem wiadomości. Jeśli nie skonfigurujesz TLS/SSL między routerem a procesorem wiadomości, domyślna konfiguracja to port 8082, musi być otwarty w procesorze wiadomości w celu zarządzania komponentem, ale router nie wymaga dostęp do niej. |

|

| 8443 | Gdy włączony jest protokół TLS między routerem a procesorem wiadomości, musisz otworzyć port 8443 do procesora wiadomości, aby router mógł uzyskiwać do niego dostęp. | |

| 8998 | Port procesora wiadomości na potrzeby komunikacji z routera | |

| Postgres | 22 | W przypadku konfigurowania 2 węzłów Postgres pod kątem użycia replikacji w trybie gotowości mastera musisz otworzyć przez port 22 na każdym węźle, aby umożliwić dostęp przez SSH. |

| 1103 | Port JMX | |

| 4530 | Do rozproszonej pamięci podręcznej i wywołań zarządzania | |

| 5432 | Służy do komunikacji między serwerem Qpid/serwerem zarządzania a Postgres | |

| 8084 | domyślny port zarządzania na serwerze Postgres; musi być otwarty w komponencie, aby mieć dostęp przez serwer zarządzania. | |

| Qpid | 1102 | Port JMX |

| 4529 | Do rozproszonej pamięci podręcznej i wywołań zarządzania | |

| 5672 |

Służy również do komunikacji między serwerem Qpid a komponentami brokera w tym samym do węzła. W topologii z wieloma węzłami Qpid serwer musi być w stanie połączyć się ze wszystkimi brokerów na porcie 5672. |

|

| 8083 | Domyślny port zarządzania na serwerze Qpid i musi być otwarty w komponencie przez dostęp przez serwer zarządzania. | |

| Router | 4527 | Do rozproszonej pamięci podręcznej i wywołań zarządzania.

Router musi otworzyć jako port zarządzania port 4527. Jeśli masz kilka routerów, muszą mieć możliwość dostępu do siebie przez port 4527 (co wskazuje strzałka pętli na powyższego schematu dla portu 4527 routera). Chociaż nie jest to wymagane, można otworzyć port 4527 w routerze, aby mieć do niego dostęp dowolny Procesor komunikatów. W przeciwnym razie w procesorze wiadomości mogą pojawić się komunikaty o błędach plików dziennika. |

| 8081 | Domyślny port zarządzania routera i musi być otwarty w komponencie, aby mieć do niego dostęp przez serwer zarządzania. | |

| 15999 |

Port kontroli stanu. System równoważenia obciążenia używa tego portu do określenia, czy router i dostępności informacji. Aby uzyskać stan routera, system równoważenia obciążenia wysyła żądanie do portu 15999 Router: curl -v http://routerIP:15999/v1/servers/self/reachable Jeśli router jest osiągalny, żądanie zwraca kod HTTP 200. |

|

| 59001 | Port używany do testowania instalacji Edge przez narzędzie apigee-validate.

To narzędzie wymaga dostępu do portu 59001 w routerze. Zobacz

Przetestuj instalację, aby uzyskać więcej informacji na porcie 59001. |

|

| SmartDocs | 59002 | Port na routerze brzegowym, do którego wysyłane są żądania stron SmartDocuments. |

| ZooKeeper | 2181 | Używane przez inne komponenty, takie jak serwer zarządzania, router, procesor wiadomości itp. |

| 2888, 3888 | Używany wewnętrznie przez ZooKeeper do gromady ZooKeeper (znanej jako zestaw ZooKeeper) komunikacja |

Następna tabela zawiera te same porty, wymienione numerycznie, ze źródłem i miejscem docelowym. komponenty:

| Numer portu | Cel | Komponent źródłowy | Komponent Miejsce docelowe |

|---|---|---|---|

| virtual_host_port | HTTP i wszystkie inne porty używane do obsługi ruchu wywołanego interfejsem API hosta wirtualnego. Porty 80 i 443 są najczęściej używane. Router wiadomości może kończyć połączenia TLS/SSL. | Zewnętrzny klient (lub system równoważenia obciążenia) | Detektor w routerze wiadomości |

| Od 1099 do 1103 | Zarządzanie JMX | Klient JMX | Serwer zarządzania (1099) Procesor komunikatów (1101) Serwer Qpid (1102) Serwer Postgres (1103) |

| 2181 | Komunikacja z klientem Zookeeper | Serwer zarządzania Router Procesor wiadomości Serwer Qpid Serwer Postgres |

Miłośnik zoo |

| 2888 i 3888 | Zarządzanie międzywęzłami w zookeeper | Miłośnik zoo | Miłośnik zoo |

| 4526 | Port zarządzania RPC | Serwer zarządzania | Serwer zarządzania |

| 4527 | Port zarządzania RPC do rozproszonej pamięci podręcznej i wywołań zarządzania oraz do komunikacji między routerami | Router zarządzania serwerem zarządzania |

Router |

| 4528 | Do wywołań rozproszonej pamięci podręcznej między procesorami wiadomości oraz na potrzeby komunikacji z routera | Serwer zarządzania Router Procesor komunikatów |

procesor komunikatów |

| 4529 | Port zarządzania RPC na potrzeby rozproszonej pamięci podręcznej i wywołań zarządzania | Serwer zarządzania | Serwer Qpid |

| 4530 | Port zarządzania RPC na potrzeby rozproszonej pamięci podręcznej i wywołań zarządzania | Serwer zarządzania | Serwer Postgres |

| 5432 | Klient Postgres | Serwer Qpid | Postgres |

| 5636 | Zarabianie | Zewnętrzny komponent JMS | Serwer zarządzania |

| 5672 |

Służy również do komunikacji między serwerem Qpid a komponentami brokera w tym samym do węzła. W topologii z wieloma węzłami Qpid serwer musi być w stanie połączyć się ze wszystkimi brokerów na porcie 5672. |

Serwer Qpid | Serwer Qpid |

| 7000 | Komunikacja między węzłami Cassandra | Cassandra | Inny węzeł Cassandra |

| 7199 | Zarządzanie JMX. Musi być otwarty dla dostępu do węzła Cassandra przez zarządzanie Serwer | Klient JMX | Cassandra |

| 8080 | Port interfejsu API zarządzania | Klienty interfejsu API zarządzania | Serwer zarządzania |

| 8081 do 8084 |

Porty interfejsu API komponentu używane do wysyłania żądań do interfejsu API bezpośrednio do poszczególnych komponentów. Każdy komponent otwiera inny port. Dokładny użyty port zależy od konfiguracji ale musi być otwarty w komponencie, aby serwer zarządzania miał dostęp |

Klienty interfejsu API zarządzania | Router (8081) Procesor komunikatów (8082) Serwer Qpid (8083) Serwer Postgres (8084) |

| 8443 | Komunikacja między routerem i procesorem wiadomości przy włączonym protokole TLS | Router | procesor komunikatów |

| 8998 | Komunikacja między routerem a procesorem wiadomości | Router | procesor komunikatów |

| 9000 | Domyślny port interfejsu zarządzania krawędziami | Przeglądarka | Serwer interfejsu użytkownika zarządzania |

| 9042 | Transport natywny CQL | Router Procesor wiadomości Serwer zarządzania |

Cassandra |

| 9099 | Uwierzytelnianie zewnętrznego dostawcy tożsamości | Dostawca tożsamości, przeglądarka i serwer zarządzania | Logowanie jednokrotne w Apigee |

| 9160 | klient korzystający z używanych usług Cassandra | Router Procesor wiadomości Serwer zarządzania |

Cassandra |

| 10389 | Port LDAP | Serwer zarządzania | OpenLDAP |

| 15999 | Port kontroli stanu. System równoważenia obciążenia używa tego portu do określenia, czy router i dostępności informacji. | System równoważenia obciążenia | Router |

| 59001 | Port używany przez narzędzie apigee-validate do testowania instalacji Edge |

apigee-validate | Router |

| 59002 | Port routera, na który są wysyłane żądania strony dotyczące SmartDocuments | SmartDocs | Router |

Procesor wiadomości pozostawia otwartą dedykowaną pulę połączeń dla Cassandra, która została skonfigurowana aby nigdy nie wygasły. Jeśli zapora sieciowa znajduje się między procesorem wiadomości a serwerem Cassandra, zapora sieciowa może przekroczyć limit czasu połączenia. Procesor wiadomości nie jest jednak przeznaczony do odzyskać połączenia z Cassandra.

Aby zapobiec tej sytuacji, Apigee zaleca serwer Cassandra, procesor komunikatów Routery są w tej samej podsieci, więc przy ich wdrażaniu nie jest brana zapora sieciowa

Jeśli zapora sieciowa znajduje się między routerem a procesorami wiadomości i ma ustawiony limit czasu bezczynności TCP, zalecamy wykonanie tych czynności:

- Ustaw

net.ipv4.tcp_keepalive_time = 1800w ustawieniach sysctl w systemie Linux, gdzie Wartość 1800 powinna być niższa niż limit czasu tcp bezczynnego zapory sieciowej. To ustawienie powinno zachować połączenia, tak by zapora sieciowa nie rozłączyła się. - Edytuj na wszystkich procesorach wiadomości

/opt/apigee/customer/application/message-processor.propertiesaby dodać tę właściwość. Jeśli plik nie istnieje, utwórz go.conf_system_cassandra.maxconnecttimeinmillis=-1

- Ponownie uruchom procesor wiadomości:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Edytuj

/opt/apigee/customer/application/router.propertieswe wszystkich routerach aby dodać tę właściwość. Jeśli plik nie istnieje, utwórz go.conf_system_cassandra.maxconnecttimeinmillis=-1

- Ponownie uruchom router:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart