Apigee Edge 문서입니다.

Apigee X 문서로 이동 정보

이 주제에서는 Apigee Sense 콘솔을 소개합니다. 콘솔에서 API 프록시 트래픽에 대한 Apigee Sense 분석 결과를 확인할 수 있습니다. 봇 공격과 같이 의심스러운 요청을 하는 클라이언트를 식별하면 콘솔을 사용하여 해당 클라이언트의 IP 주소에서 오는 요청을 차단하거나 신고하여 조치를 취할 수 있습니다.

Apigee Sense란?에 설명된 대로 Apigee Sense는 API 요청에 관한 데이터를 수집하고 분석합니다. Apigee Sense는 이러한 분석을 통해 의심스러운 요청을 나타낼 수 있는 패턴을 식별합니다. Apigee Sense 콘솔을 사용하면 요청 분석 결과를 확인하고 조치를 취할 수 있습니다.

- 새로운 Edge 환경을 엽니다.

새 Edge 환경에서 분석 메뉴를 클릭한 다음 감지를 클릭합니다.

감지 페이지에는 의심스러운 요청을 포함한 요청 활동의 그래픽 스냅샷이 표시됩니다.

콘솔의 오른쪽 상단에서 요청 데이터를 보려는 Apigee Edge 조직을 선택합니다.

Apigee Sense에서 요청 데이터를 수집하는 API 프록시가 포함된 조직입니다.

왼쪽 상단에서 Apigee Sense 분석 데이터가 있는 날짜를 선택합니다.

날짜를 선택하면 이 페이지의 그래프에 요청 트래픽을 비롯한 Apigee Sense 분석에 대한 개요가 매우 간략하게 표시됩니다.

요청 분석 요약 보기

의심스러운 활동을 대략적으로 확인할 수 있습니다. 이를 통해 드릴다운하여 세부정보를 확인할 수 있습니다.

페이지 상단에서 감지 > 보고서 메뉴를 클릭하여 요청 중 발견된 의심스러운 활동에 관한 데이터를 확인합니다.

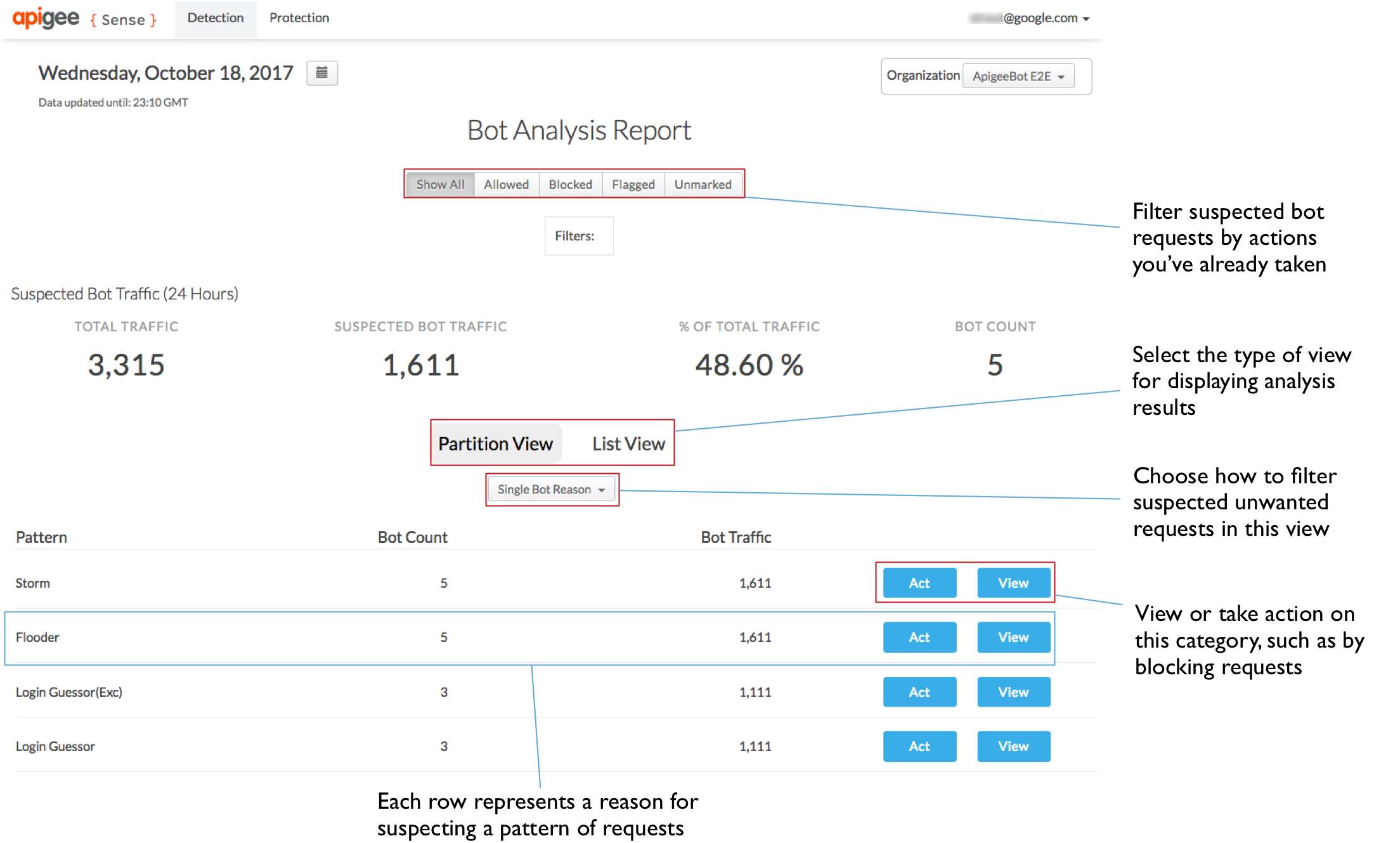

봇 분석 보고서 페이지의 상단에 있는 의심스러운 봇 트래픽 섹션에는 의심스러운 요청과 관련된 측정값과 함께 트래픽이 요약되어 표시됩니다.

감지 페이지에서는 의심스러운 활동을 두 가지 보기로 제공합니다.

- 파티션 보기는 Apigee Sense에서 클라이언트를 의심스러운 것으로 표시하는 이유를 기준으로 클라이언트를 그룹화합니다.

- 목록 보기에는 요청 클라이언트가 IP 주소별로 표시되며 데이터의 다른 여러 측면도 표시됩니다.

파티션 보기에서는 의심스러운 활동을 나타내는 패턴으로 분류된 트래픽을 확인할 수 있습니다. 패턴에 관한 자세한 내용은 의심스러운 활동에 대한 조치 취하기를 참고하세요. 이러한 패턴으로 그룹화된 요청 트래픽은 요청 데이터에 대한 Apigee Sense 분석의 결과입니다.

패턴을 따르는 모든 요청이 악의적인 것은 아닙니다. 매우 많은 봇 수 또는 트래픽 수를 확인하려는 경우

예를 들어 로그인 시도자 패턴은 24시간 동안 로그인 프록시에 연결하려는 시도가 여러 번 있었음을 나타냅니다. 다음 이미지에서 다른 패턴에 비해 봇 수가 매우 높으면 많은 수의 클라이언트가 하루에 로그인 프록시에 연결하려고 시도하고 있음을 나타냅니다. 따라서 이 패턴은 조사할 가치가 있습니다.

분석 세부정보를 사용하여 조사

봇 공격과 같은 의심스러운 활동을 구성할 수 있는 요청 집합을 식별한 후에는 요청에 대한 자세한 내용을 확인할 수 있습니다. 실제 봇 공격을 분리하려면 Apigee Sense 분석을 API를 호출하는 클라이언트에 대한 자체 지식과 결합해야 합니다.

감지 페이지의 파티션 보기에서 관심 있는 패턴(예: 봇 수가 매우 많은 패턴)을 찾아 보기 버튼을 클릭하여 패턴이 나타내는 항목에 관한 세부정보를 확인합니다.

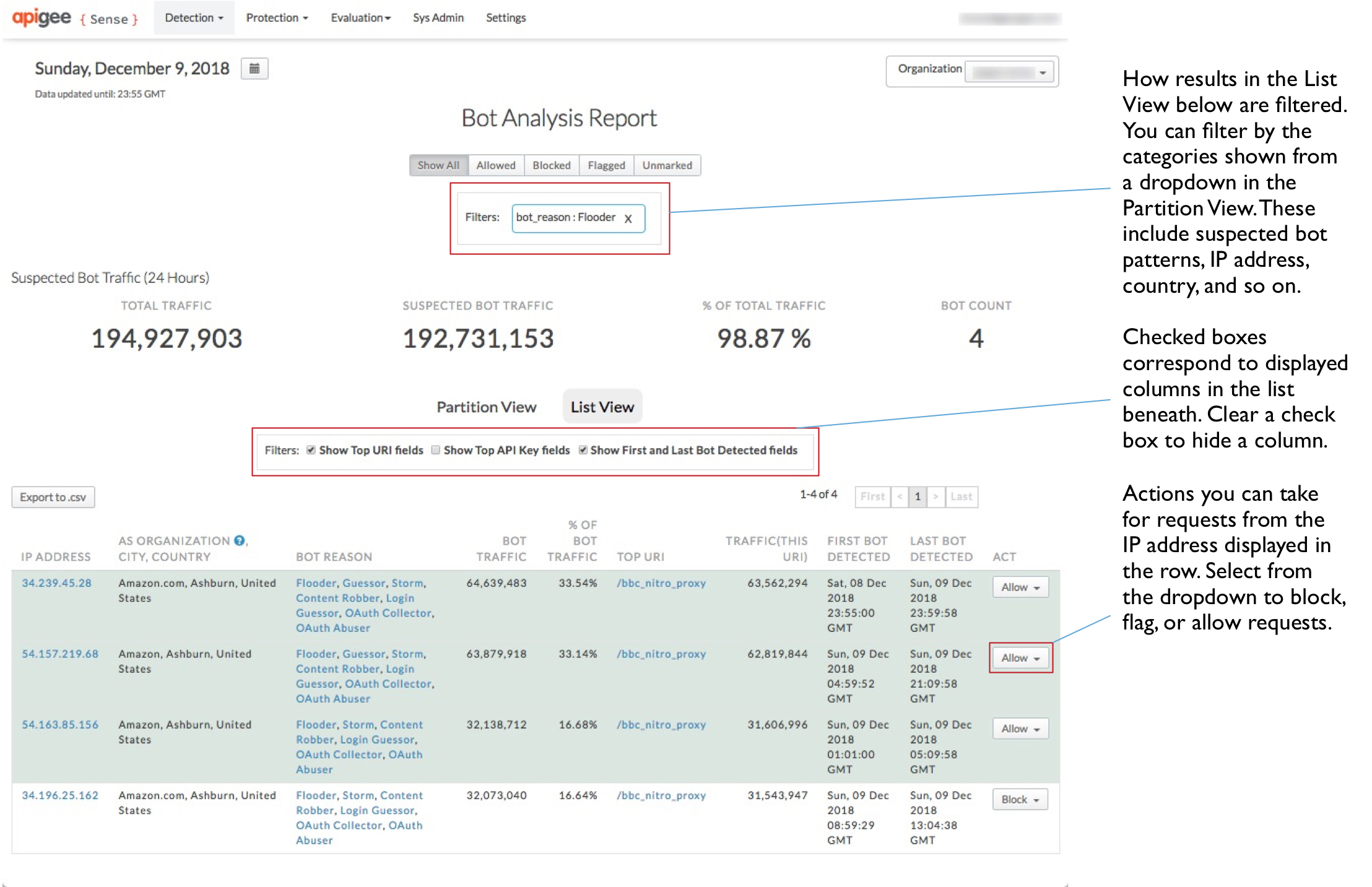

여기에서 선택한 패턴에 따라 활동을 드릴다운하여 볼 수 있습니다. 여기에 표시된 목록에서 주목할 만한 데이터는 다음과 같습니다.

- IP 주소가 많습니다. 24시간 동안 거의 1,000개에 달합니다.

- 이러한 IP 뒤에 있는 자율 시스템 (AS) 조직은 비교적 적으며 AS 조직은 지리적으로 광범위하게 분포되어 있습니다.

- 봇 트래픽 수는 IP별로 각각 약 250~260으로 매우 일관적입니다. 이는 봇 트래픽의 비율 측정값으로도 표시됩니다.

이 정보를 종합해 볼 때 이러한 IP의 요청은 로그인 URI에 대한 조정된 기계적 공격을 나타냅니다.

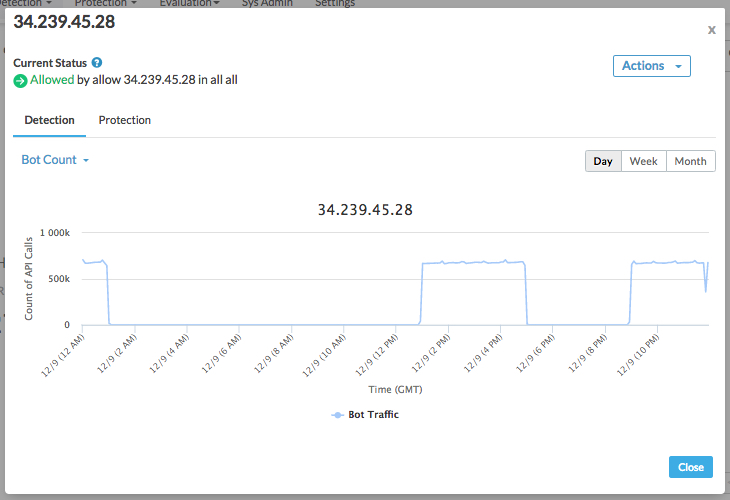

단일 클라이언트에 대한 자세한 내용을 보려면 왼쪽 열에서 IP 주소 중 하나를 클릭합니다.

감지 탭을 클릭하여 Apigee Sense에서 IP 주소의 요청에 관해 발견한 내용을 확인합니다.

대화상자 상단에는 이 IP 주소의 요청에 대해 Apigee Sense에서 감지한 동작 목록이 표시됩니다.

감지에서 드롭다운의 카테고리를 사용하여 IP 주소에서 발생하는 요청을 Apigee Edge에서 다르게 처리해야 하는지 결정합니다. 예를 들어 다음 값 카테고리를 통해 IP 주소가 공격을 나타내는지 파악할 수 있습니다.

- 응답 상태 코드 500과 같은 오류 코드가 많이 표시되는 목록은 클라이언트가 잘못된 요청을 반복적으로 시도하고 있음을 나타냅니다. 즉, 오류 결과를 인지하지 못하고 요청을 반복적으로 전송하는 클라이언트입니다.

- 요청 URI 일부 URI는 공격 지점으로 특히 중요합니다. 로그인 URI가 그중 하나입니다.

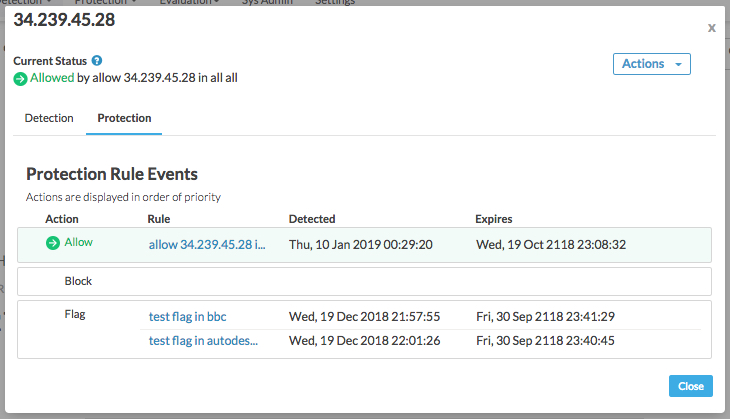

보호 탭을 클릭하여 이 IP 주소의 요청에 이미 사용 설정된 보호 조치 규칙 목록을 확인합니다.

규칙은 우선순위 순으로 나열되며 가장 높은 우선순위 작업 (허용)이 맨 위에, 가장 낮은 우선순위 작업 (신고)이 맨 아래에 표시됩니다. Apigee Sense에서는 단일 IP 주소에 대해 여러 종류의 작업을 실행할 수 있습니다. 일반적으로 이러한 현상은 무차별 대입을 차단하는 등 여러 IP 주소가 포함된 동작에 대해 조치를 취하기 때문입니다. 하지만 일부 IP 주소는 무차별 대입과 같은 원치 않는 동작 패턴에 적합하지만, 개발자나 파트너가 시스템을 테스트하는 경우와 같이 친근한 IP일 수 있습니다. 이 경우 동작과 관계없이 특정 IP 주소를 허용합니다. 따라서 IP 주소에 세 가지 유형의 작업이 모두 사용 설정되더라도 허용 작업이 차단 또는 신고 작업보다 우선 적용됩니다.

IP가 조치를 취하려는 클라이언트를 나타낼 가능성이 높다는 것을 확인한 후 해당 클라이언트의 요청을 가로채는 조치를 취할 수 있습니다.

세부정보 보기에서 닫기 버튼을 클릭합니다.

의심스러운 요청을 하는 클라이언트에 대한 조치

봇 공격과 같이 요청을 가로채려는 클라이언트가 있다고 확신하나요? 요청이 프록시에 도달하기 전에 클라이언트의 요청을 차단하거나 신고하는 규칙을 작성합니다.

감지 페이지의 봇 분석 보고서에서 파티션 보기 탭을 클릭하여 패턴 목록 보기로 돌아갑니다.

파티션 보기에서 이전에 선택하여 보려는 패턴만 포함되도록 패턴 목록이 축소되었습니다. 패턴을 보려고 선택했을 때 전체 결과 목록을 해당 패턴으로만 필터링하기 시작했기 때문입니다. 필터링하는 패턴은 페이지 상단의 필터 상자에 표시됩니다.

패턴 행에서 Act 버튼을 클릭하여 패턴과 일치하는 IP의 요청에 취할 조치를 지정합니다.

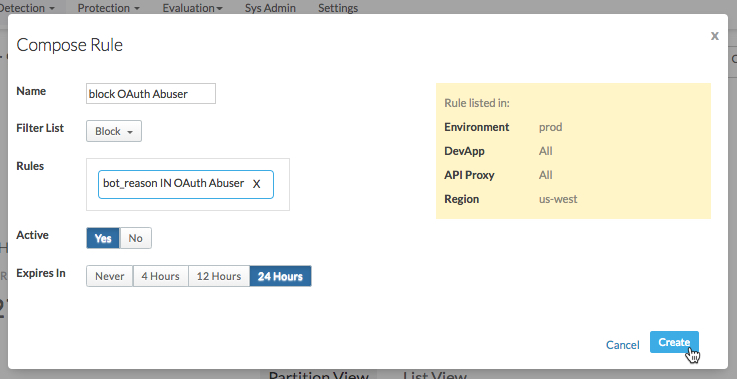

Compose Rule(규칙 작성) 대화상자에서 선택한 패턴으로 호출하는 IP의 요청에 Apigee Edge가 응답하는 방식을 정의합니다.

여기에서는 패턴의 IP에서 요청이 수신될 때 Apigee Edge에서 사용하는 규칙을 지정합니다.

- 새 규칙의 이름을 입력합니다(예:

Block login attempters). 필터 목록에서 Apigee Edge에서 실행할 작업을 선택합니다.

- 이전과 같이 요청이 프록시로 진행되도록 허용합니다.

- 프록시에서 요청 처리를 시작하기 전에 요청을 완전히 차단합니다.

- Apigee Edge에서 프록시가 찾을 수 있는 특수 HTTP 헤더를 추가하도록 하여 요청을 플래그합니다. Apigee Edge는 값이

SENSE인X-SENSE-BOT-DETECTED헤더를 추가합니다. 예를 들어 특정 클라이언트의 요청을 수신할 때 허위 데이터를 다시 전송하여 클라이언트를 오도하도록 프록시를 설정할 수 있습니다. 프록시에서 수신되는 요청의 헤더를 검사한 후 신고된 요청이 수신되면 적절하게 응답합니다.

규칙 상자에 표시된 규칙이 Apigee Sense에서 규칙을 만들 때 사용할 규칙인지 확인합니다.

활성의 경우 예를 선택하여 규칙을 사용 설정합니다.

Apigee Edge에서 규칙 시행을 중지할 기간을 선택합니다.

- 새 규칙의 이름을 입력합니다(예:

만들기를 클릭하여 Apigee Edge로 규칙을 전송합니다.

내가 만든 규칙 검토하기

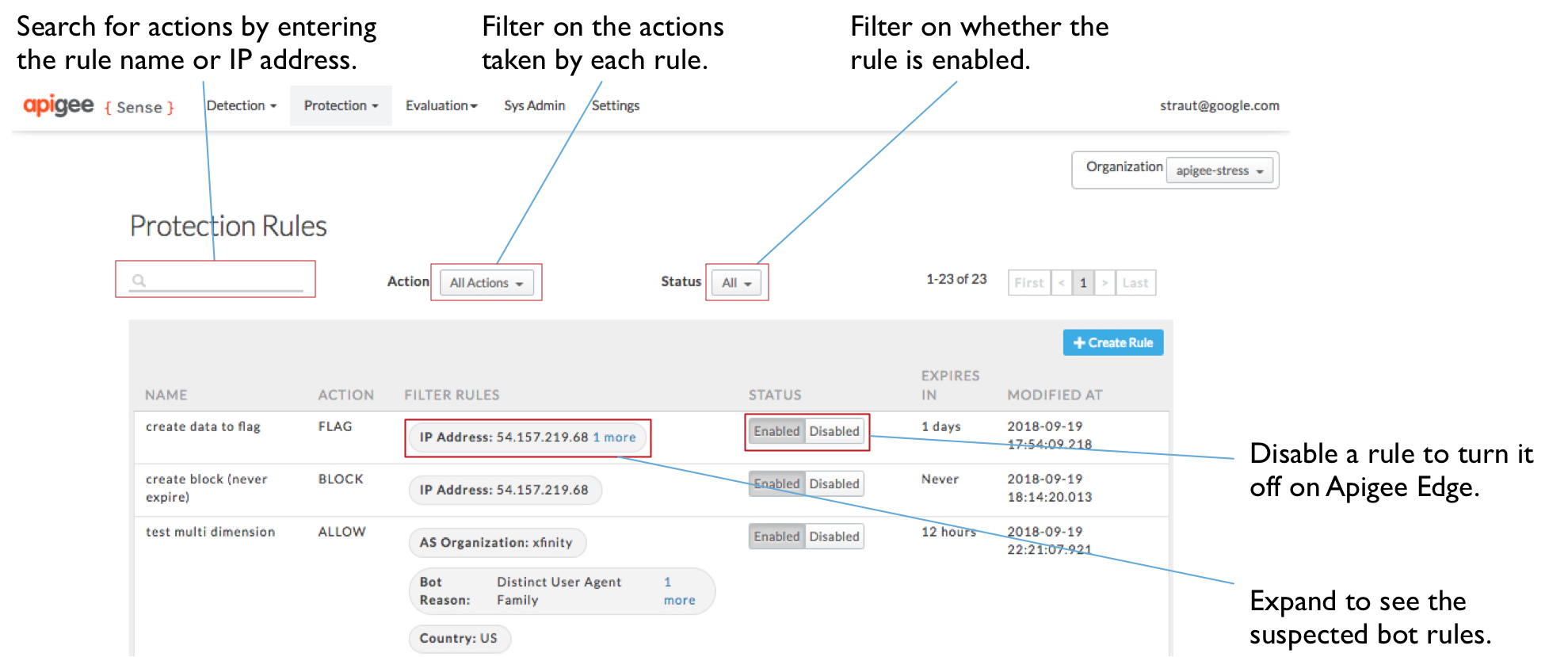

특정 고객에 대응하기 위해 규칙을 적용한 경우 보호 규칙 페이지에서 규칙을 관리할 수 있습니다.

- 페이지 상단에서 보호 > 규칙 메뉴를 클릭하여 적용된 규칙 목록을 확인합니다.

- 보호 규칙 페이지에서 내가 만든 규칙 목록을 확인할 수 있습니다. 여기에서 다음 작업을 할 수 있습니다.

- 검색창에 값을 입력하여 이름이나 IP 주소와 같은 목록의 값으로 규칙을 필터링합니다.

- 규칙의 세부정보를 보거나 조치를 취하는 IP를 확인합니다.

- 필터 규칙 열에서 값을 클릭하여 규칙을 구성하는 요소를 확인합니다.

- 규칙을 사용 설정 또는 사용 중지합니다.