Você está visualizando a documentação do Apigee Edge.

Acesse a

documentação da

Apigee X. info

Use este tópico para conhecer o console do Apigee Sense. No console, você pode conferir os resultados da análise do Apigee Sense sobre o tráfego para seus proxies de API. Quando você identifica clientes que fazem solicitações suspeitas, como em um ataque de bot, é possível usar o console para tomar medidas, bloqueando ou sinalizando solicitações do endereço IP desse cliente.

Conforme descrito em O que é o Apigee Sense?, O Apigee Sense coleta e analisa dados sobre solicitações para suas APIs. Com essa análise, o Apigee Sense identifica padrões que podem representar solicitações suspeitas. Com o console do Apigee Sense, você pode conferir e agir de acordo com os resultados da análise de solicitações.

- Abra a nova experiência do Edge.

Na experiência do New Edge, clique no menu Analisar e em Sense.

Na página Sense, você vai encontrar um resumo gráfico da atividade de solicitações, incluindo solicitações suspeitas.

No canto superior direito do console, selecione a organização do Apigee Edge para a qual você quer acessar os dados de solicitação.

Essa é a organização que contém os proxies de API para os quais o Apigee Sense está coletando dados de solicitação.

No canto superior esquerdo, selecione uma data com dados de análise do Apigee Sense.

Com uma data selecionada, os gráficos nesta página oferecem uma visão geral de alto nível da análise do Apigee Sense, incluindo o tráfego de solicitações.

Conferir o resumo da análise da solicitação

Você pode ter uma visão geral das atividades suspeitas. Com isso, você pode detalhar para conferir mais informações.

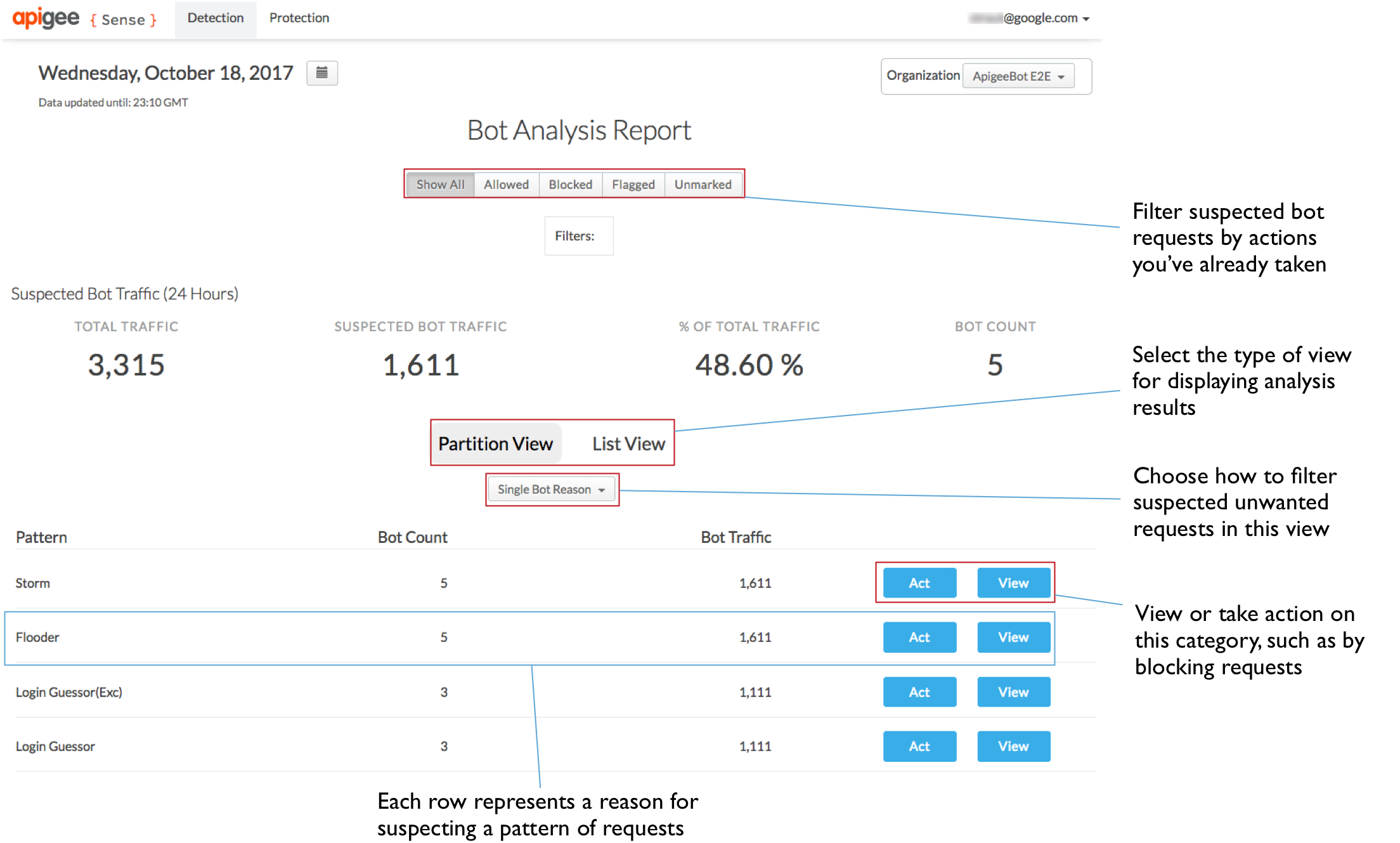

Na parte de cima da página, clique no menu Detection > Report para conferir dados sobre atividades suspeitas encontradas entre as solicitações.

Na página Relatório de análise de bots, a seção Tráfego de bots suspeito na parte de cima resume o tráfego com medições específicas para solicitações suspeitas.

A página de detecção também oferece duas visualizações de atividades suspeitas.

- A visualização de partição agrupa os clientes pelo motivo pelo qual o Apigee Sense os considera suspeitos.

- A visualização em lista lista os clientes de solicitação pelo endereço IP, além de vários outros aspectos dos dados.

Na Visualização de partição, é possível conferir o tráfego categorizado em padrões que representam atividades suspeitas. Para saber mais sobre padrões, consulte Tomar medidas contra atividades suspeitas. O tráfego de solicitações agrupado nesses padrões é um produto da análise dos dados de solicitação do Apigee Sense.

Nem todas as solicitações que correspondem a um padrão são abusivas. Você está procurando uma contagem de bots e/ou números de tráfego muito altos.

Por exemplo, o padrão Login Attempter representa um grande número de tentativas de acesso a um proxy de login em um período de 24 horas. Na imagem a seguir, um número muito alto de contagem de bots (em relação a outros padrões) indica que um grande número de clientes está tentando acessar o proxy de login em um único dia. Isso faz com que esse padrão valha a pena ser investigado.

Investigar usando detalhes da análise

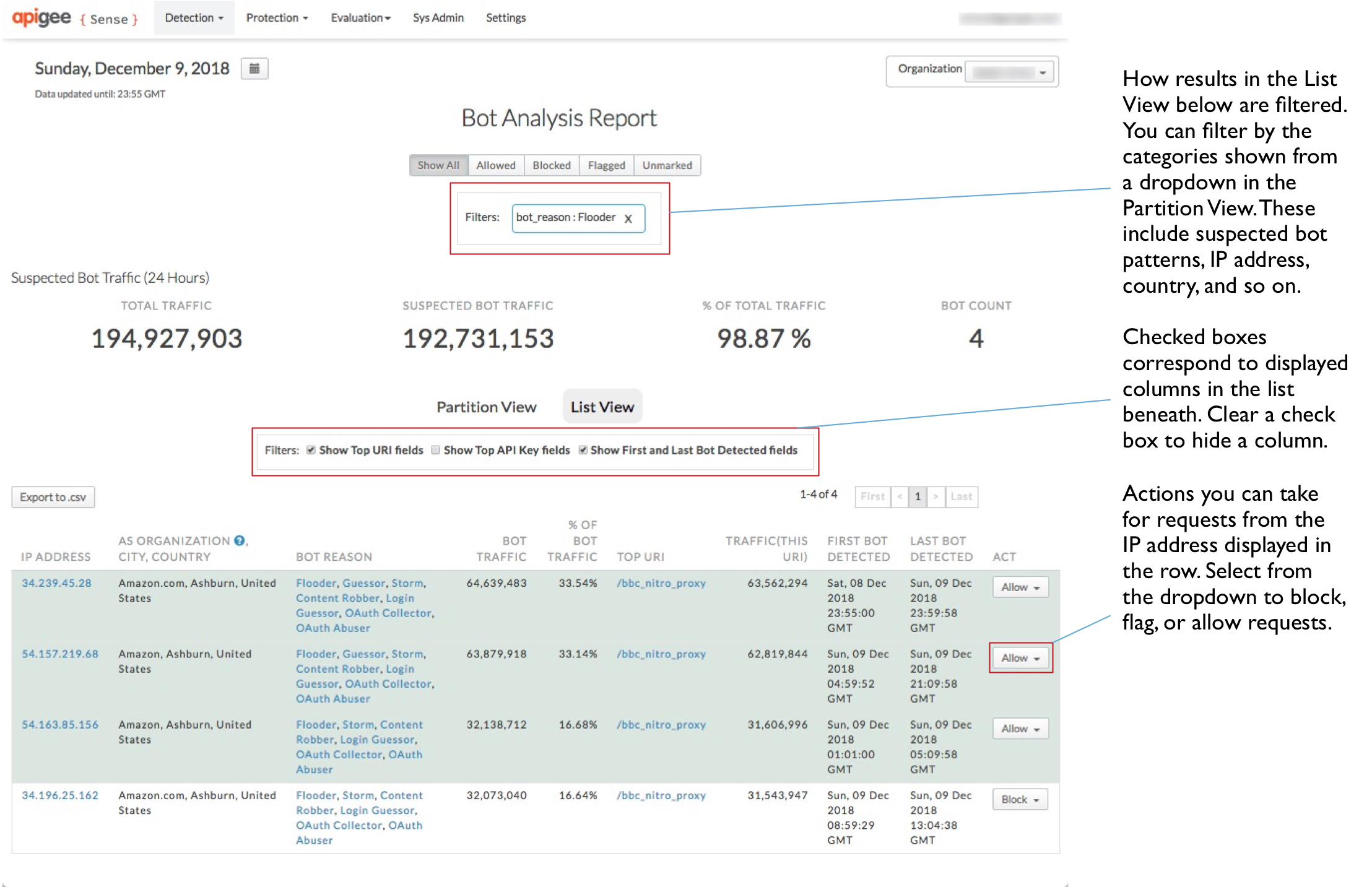

Depois de identificar um conjunto de solicitações que podem incluir atividades suspeitas, como um ataque de bot, você pode ter uma visão mais detalhada das solicitações. Para isolar ataques de bots genuínos, é necessário combinar a análise do Apigee Sense com seu próprio conhecimento sobre os clientes que chamam suas APIs.

Na Visualização de partição na página Detecção, localize um padrão do seu interesse, como um com uma contagem de bots muito alta, e clique no botão Visualizar para ver detalhes sobre o que o padrão representa.

Aqui, você tem uma visualização detalhada da atividade que está de acordo com o padrão selecionado. Há alguns dados importantes na lista mostrada aqui:

- Há um grande número de endereços IP, quase mil em 24 horas.

- Há um número relativamente pequeno de organizações de sistema autônomo (AS, na sigla em inglês) por trás desses IPs, e as organizações AS estão amplamente distribuídas geograficamente.

- A contagem de tráfego de bots é bastante consistente, em torno de 250 a 260 em cada IP. Isso também é representado pela medição % de tráfego de bots.

Juntas, essas informações sugerem que as solicitações desses IPs representam um ataque mecanizado e coordenado ao URI de login.

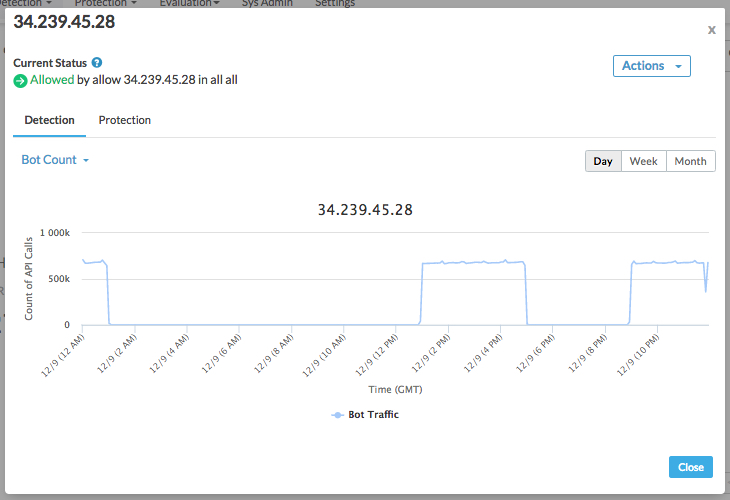

Para conferir ainda mais detalhes sobre um único cliente, clique em um dos endereços IP na coluna à esquerda.

Clique na guia Detection para conferir o que o Apigee Sense descobriu sobre as solicitações do endereço IP.

Na parte de cima da caixa de diálogo, você vai encontrar uma lista dos comportamentos detectados pelo Apigee Sense para solicitações desse endereço IP.

Em Detecção, use as categorias no menu suspenso para decidir se as solicitações de um endereço IP precisam ser tratadas de maneira diferente pelo Apigee Edge. Por exemplo, as categorias de valor a seguir podem ajudar a descobrir se o endereço IP representa um ataque:

- Código de status da resposta. Uma lista dominada por um grande número de códigos de erro, como 500, sugere que um cliente está tentando repetidamente com a solicitação errada. Em outras palavras, um cliente que simplesmente envia a solicitação repetidamente sem saber de um resultado de erro.

- URI de solicitação. Alguns URIs são especialmente importantes como pontos de ataque. Um URI de login é um deles.

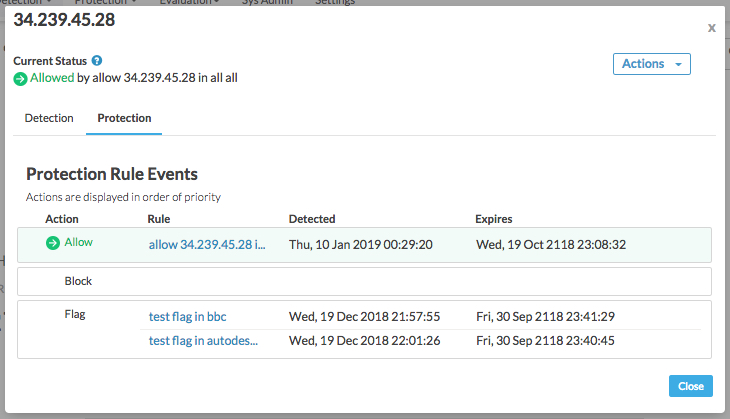

Clique na guia Proteção para ver uma lista de regras de proteção que já foram ativadas para solicitações desse endereço IP.

As regras são listadas em ordem de precedência, com a ação de maior precedência (Permitir) na parte de cima e a de menor precedência (Sinalizar) na parte de baixo. No Apigee Sense, é possível realizar vários tipos de ações em um único endereço IP. Isso geralmente acontece porque você está tomando medidas em relação a um comportamento que inclui vários endereços IP, como bloquear ataques de força bruta. No entanto, alguns endereços IP podem se encaixar em padrões de comportamento indesejados, como o Brute Guessor, mas ainda serem IPs amigáveis, como quando você ou um parceiro está testando o sistema. Nesse caso, você permite esses endereços IP específicos, independentemente do comportamento deles. Portanto, embora as ações dos três tipos sejam ativadas para o endereço IP, a ação "Permitir" tem precedência sobre uma ação de bloqueio ou sinalização.

Depois de confirmar que um IP provavelmente representa um cliente em que você quer tomar medidas, é possível interceptar as solicitações desse cliente.

Na Visualização detalhada, clique no botão Fechar.

Tomar medidas contra clientes que fazem solicitações suspeitas

Você tem certeza de que tem um cliente com solicitações que quer interceptar, como um ataque de bot? Crie uma regra para bloquear ou sinalizar solicitações do cliente antes que elas cheguem aos seus proxies.

Na página Detection, no Relatório de análise de bots, clique na guia Partição para voltar à lista de padrões.

Na Visualização de partição, a lista de padrões foi encurtada para incluir apenas o padrão que você selecionou para visualização anteriormente. Isso ocorre porque, quando você selecionou para ver o padrão, começou a filtrar a lista completa de resultados para apenas esse padrão. Os padrões que você está filtrando são mostrados na caixa Filtros, na parte de cima da página.

Na linha do padrão, clique no botão Ação para especificar uma ação a ser tomada para solicitações de IPs que correspondem ao padrão.

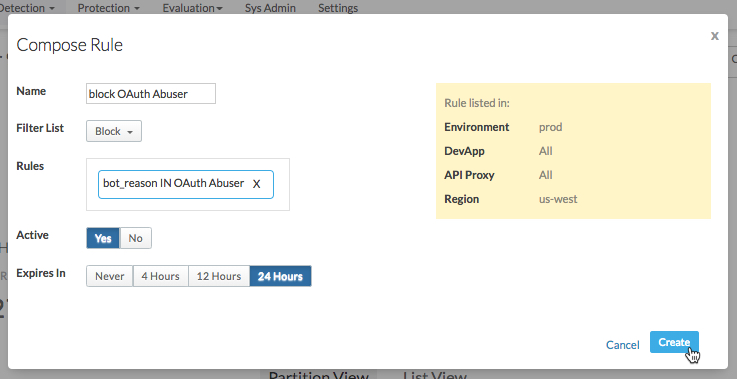

Na caixa de diálogo Compose Rule, defina como o Apigee Edge vai responder às solicitações de IPs que fazem chamadas no padrão selecionado.

Aqui, você vai especificar uma regra que o Apigee Edge usa quando as solicitações são recebidas de um IP no padrão.

- Insira um nome para a nova regra, como

Block login attempters. Na Lista de filtros, selecione a ação que você quer que o Apigee Edge realize:

- Permitir que a solicitação seja encaminhada ao proxy como antes.

- Bloqueie a solicitação completamente antes que o proxy comece a processá-la.

- Sinalize a solicitação fazendo com que o Apigee Edge adicione um cabeçalho HTTP especial que o proxy possa procurar. O Apigee Edge vai adicionar um cabeçalho

X-SENSE-BOT-DETECTEDcom um valor deSENSE. Por exemplo, você pode configurar o proxy para que, quando receber uma solicitação de um cliente específico, possa enviar dados fictícios para enganá-lo. No proxy, você examinaria os cabeçalhos das solicitações recebidas e responderia de forma adequada quando uma solicitação sinalizada fosse recebida.

Na caixa Rules, confirme se as regras exibidas são as que você quer que o Apigee Sense use ao criar a regra.

Em Ativo, selecione Sim para ativar a regra.

Selecione um período após o qual você quer que a regra expire (para que o Apigee Edge pare de aplicá-la).

- Insira um nome para a nova regra, como

Clique em Criar para enviar a regra ao Apigee Edge.

Revisar as regras criadas por você

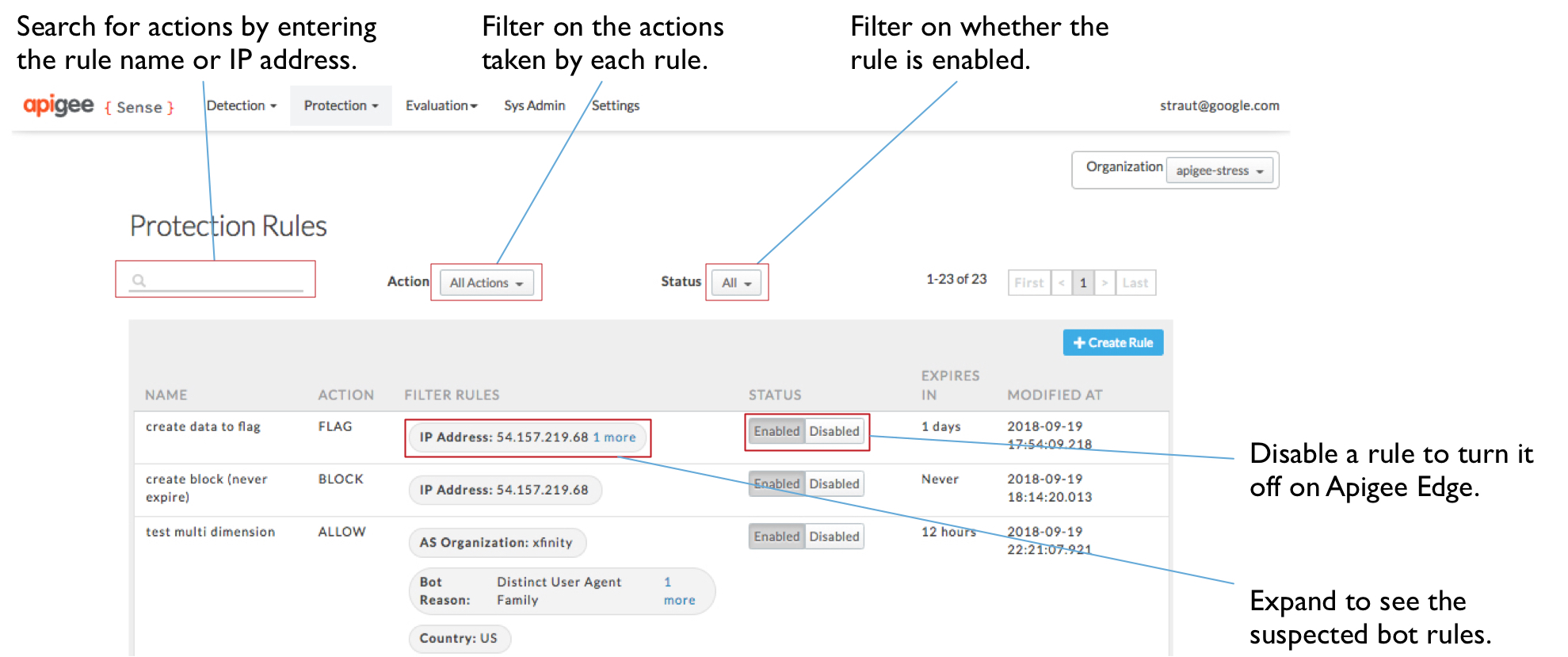

Se você tiver implementado regras para responder a determinados clientes, poderá gerenciá-las na página "Regras de proteção".

- Na parte de cima da página, clique no menu Proteção > Regras para ver uma lista das regras em vigor.

- Na página Regras de proteção, você pode conferir a lista de regras que criou. Lá, você pode:

- Insira um valor na caixa de pesquisa para filtrar as regras por valores na lista, como nome ou endereço IP.

- Confira os detalhes de uma regra ou descubra quais IPs estão sendo afetados.

- Clique em um valor na coluna Filtrar regras para saber o que compõe a regra.

- Ativar ou desativar regras.