คุณกําลังดูเอกสารประกอบของ Apigee Edge

ไปที่เอกสารประกอบของ Apigee X info

ใช้หัวข้อนี้เพื่อดูข้อมูลเบื้องต้นเกี่ยวกับคอนโซล Apigee Sense ในคอนโซล คุณสามารถดูผลลัพธ์การวิเคราะห์การเข้าชมพร็อกซี API ของ Apigee Sense เมื่อพบไคลเอ็นต์ที่ส่งคำขอที่น่าสงสัย เช่น ในการโจมตีด้วยบ็อต คุณสามารถใช้คอนโซลเพื่อดำเนินการโดยบล็อกหรือแจ้งว่าไม่เหมาะสมสำหรับคำขอจากที่อยู่ IP ของไคลเอ็นต์ดังกล่าว

ตามที่อธิบายไว้ในApigee Sense คืออะไร Apigee Sense จะรวบรวมและวิเคราะห์ข้อมูลเกี่ยวกับคําขอ API จากการวิเคราะห์นี้ Apigee Sense จะระบุรูปแบบที่อาจแสดงถึงคำขอที่น่าสงสัย คอนโซล Apigee Sense ช่วยให้คุณดูและดําเนินการกับผลการวิเคราะห์คําขอได้

- เปิดประสบการณ์การใช้งาน Edge เวอร์ชันใหม่

ในประสบการณ์การใช้งาน Edge เวอร์ชันใหม่ ให้คลิกเมนูวิเคราะห์ แล้วคลิกตรวจจับ

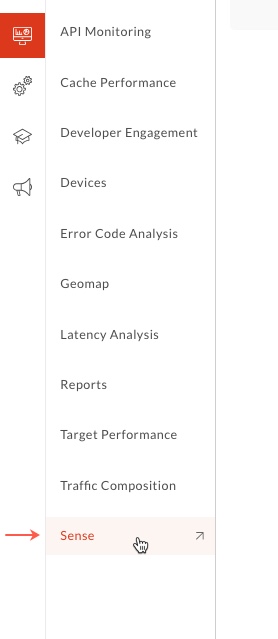

ในหน้า Sense คุณจะเห็นภาพรวมแบบกราฟิกเกี่ยวกับกิจกรรมคำขอ รวมถึงคำขอที่น่าสงสัย

ที่มุมขวาบนของคอนโซล ให้เลือกองค์กร Apigee Edge ที่คุณต้องการดูข้อมูลคําขอ

นี่คือองค์กรที่มีพร็อกซี API ที่ Apigee Sense กําลังรวบรวมข้อมูลคําขอ

ที่มุมซ้ายบน ให้เลือกวันที่ที่คุณมีข้อมูลการวิเคราะห์ของ Apigee Sense

เมื่อเลือกวันที่แล้ว กราฟในหน้านี้จะแสดงภาพรวมระดับสูงมากของการวิเคราะห์ Apigee Sense รวมถึงการเข้าชมคำขอ

ดูสรุปการวิเคราะห์คําขอ

คุณดูภาพรวมระดับสูงของกิจกรรมที่น่าสงสัยได้ ซึ่งจะช่วยให้คุณเจาะลึกรายละเอียดเพิ่มเติมได้

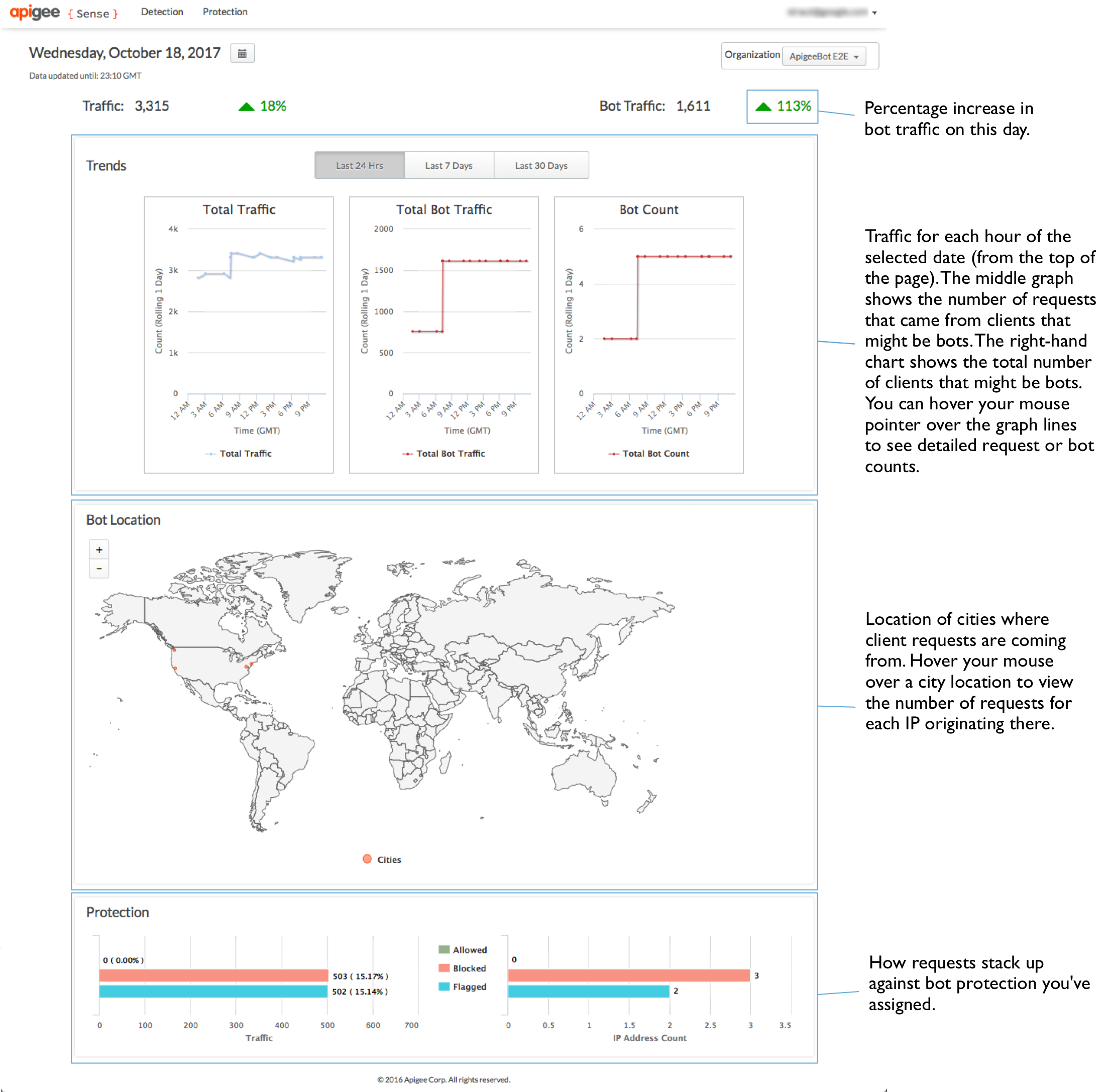

ที่ด้านบนของหน้า ให้คลิกเมนูการตรวจหา > รายงานเพื่อดูข้อมูลเกี่ยวกับกิจกรรมที่น่าสงสัยซึ่งพบในคำขอ

ในหน้ารายงานการวิเคราะห์บ็อต ส่วนการเข้าชมที่สงสัยว่าเป็นบ็อตที่ด้านบนจะสรุปการเข้าชมพร้อมการวัดผลสําหรับคําขอที่น่าสงสัยโดยเฉพาะ

หน้าการตรวจจับยังมีมุมมองกิจกรรมที่น่าสงสัย 2 มุมมองด้วย

- มุมมองพาร์ติชันจะจัดกลุ่มลูกค้าตามเหตุผลที่ Apigee Sense แสดงว่าน่าสงสัย

- มุมมองรายการจะแสดงไคลเอ็นต์คำขอตามที่อยู่ IP พร้อมกับข้อมูลด้านอื่นๆ

ในมุมมองพาร์ติชัน คุณสามารถดูการเข้าชมที่จัดหมวดหมู่เป็นรูปแบบที่แสดงถึงกิจกรรมที่น่าสงสัย ดูข้อมูลเพิ่มเติมเกี่ยวกับรูปแบบได้ที่การดําเนินการกับกิจกรรมที่น่าสงสัย การเข้าชมคำขอที่จัดกลุ่มเป็นรูปแบบเหล่านี้เป็นผลมาจากการวิเคราะห์ข้อมูลคำขอของคุณโดย Apigee Sense

คำขอที่เป็นไปตามรูปแบบบางอย่างไม่ได้เป็นการละเมิดเสมอไป คุณกําลังมองหาจํานวนบ็อตและ/หรือจํานวนการเข้าชมที่สูงมาก

ตัวอย่างเช่น รูปแบบผู้พยายามเข้าสู่ระบบแสดงถึงจำนวนครั้งที่พยายามเข้าถึงพร็อกซีการเข้าสู่ระบบจํานวนมากในกรอบเวลา 24 ชั่วโมง ในรูปภาพต่อไปนี้ ตัวเลขจํานวนบ็อตที่สูงมาก (เมื่อเทียบกับรูปแบบอื่นๆ) บ่งชี้ว่าไคลเอ็นต์จํานวนมากพยายามเข้าถึงพร็อกซีการเข้าสู่ระบบภายในวันเดียว ด้วยเหตุนี้ รูปแบบนี้จึงควรค่าแก่การตรวจสอบ

ตรวจสอบโดยใช้รายละเอียดการวิเคราะห์

เมื่อระบุชุดคำขอที่อาจประกอบด้วยกิจกรรมที่น่าสงสัย เช่น การโจมตีด้วยบ็อตแล้ว คุณจะเห็นมุมมองคำขอโดยละเอียดยิ่งขึ้น การแยกการโจมตีของบ็อตจริงจะต้องรวมการวิเคราะห์ของ Apigee Sense เข้ากับความรู้ของคุณเองเกี่ยวกับไคลเอ็นต์ที่เรียก API

ในมุมมองพาร์ติชันในหน้าการตรวจหา ให้ค้นหารูปแบบที่คุณสนใจ เช่น รูปแบบที่มีจำนวนบ็อตสูงมาก แล้วคลิกปุ่มดูเพื่อดูรายละเอียดเกี่ยวกับสิ่งที่รูปแบบนั้นแสดง

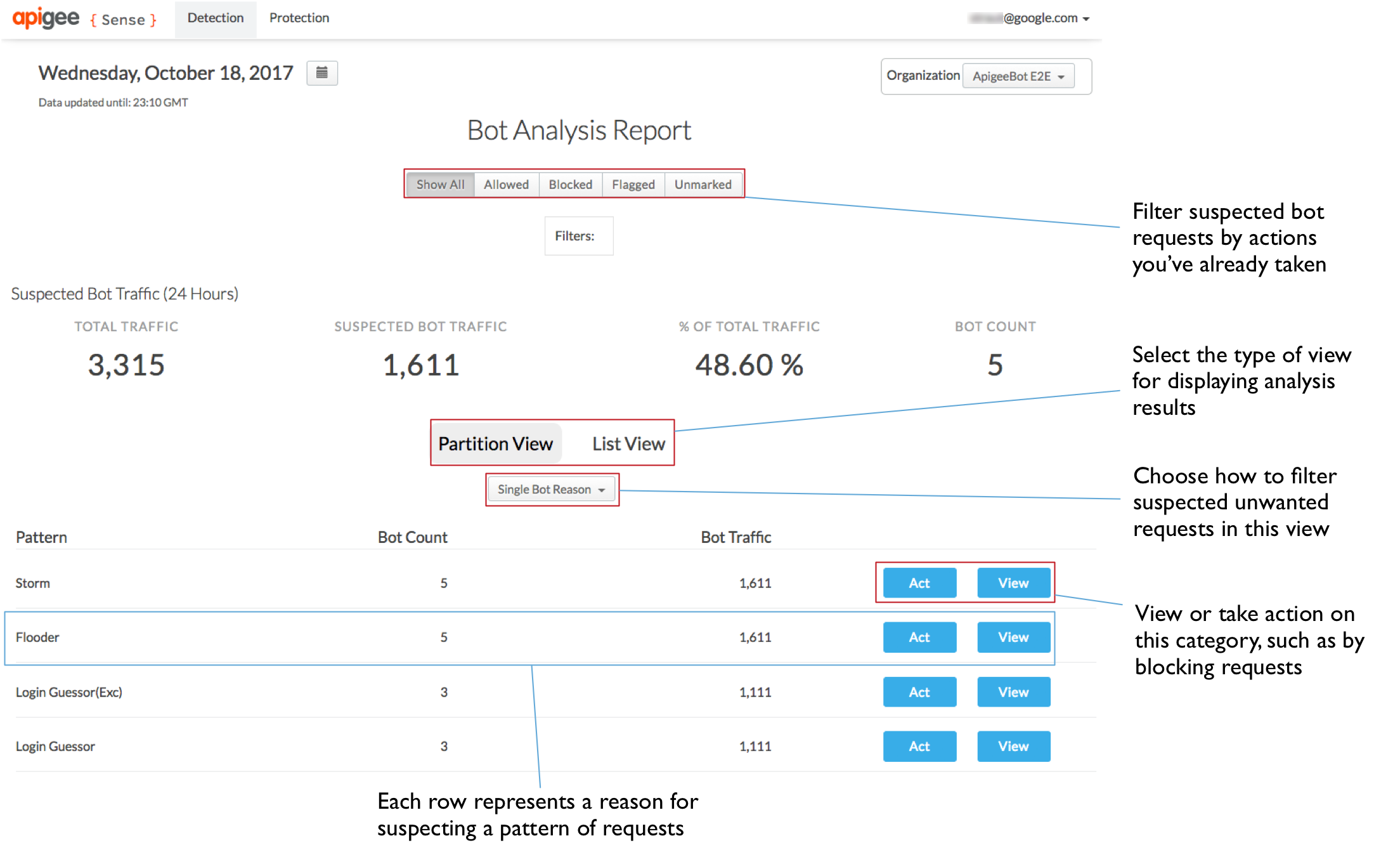

ในส่วนนี้ คุณจะเห็นมุมมองแบบเจาะลึกของกิจกรรมที่สอดคล้องกับรูปแบบที่คุณเลือก ข้อมูลที่น่าสนใจบางส่วนจากรายการที่แสดงที่นี่มีดังนี้

- มีที่อยู่ IP จำนวนมากเกือบ 1,000 รายการใน 24 ชั่วโมง

- องค์กร ระบบอิสระ (AS) ที่อยู่เบื้องหลัง IP เหล่านั้นมีจำนวนไม่มากนัก และองค์กร AS เหล่านี้กระจายอยู่ทั่วโลก

- จํานวนการเข้าชมของบ็อตค่อนข้างสม่ำเสมออยู่ที่ประมาณ 250-260 ครั้งต่อ IP ซึ่งจะแสดงด้วยการวัด% การเข้าชมจากบ็อตด้วย

เมื่อพิจารณาข้อมูลทั้งหมดแล้ว ข้อมูลนี้ชี้ว่าคําขอจาก IP เหล่านี้เป็นการโจมตี URI เข้าสู่ระบบแบบประสานงานกันโดยใช้กลไก

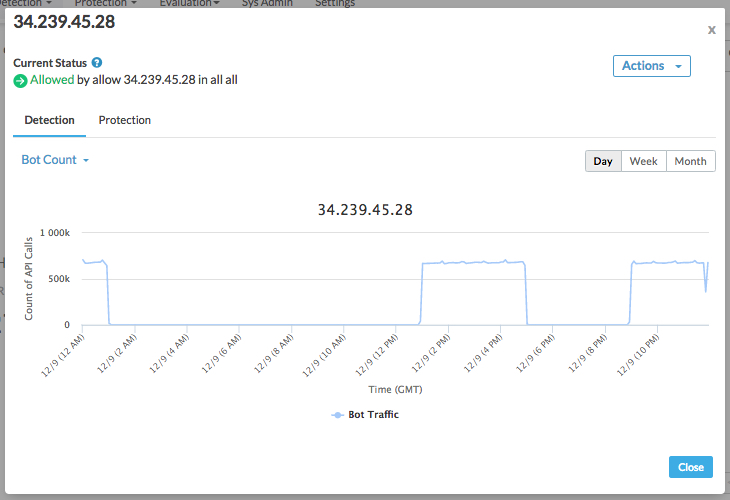

หากต้องการดูรายละเอียดเพิ่มเติมเกี่ยวกับไคลเอ็นต์รายการเดียว ให้คลิกที่อยู่ IP รายการใดรายการหนึ่งในคอลัมน์ด้านซ้าย

คลิกแท็บการตรวจหาเพื่อดูสิ่งที่ Apigee Sense ค้นพบเกี่ยวกับคําขอจากที่อยู่ IP

คุณจะเห็นรายการลักษณะการทำงานที่ Apigee Sense ตรวจพบสำหรับคำขอจากที่อยู่ IP นี้ที่ด้านบนของกล่องโต้ตอบ

ในส่วนการตรวจจับ ให้ใช้หมวดหมู่ในเมนูแบบเลื่อนลงเพื่อตัดสินใจว่า Apigee Edge ควรจัดการคําขอที่มาจากที่อยู่ IP ต่างออกไปหรือไม่ ตัวอย่างเช่น หมวดหมู่ค่าต่อไปนี้จะช่วยคุณพิจารณาว่าที่อยู่ IP แสดงถึงการโจมตีหรือไม่

- รหัสสถานะการตอบกลับ รายการที่มีรหัสข้อผิดพลาดจำนวนมาก เช่น 500 บ่งชี้ว่าไคลเอ็นต์พยายามส่งคำขอที่ไม่ถูกต้องซ้ำๆ กล่าวคือ ไคลเอ็นต์ที่ส่งคำขอซ้ำๆ โดยไม่รู้ถึงผลลัพธ์ที่เป็นข้อผิดพลาด

- URI คำขอ URI บางรายการมีความสำคัญอย่างยิ่งในฐานะจุดโจมตี ซึ่ง URI สำหรับการเข้าสู่ระบบเป็นหนึ่งในนั้น

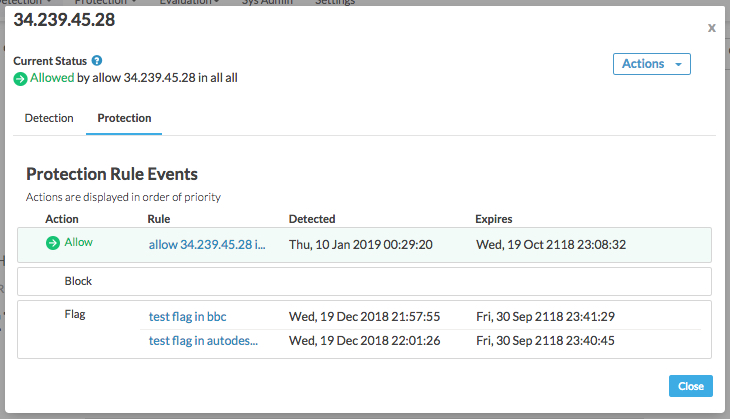

คลิกแท็บการป้องกันเพื่อดูรายการกฎการป้องกันที่เปิดใช้แล้วสําหรับคําขอจากที่อยู่ IP นี้

กฎจะแสดงตามลําดับลําดับความสําคัญ โดยที่การดําเนินการที่มีลําดับความสําคัญสูงสุด (อนุญาต) จะแสดงที่ด้านบน และการดําเนินการที่มีลําดับความสําคัญต่ำสุด (แจ้ง) จะแสดงที่ด้านล่าง ใน Apigee Sense คุณจะดําเนินการหลายประเภทในที่อยู่ IP เดียวได้ โดยทั่วไปแล้ว สาเหตุอาจเป็นเพราะคุณดําเนินการกับลักษณะการทํางานที่มีที่อยู่ IP หลายรายการ เช่น เพื่อบล็อกการคาดเดาแบบ Brute Force อย่างไรก็ตาม ที่อยู่ IP บางรายการอาจตรงกับรูปแบบการทำงานที่ไม่พึงประสงค์ เช่น Brute Guessor แต่ยังคงเป็น IP ที่เป็นมิตร เช่น เมื่อคุณหรือพาร์ทเนอร์กำลังทดสอบระบบ ในกรณีเช่นนี้ คุณควรอนุญาตที่อยู่ IP ที่เฉพาะเจาะจงเหล่านั้น โดยไม่คำนึงถึงลักษณะการทำงาน ดังนั้น แม้ว่าระบบจะเปิดใช้การดำเนินการทั้ง 3 ประเภทสําหรับที่อยู่ IP แต่การดําเนินการ "อนุญาต" จะมีความสำคัญเหนือกว่าการดําเนินการ "บล็อก" หรือ "แจ้งว่าไม่เหมาะสม"

หลังจากยืนยันว่า IP มีแนวโน้มที่จะแสดงถึงลูกค้าที่ต้องการดำเนินการแล้ว คุณจะดักรับคำขอจากลูกค้ารายนั้นได้

ในมุมมองแบบละเอียด ให้คลิกปุ่มปิด

ดำเนินการกับลูกค้าที่มีคำขอที่น่าสงสัย

มั่นใจว่าคุณมีไคลเอ็นต์ที่คุณต้องการสกัดกั้นคําขอ เช่น การโจมตีด้วยบ็อต เขียนกฎเพื่อบล็อกหรือแจ้งว่าไม่เหมาะสมสำหรับคำขอจากไคลเอ็นต์ก่อนที่คำขอจะไปถึงพร็อกซี

ในหน้าการตรวจจับ ภายในรายงานการวิเคราะห์บ็อต ให้คลิกแท็บมุมมองพาร์ติชันเพื่อกลับไปดูรายการรูปแบบ

ในมุมมองพาร์ติชัน โปรดทราบว่าระบบได้ย่อรายการรูปแบบให้เหลือเฉพาะรูปแบบที่คุณเลือกดูก่อนหน้านี้ นั่นเป็นเพราะเมื่อคุณเลือกดูรูปแบบ คุณได้เริ่มกรองรายการผลลัพธ์ทั้งหมดให้เหลือเฉพาะรูปแบบนั้น รูปแบบที่คุณกรองจะแสดงในช่องตัวกรองใกล้กับด้านบนของหน้า

ในแถวของรูปแบบ ให้คลิกปุ่มดำเนินการเพื่อระบุการดำเนินการสำหรับคำขอจาก IP ที่ตรงกับรูปแบบ

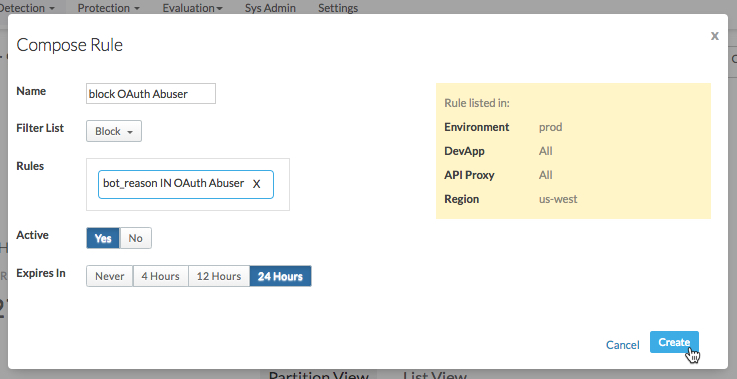

ในกล่องโต้ตอบเขียนกฎ ให้กําหนดวิธีที่ Apigee Edge จะตอบสนองต่อคําขอจาก IP ที่ทําการเรียกในรูปแบบที่คุณเลือก

ในส่วนนี้ คุณจะต้องระบุกฎที่ Apigee Edge จะใช้เมื่อได้รับคําขอจาก IP ในรูปแบบ

- ป้อนชื่อกฎใหม่ เช่น

Block login attempters ในรายการตัวกรอง ให้เลือกการดำเนินการที่ต้องการให้ Apigee Edge ดำเนินการ

- อนุญาตคำขอให้ดำเนินการต่อในพร็อกซีตามปกติ

- บล็อกคําขอโดยสมบูรณ์ก่อนที่พร็อกซีจะเริ่มประมวลผล

- แจ้งคำขอโดยให้ Apigee Edge เพิ่มส่วนหัว HTTP พิเศษที่พร็อกซีสามารถค้นหาได้ Apigee Edge จะเพิ่มส่วนหัว

X-SENSE-BOT-DETECTEDที่มีค่าเป็นSENSEตัวอย่างเช่น คุณอาจต้องการตั้งค่าพร็อกซีเพื่อให้ส่งข้อมูลจำลองกลับไปเมื่อได้รับคําขอจากไคลเอ็นต์บางรายเพื่อหลอกลวงไคลเอ็นต์เหล่านั้น ในพร็อกซี คุณควรตรวจสอบส่วนหัวของคำขอขาเข้า จากนั้นตอบสนองตามความเหมาะสมเมื่อได้รับคำขอที่ได้รับแจ้ง

ในช่องกฎ ให้ยืนยันว่ากฎที่แสดงคือกฎที่คุณต้องการให้ Apigee Sense ใช้เมื่อสร้างกฎ

สำหรับใช้งานอยู่ ให้เลือกใช่เพื่อเปิดกฎ

เลือกระยะเวลาหลังจากที่ต้องการให้กฎหมดอายุ (เพื่อให้ Apigee Edge หยุดบังคับใช้กฎ)

- ป้อนชื่อกฎใหม่ เช่น

คลิกสร้างเพื่อส่งกฎไปยัง Apigee Edge

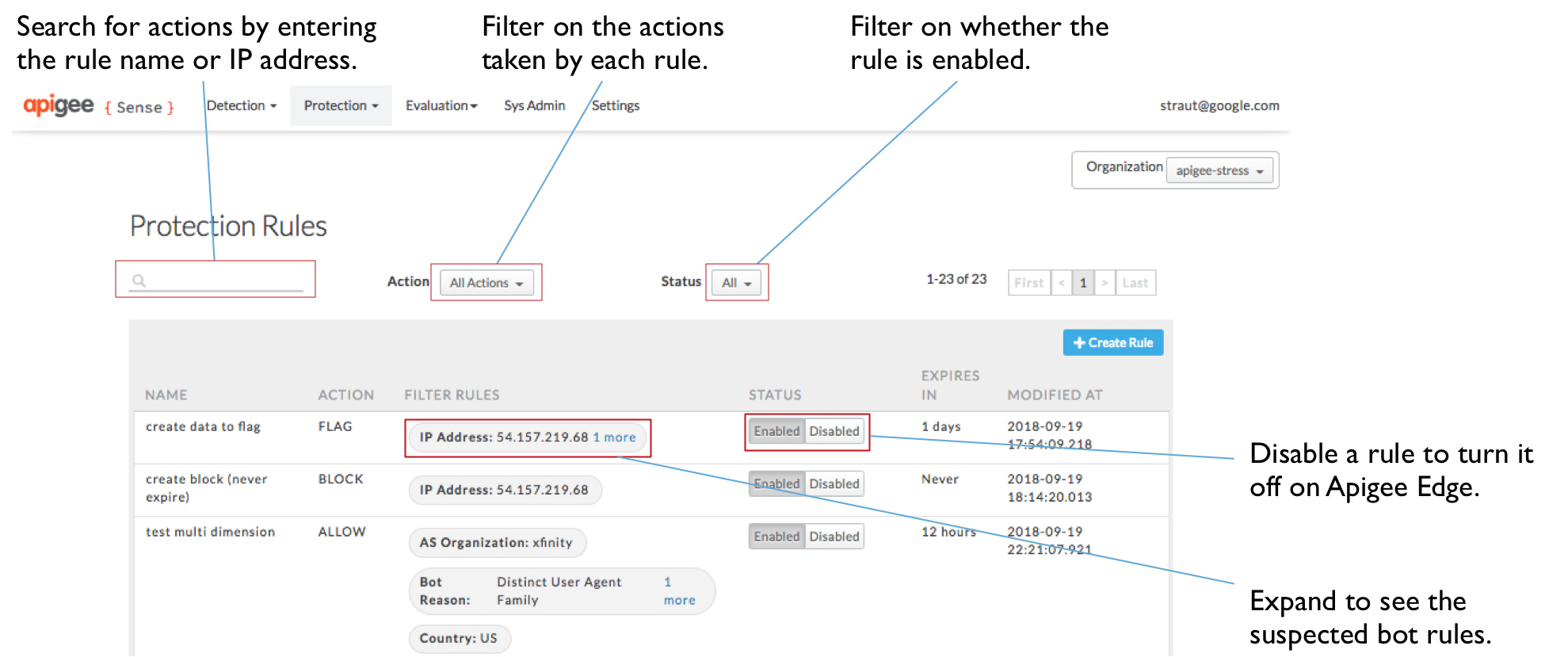

ตรวจสอบกฎที่คุณสร้าง

หากได้ดำเนินการเพื่อตั้งกฎเพื่อตอบสนองต่อบางลูกค้าแล้ว คุณจะจัดการกฎได้ในหน้ากฎการป้องกัน

- ที่ด้านบนของหน้า ให้คลิกเมนูการปกป้อง > กฎเพื่อดูรายการกฎที่คุณมีอยู่

- ในหน้ากฎการปกป้อง คุณจะเห็นรายการกฎที่สร้างไว้ จากที่นี่ คุณจะทำสิ่งต่อไปนี้ได้

- ป้อนค่าในช่องค้นหาเพื่อกรองกฎตามค่าในรายการ เช่น ชื่อหรือที่อยู่ IP

- ดูรายละเอียดของกฎหรือดูว่า IP ใดที่คุณกำลังดำเนินการอยู่

- คลิกค่าในคอลัมน์กฎตัวกรองเพื่อดูองค์ประกอบของกฎ

- เปิดหรือปิดใช้กฎ