Vous consultez la documentation d'Apigee Edge.

Accédez à la documentation sur Apigee X. info

Cet article vous présente la console Apigee Sense. Dans la console, vous pouvez consulter les résultats de l'analyse du trafic vers vos proxy d'API par Apigee Sense. Lorsque vous identifiez des clients émettant des requêtes suspectes, comme lors d'une attaque par bot, vous pouvez utiliser la console pour prendre des mesures en bloquant ou en signalant les requêtes provenant de l'adresse IP de ce client.

Comme décrit dans Qu'est-ce qu'Apigee Sense ?, Apigee Sense collecte et analyse les données sur les requêtes envoyées à vos API. Grâce à cette analyse, Apigee Sense identifie les modèles pouvant représenter des requêtes suspectes. La console Apigee Sense vous permet de consulter et d'exploiter les résultats de l'analyse des requêtes.

- Ouvrez la nouvelle expérience Edge.

Dans la nouvelle interface Edge, cliquez sur le menu Analyser, puis sur Sensation.

Sur la page Sens, vous trouverez un instantané graphique de l'activité des requêtes, y compris des requêtes suspectes.

En haut à droite de la console, sélectionnez l'organisation Apigee Edge pour laquelle vous souhaitez afficher les données de requête.

Il s'agit de l'organisation contenant les proxys d'API pour lesquels Apigee Sense collecte les données de requête.

En haut à gauche, sélectionnez une date pour laquelle vous disposez de données d'analyse Apigee Sense.

Une fois une date sélectionnée, les graphiques de cette page fournissent une vue d'ensemble très générale de l'analyse Apigee Sense, y compris du trafic de requêtes.

Afficher le résumé de l'analyse des requêtes

Vous pouvez obtenir une vue d'ensemble de l'activité suspecte. Vous pouvez ainsi effectuer une analyse plus détaillée.

En haut de la page, cliquez sur le menu Détection > Rapport pour afficher les données sur l'activité suspecte détectée parmi les requêtes.

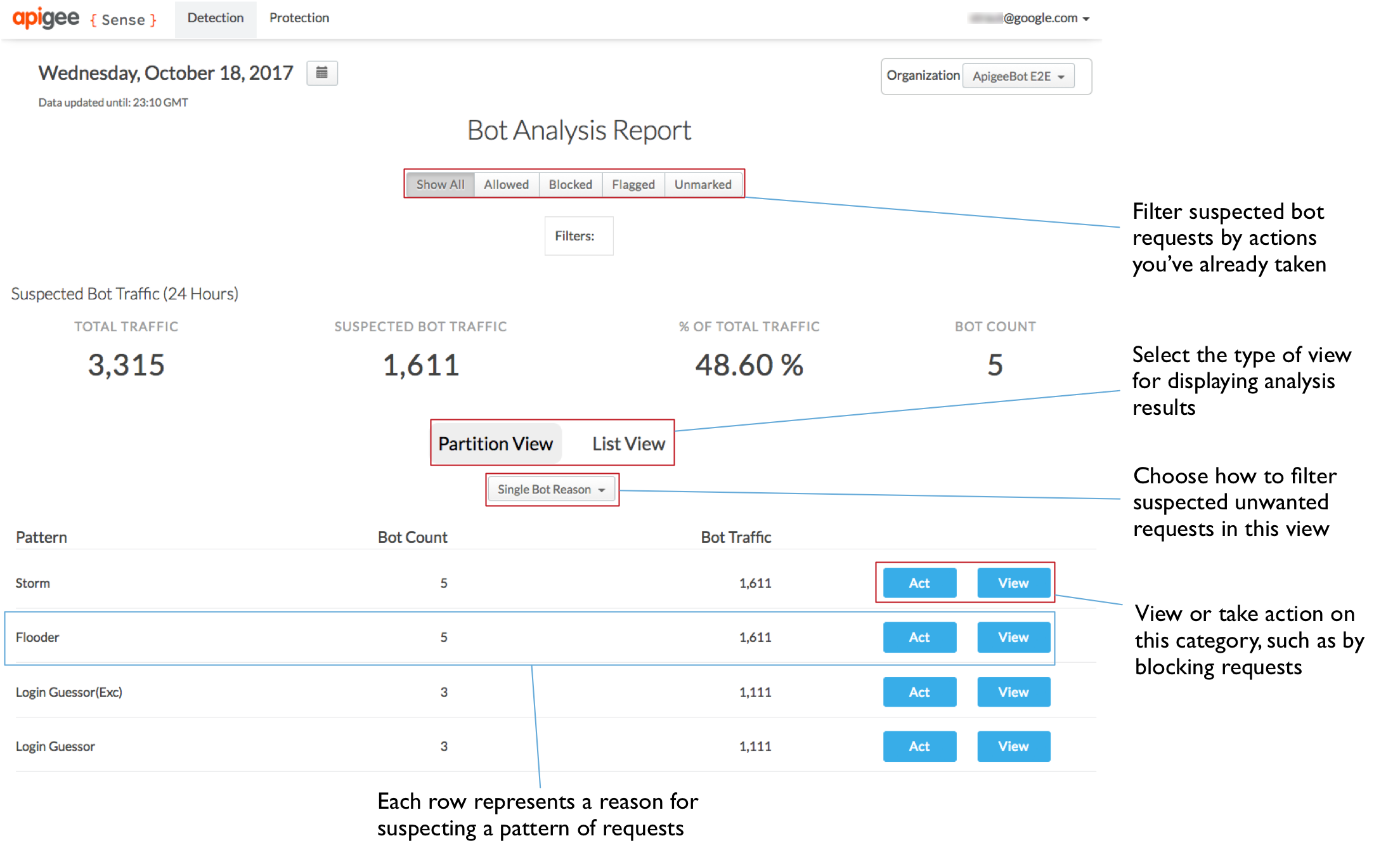

Sur la page Rapport d'analyse des bots, la section Trafic suspect de bots en haut résume le trafic, avec des mesures spécifiques aux requêtes suspectes.

La page "Détection" propose également deux vues de l'activité suspecte.

- La vue Partition regroupe les clients en fonction de la raison pour laquelle Apigee Sense les présente comme suspects.

- La vue Liste liste les clients des requêtes par adresse IP, ainsi que plusieurs autres aspects des données.

Dans la vue Partition, vous pouvez afficher le trafic catégorisé en modèles représentant une activité suspecte. Pour en savoir plus sur les tendances, consultez Prendre des mesures en cas d'activité suspecte. Le trafic de requêtes regroupé dans ces tendances est le résultat de l'analyse des données de requêtes par Apigee Sense.

Toutes les requêtes qui correspondent à un modèle ne sont pas abusives. Vous recherchez un nombre très élevé de bots et/ou de trafic.

Par exemple, le modèle Login Attempter (Essayeur de connexion) représente un grand nombre de tentatives d'accès à un proxy de connexion sur une période de 24 heures. Dans l'image suivante, un nombre très élevé de bots (par rapport aux autres tendances) indique qu'un grand nombre de clients tentent d'atteindre le proxy de connexion en une seule journée. Il est donc intéressant d'examiner ce modèle.

Examiner les détails de l'analyse

Une fois que vous avez identifié un ensemble de requêtes pouvant constituer une activité suspecte, comme une attaque par bot, vous pouvez obtenir une vue plus détaillée des requêtes. Pour isoler les attaques de bots authentiques, vous devez combiner l'analyse Apigee Sense à vos propres connaissances des clients qui appellent vos API.

Dans la vue Partition de la page Détection, recherchez un modèle qui vous intéresse (par exemple, celui qui comporte un nombre très élevé de bots), puis cliquez sur le bouton Afficher pour en savoir plus sur ce qu'il représente.

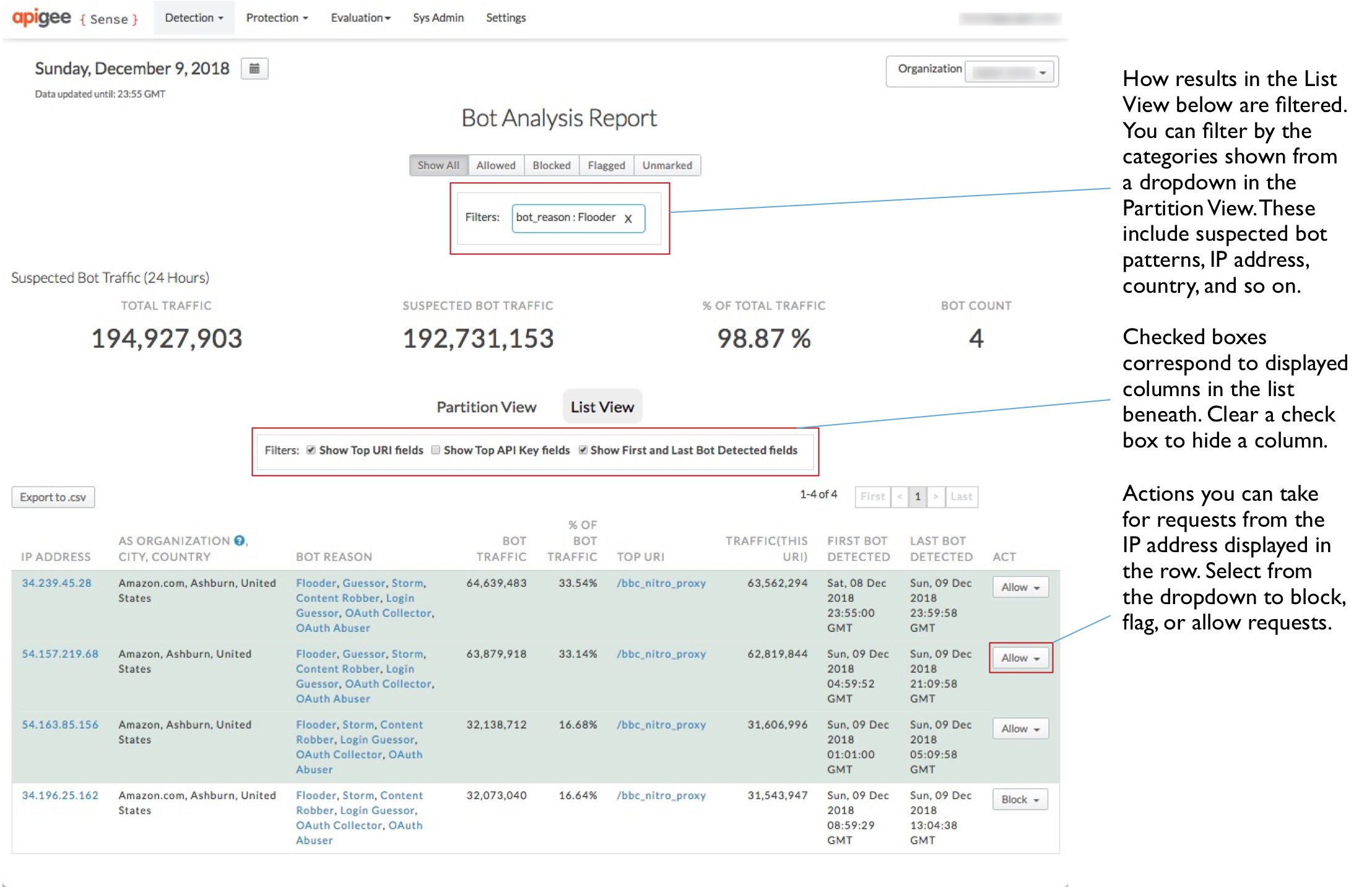

Vous obtenez ici une vue détaillée de l'activité correspondant au modèle que vous avez sélectionné. Voici quelques données intéressantes de la liste présentée:

- Un grand nombre d'adresses IP (presque un millier en 24 heures)

- Un nombre relativement faible d'organisations de systèmes autonomes (AS) se cache derrière ces adresses IP, et ces organisations sont réparties géographiquement.

- Le nombre de requêtes provenant de bots est assez constant, entre 250 et 260 par adresse IP. Cette métrique est également représentée par la mesure du % de trafic généré par des bots.

Prises ensemble, ces informations suggèrent que les requêtes provenant de ces adresses IP représentent une attaque mécanisée et coordonnée sur l'URI de connexion.

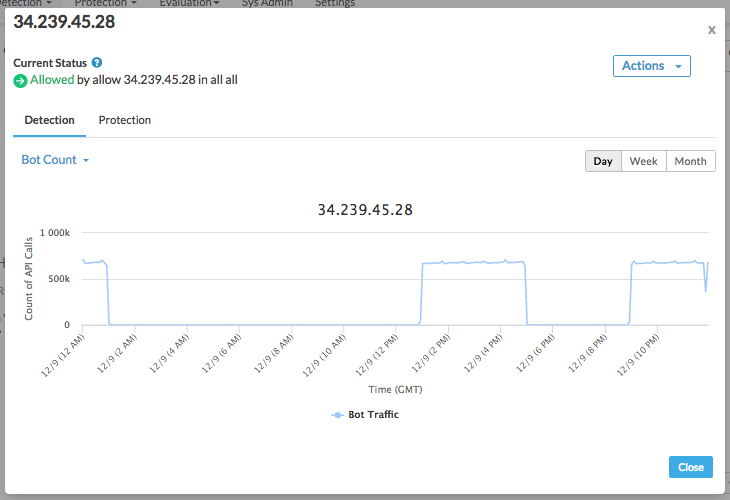

Pour afficher encore plus d'informations sur un client, cliquez sur l'une des adresses IP de la colonne de gauche.

Cliquez sur l'onglet Détection pour voir ce qu'Apigee Sense a découvert sur les requêtes provenant de l'adresse IP.

En haut de la boîte de dialogue, vous trouverez la liste des comportements détectés par Apigee Sense pour les requêtes provenant de cette adresse IP.

Sous Détection, utilisez les catégories du menu déroulant pour décider si les requêtes provenant d'une adresse IP doivent être traitées différemment par Apigee Edge. Par exemple, les catégories de valeurs suivantes peuvent vous aider à déterminer si l'adresse IP représente une attaque:

- Code d'état de la réponse. Une liste dominée par un grand nombre de codes d'erreur tels que 500 suggère qu'un client tente à plusieurs reprises d'envoyer la mauvaise requête. En d'autres termes, un client qui envoie simplement la requête de manière répétée sans être conscient d'un résultat d'erreur.

- URI de la requête Certains URI sont particulièrement importants en tant que points d'attaque. Un URI de connexion en est un.

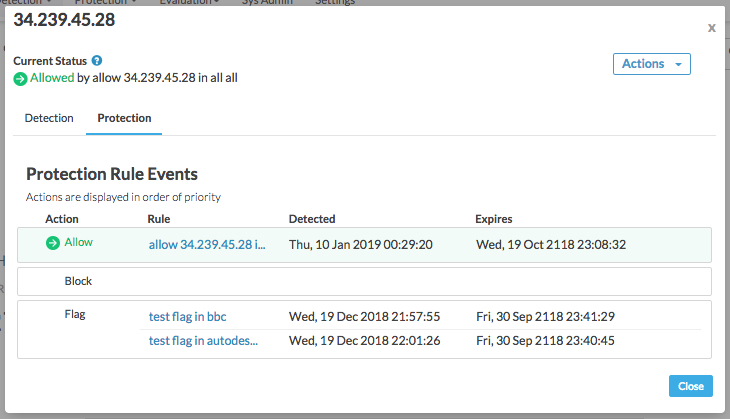

Cliquez sur l'onglet Protection pour afficher la liste des règles de protection déjà activées pour les requêtes provenant de cette adresse IP.

Les règles sont listées par ordre de priorité, l'action de priorité la plus élevée (Autoriser) en haut et la plus faible (Flag) en bas. Dans Apigee Sense, vous pouvez effectuer plusieurs types d'actions sur une seule adresse IP. En général, cela est dû au fait que vous prenez des mesures concernant un comportement qui inclut plusieurs adresses IP, par exemple pour bloquer les tentatives de deviner des mots de passe par force brute. Toutefois, certaines adresses IP peuvent correspondre à des modèles de comportement indésirables, tels que les attaques par force brute, mais rester des adresses IP amies, par exemple lorsque vous ou un partenaire testez votre système. Dans ce cas, vous autorisez ces adresses IP spécifiques, quel que soit leur comportement. Par conséquent, même si les trois types d'actions sont activés pour l'adresse IP, l'action d'autorisation prévaut sur les actions de blocage ou de signalement.

Une fois que vous avez confirmé qu'une adresse IP représente probablement un client sur lequel vous souhaitez prendre des mesures, vous pouvez intercepter les requêtes de ce client.

Dans la vue Detailed View (Vue détaillée), cliquez sur le bouton Close (Fermer).

Prendre des mesures concernant les clients qui envoient des requêtes suspectes

Vous êtes sûr d'avoir un client dont vous souhaitez intercepter les requêtes (par exemple, en cas d'attaque par bot) ? Créez une règle pour bloquer ou signaler les requêtes du client avant qu'elles n'atteignent vos proxys.

Sur la page Détection, dans le Rapport d'analyse des robots, cliquez sur l'onglet Vue par partition pour revenir à la liste des modèles.

Dans la vue Partition, notez que la liste des modèles a été raccourcie pour n'inclure que le modèle que vous avez sélectionné pour l'afficher précédemment. En effet, lorsque vous avez sélectionné d'afficher le modèle, vous avez commencé à filtrer la liste complète des résultats pour n'afficher que ce modèle. Les formats que vous recherchez sont affichés dans la zone Filtres en haut de la page.

Sur la ligne du modèle, cliquez sur le bouton Agir pour spécifier l'action à effectuer pour les requêtes provenant d'adresses IP correspondant au modèle.

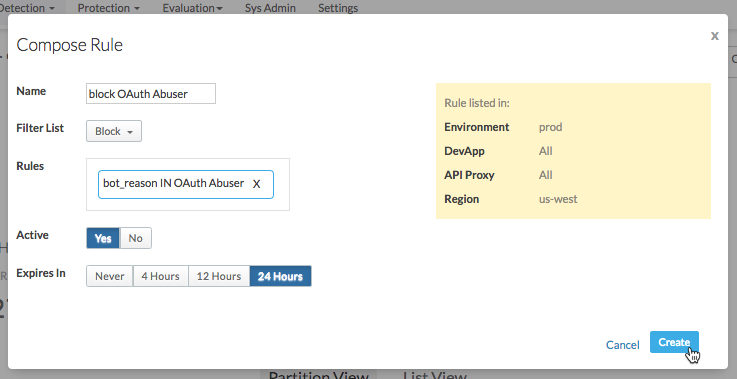

Dans la boîte de dialogue Compose Rule (Composer une règle), définissez la façon dont Apigee Edge répondra aux requêtes des adresses IP effectuant des appels selon le modèle que vous avez sélectionné.

Ici, vous allez spécifier une règle qu'Apigee Edge utilise lorsque des requêtes sont reçues d'une adresse IP figurant dans le modèle.

- Saisissez un nom pour la nouvelle règle, par exemple

Block login attempters. Dans la liste Liste de filtres, sélectionnez l'action que vous souhaitez que Apigee Edge effectue:

- Autorisez la requête à passer dans votre proxy comme auparavant.

- Bloquez complètement la requête avant que votre proxy ne commence à la traiter.

- Signalez la requête en demandant à Apigee Edge d'ajouter un en-tête HTTP spécial que votre proxy peut rechercher. Apigee Edge ajoute un en-tête

X-SENSE-BOT-DETECTEDavec une valeur deSENSE. Par exemple, vous pouvez configurer votre proxy de sorte que, lorsque vous recevez une requête d'un client particulier, vous puissiez lui renvoyer des données factices pour l'induire en erreur. Dans votre proxy, vous devez examiner les en-têtes des requêtes entrantes, puis répondre de manière appropriée lorsqu'une requête signalée est reçue.

Dans le champ Rules (Règles), vérifiez que les règles affichées sont celles que vous souhaitez que Apigee Sense utilise lors de la création de la règle.

Pour Actif, sélectionnez Oui pour activer la règle.

Sélectionnez la période au bout de laquelle la règle doit expirer (pour qu'Apigee Edge cesse de l'appliquer).

- Saisissez un nom pour la nouvelle règle, par exemple

Cliquez sur Créer pour envoyer la règle à Apigee Edge.

Examiner les règles que vous avez créées

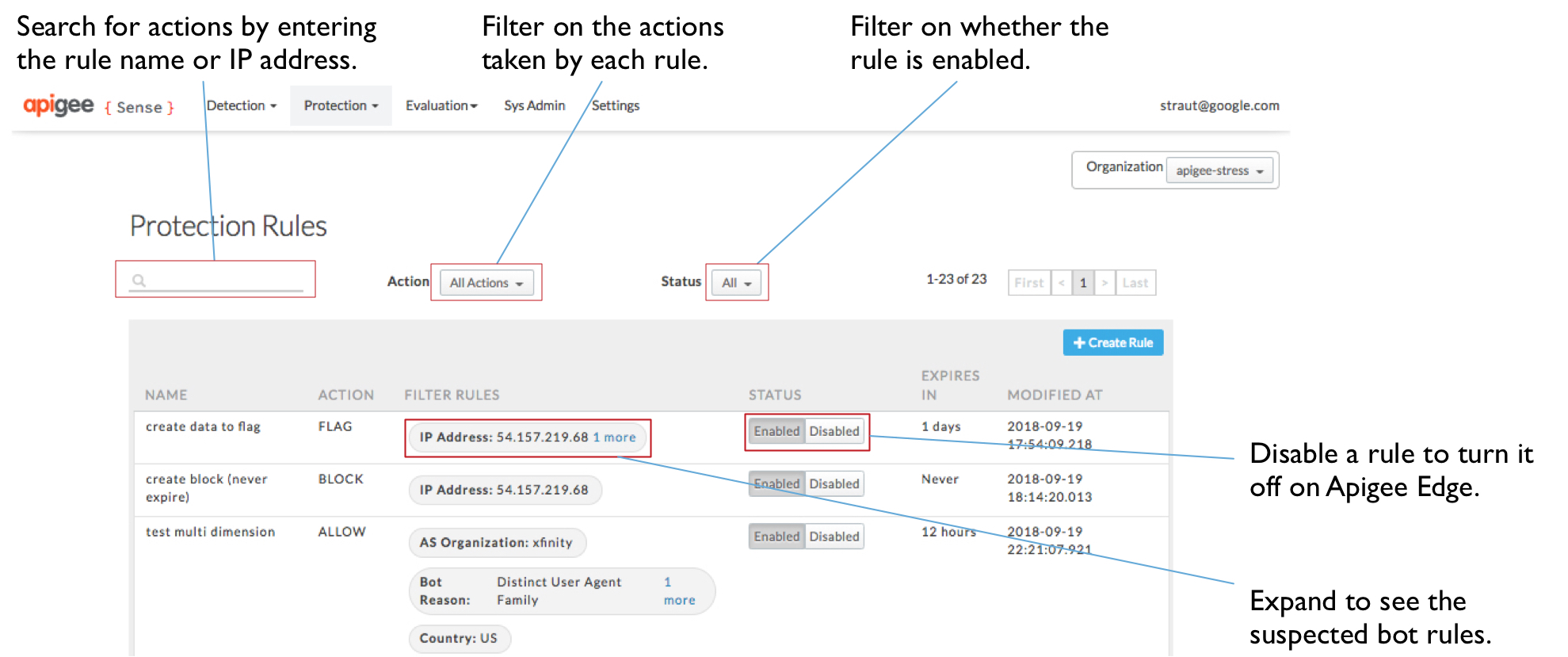

Si vous avez mis en place des règles pour répondre à certains clients, vous pouvez les gérer sur la page "Règles de protection".

- En haut de la page, cliquez sur le menu Protection > Règles pour afficher la liste des règles que vous avez mises en place.

- Sur la page Règles de protection, vous pouvez consulter la liste des règles que vous avez créées. Vous pouvez alors :

- Saisissez une valeur dans le champ de recherche pour filtrer les règles en fonction des valeurs de la liste, telles que le nom ou l'adresse IP.

- Consultez les détails d'une règle ou identifiez les adresses IP pour lesquelles vous prenez des mesures.

- Cliquez sur une valeur dans la colonne Règles de filtrage pour voir ce qui compose la règle.

- Activez ou désactivez des règles.