Sie sehen sich die Dokumentation zu Apigee Edge an.

Sehen Sie sich die Apigee X-Dokumentation an. info

In diesem Thema erhalten Sie eine Einführung in die Apigee Sense Console. In der Console können Sie die Ergebnisse der Apigee Sense-Analyse des Traffics zu Ihren API-Proxys einsehen. Wenn Sie Clients mit verdächtigen Anfragen identifizieren, z. B. bei einem Botangriff, können Sie über die Console Maßnahmen ergreifen, indem Sie Anfragen von der IP-Adresse dieses Clients blockieren oder kennzeichnen.

Wie im Artikel Was ist Apigee Sense? beschrieben, Apigee Sense erfasst und analysiert Daten zu Anfragen an Ihre APIs. Durch diese Analyse identifiziert Apigee Sense Muster, die verdächtige Anfragen darstellen könnten. In der Apigee Sense Console können Sie die Ergebnisse der Anfrageanalyse aufrufen und entsprechende Maßnahmen ergreifen.

- Öffnen Sie die neue Edge-Version.

Klicken Sie in der neuen Edge-Version auf das Menü Analysieren und dann auf Erkennen.

Auf der Seite Sense sehen Sie eine grafische Momentaufnahme der Anfrageaktivitäten, einschließlich verdächtiger Anfragen.

Wählen Sie rechts oben in der Konsole die Apigee Edge-Organisation aus, für die Sie Anfragedaten aufrufen möchten.

Dies ist die Organisation mit API-Proxys, für die Apigee Sense Anfragedaten erhebt.

Wählen Sie links oben ein Datum aus, für das Sie Apigee Sense-Analysedaten haben.

Wenn Sie ein Datum ausgewählt haben, bieten die Diagramme auf dieser Seite einen allgemeinen Überblick über die Apigee Sense-Analyse, einschließlich des Anfragetraffics.

Zusammenfassung der Anfrageanalyse ansehen

Sie erhalten einen Überblick über verdächtige Aktivitäten. So können Sie detailliertere Informationen abrufen.

Klicken Sie oben auf der Seite auf das Dreistrich-Menü Erkennung > Melden, um Daten zu verdächtigen Aktivitäten zu sehen, die bei Anfragen gefunden wurden.

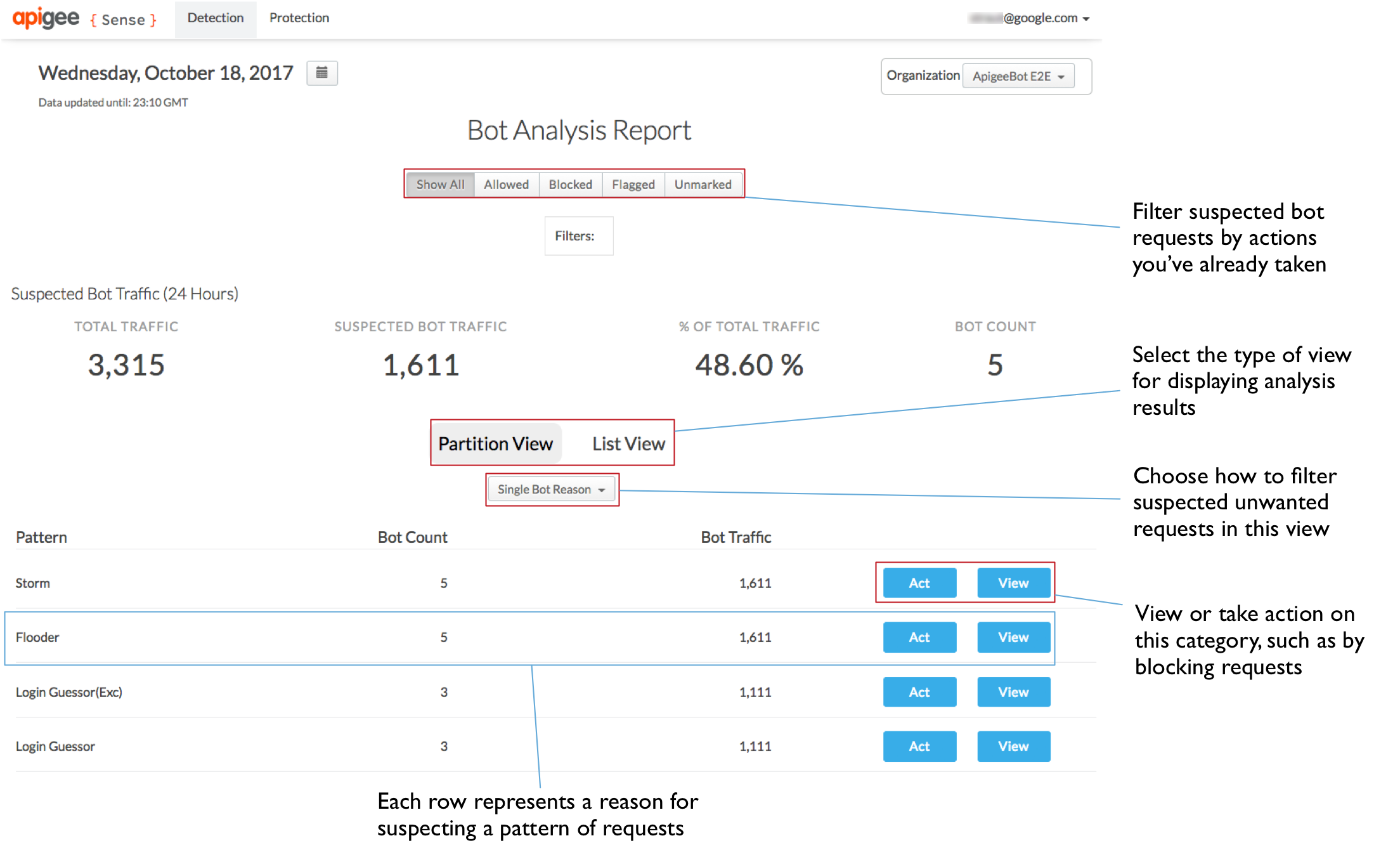

Auf der Seite Bericht zur Bot-Analyse wird oben im Bereich Verdacht auf Bot-Traffic der Traffic zusammengefasst. Dabei werden auch Messwerte für verdächtige Anfragen berücksichtigt.

Auf der Seite „Erkennung“ finden Sie außerdem zwei Ansichten für verdächtige Aktivitäten.

- In der Partitionsansicht werden Clients nach dem Grund gruppiert, aus dem sie von Apigee Sense als verdächtig eingestuft werden.

- In der Listenansicht werden die Anfragenden nach ihrer IP-Adresse und mit mehreren anderen Daten aufgeführt.

In der Partitionsansicht sehen Sie den Traffic, der in Mustern kategorisiert ist, die verdächtige Aktivitäten darstellen. Weitere Informationen zu Mustern finden Sie im Hilfeartikel Maßnahmen bei verdächtigen Aktivitäten ergreifen. Der in diesen Mustern gruppierte Anfragetraffic ist ein Ergebnis der Apigee Sense-Analyse Ihrer Anfragedaten.

Nicht alle Anfragen, die einem Muster entsprechen, sind missbräuchlich. Sie suchen nach einer sehr hohen Anzahl von Bots und/oder Zugriffen.

Das Muster Anmeldeversuch steht beispielsweise für eine große Anzahl von Versuchen, innerhalb eines 24-Stunden-Zeitraums einen Anmelde-Proxy zu erreichen. Im folgenden Bild weist eine sehr hohe Bot-Anzahl (im Vergleich zu anderen Mustern) darauf hin, dass eine große Anzahl von Clients versucht, innerhalb eines Tages den Anmelde-Proxy zu erreichen. Daher lohnt es sich, dieses Muster zu untersuchen.

Mit Analysedetails nachforschen

Sobald Sie eine Reihe von Anfragen identifiziert haben, die verdächtige Aktivitäten wie einen Botangriff enthalten könnten, können Sie sich eine detailliertere Ansicht der Anfragen ansehen. Um echte Bot-Angriffe zu isolieren, müssen Sie die Apigee Sense-Analyse mit Ihrem eigenen Wissen über die Clients kombinieren, die Ihre APIs aufrufen.

Suchen Sie auf der Seite Erkennung in der Partitionsansicht nach einem Muster, das Sie interessiert, z. B. nach einem mit einer sehr hohen Botanzahl, und klicken Sie auf die Schaltfläche Anzeigen, um Details zu sehen, was das Muster darstellt.

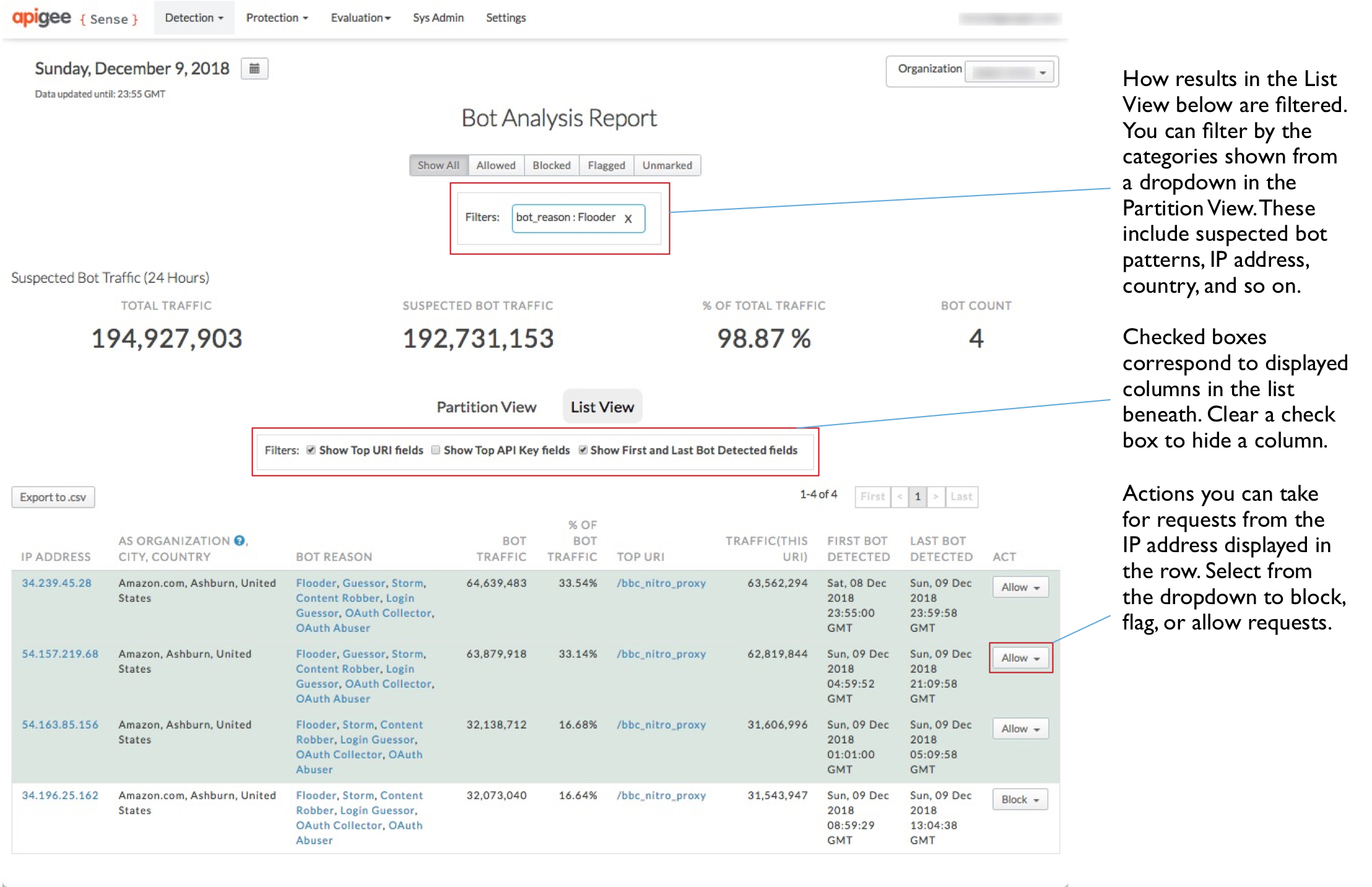

Hier sehen Sie eine Aufschlüsselung der Aktivitäten, die dem ausgewählten Muster entsprechen. Hier sind einige bemerkenswerte Daten aus der Liste:

- Es gibt eine große Anzahl von IP-Adressen – fast tausend in 24 Stunden.

- Hinter diesen IP-Adressen steht eine vergleichsweise kleine Anzahl von Autonomous System (AS)-Organisationen. Diese AS-Organisationen sind geografisch weit verteilt.

- Die Anzahl der Bot-Zugriffe liegt bei etwa 250 bis 260 pro IP-Adresse und ist ziemlich konstant. Das wird auch durch den Messwert % Bot-Traffic dargestellt.

Zusammengenommen deuten diese Informationen darauf hin, dass Anfragen von diesen IP-Adressen einen koordinierten, mechanisierten Angriff auf den Anmelde-URI darstellen.

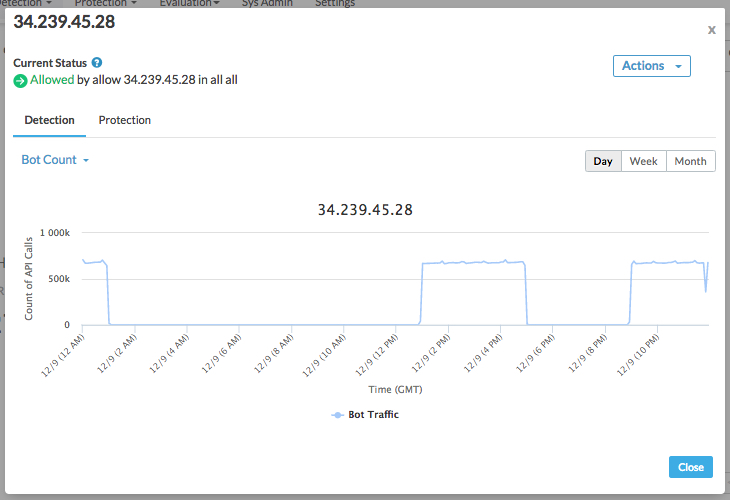

Wenn Sie weitere Details zu einem einzelnen Client aufrufen möchten, klicken Sie auf eine der IP-Adressen in der linken Spalte.

Klicken Sie auf den Tab Erkennung, um zu sehen, was Apigee Sense über Anfragen von der IP-Adresse ermittelt hat.

Oben im Dialogfeld sehen Sie eine Liste der von Apigee Sense für Anfragen von dieser IP-Adresse erkannten Verhaltensweisen.

Wählen Sie unter Erkennung in der Drop-down-Liste aus, ob Anfragen von einer IP-Adresse von Apigee Edge anders behandelt werden sollen. Anhand der folgenden Wertkategorien können Sie beispielsweise feststellen, ob die IP-Adresse einen Angriff darstellt:

- Antwortstatuscode Eine Liste, in der eine große Anzahl von Fehlercodes wie 500 vorkommt, weist darauf hin, dass ein Client wiederholt eine falsche Anfrage stellt. Mit anderen Worten: Ein Client, der die Anfrage einfach wiederholt sendet, ohne sich des Fehlerergebnisses bewusst zu sein.

- Anfrage-URI Einige URIs sind als Angriffspunkte besonders wichtig. Dazu gehört ein Anmelde-URI.

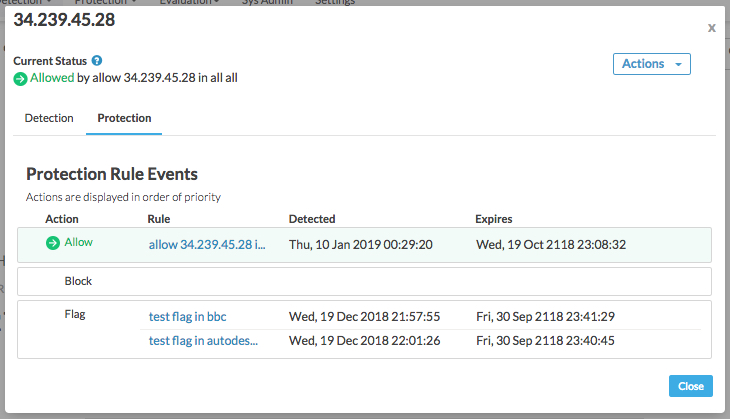

Klicken Sie auf den Tab Schutz, um eine Liste der Schutzregeln aufzurufen, die bereits für Anfragen von dieser IP-Adresse aktiviert wurden.

Die Regeln sind in der Reihenfolge der Priorität aufgeführt. Die Aktion mit der höchsten Priorität (Zulassen) steht oben und die mit der niedrigsten Priorität (Melden) unten. In Apigee Sense können Sie mehrere Arten von Aktionen für eine einzelne IP-Adresse ausführen. In der Regel liegt das daran, dass Sie eine Aktion aufgrund eines Verhaltens ausführen, das mehrere IP-Adressen umfasst, z. B. um Brute-Force-Angriffe zu blockieren. Einige IP-Adressen können jedoch unerwünschten Verhaltensmustern wie Brute-Force-Angriffen entsprechen, aber dennoch freundliche IP-Adressen sein, z. B. wenn Sie oder ein Partner Ihr System testen. In einem solchen Fall würden Sie diese bestimmten IP-Adressen unabhängig von ihrem Verhalten zulassen. Auch wenn also Aktionen aller drei Typen für die IP-Adresse aktiviert sind, hat die Aktion „Zulassen“ Vorrang vor einer Block- oder Flag-Aktion.

Nachdem Sie bestätigt haben, dass eine IP-Adresse wahrscheinlich einem Client zugewiesen ist, gegen den Sie Maßnahmen ergreifen möchten, können Sie Maßnahmen ergreifen, um Anfragen von diesem Client abzufangen.

Klicken Sie in der Detailansicht auf die Schaltfläche Schließen.

Maßnahmen bei verdächtigen Anfragen von Clients ergreifen

Sie sind sich sicher, dass Sie einen Client haben, dessen Anfragen Sie abfangen möchten, z. B. bei einem Botangriff? Erstellen Sie eine Regel, um Anfragen vom Client zu blockieren oder zu kennzeichnen, bevor sie Ihre Proxys erreichen.

Klicken Sie auf der Seite Erkennung im Bericht zur Bot-Analyse auf den Tab Partitionsansicht, um zur Musterliste zurückzukehren.

In der Partitionsansicht ist die Musterliste auf das Muster verkürzt, das Sie zuvor ausgewählt haben. Das liegt daran, dass Sie beim Aufrufen des Musters die vollständige Liste der Ergebnisse auf dieses Muster gefiltert haben. Die Muster, nach denen Sie filtern, werden oben auf der Seite im Feld Filter angezeigt.

Klicken Sie in der Zeile für das Muster auf die Schaltfläche Aktivieren, um eine Aktion für Anfragen von IP-Adressen anzugeben, die mit dem Muster übereinstimmen.

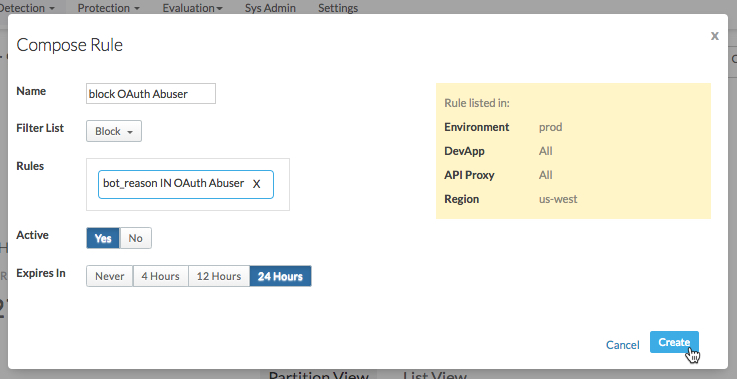

Legen Sie im Dialogfeld Regel erstellen fest, wie Apigee Edge auf Anfragen von IP-Adressen reagieren soll, die Aufrufe mit dem von Ihnen ausgewählten Muster ausführen.

Hier legen Sie eine Regel fest, die Apigee Edge verwendet, wenn Anfragen von einer IP-Adresse im Muster empfangen werden.

- Geben Sie einen Namen für die neue Regel ein, z. B.

Block login attempters. Wählen Sie in der Liste Filterliste die Aktion aus, die Apigee Edge ausführen soll:

- Lassen Sie die Anfrage wie gewohnt an Ihren Proxy weiterleiten.

- Blockieren Sie die Anfrage vollständig, bevor der Proxy mit der Verarbeitung beginnt.

- Flaggen Sie die Anfrage, indem Sie Apigee Edge einen speziellen HTTP-Header hinzufügen lassen, nach dem Ihr Proxy suchen kann. Apigee Edge fügt einen

X-SENSE-BOT-DETECTED-Header mit dem WertSENSEhinzu. Sie können Ihren Proxy beispielsweise so einrichten, dass Sie bei einer Anfrage von einem bestimmten Client Dummy-Daten zurücksenden, um ihn zu täuschen. In Ihrem Proxy prüfen Sie die Header der eingehenden Anfragen und reagieren dann entsprechend, wenn eine gemeldete Anfrage eingegangen ist.

Prüfen Sie im Feld Regeln, ob die angezeigten Regeln diejenigen sind, die Apigee Sense beim Erstellen der Regel verwenden soll.

Wählen Sie für Aktiv die Option Ja aus, um die Regel zu aktivieren.

Wählen Sie einen Zeitraum aus, nach dem die Regel ablaufen soll, damit sie von Apigee Edge nicht mehr erzwungen wird.

- Geben Sie einen Namen für die neue Regel ein, z. B.

Klicken Sie auf Erstellen, um die Regel an Apigee Edge zu senden.

Von Ihnen erstellte Regeln prüfen

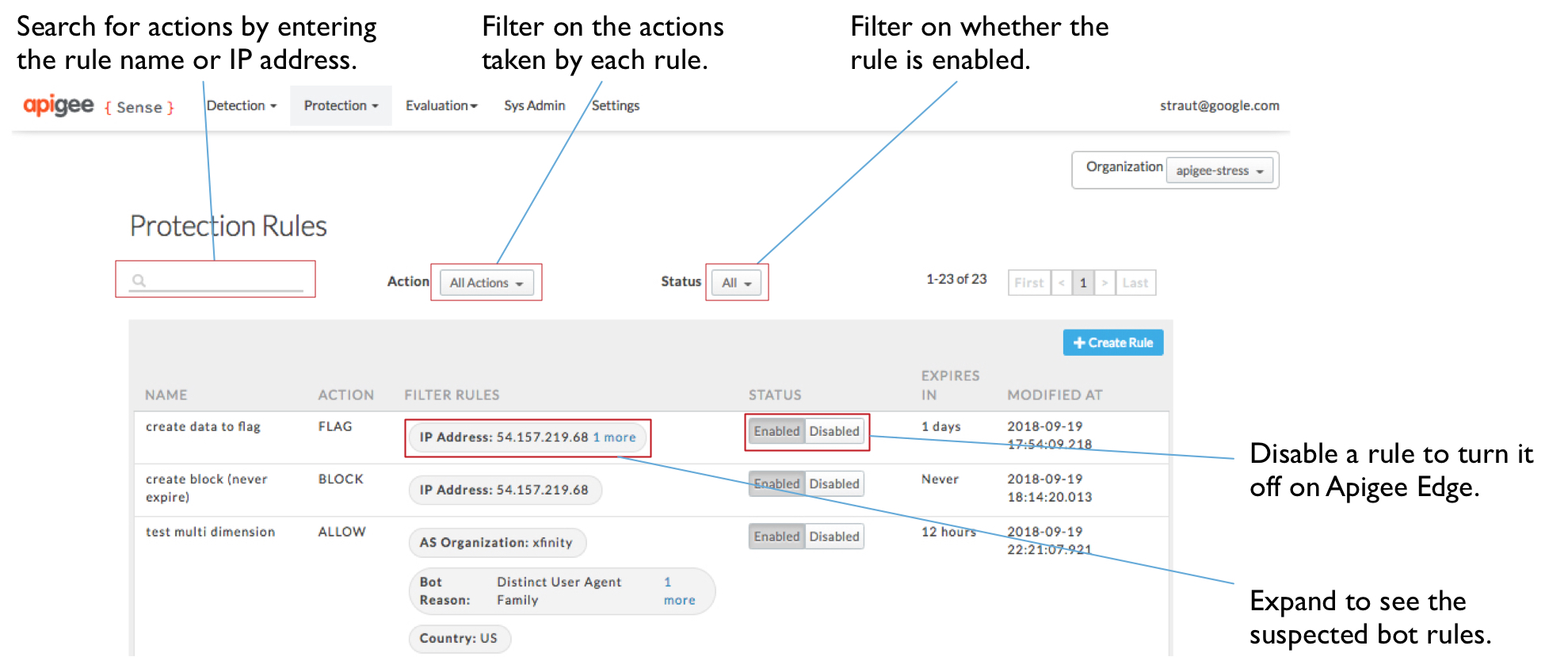

Wenn Sie Regeln für bestimmte Kunden festgelegt haben, können Sie diese auf der Seite „Schutzregeln“ verwalten.

- Klicken Sie oben auf der Seite auf das Dreistrich-Menü > Schutz > Regeln, um eine Liste der vorhandenen Regeln aufzurufen.

- Auf der Seite Schutzregeln sehen Sie eine Liste der von Ihnen erstellten Regeln. Hier haben Sie folgende Möglichkeiten:

- Geben Sie einen Wert in das Suchfeld ein, um Regeln nach Werten in der Liste zu filtern, z. B. nach Name oder IP-Adresse.

- Sie können sich die Details einer Regel ansehen oder herausfinden, für welche IP-Adressen Sie Maßnahmen ergreifen.

- Klicken Sie in der Spalte Filterregeln auf einen Wert, um zu sehen, aus welchen Elementen die Regel besteht.

- Regeln aktivieren oder deaktivieren