Edge for Private Cloud، الإصدار 4.17.09

يوضّح قسم تثبيت الدخول المُوحَّد (SSO) في Edge وضبطه كيف لتثبيت وتكوين وحدة الدخول الموحّد (SSO) على Edge لاستخدام HTTP على المنفذ 9099، على النحو المحدد بواسطة السمة التالية في ملف الإعداد:

SSO_TOMCAT_PROFILE=DEFAULT

بدلاً من ذلك، يمكنك ضبط SSO_TOMCAT_PROFILE على أحد الخيارات التالية القيم لتمكين الدخول عبر HTTPS:

- SSL_PROXY - لضبط apigee-sso في وضع الخادم الوكيل، مما يعني أنك تمتلك تثبيت جهاز موازنة الحمل أمام apigee-sso وإنهاء بروتوكول أمان طبقة النقل (TLS) عند التحميل موازِن. بعد ذلك، يمكنك تحديد المنفذ المستخدَم في apigee-sso للطلبات من التحميل موازِن.

- SSL_TERMINATION - تم تفعيل إمكانية وصول بروتوكول أمان طبقة النقل (TLS) إلى apigee-sso، وحدة الدخول المُوحَّد (SSO) على Edge، على من اختيارك. يجب تحديد ملف تخزين مفاتيح لهذا الوضع يتضمّن شهادة موقعة من CA. لا يمكنك استخدام شهادة موقَّعة ذاتيًا.

يمكنك اختيار تفعيل بروتوكول HTTPS في الوقت الذي تبدأ فيه تثبيت apigee-sso وتضبطه، أو يمكنك تفعيله لاحقًا.

يؤدي تمكين الوصول عبر بروتوكول HTTPS إلى apigee-sso باستخدام أي من الوضعين إلى إيقاف HTTP الوصول إليه. وهذا يعني أنّه لا يمكنك الوصول إلى apigee-sso باستخدام كلّ من HTTP وHTTPS. بالتزامن.

تمكين وضع SSL_PROXY

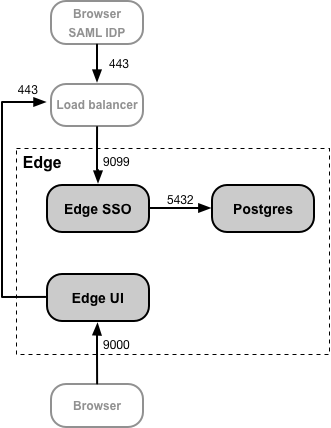

في وضع SSL_PROXY، يستخدم النظام جهاز موازنة الحمل أمام وحدة الدخول المُوحَّد (SSO) في Edge وإنهاء بروتوكول أمان طبقة النقل (TLS) على جهاز موازنة الحمل. ضِمن الشكل التالي، يُنهي جهاز موازنة الحمل بروتوكول أمان طبقة النقل (TLS) على المنفذ 443، ثم يعيد توجيه الطلبات إلى وحدة الدخول الموحَّد (SSO) على شبكة Edge على المنفذ 9099:

من خلال هذه الإعدادات، تثق في الاتصال من جهاز موازنة التحميل بوحدة الدخول المُوحَّد (SSO) في Edge. لذلك ليست هناك حاجة لاستخدام بروتوكول أمان طبقة النقل (TLS) لإجراء هذا الاتصال. أما الكيانات الخارجية، مثل SAML موفِّر الهوية (idP)، الآن يجب الوصول إلى وحدة الدخول المُوحَّد (SSO) على Edge عبر المنفذ 443، وليس على المنفذ غير المحمي لـ 9099.

يرجع سبب إعداد وحدة الدخول المُوحَّد (SSO) في Edge في وضع SSL_PROXY إلى أنّ وحدة الدخول المُوحَّد (SSO) في Edge على إنشاء عناوين URL لإعادة التوجيه تلقائيًا يستخدمها موفِّر الهوية (idP) خارجيًا كجزء من عملية المصادقة. لذلك، يجب أن تحتوي عناوين URL لإعادة التوجيه هذه على رقم المنفذ الخارجي على جهاز موازنة الحمل، وهو 443 هذا المثال، وليس المنفذ الداخلي في وحدة الدخول الموحّد (SSO) في Edge، 9099.

ملاحظة: لا يلزمك إنشاء شهادة ومفتاح لبروتوكول أمان طبقة النقل (TLS) لوضع SSL_PROXY لأن الاتصال من فإن جهاز موازنة الحمل في وحدة تسجيل الدخول الموحَّد (SSO) على شبكة Edge يستخدم HTTP.

لضبط وحدة الدخول المُوحَّد (SSO) على Edge لوضع SSL_PROXY:

- أضِف الإعدادات التالية إلى ملف الإعداد:

# تمكين وضع SSL_PROXY.

SSO_TOMCAT_PROFILE=SSL_PROXY

# حدِّد منفذ apigee-sso، الذي يقع عادةً بين 1025 و65535.

# تتطلب عادةً المنافذ 1024 والإصدارات الأقدم الوصول إلى الجذر من خلال واجهة برمجة التطبيقات apigee-sso.

# القيمة التلقائية هي 9099.

SSO_TOMCAT_PORT=9099

# حدِّد رقم المنفذ في جهاز موازنة الحمل لإنهاء بروتوكول أمان طبقة النقل.

# رقم المنفذ هذا ضروري لكي يتمكّن apigee-sso من إنشاء عناوين URL لإعادة التوجيه تلقائيًا.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# تعيين مخطط الوصول العام في apigee-sso على https.

SSO_PUBLIC_URL_SCHEME=https - اضبط وحدة الدخول المُوحَّد (SSO) على Edge:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso إعداد -f configFile - تعديل إعدادات موفِّر الهوية لإنشاء طلب HTTPS على المنفذ 443 من التحميل موازِن الوصول إلى خدمة الدخول المُوحَّد (SSO) من Edge. راجِع ضبط SAML موفِّر الهوية (idP) لمزيد من المعلومات.

- عدِّل إعدادات واجهة مستخدم Edge الخاصة ببروتوكول HTTPS من خلال ضبط الخصائص التالية:

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

يُرجى الاطّلاع على تفعيل SAML في واجهة مستخدم Edge للتعرّف على مزيد من المعلومات. - في حال تثبيت بوابة خدمات المطوّرين أو واجهة برمجة التطبيقات BaaS، يُرجى تعديلها لاستخدام بروتوكول HTTPS من أجل للدخول إلى موقع Ede لمزيد من المعلومات، يُرجى الاطّلاع على:

تمكين وضع SSL_TERMINATION

بالنسبة لوضع SSL_TERMINATION، يمكنك يجب:

- تم إنشاء شهادة ومفتاح لبروتوكول أمان طبقة النقل (TLS) وتخزينها في ملف تخزين مفاتيح. لا يمكنك استخدام شهادة موقعة ذاتيًا. يجب إنشاء شهادة من مرجع تصديق.

- عدِّل إعدادات ضبط apigee-sso.

لإنشاء ملف تخزين مفاتيح من الشهادة والمفتاح:

- إنشاء دليل لملف JKS:

> sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - التغيير إلى الدليل الجديد:

> cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - أنشئ ملف JKS يحتوي على الشهادة والمفتاح. يجب تحديد ملف تخزين مفاتيح لهذا الوضع. تحتوي على شهادة موقعة من مرجع تصديق. لا يمكنك استخدام شهادة موقَّعة ذاتيًا. للحصول على مثال على لإنشاء ملف JKS، راجع تهيئة TLS/SSL for Edge On المبنى:

- جعل ملف JKS مملوكًا من قِبل "apigee" المستخدم:

> sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

لإعداد وحدة الدخول المُوحَّد (SSO) على متصفّح Edge:

- أضِف الإعدادات التالية إلى ملف الإعداد:

# تمكين وضع SSL_TERMINATION.

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# حدد المسار إلى ملف تخزين المفاتيح.

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# كلمة المرور التي تم تحديدها عند إنشاء ملف تخزين المفاتيح.

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# حدِّد رقم منفذ HTTPS بين 1025 و65535.

# تتطلب عادةً المنافذ 1024 والإصدارات الأقدم الوصول إلى الجذر من خلال واجهة برمجة التطبيقات apigee-sso.

# القيمة التلقائية هي 9099.

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# تعيين مخطط الوصول العام في apigee-sso على https.

SSO_PUBLIC_URL_SCHEME=https - اضبط وحدة الدخول المُوحَّد (SSO) على Edge:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso إعداد -f configFile - تعديل إعدادات موفِّر الهوية لإنشاء طلب HTTPS على المنفذ 9443 من التحميل موازِن الوصول إلى خدمة الدخول المُوحَّد (SSO) من Edge. راجِع ضبط SAML موفِّر الهوية (idP) لمزيد من المعلومات.

- عدِّل إعدادات واجهة مستخدم Edge الخاصة ببروتوكول HTTPS من خلال ضبط الخصائص التالية:

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

يُرجى الاطّلاع على تفعيل SAML في واجهة مستخدم Edge للتعرّف على مزيد من المعلومات. - في حال تثبيت بوابة خدمات المطوّرين أو واجهة برمجة التطبيقات BaaS، يُرجى تعديلها لاستخدام بروتوكول HTTPS من أجل للدخول إلى موقع Ede لمزيد من المعلومات، يُرجى الاطّلاع على:

تعيين الدخول الموحَّد (SSO_TOMCAT_PROXY_PORT) عند استخدام وضع SSL_TERMINATION

قد يكون لديك جهاز موازنة حمل أمام وحدة الدخول الموحّد (SSO) على شبكة Edge ينهي بروتوكول أمان طبقة النقل (TLS) عند التحميل. جهاز موازنة الحمل وأيضًا تفعيل بروتوكول أمان طبقة النقل (TLS) بين جهاز موازنة الحمل وخدمة الدخول المُوحَّد (SSO) من Edge. في الشكل أعلاه، لوضع SSL_PROXY، فإن هذا يعني أن الاتصال من جهاز موازنة الحمل إلى خدمة Edge الموحَّد (SSO) يستخدم بروتوكول أمان طبقة النقل (TLS).

في هذا السيناريو، يمكنك ضبط الدخول الموحَّد (SSO) باستخدام بروتوكول أمان طبقة النقل (TLS) على Edge كما فعلت أعلاه في وضع SSL_TERMINATION. ومع ذلك، إذا تم تحميل جهاز موازنة الحمل يستخدم رقم منفذ بروتوكول أمان طبقة النقل مختلفًا عن ما يستخدمه الدخول المُوحَّد (SSO) في شبكة Edge مع بروتوكول أمان طبقة النقل (TLS)، يجب عليك أيضًا تحديد SSO_TOMCAT_PROXY_PORT في ملف التهيئة. على سبيل المثال:

- ينهي جهاز موازنة الحمل بروتوكول أمان طبقة النقل (TLS) على المنفذ 443

- الدخول المُوحَّد (SSO) إلى شبكة Edge ينهي بروتوكول أمان طبقة النقل (TLS) على المنفذ 9443

تأكَّد من تضمين الإعداد التالي في ملف الإعداد:

# تحديد المنفذ

الرقم في جهاز موازنة الحمل لإنهاء بروتوكول أمان طبقة النقل (TLS)

# رقم المنفذ هذا هو

الضرورية

لـ apigee-sso إلى generate إعادة التوجيه

عناوين URL.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

إعداد واجهة مستخدم موفِّر الهوية (idP) وEdge لإجراء طلبات HTTPS على المنفذ 443.