Edge for Private Cloud v. 4.17.09

Edge SSO のインストールと構成で、 次のプロパティを指定します。

SSO_TOMCAT_PROFILE=DEFAULT

または、SSO_TOMCAT_PROFILE を次のいずれかに設定することもできます。 値を使用して HTTPS アクセスを有効にします。

- SSL_PROXY - プロキシモードで apigee-sso を構成します。つまり、 apigee-sso の前にロードバランサをインストールし、その負荷で TLS を終端 内部 IP アドレスを使用します次に、apigee-sso で、負荷からのリクエストに使用するポートを指定します。 内部 IP アドレスを使用します

- SSL_TERMINATION - オンプレミス ネットワーク上で、apigee-sso(Edge SSO モジュール)への TLS アクセスが有効になっています。 ポートを選択できますこのモードでは、 。自己署名証明書は使用できません。

HTTPS は、apigee-sso を最初にインストールして構成するときに有効にすることも、後で有効にすることもできます。

いずれかのモードを使用して apigee-sso への HTTPS アクセスを有効にすると、HTTP が無効になります できます。つまり、HTTP と HTTPS の両方を使用して apigee-sso にアクセスすることはできません できます。

SSL_PROXY モードを有効にする

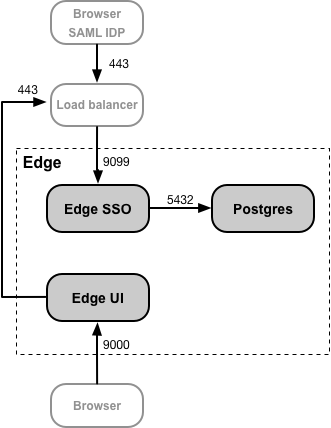

SSL_PROXY モードでは、システムは Edge SSO モジュールの前にロードバランサを使用し、そのロードバランサで TLS を終端します。イン 次の図では、ロードバランサは TLS をポート 443 で終端し、リクエストを Edge SSO モジュールをポート 9099 で接続します。

この構成では、ロードバランサから Edge SSO モジュールへの接続を信頼します。 そのため、その接続に TLS を使用する必要はありません。ただし、SAML などの外部エンティティは IDP は、保護されていないポート 9099 ではなく、ポート 443 で Edge SSO モジュールにアクセスする必要があります。

Edge SSO モジュールを SSL_PROXY モードで構成する理由は、Edge SSO モジュールが は、認証プロセスの一環として、IDP が外部で使用するリダイレクト URL を自動生成します。 したがって、これらのリダイレクト URL には、ロードバランサの外部ポート番号 443 を Edge SSO モジュールの内部ポートである 9099 ではありません。

注: SSL_PROXY モード用の TLS 証明書と鍵を作成する必要はありません。これは、Google からの接続は HTTP を使用します。

Edge SSO モジュールを SSL_PROXY モードに構成するには:

- 構成ファイルに次の設定を追加します。

# SSL_PROXY モードを有効にする。

SSO_TOMCAT_PROFILE=SSL_PROXY

# apigee-sso ポートを指定する (通常は 1025 ~ 65535)

# 通常、ポート 1024 以下には apigee-sso による root アクセス権が必要です。

# デフォルトは 9099 です。

SSO_TOMCAT_PORT=9099

# TLS を終端するロードバランサのポート番号を指定する

# このポート番号は、apigee-sso がリダイレクト URL を自動生成するために必要です。

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# apigee-sso の公開アクセス スキームを https に設定する

SSO_PUBLIC_URL_SCHEME=https - Edge SSO モジュールを構成します。

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile - IdP の構成を更新して、負荷のポート 443 で HTTPS リクエストを行うようにします。 アクセスすることもできます。SAML を構成する IDP をご覧ください。

- 次のプロパティを設定して、HTTPS 用に Edge UI 構成を更新します。

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

詳細については、Edge UI で SAML を有効にするをご覧ください。 - Developer Services ポータルまたは API BaaS をインストールした場合は、HTTPS を使用するように更新し、 アクセスします。詳細については、次をご覧ください。 <ph type="x-smartling-placeholder">

SSL_TERMINATION モードを有効にする

SSL_TERMINATION モードの場合、 要件:

- TLS 証明書と鍵を生成してキーストア ファイルに保存する。 自己署名証明書を使用できます。CA からの証明書を生成する必要があります。

- apigee-sso の構成設定を更新します。

証明書と鍵からキーストア ファイルを作成するには:

- JKS ファイル用のディレクトリを作成します。

>sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - 新しいディレクトリに移動します。

>cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - 証明書と鍵を含む JKS ファイルを作成します。このモードではキーストアを指定する必要があります 証明書ファイルが作成されます自己署名証明書は使用できません。たとえば JKS ファイルを作成する方法については、Edge(オンプレミス)の TLS/SSL の構成を 前提。

- JKS ファイルの所有者を「apigee」にするユーザー:

>sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Edge SSO モジュールを構成するには:

- 構成ファイルに次の設定を追加します。

# SSL_TERMINATION モードを有効にする

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# キーストア ファイルへのパスを指定します。

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# キーストアの作成時に指定したパスワード。

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# HTTPS ポート番号を 1025 ~ 65535 の範囲で指定します。

# 通常、ポート 1024 以下には apigee-sso による root アクセス権が必要です。

# デフォルトは 9099 です。

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# apigee-sso の公開アクセス スキームを https に設定する

SSO_PUBLIC_URL_SCHEME=https - Edge SSO モジュールを構成します。

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile - IdP の構成を更新して、負荷のポート 9443 で HTTPS リクエストを行うようにします。 アクセスすることもできます。SAML を構成する IDP をご覧ください。

- 次のプロパティを設定して、HTTPS 用に Edge UI 構成を更新します。

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

詳細については、Edge UI で SAML を有効にするをご覧ください。 - Developer Services ポータルまたは API BaaS をインストールした場合は、HTTPS を使用するように更新し、 アクセスします。詳細については、次をご覧ください。 <ph type="x-smartling-placeholder">

SSL_TERMINATION モード使用時の SSO_TOMCAT_PROXY_PORT の設定

Edge SSO モジュールの前にロードバランサを配置して、負荷時に TLS を終端させる ロードバランサと Edge SSO の間の TLS も有効にします。上の図では、 SSL_PROXY モードの場合、 ロードバランサから Edge SSO への接続では TLS が使用されます。

このシナリオでは、上記の SSL_TERMINATION モードの場合と同様に、Edge SSO で TLS を構成します。ただし、 使用している TLS ポート番号が、Edge SSO が TLS に使用するものと異なる場合は、 SSO_TOMCAT_PROXY_PORT プロパティを宣言します。例:

- ロードバランサは、TLS をポート 443 で終端します。

- Edge SSO がポート 9443 で TLS を終端する

構成ファイルに次の設定が含まれていることを確認してください。

# ポートを指定する

ロードバランサ上の TLS を終端する番号を指定します。

# このポート番号は

必要

apigee-sso がリダイレクトを生成する

URL。

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

ポート 443 で HTTPS リクエストを行うように IDP と Edge UI を構成します。