Edge for Private Cloud v4.18.05

Kebutuhan untuk mengelola {i>firewall<i} lebih dari sekadar {i>host<i} virtual; VM dan {i>host<i} fisik {i>firewall<i} harus mengizinkan lalu lintas untuk porta yang dibutuhkan oleh komponen untuk berkomunikasi dengan masing-masing lainnya.

Diagram port

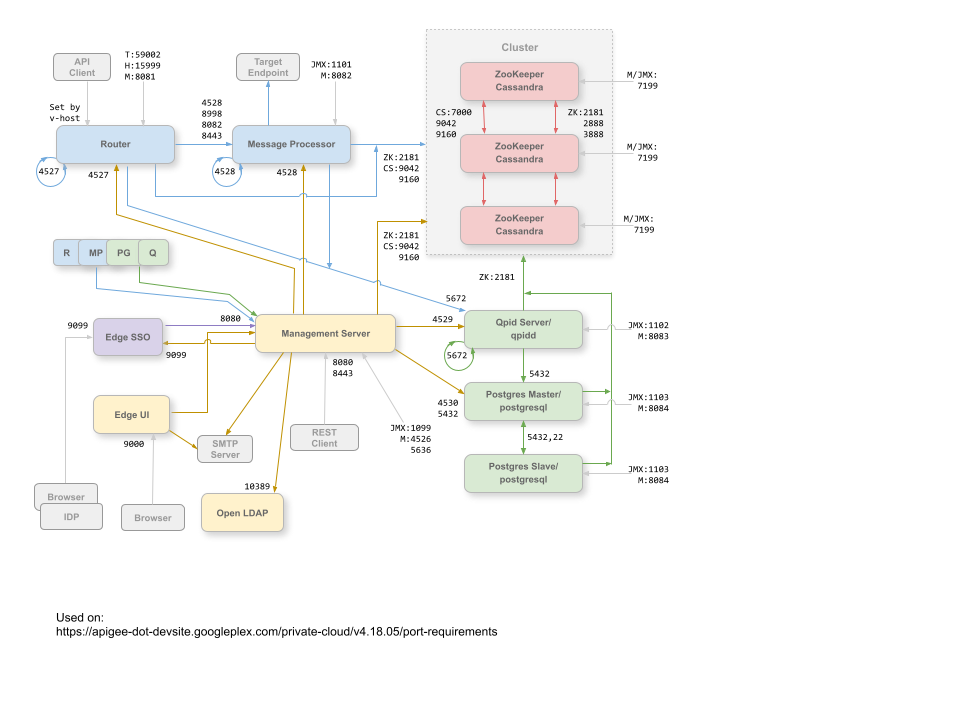

Gambar berikut menunjukkan persyaratan port untuk satu pusat data dan beberapa pusat data konfigurasi pusat data:

Pusat Data Tunggal

Gambar berikut menunjukkan persyaratan port untuk setiap komponen Edge dalam satu data konfigurasi pusat:

Catatan tentang diagram ini:

- Port yang diawali dengan "M" adalah porta yang digunakan untuk mengelola komponen dan harus terbuka di untuk diakses oleh Server Pengelolaan.

- UI Edge memerlukan akses ke Router, pada port yang diekspos oleh proxy API, untuk mendukung tombol Send pada alat pelacakan.

- Akses ke porta JMX dapat dikonfigurasi untuk mewajibkan nama pengguna/kata sandi. Lihat Cara Memantau untuk mengetahui informasi selengkapnya.

- Anda dapat mengonfigurasi akses TLS/SSL untuk koneksi tertentu, yang dapat menggunakan porta yang berbeda. Lihat TLS/SSL untuk banyak lagi.

- Anda dapat mengonfigurasi UI Server Pengelolaan dan Edge untuk mengirim email melalui SMTP eksternal server tertentu. Jika melakukannya, Anda harus memastikan bahwa Server Pengelolaan dan UI dapat mengakses port di server SMTP (tidak ditampilkan). Untuk SMTP non-TLS, nomor port biasanya 25. Sebagai SMTP yang mendukung TLS, sering kali berupa 465, tetapi periksa dengan penyedia SMTP Anda.

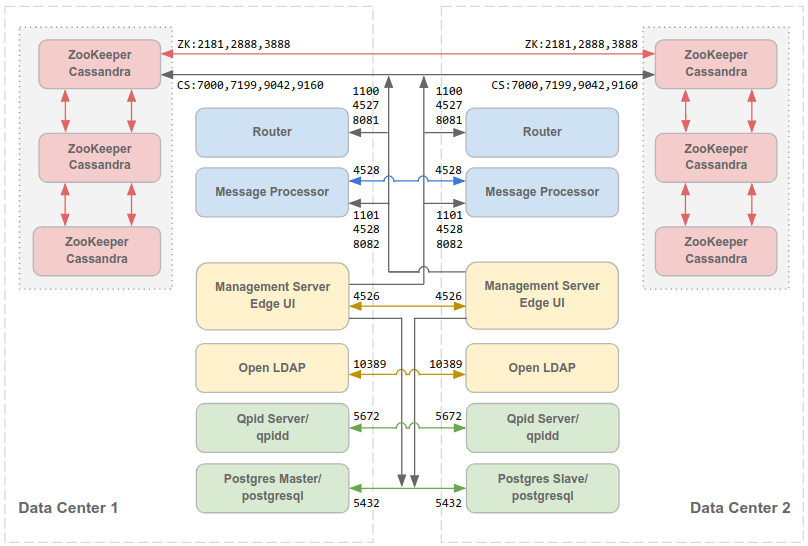

Beberapa Pusat Data

Jika Anda menginstal paket 12 node konfigurasi cluster dengan dua pusat data, pastikan bahwa node di kedua pusat data tersebut dapat berkomunikasi melalui porta yang ditunjukkan di bawah ini:

Perhatikan bahwa:

- Semua Server Pengelolaan harus dapat mengakses semua node Cassandra di semua data lainnya Google.

- Semua Pemroses Pesan di semua pusat data harus dapat saling mengakses melalui port 4528.

- Server Pengelolaan harus dapat mengakses semua Pemroses Pesan melalui port 8082.

- Semua Server Pengelolaan dan semua node Qpid harus dapat mengakses Postgres di semua pusat data.

- Untuk alasan keamanan, selain port yang ditampilkan di atas dan port lainnya diperlukan oleh persyaratan jaringan Anda sendiri, tidak ada porta lain yang harus terbuka di antara Google.

Detail port

Tabel di bawah menjelaskan port yang perlu dibuka di firewall, oleh komponen Edge:

| Komponen | Port | Deskripsi |

|---|---|---|

| Port HTTP standar | 80.443 | HTTP plus port lain yang Anda gunakan untuk host virtual |

| Cassandra | 7000, 9042, 9160 | Port Apache Cassandra untuk komunikasi antara node Cassandra dan untuk akses dengan komponen Edge lainnya. |

| 7199 | Port JMX. Harus terbuka untuk diakses oleh Server Pengelolaan. | |

| LDAP | 10389 | OpenLDAP |

| Server Pengelolaan | 1099 | Port JMX |

| 4526 | Port untuk cache terdistribusi dan panggilan pengelolaan. Port ini dapat dikonfigurasi. | |

| 8080 | Port untuk panggilan API pengelolaan Edge. Komponen ini memerlukan akses ke port 8080 di Server Pengelolaan: {i>Router<i}, {i>Message Processor<i}, UI, Postgres, dan Qpid. | |

| UI Pengelolaan | 9000 | Port untuk akses browser ke UI pengelolaan |

| Message Processor | 1101 | Port JMX |

| 4528 | Untuk cache terdistribusi dan panggilan pengelolaan antara Pemroses Pesan, dan untuk

komunikasi dari {i>Router<i}

dan Server Pengelolaan.

Pemroses Pesan harus membuka port 4528 sebagai port pengelolaannya. Jika Anda memiliki beberapa {i>Message Processor<i}, mereka semua harus dapat mengakses satu sama lain melalui porta 4528 (ditunjukkan oleh panah loop pada diagram di atas untuk porta 4528 di Message Processor). Jika Anda memiliki beberapa pusat data, porta tersebut harus dapat diakses dari semua Pemroses Pesan di semua data Google. |

|

| 8082 |

Port pengelolaan default untuk Pemroses Pesan dan harus terbuka pada komponen untuk diakses oleh Server Pengelolaan. Jika Anda mengonfigurasi TLS/SSL antara Router dan Pemroses Pesan, yang digunakan oleh Router untuk melakukan health check pada Pemroses Pesan. Porta 8082 di Pemroses Pesan hanya harus terbuka agar dapat diakses oleh {i>Router<i} saat Anda mengonfigurasi TLS/SSL antara Router dan Pemroses Pesan. Jika Anda tidak mengonfigurasi TLS/SSL antara {i>Router<i} dan Pemroses Pesan, konfigurasi {i> default<i}, porta 8082 masih harus terbuka pada Pemroses Pesan untuk mengelola komponen, tetapi {i>Router<i} tidak memerlukan akses terhadap data tersebut. |

|

| 8443 | Saat TLS diaktifkan antara Router dan Pemroses Pesan, Anda harus membuka port 8443 pada Pemroses Pesan untuk diakses oleh {i>Router<i}. | |

| 8998 | Port Pemroses Pesan untuk komunikasi dari Router | |

| Postgres | 22 | Jika mengonfigurasi dua node Postgres untuk menggunakan replikasi master-standby, Anda harus membuka porta 22 di setiap {i>node<i} untuk akses SSH. |

| 1103 | Port JMX | |

| 4530 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| 5432 | Digunakan untuk komunikasi dari Qpid/Server Pengelolaan ke Postgres | |

| 8084 | Port pengelolaan default pada server Postgres dan harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan. | |

| Qpid | 1102 | Port JMX |

| 4529 | Untuk panggilan pengelolaan dan cache terdistribusi | |

| 5672 |

|

|

| 8083 | Porta manajemen {i>default<i} pada server Qpid dan harus terbuka pada komponen untuk diakses oleh Server Pengelolaan. | |

| Router | 4527 | Untuk panggilan pengelolaan dan cache terdistribusi.

Router harus membuka port 4527 sebagai port pengelolaannya. Jika Anda memiliki beberapa {i>Router<i}, mereka semua harus dapat mengakses satu sama lain melalui porta 4527 (ditunjukkan dengan tanda panah berulang diagram di atas untuk port 4527 pada Router). Meskipun tidak diperlukan, Anda dapat membuka port 4527 di Router untuk akses oleh Pemroses Pesan. Jika tidak, Anda mungkin melihat pesan error di Pemroses Pesan file log. |

| 8081 | Port pengelolaan default untuk Router dan harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan. | |

| 15999 |

Port health check. Load balancer menggunakan porta ini untuk menentukan apakah Router yang tersedia. Untuk mendapatkan status Router, load balancer membuat permintaan ke port 15999 pada {i>Router<i}: curl -v http://routerIP:15999/v1/servers/self/reachable Jika Router dapat dijangkau, permintaan akan menampilkan HTTP 200. |

|

| 59001 | Port yang digunakan untuk menguji penginstalan Edge oleh utilitas apigee-validate.

Utilitas ini memerlukan akses ke port 59001 di Router. Lihat

Uji penginstalan untuk mengetahui informasi selengkapnya tentang port 59001. |

|

| SmartDocs | 59002 | Port di router Edge tempat permintaan halaman SmartDocs dikirim. |

| ZooKeeper | 2181 | Digunakan oleh komponen lain seperti Server Pengelolaan, {i>Router<i}, Pemroses Pesan, dan sebagainya |

| 2888, 3888 | Digunakan secara internal oleh ZooKeeper untuk cluster ZooKeeper (dikenal sebagai ansambel ZooKeeper) komunikasi |

Tabel berikutnya menunjukkan porta yang sama, dicantumkan secara numerik, dengan sumber dan tujuannya komponen:

| Nomor Port | Tujuan | Komponen Sumber | Komponen Tujuan |

|---|---|---|---|

| virtual_host_port | HTTP plus port lain yang Anda gunakan untuk traffic panggilan API host virtual. Port 80 dan 443 yang paling umum digunakan; {i>Router<i} Pesan dapat menghentikan koneksi TLS/SSL. | Klien eksternal (atau load balancer) | Pemroses di Router Pesan |

| 1099 sampai 1103 | Manajemen JMX | Klien JMX | Server Pengelolaan (1099) Pemroses Pesan (1101) Server Qpid (1102) Server Postgres (1103) |

| 2181 | Komunikasi klien Zookeeper | Server Pengelolaan Router Pemroses Pesan Server Qpid Server Postgres |

Zookeeper |

| 2888 dan 3888 | Pengelolaan ruas (internode) dari Zookeeper | Zookeeper | Zookeeper |

| 4526 | Port Pengelolaan RPC | Server Pengelolaan | Server Pengelolaan |

| 4527 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi, serta untuk komunikasi antar-Router | Router Server Pengelolaan |

Router |

| 4528 | Untuk panggilan cache terdistribusi antara Pemroses Pesan, dan untuk komunikasi dari Router | Server Pengelolaan Router Pemroses Pesan |

Message Processor |

| 4529 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi | Server Pengelolaan | Server Qpid |

| 4530 | Port Pengelolaan RPC untuk panggilan pengelolaan dan cache terdistribusi | Server Pengelolaan | Server Postgres |

| 5432 | Klien Postgres | Server Qpid | Postgres |

| 5672 |

|

Server Qpid | Server Qpid |

| 7.000 | Komunikasi antar-node Cassandra | Cassandra | Node Cassandra lainnya |

| 7199 | Pengelolaan JMX. Harus terbuka untuk akses pada node Cassandra oleh Manajemen Server. | Klien JMX | Cassandra |

| 8080 | Port Management API | Klien Management API | Server Pengelolaan |

| 8081 sampai 8084 |

Port API komponen, yang digunakan untuk mengeluarkan permintaan API secara langsung ke masing-masing komponen. Setiap komponen membuka porta yang berbeda; porta yang digunakan bergantung pada konfigurasi tetapi harus terbuka pada komponen agar dapat diakses oleh Server Pengelolaan |

Klien Management API | Router (8081) Pemroses Pesan (8082) Server Qpid (8083) Server Postgres (8084) |

| 8443 | Komunikasi antara Router dan Pemroses Pesan saat TLS diaktifkan | Router | Message Processor |

| 8998 | Komunikasi antara Router dan Pemroses Pesan | Router | Message Processor |

| 9000 | Port UI pengelolaan Edge default | Browser | Server UI Pengelolaan |

| 9042 | transpor native CQL | Router Pemroses Pesan Server Pengelolaan |

Cassandra |

| 9160 | Klien Cassandra thrift | Router Pemroses Pesan Server Pengelolaan |

Cassandra |

| 10389 | Port LDAP | Server Pengelolaan | OpenLDAP |

| 15999 | Port health check. Load balancer menggunakan porta ini untuk menentukan apakah Router yang tersedia. | Load balancer | Router |

| 59001 | Port yang digunakan oleh utilitas apigee-validate untuk menguji penginstalan Edge |

apigee-validate | Router |

| 59002 | Port router tempat permintaan halaman SmartDocs dikirim | SmartDocs | Router |

Pemroses Pesan membuat kumpulan koneksi khusus tetap terbuka untuk Cassandra, yang dikonfigurasi ke tidak pernah waktu tunggu habis. Ketika {i>firewall<i} berada di antara {i>Message Processor<i} dan server Cassandra, {i>firewall<i} dapat mengurangi waktu koneksi. Namun, Pemroses Pesan tidak dirancang untuk membangun kembali koneksi ke Cassandra.

Untuk mencegah situasi ini, Apigee merekomendasikan agar server Cassandra, Pemroses Pesan, dan {i>Router<i} berada di subnet yang sama sehingga {i>firewall<i} tidak terlibat dalam deployment ini komponen.

Jika {i>firewall<i} berada di antara {i>Router<i} dan Pemroses Pesan, dan memiliki waktu tunggu TCP tidak ada aktivitas yang disetel, rekomendasi kami adalah melakukan hal berikut:

- Tetapkan

net.ipv4.tcp_keepalive_time = 1800di setelan sysctl pada OS Linux, dengan 1800 harus lebih rendah daripada waktu tunggu tcp nonaktif firewall. Setelan ini harus menjaga koneksi dalam keadaan yang mapan sehingga {i>firewall<i} tidak memutuskan koneksi. - Pada semua Pemroses Pesan, edit

/opt/apigee/customer/application/message-processor.propertiesuntuk menambahkan properti berikut. Jika file tidak ada, buat file tersebut.conf_system_cassandra.maxconnecttimeinmillis=-1

- Mulai ulang Pemroses Pesan:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Di semua Router, edit

/opt/apigee/customer/application/router.propertiesuntuk menambahkan properti berikut. Jika file tidak ada, buat file tersebut.conf_system_cassandra.maxconnecttimeinmillis=-1

- Mulai ulang Router:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart