Edge for Private Cloud גרסה 4.19.01

הצורך לנהל את חומת האש חורג רק מהמארחים הווירטואליים. גם VM וגם מארח פיזי חומות אש חייבות לאפשר תנועה ליציאות שהרכיבים נחוצים כדי לתקשר עם אחר.

דיאגרמות יציאות

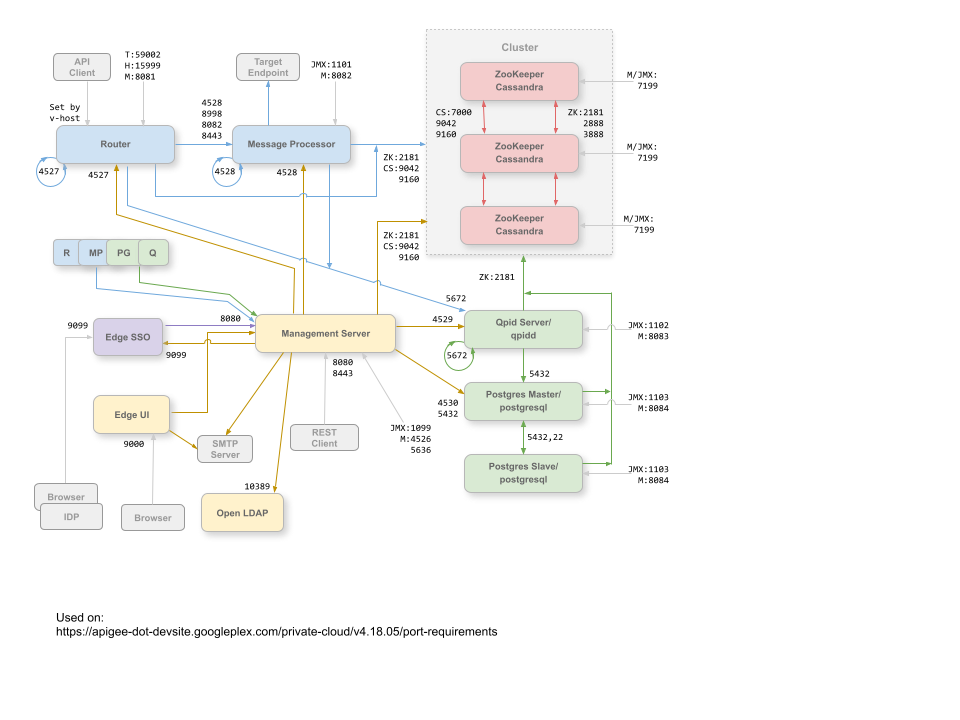

בתמונות הבאות מוצגות הדרישות לגבי השקעים במרכז נתונים יחיד ובמספרים תצורה של מרכז הנתונים:

מרכז נתונים יחיד

התמונה הבאה מציגה את דרישות היציאה לכל רכיב Edge בנתונים בודדים הגדרה מרכזית:

ההערות בתרשים הזה:

- היציאות עם הקידומת "M" הן יציאות שמשמשות לניהול הרכיב, והן חייבות להיות פתוחות לגישה של שרת הניהול.

- כדי לתמוך בממשק המשתמש של Edge, נדרשת גישה לנתב ביציאות שחשופות שרתי proxy ל-API על הלחצן שליחה בכלי המעקב.

- ניתן להגדיר את הגישה ליציאות JMX כדי לדרוש שם משתמש/סיסמה. צפייה מידע נוסף זמין במאמר איך עוקבים.

- בחיבורים מסוימים אפשר להגדיר גישת TLS/SSL (אבטחת שכבת התעבורה), ולהשתמש ב- יציאות שונות. מידע נוסף מופיע ב-TLS/SSL. עוד.

- אפשר להגדיר את שרת הניהול ואת ממשק המשתמש של Edge לשליחת אימיילים דרך שרת SMTP חיצוני השרת. אם תעשו זאת, עליכם לוודא שלשרת הניהול ולממשק המשתמש יש גישה היציאה בשרת ה-SMTP (לא מוצגת). ב-SMTP ללא TLS, מספר היציאה הוא בדרך כלל 25. עבור ב-SMTP שתומך ב-TLS, בדרך כלל הוא 465, אבל צריך לבדוק זאת מול ספק ה-SMTP.

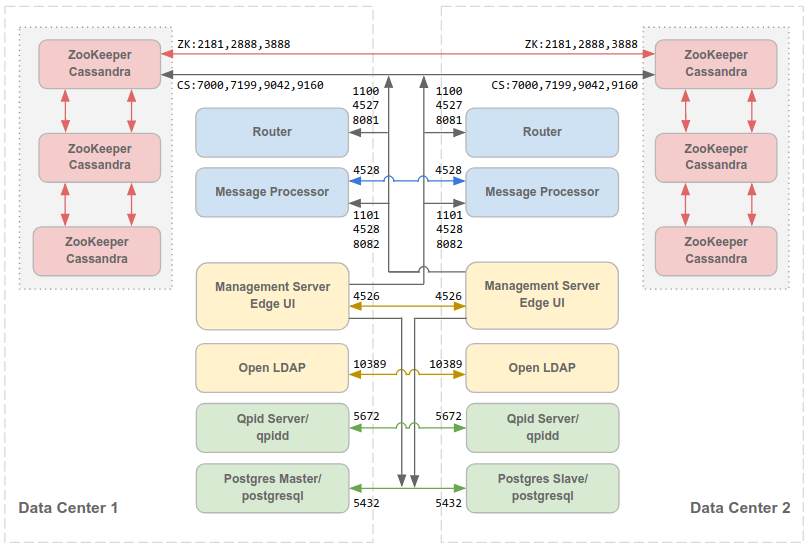

מרכזי נתונים מרובים

אם מתקינים את הצומת 12 צמתים הגדרה באשכולות עם שני מרכזי נתונים, צריך לוודא שהצמתים בשני מרכזי הנתונים יכול לתקשר ביציאות הבאות:

לתשומת ליבכם:

- לכל שרתי הניהול צריכה להיות גישה לכל הצמתים של Cassandra בכל שאר הנתונים שלנו.

- כל מעבדי ההודעות בכל מרכזי הנתונים חייבים להיות מסוגלים לגשת זה לזה דרך יציאה 4528.

- לשרת הניהול צריכה להיות גישה לכל מעבדי ההודעות ביציאה 8082.

- לכל שרתי הניהול ולכל צומתי ה-Qpid צריכה להיות גישה ל-Postgres בכל שאר שרתי הניהול. מרכזי נתונים.

- מטעמי אבטחה, למעט היציאות שמוצגות למעלה ואחרות אחרות בהתאם לדרישות הרשת שלך, אסור לפתוח יציאות אחרות בין הנתונים שלנו.

כברירת מחדל, התקשורת בין הרכיבים לא מוצפנת. אפשר להוסיף את ההצפנה באמצעות ומתקינים את Apigee mTLS. למידע נוסף ראו מבוא ל-Apigee mTLS.

פרטי הניוד

בטבלה הבאה מתוארות היציאות שצריך לפתוח בחומות אש, לפי רכיב Edge:

| רכיב | יציאה | תיאור |

|---|---|---|

| יציאות HTTP רגילות | 80, 443 | HTTP ויציאות אחרות שבהן משתמשים למארחים וירטואליים |

| קסנדרה | 7000, 9042, 9160 | יציאות Apache Cassandra לתקשורת בין צמתים של Cassandra ולגישה של מרכיבי Edge אחרים. |

| 7199 | יציאת JMX. צריך להיות פתוח לגישה של שרת הניהול. | |

| LDAP | 10389 | OpenLDAP |

| שרת ניהול | 1099 | יציאת JMX |

| 4526 | יציאה לשיחות מבוזרות של מטמון וניהול. ניתן להגדיר את היציאה הזו. | |

| 5636 | יציאה להתראות על התחייבות למונטיזציה. | |

| 8080 | יציאה לקריאות ל-Edge management API. לרכיבים האלה נדרשת גישה ליציאה 8080 שרת הניהול: נתב, מעבד הודעות, ממשק משתמש, Postgres ו-Qpid. | |

| ממשק המשתמש לניהול | 9000 | יציאה לגישה של דפדפן לממשק המשתמש לניהול |

| מעבד בקשות | 1101 | יציאת JMX |

| 4528 | עבור שיחות מטמון מבוזרות וניהול שיחות בין מעבדי הודעות, וכן

מהנתב ומשרת הניהול.

מעבד הודעות צריך לפתוח את היציאה 4528 כיציאת הניהול שלו. אם יש לך כמה מעבדי הודעות, כולם צריכים להיות מסוגלים לגשת זה לזה דרך יציאה 4528 (מצוין על ידי חץ הלולאה בתרשים שלמעלה עבור יציאה 4528 במעבד ההודעות). אם יש לכם יש מספר מרכזי נתונים, היציאה חייבת להיות נגישה מכל מעבדי ההודעות בכל הנתונים שלנו. |

|

| 8082 |

יציאת הניהול המוגדרת כברירת מחדל למעבד ההודעות חייבת להיות פתוחה ברכיב עבור גישה של שרת הניהול. אם מגדירים TLS/SSL בין הנתב ומעבד ההודעות, שבהם הנתב משתמש כדי לבצע בדיקות תקינות במעבד ההודעות. יציאה 8082 במעבד ההודעות צריכה להיות פתוחה לגישה של הנתב רק כאשר להגדיר TLS/SSL בין הנתב ומעבד ההודעות. אם לא מגדירים TLS/SSL בין הנתב למעבד ההודעות, תצורת ברירת המחדל, יציאה 8082 עדיין חייבת פתוח במעבד ההודעות כדי לנהל את הרכיב, אבל הנתב לא דורש לגשת אליו. |

|

| 8443 | כש-TLS מופעל בין הנתב למעבד ההודעות, צריך לפתוח את יציאה 8443 ב- למעבד ההודעות כדי לקבל גישה מהנתב. | |

| 8998 | יציאת מעבד הודעות לתקשורת מהנתב | |

| Postgres | 22 | אם מגדירים שני צומתי Postgres לשימוש ברפליקציית המתנה ראשית, צריך לפתוח יציאה 22 בכל צומת לגישת SSH. |

| 1103 | יציאת JMX | |

| 4530 | לשיחות מבוזרות של מטמון וניהול | |

| 5432 | משמש לתקשורת מ-Qpid או משרת הניהול אל Postgres | |

| 8084 | יציאת ניהול ברירת מחדל בשרת Postgres; המשתמש צריך להיות פתוח ברכיב כדי לקבל גישה על ידי שרת הניהול. | |

| Qpid | 1102 | יציאת JMX |

| 4529 | לשיחות מבוזרות של מטמון וניהול | |

| 5672 |

|

|

| 8083 | יציאת הניהול המוגדרת כברירת מחדל בשרת Qpid חייבת להיות פתוחה ברכיב עבור גישה של שרת הניהול. | |

| נתב | 4527 | לשיחות מבוזרות של מטמון וניהול.

הנתב צריך לפתוח את היציאה 4527 כיציאת הניהול שלו. אם יש לכם כמה נתבים, חייבים להיות מסוגלים לגשת זה לזה דרך יציאה 4527 (מצוין על ידי חץ הלולאה) שלמעלה עבור יציאה 4527 בנתב). אמנם אין צורך בכך, אבל אפשר לפתוח את היציאה 4527 בנתב לקבלת גישה באמצעות מעבד הודעות. אחרת, יכול להיות שיופיעו הודעות שגיאה במעבד ההודעות. קובצי יומן. |

| 8081 | יציאת הניהול המוגדרת כברירת מחדל לנתב חייבת להיות פתוחה ברכיב לצורך גישה על ידי שרת הניהול. | |

| 15,999 |

יציאה לבדיקת התקינות. מאזן עומסים משתמש ביציאה הזאת כדי לקבוע אם הנתב זמינים. כדי לקבל את הסטטוס של נתב, מאזן העומסים שולח בקשה ליציאה 15999 נתב: curl -v http://routerIP:15999/v1/servers/self/reachable אם ניתן להגיע לנתב, הבקשה תחזיר HTTP 200. |

|

| 59001 | היציאה שמשמשת לבדיקת התקנת Edge על ידי כלי השירות apigee-validate.

כלי השירות הזה מחייב גישה ליציאה 59001 בנתב. צפייה

בדקו את ההתקנה כדי לקבל מידע נוסף ביציאה 59001. |

|

| SmartDocs | 59002 | היציאה בנתב Edge שאליה נשלחות בקשות הדפים של SmartDocs. |

| ZooKeeper | 2181 | משמש רכיבים אחרים כמו שרת ניהול, נתב, מעבד הודעות וכן הלאה |

| 2888, 3888 | משמש באופן פנימי על ידי ZoomKeeper לאשכול שלzoKeeper (שנקרא 'אוסף תנועת ששומרים') תקשורת |

בטבלה הבאה מוצגות אותן יציאות, לפי סדר מספרי, עם המקור והיעד רכיבים:

| מספר יציאה | מטרה | רכיב מקור | רכיב יעד |

|---|---|---|---|

| virtual_host_port | HTTP וכל יציאות אחרות שמשמשות לתנועת קריאות ל-API של מארח וירטואלי. יציאות 80 ו-443 הם הנפוצים ביותר, נתב ההודעות יכול לסיים חיבורי TLS/SSL. | לקוח חיצוני (או מאזן עומסים) | האזנה בנתב ההודעות |

| 1099 עד 1103 | ניהול JMX | לקוח JMX | שרת ניהול (1099) מעבד הודעות (1101) שרת Qpid (1102) Postgres Server (1103) |

| 2181 | תקשורת עם הלקוח של גן החיות | שרת ניהול נתב מעבד הודעות שרת Qpid שרת Postgres |

שומר גן חיות |

| 2888 ו-3888 | ניהול קישורים בין-עיניים ב-zookeeper | שומר גן חיות | שומר גן חיות |

| 4526 | יציאת ניהול RPC | שרת ניהול | שרת ניהול |

| 4527 | יציאת ניהול RPC לניהול מטמון ולשיחות ניהול מבוזרות ולתקשורת בין נתבים | הנתב שרת הניהול |

נתב |

| 4528 | לשיחות מטמון מבוזרות בין מעבדי הודעות ולתקשורת מהנתב | שרת ניהול נתב מעבד הודעות |

מעבד בקשות |

| 4529 | יציאת ניהול RPC לשיחות מטמון מבוזרות וניהול קריאות | שרת ניהול | שרת Qpid |

| 4530 | יציאת ניהול RPC לשיחות מטמון מבוזרות וניהול קריאות | שרת ניהול | שרת Postgres |

| 5432 | לקוח Postgres | שרת Qpid | Postgres |

| 5636 | מונטיזציה | רכיב JMS חיצוני | שרת ניהול |

| 5672 |

|

שרת Qpid | שרת Qpid |

| 7000 | תקשורת בין צמתים של Cassandra | קסנדרה | צומת אחר של Cassandra |

| 7199 | ניהול JMX. חייבת להיות פתוחה לגישה בצומת Cassandra על ידי ההנהלה שרת. | לקוח JMX | קסנדרה |

| 8080 | יציאת ממשק ה-API לניהול | לקוחות של Management API | שרת ניהול |

| 8081 עד 8084 |

יציאות של Component API, המשמשות לשליחת בקשות API ישירות לרכיבים בודדים. כל רכיב פותח יציאה אחרת. היציאה המדויקת שבה נעשה שימוש תלויה בתצורה אבל חייבות להיות פתוחות ברכיב לגישה של שרת הניהול |

לקוחות של Management API | Router (8081) מעבד הודעות (8082) שרת Qpid (8083) Postgres Server (8084) |

| 8443 | תקשורת בין הנתב ומעבד ההודעות כאשר TLS מופעל | נתב | מעבד בקשות |

| 8998 | התקשורת בין הנתב ומעבד ההודעות | נתב | מעבד בקשות |

| 9000 | יציאת ברירת המחדל של ממשק המשתמש לניהול Edge | דפדפן | שרת ממשק המשתמש לניהול |

| 9042 | העברה מקומית של CQL | נתב מעבד הודעות שרת ניהול |

קסנדרה |

| 9160 | לקוח חיסכון של קסנדרה | נתב מעבד הודעות שרת ניהול |

קסנדרה |

| 10389 | יציאת LDAP | שרת ניהול | OpenLDAP |

| 15999 | יציאה לבדיקת התקינות. מאזן עומסים משתמש ביציאה הזאת כדי לקבוע אם הנתב זמינים. | מאזן עומסים | נתב |

| 59001 | היציאה שמשמשת את כלי השירות apigee-validate לבדיקת התקנת Edge |

apigee-validate | נתב |

| 59002 | היציאה בנתב שאליה נשלחות בקשות הדפים של SmartDocs | SmartDocs | נתב |

מעבד הודעות משאיר מאגר חיבור ייעודי ל-Cassandra, שמוגדר ואף פעם לא יפוג. כשחומת אש נמצאת בין מעבד הודעות לבין שרת Cassandra, חומת אש יכולה לקצר את זמן החיבור. עם זאת, מעבד ההודעות לא מיועד לחדש את החיבורים לקסנדרה.

כדי למנוע מצב כזה, Apigee ממליץ לשרת Cassandra, מעבד הודעות הנתבים נמצאים באותה רשת משנה כך שחומת אש לא מעורבת בפריסה של רכיבים.

אם חומת אש נמצאת בין הנתב למעבדי ההודעות, ומוגדר לה זמן קצוב לתפוגה של TCP ללא פעילות, ההמלצות שלנו הן:

- להגדיר את

net.ipv4.tcp_keepalive_time = 1800בהגדרות Sysctl ב-Linux OS, כאשר הערך 1800 צריך להיות נמוך יותר מהזמן הקצוב לתפוגה של tcp ללא פעילות בחומת האש. ההגדרה הזו אמורה להשאיר את במצב קיים כך שחומת האש לא תנתק את החיבור. - בכל מעבדי ההודעות, עורכים

/opt/apigee/customer/application/message-processor.propertiesכדי להוסיף את המאפיין הבא. אם הקובץ לא קיים, יוצרים אותו.conf_system_cassandra.maxconnecttimeinmillis=-1

- מפעילים מחדש את מעבד ההודעות:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- בכל הנתבים, יש לערוך את

/opt/apigee/customer/application/router.propertiesכדי להוסיף את המאפיין הבא. אם הקובץ לא קיים, יוצרים אותו.conf_system_cassandra.maxconnecttimeinmillis=-1

- מפעילים מחדש את הנתב:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart