Apigee TOA'yı yükleme ve yapılandırma bölümünde, HTTP kullanımı için Apigee TOA modülünü yükleyip yapılandırın. Edge yapılandırma dosyasında aşağıdaki özelliği etkinleştirin:

SSO_TOMCAT_PROFILE=DEFAULT

Alternatif olarak, SSO_TOMCAT_PROFILE öğesini aşağıdakilerden birine ayarlayabilirsiniz

değerlerini kullanın:

- SSL_PROXY: Apigee TOA modülünü olan

apigee-sso'yi yapılandırır. proxy modundadır. Bu,apigee-ssoadlı reklamverenin önüne bir yük dengeleyici yüklediğiniz anlamına gelir. ve yük dengeleyicide sonlandırılmış TLS. Ardından, Yük dengeleyiciden gelen istekler içinapigee-sso. - SSL_TERMINATION:

apigee-ssoadlı iş ortağına TLS erişimi etkinleştirildi istediğiniz bir bağlantı noktası seçin. Bu mod için sertifika içeren bir anahtar deposu belirtmelisiniz CA tarafından imzalanmalıdır. Kendinden imzalı bir sertifika kullanamazsınız.

İlk yükleme ve yapılandırma sırasında HTTPS'yi etkinleştirmeyi seçebilirsiniz

apigee-sso veya daha sonra etkinleştirebilirsiniz.

İki moddan biri kullanılarak apigee-sso ürününe HTTPS erişimi etkinleştirildiğinde HTTP devre dışı bırakılır

erişim. Yani hem HTTP hem de HTTPS kullanarak apigee-sso hizmetine erişemezsiniz

elde edebilirsiniz.

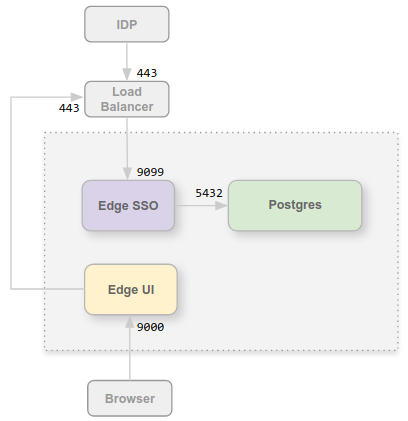

SSL_PROXY modunu etkinleştir

SSL_PROXY modunda, sisteminiz

Apigee TOA modülünün önünde bir yük dengeleyici kullanır ve yük dengeleyicide TLS'yi sonlandırır. İçinde

aşağıdaki şekilde yük dengeleyici 443 numaralı bağlantı noktasında TLS'yi sonlandırır ve ardından istekleri

bağlantı noktası 9099'daki Apigee TOA modülü:

Bu yapılandırmada, yük dengeleyici ile Apigee TOA modülü arasındaki bağlantıya güveniyorsunuz. Bu nedenle bu bağlantı için TLS kullanılmasına gerek yoktur. Ancak IdP gibi harici tüzel kişiler artık Apigee TOA modülüne korumasız 9099 bağlantı noktasından değil, 443 numaralı bağlantı noktasından erişmesi gerekir.

Apigee TOA modülünü SSL_PROXY modunda yapılandırmanın nedeni, Apigee TOA

modülü, kimlik doğrulama işleminin bir parçası olarak IDP tarafından harici olarak kullanılan yönlendirme URL'lerini otomatik olarak oluşturur.

bahsedeceğim. Dolayısıyla, bu yönlendirme URL'leri yükteki harici bağlantı noktası numarasını içermelidir.

dengeleyici, bu örnekte 443'ü ve Apigee TOA modülündeki dahili bağlantı noktasını (9099) değil.

SSL_PROXY modu için Apigee TOA modülünü yapılandırmak üzere:

- Yapılandırma dosyanıza şu ayarları ekleyin:

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Apigee TOA modülünü yapılandırın:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Artık yükün 443 numaralı bağlantı noktasında HTTPS isteği yapacak şekilde IDP yapılandırmanızı güncelleyin Apigee TOA'ya erişmek için dengeleyici kullanır. Daha fazla bilgi için aşağıdakilerden birine bakın:

- Yapılandırma dosyasında aşağıdaki özellikleri ayarlayarak Edge kullanıcı arayüzü yapılandırmanızı HTTPS için güncelleyin:

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

Ardından Edge kullanıcı arayüzünü güncelleyin:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-sso -f configFile

Klasik kullanıcı arayüzü için

edge-uibileşenini kullanın. - Apigee Developer Services portalını (veya sadece portalı) yüklediyseniz, Apigee TOA'ya erişmek için HTTPS kullanacak şekilde güncelleyin. Örneğin, daha fazla bilgi için Portalı harici IdP'ler kullanacak şekilde yapılandırma

Uç kullanıcı arayüzünde harici IdP'yi etkinleştirme başlıklı makaleye göz atın. daha fazla bilgi edinin.

SSL_TERMINATION modunu etkinleştir

SSL_TERMINATION modu için yapmanız gerekenler:

- TLS sertifikası ve anahtarı oluşturma ve bunları anahtar deposu dosyasında depolama. ve kendinden imzalı olan bir sertifikadır. Bir CA'dan sertifika oluşturmanız gerekir.

apigee-sso.için yapılandırma ayarlarını güncelleyin

Sertifikanızdan ve anahtarınızdan anahtar deposu dosyası oluşturmak için:

- JKS dosyası için bir dizin oluşturun:

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Yeni dizine geçin:

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Sertifikayı ve anahtarı içeren bir JKS dosyası oluşturun. Bu mod için anahtar deposu belirtmelisiniz sertifika içeren bir destek ekibi oluşturun. Kendinden imzalı sertifikalar kullanamazsınız. Örnek olarak hakkında daha fazla bilgi edinmek için TLS/SSL'yi yapılandırma Edge On Tesis.

- JKS dosyasını "Apigee"ye ait hale getirme kullanıcı:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Apigee TOA modülünü yapılandırmak için:

- Yapılandırma dosyanıza şu ayarları ekleyin:

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Apigee TOA modülünü yapılandırın:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Artık yükün 9443 numaralı bağlantı noktasında HTTPS isteği yapacak şekilde IDP yapılandırmanızı güncelleyin

Apigee TOA'ya erişmek için dengeleyici kullanır. Bu bağlantı noktasını başka hiçbir hizmetin kullanmadığından emin olun.

Daha fazla bilgi için aşağıdaki konulara bakın:

- Aşağıdaki özellikleri ayarlayarak Edge kullanıcı arayüzü yapılandırmanızı HTTPS için güncelleyin:

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

- Geliştirici Hizmetleri portalını yüklediyseniz aşağıdaki işlemler için HTTPS kullanacak şekilde güncelleyin: Apigee TOA'ya erişebilir. Daha fazla bilgi için bkz. Portalı harici IdP'ler kullanacak şekilde yapılandırın.

SSL_TERMINATION modunu kullanırken TOA_TOMCAT_PROXY_PORT alan adını ayarla

Apigee TOA modülünün önünde, yükte TLS'yi sonlandıran bir yük dengeleyiciniz olabilir

dengeleyici ile Apigee TOA arasında TLS'yi de etkinleştirir. Yukarıdaki şekilde

SSL_PROXY modu için bu, yük dengeleyici ile Apigee TOA arasındaki bağlantıda

TLS.

Bu senaryoda, Apigee TOA'da TLS'yi yukarıda yaptığınız gibi

SSL_TERMINATION modu. Ancak,

dengeleyici, Apigee TOA'nın TLS için kullandığından farklı bir TLS bağlantı noktası numarası kullanıyorsa

SSO_TOMCAT_PROXY_PORT özelliğini eklemeniz gerekir. Örneğin:

- Yük dengeleyici, 443 numaralı bağlantı noktasında TLS'yi sonlandırır

- Apigee TOA, 9443 numaralı bağlantı noktasında TLS'yi sonlandırıyor

Yapılandırma dosyasına aşağıdaki ayarı eklediğinizden emin olun:

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

IDP ve Edge kullanıcı arayüzünü 443 numaralı bağlantı noktasında HTTPS istekleri yapacak şekilde yapılandırın.