Unter Apigee-SSO installieren und konfigurieren wird beschrieben, wie Sie dabei vorgehen. um das Apigee-SSO-Modul für die Verwendung von HTTP auf Port 9099 zu installieren und zu konfigurieren, wie im folgende Eigenschaft in der Edge-Konfigurationsdatei:

SSO_TOMCAT_PROFILE=DEFAULT

Alternativ können Sie SSO_TOMCAT_PROFILE auf einen der folgenden Werte festlegen:

, um den HTTPS-Zugriff zu aktivieren:

- SSL_PROXY: Konfiguriert

apigee-sso, das Apigee-SSO-Modul, im Proxymodus. Dies bedeutet, dass Sie einen Load-Balancer vorapigee-ssoinstalliert haben. und TLS auf dem Load-Balancer beendet. Dann geben Sie den Port an, der fürapigee-ssofür Anfragen vom Load-Balancer. - SSL_TERMINATION::TLS-Zugriff auf

apigee-ssowurde auf dem Port Ihrer Wahl. Sie müssen für diesen Modus einen Schlüsselspeicher angeben, der ein Zertifikat enthält von einem CA unterzeichnet wurde. Sie können kein selbst signiertes Zertifikat verwenden.

Sie können HTTPS bei der Installation und Konfiguration aktivieren

apigee-sso oder später aktivieren.

Wenn Sie den HTTPS-Zugriff auf apigee-sso in einem der beiden Modi aktivieren, wird HTTP deaktiviert.

Zugriff haben. Das heißt, Sie können nicht über HTTP und HTTPS auf apigee-sso zugreifen

.

SSL_PROXY-Modus aktivieren

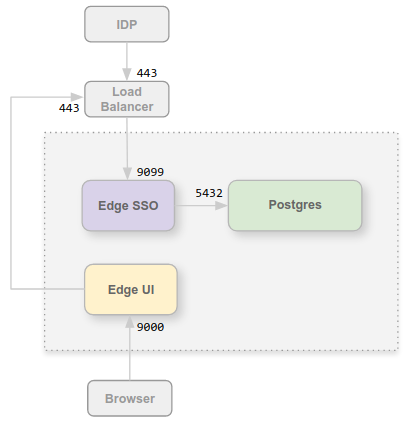

Im SSL_PROXY-Modus wird Ihr System

verwendet einen Load-Balancer vor dem Apigee-SSO-Modul und beendet TLS auf dem Load-Balancer. In

In der folgenden Abbildung beendet der Load-Balancer TLS an Port 443 und leitet dann Anfragen an

das Apigee-SSO-Modul auf Port 9099:

In dieser Konfiguration vertrauen Sie der Verbindung vom Load-Balancer zum Apigee-SSO-Modul Für diese Verbindung ist also kein TLS erforderlich. Externe Entitäten wie der IdP, muss jetzt über Port 443 auf das Apigee-SSO-Modul zugreifen, nicht über den ungeschützten Port 9099.

Der Grund für die Konfiguration des Apigee-SSO-Moduls im SSL_PROXY-Modus ist, dass die Apigee-SSO

-Modul generiert automatisch Weiterleitungs-URLs, die vom IdP extern als Teil der Authentifizierung verwendet werden

. Daher müssen diese Weiterleitungs-URLs die externe Portnummer beim Laden enthalten.

in diesem Beispiel den Balancer-Wert 443 und nicht den internen Port des Apigee-SSO-Moduls 9099.

So konfigurieren Sie das Apigee-SSO-Modul für den SSL_PROXY-Modus:

- Fügen Sie der Konfigurationsdatei die folgenden Einstellungen hinzu:

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Konfigurieren Sie das Apigee-SSO-Modul:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Aktualisieren Sie Ihre IdP-Konfiguration, um jetzt eine HTTPS-Anfrage an Port 443 des Ladevorgangs zu senden Balancer auf die Apigee-SSO zugreifen. Weitere Informationen finden Sie hier: <ph type="x-smartling-placeholder">

- Aktualisieren Sie die Konfiguration der Edge-Benutzeroberfläche für HTTPS, indem Sie die folgenden Eigenschaften in der Konfigurationsdatei festlegen:

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

Aktualisieren Sie dann die Edge-Benutzeroberfläche:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-sso -f configFile

Komponente „

edge-ui“ für die klassische Benutzeroberfläche verwenden - Wenn Sie das Apigee Developer Services-Portal (oder einfach das Portal) installiert haben, aktualisieren Sie es, um HTTPS für den Zugriff auf Apigee-SSO zu verwenden. Für finden Sie unter Portal für die Verwendung externer IdPs konfigurieren

Siehe Aktivieren eines externen IdP in der Edge-Benutzeroberfläche für erhalten Sie weitere Informationen.

SSL_TERMINATION-Modus aktivieren

Für den Modus SSL_TERMINATION müssen Sie Folgendes tun:

- Generieren Sie ein TLS-Zertifikat und einen TLS-Schlüssel und speichern Sie sie in einer Schlüsselspeicherdatei. Sie können keine ein selbst signiertes Zertifikat. Sie müssen ein Zertifikat von einer Zertifizierungsstelle generieren.

- Konfigurationseinstellungen für

apigee-sso.aktualisieren

So erstellen Sie eine Schlüsselspeicherdatei aus Ihrem Zertifikat und Ihrem Schlüssel:

- Erstellen Sie ein Verzeichnis für die JKS-Datei:

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Wechseln Sie in das neue Verzeichnis:

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Erstellen Sie eine JKS-Datei mit dem Zertifikat und dem Schlüssel. Sie müssen einen Schlüsselspeicher für diesen Modus angeben die ein von einer Zertifizierungsstelle signiertes Zertifikat enthält. Sie können kein selbst signiertes Zertifikat verwenden. Ein Beispiel für JKS-Datei erstellen, siehe Konfigurieren von TLS/SSL für Edge On Premises

- JKS-Datei erstellen, die dem „Apigee“ gehört Nutzer:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

So konfigurieren Sie das Apigee-SSO-Modul:

- Fügen Sie der Konfigurationsdatei die folgenden Einstellungen hinzu:

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Konfigurieren Sie das Apigee-SSO-Modul:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Aktualisieren Sie Ihre IdP-Konfiguration, um jetzt eine HTTPS-Anfrage an Port 9443 des Ladevorgangs zu senden

Balancer auf die Apigee-SSO zugreifen. Achten Sie darauf, dass kein anderer Dienst diesen Port verwendet.

Hier finden Sie weitere Informationen:

- Aktualisieren Sie die Konfiguration der Edge-Benutzeroberfläche für HTTPS, indem Sie die folgenden Eigenschaften festlegen:

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

- Wenn Sie das Portal für Entwicklerdienste installiert haben, aktualisieren Sie es, um HTTPS für auf die Apigee-SSO zugreifen. Weitere Informationen finden Sie unter Konfigurieren Sie das Portal für die Verwendung externer IdPs.

SSO_TOMCAT_PROXY_PORT im SSL_TERMINATION-Modus festlegen

Möglicherweise haben Sie vor dem Apigee-SSO-Modul einen Load-Balancer, der TLS beim Load beendet.

-Load-Balancer, aktiviert aber auch TLS zwischen dem Load-Balancer und Apigee-SSO. In der Abbildung oben

Für den Modus SSL_PROXY bedeutet dies, dass die Verbindung vom Load-Balancer zu Apigee SSO verwendet

TLS.

In diesem Szenario konfigurieren Sie TLS für die Apigee-SSO genau wie oben für

SSL_TERMINATION-Modus. Wenn die Belastung

Der Load-Balancer verwendet eine andere TLS-Portnummer als die Apigee-SSO für TLS. In diesem Fall müssen Sie auch angeben

Das Attribut SSO_TOMCAT_PROXY_PORT in der Konfigurationsdatei Beispiel:

- Der Load-Balancer beendet TLS an Port 443

- Apigee-SSO beendet TLS an Port 9443

Achten Sie darauf, die folgende Einstellung in die Konfigurationsdatei aufzunehmen:

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

Konfigurieren Sie den IdP und die Edge-Benutzeroberfläche so, dass HTTPS-Anfragen an Port 443 gesendet werden.