A especificação SAML define três entidades:

- Principal (usuário da interface do usuário do Edge)

- Provedor de serviços (SSO da Apigee)

- Provedor de identidade (retorna a declaração SAML)

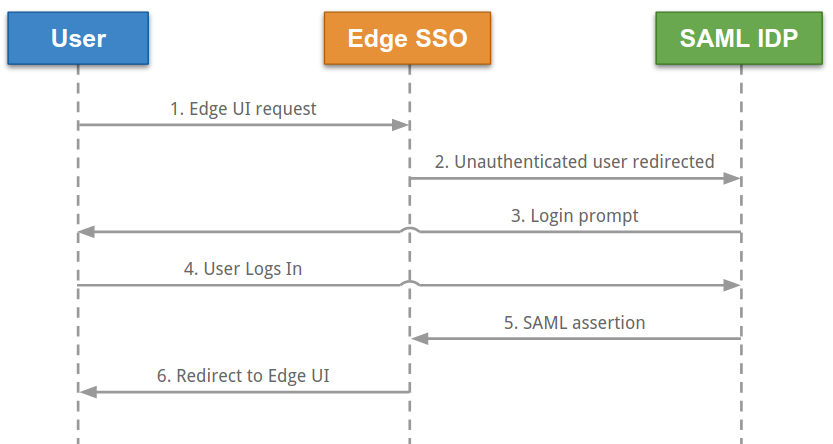

Quando o SAML está ativado, o principal (um usuário da interface do Edge) solicita acesso ao provedor de serviços (SSO da Apigee). O SSO da Apigee (na função de provedor de serviços SAML) solicita e recebe um declaração de identidade do IDP SAML e a usa para criar o token OAuth2. para acessar a interface do Edge. O usuário é redirecionado para a interface do Edge.

Esse processo é mostrado abaixo:

Neste diagrama:

- O usuário tenta acessar a interface do Edge fazendo uma solicitação para o URL de login do Edge.

de ML pela IU. Por exemplo:

https://edge_ui_IP_DNS:9000 - As solicitações não autenticadas são redirecionadas para o IdP SAML. Por exemplo: "https://idp.customer.com".

- Se o usuário não estiver conectado ao provedor de identidade, ele receberá uma solicitação para fazer login.

- O usuário faz login.

- O usuário é autenticado pelo IdP SAML, que gera uma asserção SAML 2.0 e retorna para o SSO da Apigee.

- O SSO da Apigee valida a declaração, extrai a identidade do usuário dela e gera

O token de autenticação OAuth 2 para a interface do Edge e redireciona o usuário para a interface principal do Edge.

em:

https://edge_ui_IP_DNS:9000/platform/orgName

Em que orgName é o nome de uma organização de Edge.

O Edge oferece suporte a muitos IdPs, incluindo o Okta e os Serviços de Federação do Microsoft Active Directory (ADFS, na sigla em inglês). Para informações sobre como configurar o ADFS para uso com o Edge, consulte Como configurar o ADFS para como Parte confiável no IdP do ADFS Para o Okta, consulte a seção a seguir.

Para configurar seu IdP SAML, o Edge exige um endereço de e-mail para identificar o usuário. Portanto, o provedor de identidade precisa retornar um endereço de e-mail como parte da declaração de identidade.

Além disso, você pode exigir alguns ou todos os itens a seguir:

| Configuração | Descrição |

|---|---|

| URL de metadados |

O IdP SAML pode exigir o URL de metadados do SSO da Apigee. O URL dos metadados está no formulário: protocol://apigee_sso_IP_DNS:port/saml/metadata Exemplo: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL de serviço de declaração de consumidor |

Pode ser usado como o URL de redirecionamento de volta para o Edge depois que o usuário inserir o IdP credenciais, no formato: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Exemplo: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL de logout único |

É possível configurar o SSO da Apigee para aceitar logout único. Consulte Configurar o logout único na interface do Edge para saber mais. O URL de logout único do SSO da Apigee tem o seguinte formato: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Exemplo: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

O ID da entidade do SP (ou URI do público-alvo) |

Para SSO da Apigee: apigee-saml-login-opdk |

Como configurar o Okta

Para configurar o Okta:

- Faça login no Okta.

- Selecione Aplicativos e seu app SAML.

- Selecione a guia Atribuições para adicionar usuários ao aplicativo. Esses usuários poderão fazer login na interface e fazer chamadas da API Edge. No entanto, primeiro é necessário adicionar cada usuário a uma organização de Edge e especifique o papel dele. Consulte Registrar novos usuários do Edge para mais informações.

- Selecione a guia Logon para receber o URL de metadados do Provedor de identidade. Armazenamento esse URL porque você precisa dele para configurar o Edge.

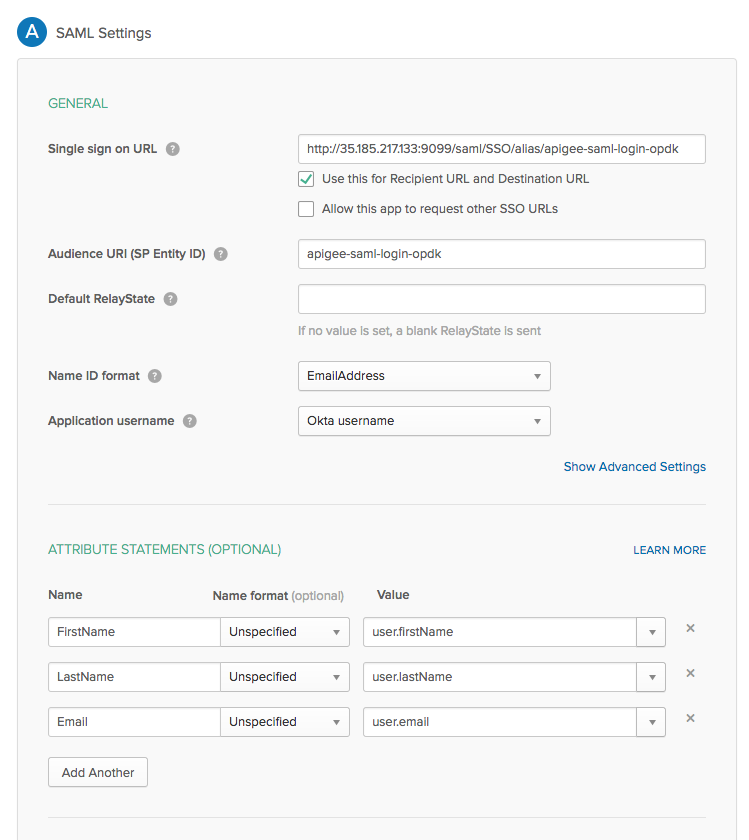

- Selecione a guia Geral para configurar o aplicativo Okta, conforme

na tabela abaixo:

Configuração Descrição URL de Logon único Especifica o URL de redirecionamento de volta ao Edge para uso após o usuário inserir o Okta credenciais. Esse URL está no formato: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Se você planeja ativar o TLS em

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Em que apigee_sso_IP_DNS é o endereço IP ou nome DNS do nó que hospeda

apigee-sso.Esse URL diferencia maiúsculas de minúsculas, e o SSO precisa aparecer em letras maiúsculas.

Se você tiver um balanceador de carga na frente de

apigee-sso,especifique o IP endereço de e-mail ou nome do DNS deapigee-sso, conforme referenciado pelo de carga HTTP(S) externo global.Use esta propriedade para "URL do destinatário" e "URL de destino" Marque esta caixa de seleção. URI do público-alvo (ID da entidade de SP) Defina como apigee-saml-login-opdkRelayState padrão Deixe em branco. Formato do ID de nome Especifique EmailAddress.Nome de usuário do aplicativo Especifique Okta username.Instruções de atributos (opcional) Especifique FirstName,LastNameeEmail, como mostrado na imagem abaixo.

Quando você terminar, a caixa de diálogo de configurações de SAML será exibida como abaixo: