SAML spesifikasyonu üç varlık tanımlar:

- Ana (Edge UI kullanıcısı)

- Servis sağlayıcı (Apigee TOA)

- Kimlik sağlayıcı (SAML onayı döndürür)

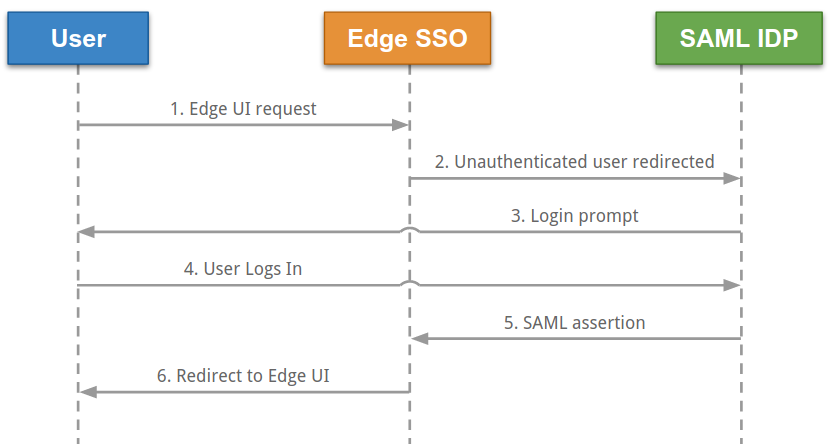

SAML etkinleştirildiğinde ana hesap (bir Edge kullanıcı arayüzü kullanıcısı) servis sağlayıcıya erişim ister (Apigee TOA). Apigee TOA (SAML servis sağlayıcısı rolünde), SAML IDP'den kimlik doğrulaması yapar ve bu onayı kullanarak OAuth2 jetonunu oluşturur Edge kullanıcı arayüzüne erişmek için gereklidir. Kullanıcı, Edge kullanıcı arayüzüne yönlendirilir.

Bu işlem aşağıda gösterilmiştir:

Bu şemada:

- Kullanıcı, Edge'in giriş URL'sine istekte bulunarak Edge kullanıcı arayüzüne erişmeye çalışır

Kullanıcı arayüzü. Örneğin:

https://edge_ui_IP_DNS:9000 - Kimliği doğrulanmayan istekler SAML IdP'ye yönlendirilir. Örneğin, "https://idp.customer.com"

- Kullanıcı, kimlik sağlayıcıya giriş yapmamışsa giriş yapması istenir inç

- Kullanıcı giriş yapar.

- Kullanıcı, SAML 2.0 onayı oluşturan ve şunu döndüren SAML IDP'si tarafından doğrulanır. Apigee TOA'ya aktarabilir.

- Apigee TOA, onaylamayı doğrular, onaydan kullanıcı kimliğini çıkarır,

Edge kullanıcı arayüzü için OAuth 2 kimlik doğrulama jetonu sağlar ve kullanıcıyı ana Edge kullanıcı arayüzüne yönlendirir

sayfa şurada:

https://edge_ui_IP_DNS:9000/platform/orgName

Burada orgName, bir EDGE kuruluşunun adıdır.

Edge, Okta ve Microsoft Active Directory Federasyon Hizmetleri gibi birçok IdP'yi destekler (ADFS). ADFS'yi Edge ile kullanmak üzere yapılandırma hakkında bilgi edinmek için Yapılandırma ADFS IdP'de Bağımlı Taraf Olarak Edge'i kullanabilirsiniz. Okta için aşağıdaki bölüme bakın.

SAML IDP'nizi yapılandırmak için Edge'in kullanıcıyı tanımlamasını sağlayacak bir e-posta adresi gerekir. Dolayısıyla, Kimlik sağlayıcı, kimlik onayının parçası olarak bir e-posta adresi döndürmelidir.

Ayrıca, aşağıdakilerin bir kısmını veya tamamını zorunlu tutabilirsiniz:

| Yer | Açıklama |

|---|---|

| Meta veri URL'si |

SAML IDP, Apigee TOA'nın meta veri URL'sini gerektirebilir. Meta veri URL'si form: protocol://apigee_sso_IP_DNS:port/saml/metadata Örneğin: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL (Onaylama Tüketici Hizmeti URL'si) |

Kullanıcı IdP'sini girdikten sonra Edge'e geri yönlendirme URL'si olarak kullanılabilir kimlik bilgileri şu biçimdedir: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Örneğin: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

Tek çıkış URL'si |

Apigee TOA'yı tek oturum açma özelliğini destekleyecek şekilde yapılandırabilirsiniz. Görüntüleyin Edge kullanıcı arayüzünden tek oturum açma özelliğini yapılandırma . Apigee TOA tek çıkış URL'si şu şekildedir: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Örneğin: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP varlık kimliği (veya Kitle URI'si) |

Apigee TOA için: apigee-saml-login-opdk |

Okta'yı yapılandırma

Okta'yı yapılandırmak için:

- Okta'ya giriş yapın.

- Applications'ı (Uygulamalar) ve ardından SAML uygulamanızı seçin.

- Uygulamaya kullanıcı eklemek için Atamalar sekmesini seçin. Bu kullanıcı Edge kullanıcı arayüzüne giriş yapabilir ve Edge API çağrıları yapabilir. Ancak öncelikle her bir kullanıcıyı bir EDGE kuruluşuna atayın ve kullanıcının rolünü belirleyin. Daha fazla bilgi için Yeni Edge kullanıcılarını kaydetme başlıklı makaleyi inceleyin.

- Kimlik Sağlayıcı meta veri URL'sini almak için Oturum aç sekmesini seçin. Mağaza çünkü Edge'i yapılandırmak için ihtiyacınız var.

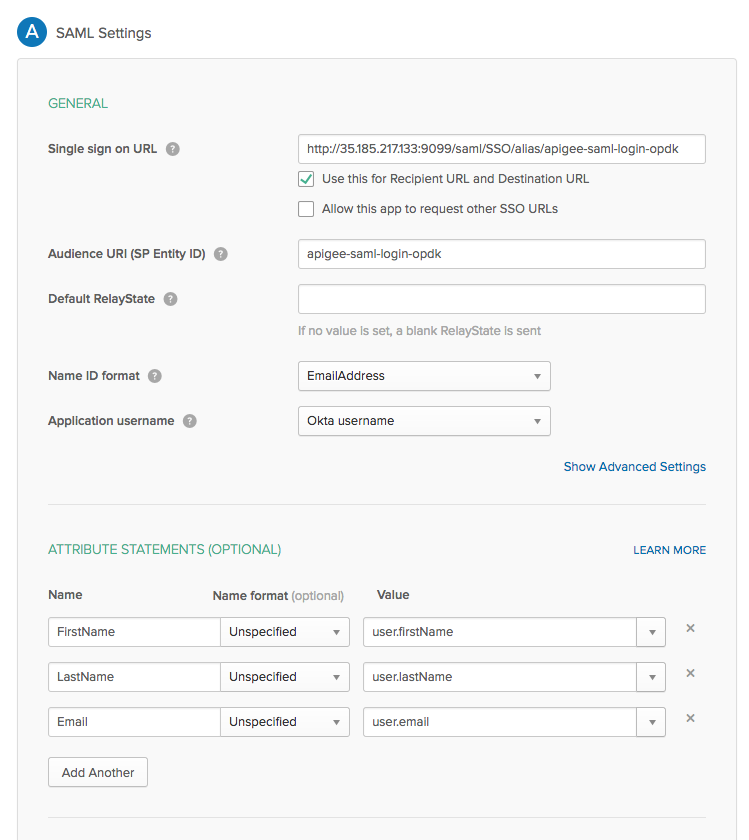

- Okta uygulamasını aşağıdaki sayfada gösterildiği gibi yapılandırmak için General (Genel) sekmesini seçin.

aşağıdaki tabloya bakın:

Yer Açıklama Tek oturum açma URL'si Kullanıcı Okta'larını girdikten sonra kullanmak üzere tekrar Edge'e yönlendirme URL'sini belirtir kimlik bilgileri. Bu URL şu biçimdedir: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

apigee-ssosisteminde TLS'yi etkinleştirmeyi planlıyorsanız:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Burada apigee_sso_IP_DNS,

apigee-ssodüğümünü barındıran düğüm.Bu URL'nin büyük/küçük harfe duyarlı olduğunu ve SSO'nın büyük harfle görünmesi gerektiğini unutmayın.

apigee-ssoöncesinde bir yük dengeleyiciniz varsa IP'yi belirtin. veya DNS adı (apigee-sso) yük dengeleyiciye dahil edilir.Alıcı URL'si ve Hedef URL için bunu kullanın Bu onay kutusunu işaretleyin. Kitle URI'si (SP Varlık Kimliği) apigee-saml-login-opdkolarak ayarlandıVarsayılan RelayState Boş bırakılabilir. Ad kimliği biçimi EmailAddressdeğerini belirtin.Uygulama kullanıcı adı Okta usernamedeğerini belirtin.Özellik İfadeleri (İsteğe Bağlı) FirstName,LastNameveEmailolarak ayarlayın.

İşlem tamamlandığında, SAML ayarları iletişim kutusu aşağıdaki gibi görünecektir: