Edge UI ve Edge management API, uç Yönetim Sunucusu'na istek göndererek çalışır. Yönetim Sunucusu aşağıdaki kimlik doğrulama türlerini destekler:

- Temel kimlik doğrulama: Edge kullanıcı arayüzüne giriş yapın veya Edge yönetimine istek gönderin API'yi kullanabilirsiniz.

- OAuth2: Edge Basic Auth kimlik bilgilerinizi OAuth2 erişimiyle değiştirin jetonu ve yenileme jetonu bulunur. OAuth2 erişimini ileterek Edge management API'ye çağrı yapma çağrısının hamiline ait başlığında eklenmesi gerekir.

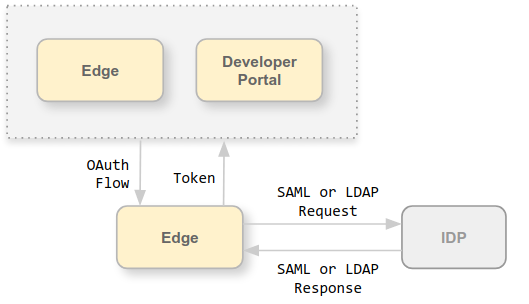

Edge, kimlik doğrulama için aşağıdaki harici Kimlik Sağlayıcıların (IDP) kullanılmasını destekler:

- Güvenlik Onayı Biçimlendirme Dili (SAML) 2.0: Bu klasörlere OAuth erişimi oluştur SAML kimlik sağlayıcısı tarafından döndürülen SAML onaylarından yararlanın.

- Lightweight Directory Access Protocol (LDAP): LDAP'nin arama ve bağlama ya da basit bağlama kimlik doğrulama yöntemlerini kullanarak OAuth erişim jetonları oluşturabilirsiniz.

Hem SAML hem de LDAP IdP'leri tek oturum açma (TOA) ortamını destekler. Harici bir IdP kullanarak Edge ile, kurduğunuz diğer hizmetlerin yanı sıra Edge kullanıcı arayüzü ve API için de TOA ve aynı zamanda harici IdP'nizi destekleyen özelliklerdir.

Bu bölümdeki harici IDP desteğini etkinleştirme talimatlarından farklıdır. Harici kimlik doğrulama şu yöntemleri kullanabilirsiniz:

- Bu bölümde TOA desteği eklenmiştir

- Bu bölüm, Edge kullanıcı arayüzü kullanıcıları içindir (Klasik kullanıcı arayüzü değil)

- Bu bölüm yalnızca 4.19.06 ve sonraki sürümlerde desteklenir

Apigee TOA hakkında

Edge'de SAML veya LDAP'yi desteklemek için Apigee TOA modülü olan apigee-sso uygulamasını yüklemeniz gerekir.

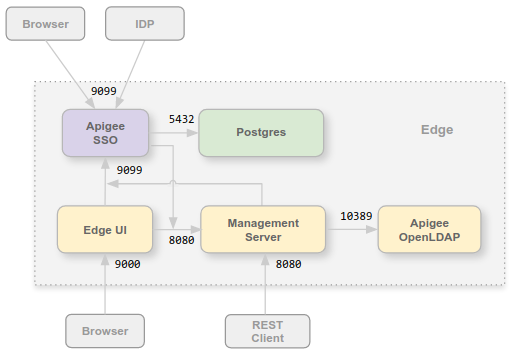

Aşağıdaki resimde, Edge for Private Cloud kurulumunda Apigee TOA gösterilmektedir:

Apigee TOA modülünü, Uç Kullanıcı Arayüzü ve Yönetim Sunucusu ile aynı düğüme yükleyebilirsiniz. kendi düğümünde oluşturur. Apigee TOA'nın, 8080 numaralı bağlantı noktası üzerinden Yönetim Sunucusu'na erişebildiğinden emin olun.

Tarayıcıdan Apigee TOA'ya erişimin desteklenmesi için 9099 numaralı bağlantı noktasının Apigee TOA düğümünde açık olması gerekir. harici SAML veya LDAP IDP'sinden ya da Yönetim Sunucusu ve Uç Kullanıcı Arayüzünden alın. Bu işlemi yapılandırmanın bir parçası olarak Apigee TOA'yı seçerseniz harici bağlantının HTTP veya şifrelenmiş HTTPS kullanmasını belirtebilirsiniz. protokolü.

Apigee TOA, Postgres düğümündeki 5432 numaralı bağlantı noktasından erişilebilen bir Postgres veritabanı kullanır. Tipik olarak Edge ile yüklediğiniz aynı Postgres sunucusunu kullanabilir veya ya da ana/bekleme modunda yapılandırılmış iki Postgres sunucusu içerir. Postgres'inizdeki yük varsa yalnızca Apigee TOA için ayrı bir Postgres düğümü oluşturmayı da seçebilirsiniz.

Private Cloud için Edge'e OAuth2 desteği eklendi

Yukarıda belirtildiği gibi, SAML'nin Edge uygulaması, OAuth2 erişim jetonlarına dayanır. Private Cloud için Edge'e OAuth2 desteği eklendi. Daha fazla bilgi için bkz. OAuth 2.0'a giriş.

SAML hakkında

SAML kimlik doğrulaması birçok avantaj sunar. SAML kullanarak:

- Kullanıcı yönetiminin tam kontrolünü elinize alın. Kullanıcıların kuruluşunuzdan ayrılması ve merkezi olarak kaldırılırsa Edge'e erişimleri otomatik olarak reddedilir.

- Kullanıcıların Edge'e erişmek için nasıl kimlik doğrulaması yaptığını kontrol edin. Farklı kimlik doğrulama yöntemleri seçebilirsiniz farklı türlerde kullanılabiliyor.

- Kimlik doğrulama politikalarını kontrol etme. SAML sağlayıcınız kimlik doğrulama politikalarını destekliyor olabilir en iyi uygulamaları paylaşacağız.

- Girişleri, çıkışları, başarısız giriş denemelerini ve yüksek riskli etkinlikleri .

SAML etkin olduğunda Edge kullanıcı arayüzü ve Edge management API'ye erişim OAuth2 erişim jetonlarını kullanır. Bu jetonlar, IdP'niz.

SAML onayından oluşturulduktan sonra OAuth jetonu 30 dakika boyunca geçerli olur ve yenileme jeton 24 saat boyunca geçerlidir. Geliştirme ortamınız yaygın olarak kullanılan Test otomasyonu veya Sürekli Entegrasyon/Sürekli Dağıtım gibi geliştirme görevleri (CI/CD) kullanır. Görüntüleyin Otomatik görevler ile SAML'yi kullanma hakkında bilgi için otomatik görevler için özel jetonlar oluşturabilirsiniz.

LDAP hakkında

Basit Dizin Erişim Protokolü (LDAP), açık, sektör standardı olan bir uygulamadır dağıtılmış dizin bilgileri hizmetlerine erişme ve bunları sürdürme protokolüdür. Dizin hizmetler genellikle hiyerarşik bir yapıya sahip düzenli bir kayıt kümesi sağlayabilir. Örneğin, kurumsal e-posta dizinidir.

Apigee TOA'daki LDAP kimlik doğrulaması, Spring Security LDAP modülünü kullanır. Sonuç olarak Apigee TOA'nın LDAP desteği için kimlik doğrulama yöntemleri ve yapılandırma seçenekleri doğrudan Spring Security LDAP'de bulunanlarla ilişkilidir.

Private Cloud için Edge ile LDAP, bir LDAP uyumlu sunucu:

- Ara ve Bağla (dolaylı bağlama)

- Basit Bağlama (doğrudan bağlama)

Apigee TOA, kullanıcının e-posta adresini alıp dahili kullanıcı kaydını güncellemeye çalışır Edge'in yetkilendirme için bu e-postayı kullanması nedeniyle dosyada geçerli bir e-posta adresi olduğundan emin olun. amaçlar.

Edge kullanıcı arayüzü ve API URL'leri

Edge kullanıcı arayüzüne ve Edge management API'ye erişmek için kullandığınız URL daha önce kullanılanla aynıdır SAML veya LDAP'yi etkinleştirdiyseniz. Edge kullanıcı arayüzü için:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Burada edge_UI_IP_DNS, makinenin IP adresi veya DNS adıdır. barındıran bir web sitesidir. Edge kullanıcı arayüzünü yapılandırmanın bir parçası olarak, HTTP veya şifrelenmiş HTTPS protokolü.

Edge management API için:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Burada ms_IP_DNS, Yönetim'in IP adresi veya DNS adıdır. Sunucu. API'yi yapılandırmanın bir parçası olarak, bağlantının HTTP veya şifrelenmiş HTTPS protokolü kullanır.

Apigee TOA'da TLS'yi yapılandırma

Varsayılan olarak, Apigee TOA bağlantısı, barındırma düğümünde 9099 numaralı bağlantı noktası üzerinden HTTP kullanır.

apigee-sso, Apigee TOA modülü. apigee-sso binasında bir Tomcat var

HTTP ve HTTPS isteklerini işleyen bir örneğidir.

Apigee TOA ve Tomcat üç bağlantı modunu destekler:

- VARSAYILAN: Varsayılan yapılandırma, bağlantı noktasında HTTP isteklerini destekler. 9099.

- SSL_TERMINATION: seçim. Bu mod için TLS anahtarı ve sertifikası belirtmelisiniz.

- SSL_PROXY: Apigee TOA'yı proxy modunda yapılandırır. Bu da bir

apigee-ssoönünde yük dengeleyici ve yükte feshedilmiş TLS kullanabilirsiniz.apigee-ssoüzerinde yükten gelen istekler için kullanılacak bağlantı noktasını belirtebilirsiniz kullanabilirsiniz.

Portal için harici IdP desteğini etkinleştir

Edge için harici IDP desteğini etkinleştirdikten sonra, isteğe bağlı olarak bu desteği Apigee Geliştirici Hizmetleri portalı (veya portal) için de etkinleştirebilirsiniz. Portal, Edge'e istek gönderirken SAML ve LDAP kimlik doğrulamasını destekler. Not: Geliştiricinin portala girişi için SAML ve LDAP kimlik doğrulamasından farklıdır. Harici Geliştirici girişi için IdP kimlik doğrulaması ayrı olarak yapılır. Görüntüleyin Portalı, IdP'leri kullanacak şekilde yapılandırın.

Portalı yapılandırmanın bir parçası olarak Apigee TOA'nın URL'sini belirtmeniz gerekir. modülünü kullanabilirsiniz: