Wyświetlasz dokumentację Apigee Edge.

Otwórz dokumentację Apigee X. info

W tym temacie znajdziesz wprowadzenie do konsoli Apigee Sense. W konsoli możesz wyświetlić wyniki analizy ruchu do Twoich serwerów proxy API przeprowadzonej przez Apigee Sense. Gdy wykryjesz klientów wysyłających podejrzane żądania, np. podczas ataku botów, możesz za pomocą konsoli podjąć odpowiednie działania, blokując żądania z adresu IP tego klienta lub oznaczając je jako nieprawidłowe.

.Jak opisano w artykule Co to jest Apigee Sense?, Apigee Sense zbiera i analizuje dane o żądaniach do Twoich interfejsów API. Dzięki tej analizie Apigee Sense może wykrywać wzorce, które mogą wskazywać na podejrzane żądania. W konsoli Apigee Sense możesz wyświetlać wyniki analizy żądań i działać na ich podstawie.

- Otwórz nową wersję Edge.

W nowej wersji Edge kliknij menu Analizuj, a następnie Sense.

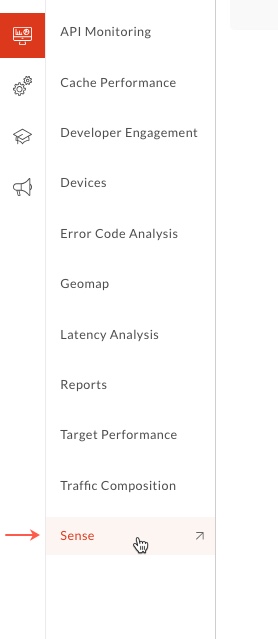

Na stronie Sense zobaczysz graficzny podsumowanie aktywności związanej z żądaniami, w tym podejrzanych żądań.

W prawym górnym rogu konsoli wybierz organizację Apigee Edge, dla której chcesz wyświetlić dane o żądaniach.

To organizacja zawierająca serwery proxy API, dla których Apigee Sense zbiera dane żądań.

W lewym górnym rogu wybierz datę, dla której masz dane analizy Apigee Sense.

Po wybraniu daty wykresy na tej stronie zapewniają bardzo ogólny przegląd analizy Apigee Sense, w tym ruchu żądań.

Wyświetlanie podsumowania analizy prośby

Możesz uzyskać ogólny przegląd podejrzanej aktywności. Dzięki temu możesz uzyskać więcej szczegółowych informacji.

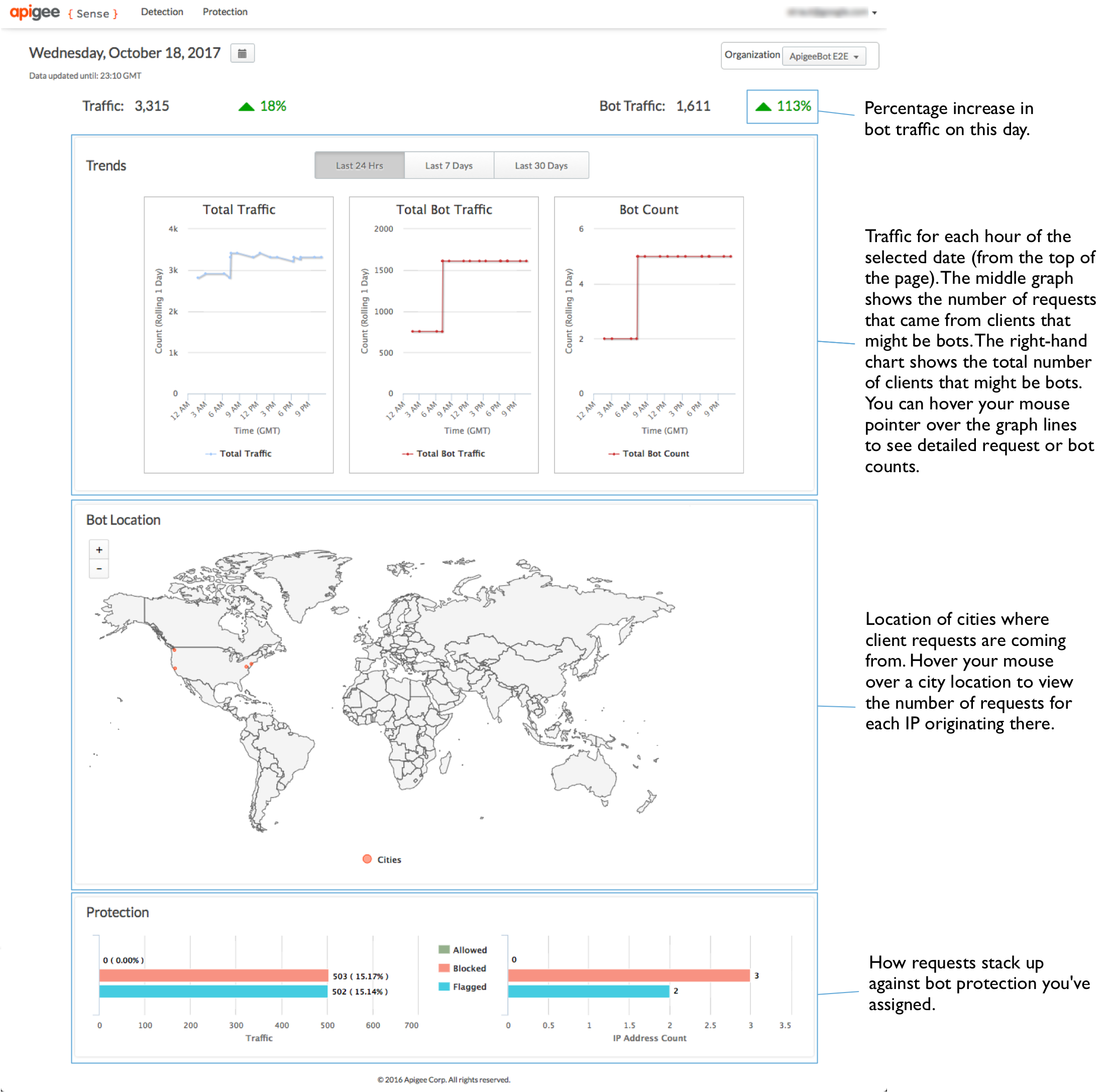

Aby wyświetlić dane o podejrzanej aktywności znalezionej w śród żądań, u góry strony kliknij menu Wykrywanie > Raport.

Na stronie Raport analizy botów sekcja Prawdopodobny ruch generowany przez boty u góry zawiera podsumowanie ruchu z danymi dotyczącymi podejrzanych żądań.

Na stronie Wykrywanie są też 2 widoki podejrzanej aktywności.

- Widok partycji grupuje klientów według powodu, dla którego Apigee Sense traktuje ich jako podejrzanych.

- Widok listy zawiera listę klientów wysyłających żądania według ich adresów IP oraz kilka innych aspektów danych.

W widoku partycji możesz wyświetlić ruch podzielony na kategorie według wzorców, które wskazują na podejrzaną aktywność. Więcej informacji o wzorach znajdziesz w artykule Podejrzane działania – podejmowanie działań. Ruch do zapytań pogrupowany według tych wzorców jest wynikiem analizy danych o zapytaniach przez Apigee Sense.

Nie wszystkie żądania zgodne ze wzorcem są nadużyciami. szukasz bardzo wysokiej liczby botów lub bardzo wysokiej liczby wizyt.

Na przykład wzór Login Attempter (Próba logowania) reprezentuje dużą liczbę prób uzyskania dostępu do serwera proxy logowania w ciągu 24 godzin. Na poniższym obrazie bardzo wysoka liczba botów (w porównaniu z innymi wzorami) wskazuje, że duża liczba klientów próbuje – w ciągu jednego dnia – uzyskać dostęp do serwera proxy logowania. Dlatego warto go dokładniej przeanalizować.

Przeanalizuj szczegóły analizy

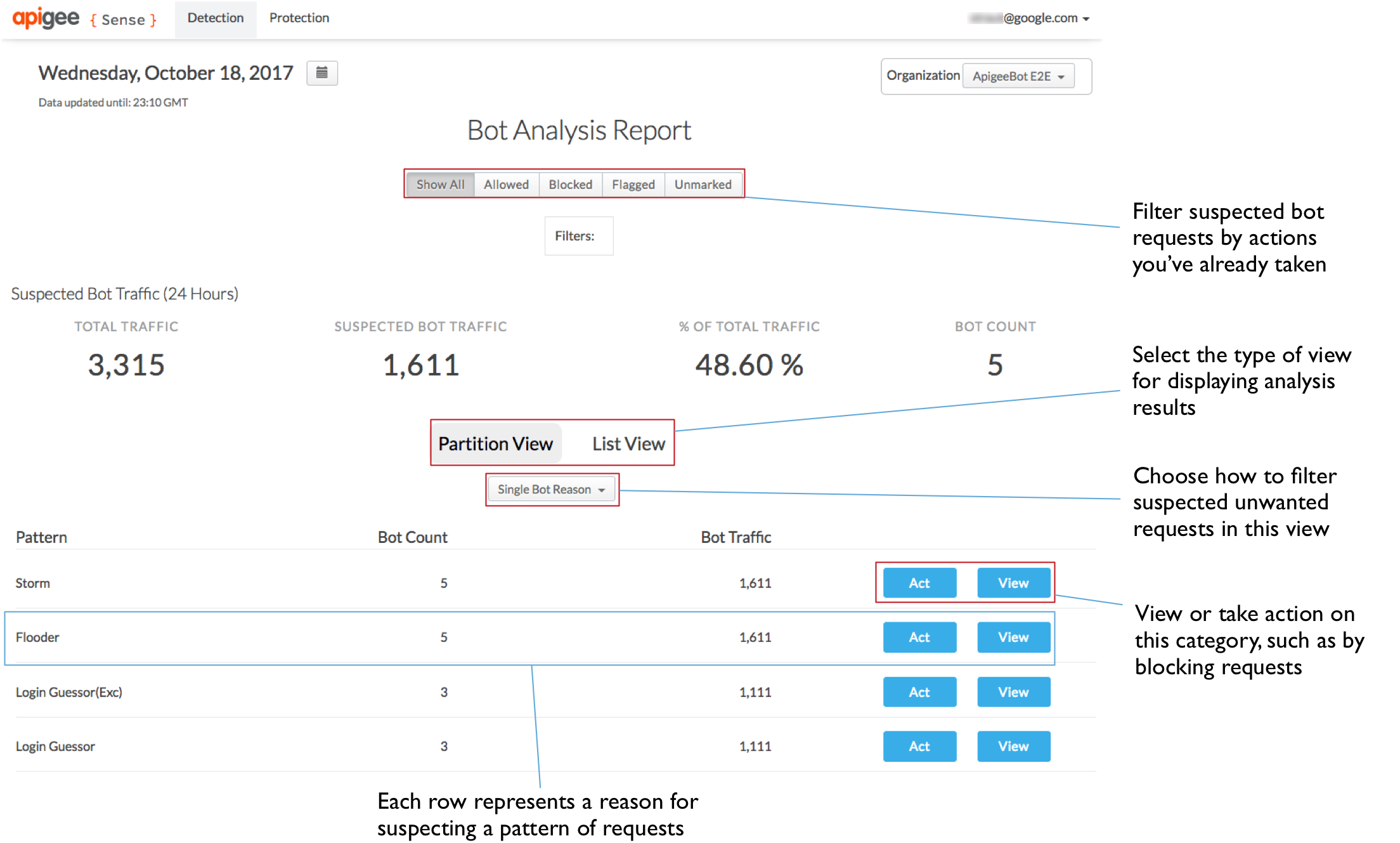

Po zidentyfikowaniu zestawu żądań, które mogą zawierać podejrzaną aktywność, np. atak botów, możesz wyświetlić bardziej szczegółowy widok tych żądań. Wyodrębnienie prawdziwych ataków botów wymaga połączenia analizy Apigee Sense z Twoją wiedzą o klientach wywołujących Twoje interfejsy API.

W widoku partycji na stronie Wykrywanie odszukaj interesujący Cię wzorzec, np. taki z bardzo dużą liczbą botów, i kliknij przycisk Wyświetl, aby zobaczyć szczegóły dotyczące tego wzoru.

Tutaj możesz zobaczyć szczegółowy widok aktywności zgodnej z wybranym wzorcem. Na liście widocznych danych jest kilka godnych uwagi informacji:

- Jest duża liczba adresów IP – prawie tysiąc w ciągu 24 godzin.

- Za tymi adresami IP stoi stosunkowo niewielka liczba organizacji systemu autonomicznego (AS), a organizacje te są rozproszone geograficznie.

- Liczba botów jest dość spójna i wynosi około 250–260 na każdy adres IP. Wartość tę przedstawia też pomiar % ruchu wygenerowanego przez boty.

Te informacje sugerują, że żądania z tych adresów IP stanowią skoordynowany, zautomatyzowany atak na adres URI logowania.

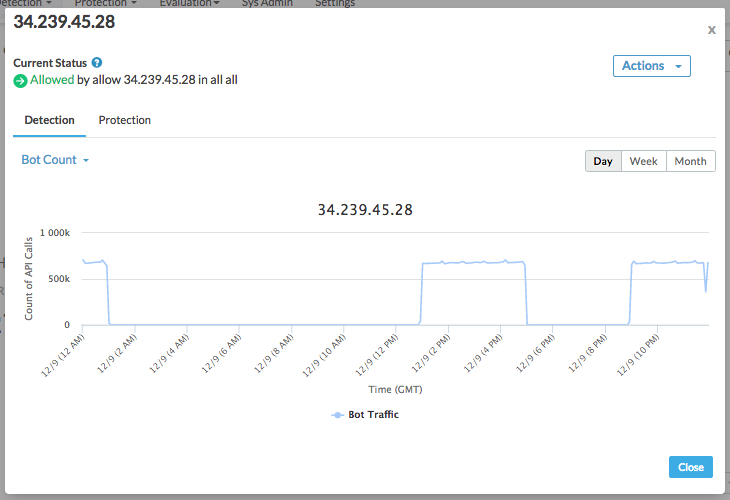

Aby wyświetlić jeszcze więcej szczegółów o pojedynczym kliencie, kliknij jeden z adresów IP w kolumnie po lewej stronie.

Kliknij kartę Wykrywanie, aby zobaczyć, co Apigee Sense wykryło na temat żądań z adresu IP.

U góry okna zobaczysz listę zachowań wykrytych przez Apigee Sense w przypadku żądań z tego adresu IP.

W sekcji Wykrywanie użyj kategorii w menu, aby określić, czy żądania pochodzące z adresu IP powinny być inaczej obsługiwane przez Apigee Edge. Na przykład te kategorie wartości mogą pomóc Ci ustalić, czy adres IP reprezentuje atak:

- Kod stanu odpowiedzi. Lista z dużą liczbą kodów błędów, np. 500, sugeruje, że klient wielokrotnie wysyła żądanie z nieprawidłowymi parametrami. Innymi słowy, klient, który po prostu wielokrotnie wysyła żądanie, nie zdając sobie sprawy z wystąpienia błędu.

- Identyfikator URI żądania. Niektóre identyfikatory URI są szczególnie ważne jako punkty ataku. Jednym z nich jest identyfikator URI logowania.

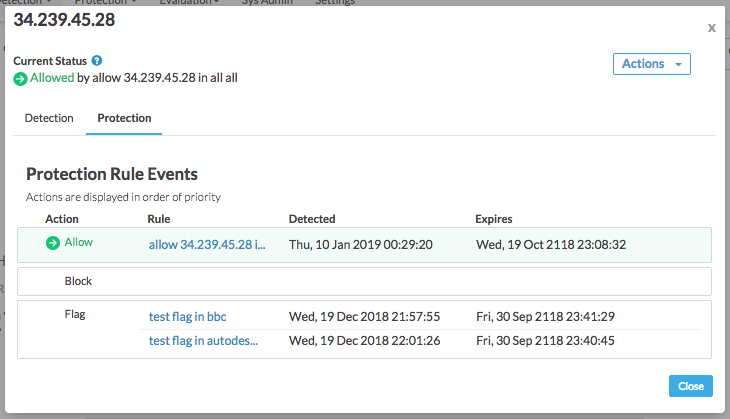

Kliknij kartę Ochrona, aby zobaczyć listę reguł ochrony, które zostały już włączone w przypadku żądań z tego adresu IP.

Reguły są wymienione w kolejności priorytetów, przy czym na górze znajduje się działanie o najwyższym priorytecie (Zezwól), a na dole – o najniższym (Oznacz). W Apigee Sense możesz wykonywać różne działania dotyczące jednego adresu IP. Zwykle jest to spowodowane podjęciem działań w reakcji na działanie obejmujące wiele adresów IP, np. blokowanie prób odgadnięcia hasła. Niektóre adresy IP mogą jednak pasować do niepożądanych wzorców działania, takich jak metoda brute force, ale nadal być przyjazne, np. gdy Ty lub Twój partner testujecie system. W takim przypadku zezwalasz na te konkretne adresy IP niezależnie od ich zachowania. Oznacza to, że chociaż dla adresu IP włączone są działania wszystkich 3 typów, działanie Zezwalaj ma pierwszeństwo przed działaniem Zablokuj lub Oznaczyj.

Po potwierdzeniu, że adres IP reprezentuje klienta, wobec którego chcesz podjąć działania, możesz przechwycić żądania od tego klienta.

W widoku szczegółowym kliknij przycisk Zamknij.

Podejmowanie działań w przypadku klientów przesyłających podejrzane prośby

Czy masz pewność, że masz klienta, którego żądania chcesz przechwycić, np. w przypadku ataku botów? Utwórz regułę, aby zablokować żądania od klienta lub oznaczyć je jako nieprawidłowe, zanim dotrą do Twoich serwerów proxy.

Na stronie Wykrywanie w Raporcie analizy botów kliknij kartę Widok partycji, aby wrócić do wyświetlania listy wzorów.

W widoku Partycja zwróć uwagę, że lista wzorów została skrócona i zawiera tylko wzór, który został wybrany wcześniej. Wynika to z tego, że po wybraniu wyświetlenia wzoru zaczęliśmy filtrować pełną listę wyników tylko pod kątem tego wzoru. W polu Filtry u góry strony wyświetlają się wzorce, według których filtrujesz dane.

W wierszu wzorca kliknij przycisk Działanie, aby określić działanie, jakie ma być wykonywane w przypadku żądań z adresów IP pasujących do wzorca.

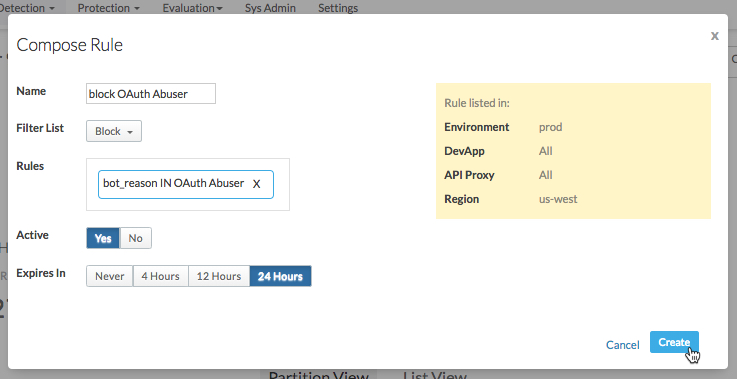

W oknie Tworzenie reguły określ, jak Apigee Edge będzie odpowiadać na żądania z adresów IP wykonujących wywołania zgodnie z wybranym przez Ciebie wzorcem.

Tutaj określisz regułę, której Apigee Edge używa, gdy otrzymuje żądania z adresu IP należącego do wzorca.

- Wpisz nazwę nowej reguły, np.

Block login attempters. Na liście Lista filtrów wybierz działanie, które ma wykonać Apigee Edge:

- Zezwól, aby prośba została przekazana do serwera proxy tak jak wcześniej.

- Zablokuj prośbę, zanim zacznie ją przetwarzać.

- Oznaczyć żądanie, prosząc Apigee Edge o dodanie specjalnego nagłówka HTTP, którego może szukać Twoje serwera proxy. Apigee Edge doda nagłówek

X-SENSE-BOT-DETECTEDo wartościSENSE. Możesz na przykład skonfigurować serwer proxy tak, aby po otrzymaniu żądania od konkretnego klienta wysyłać fałszywe dane. W swojej usłudze proxy sprawdzasz nagłówki przychodzących żądań, a potem odpowiednio reagujesz na otrzymane żądania z oznacznikiem.

W polu Reguły sprawdź, czy wyświetlone reguły to te, których chcesz używać w Apigee Sense podczas tworzenia reguły.

W przypadku opcji Aktywna wybierz Tak, aby włączyć regułę.

Wybierz okres, po którym reguła ma wygasnąć (aby Apigee Edge przestało ją stosować).

- Wpisz nazwę nowej reguły, np.

Aby wysłać regułę do Apigee Edge, kliknij Utwórz.

Sprawdzanie utworzonych przez siebie reguł

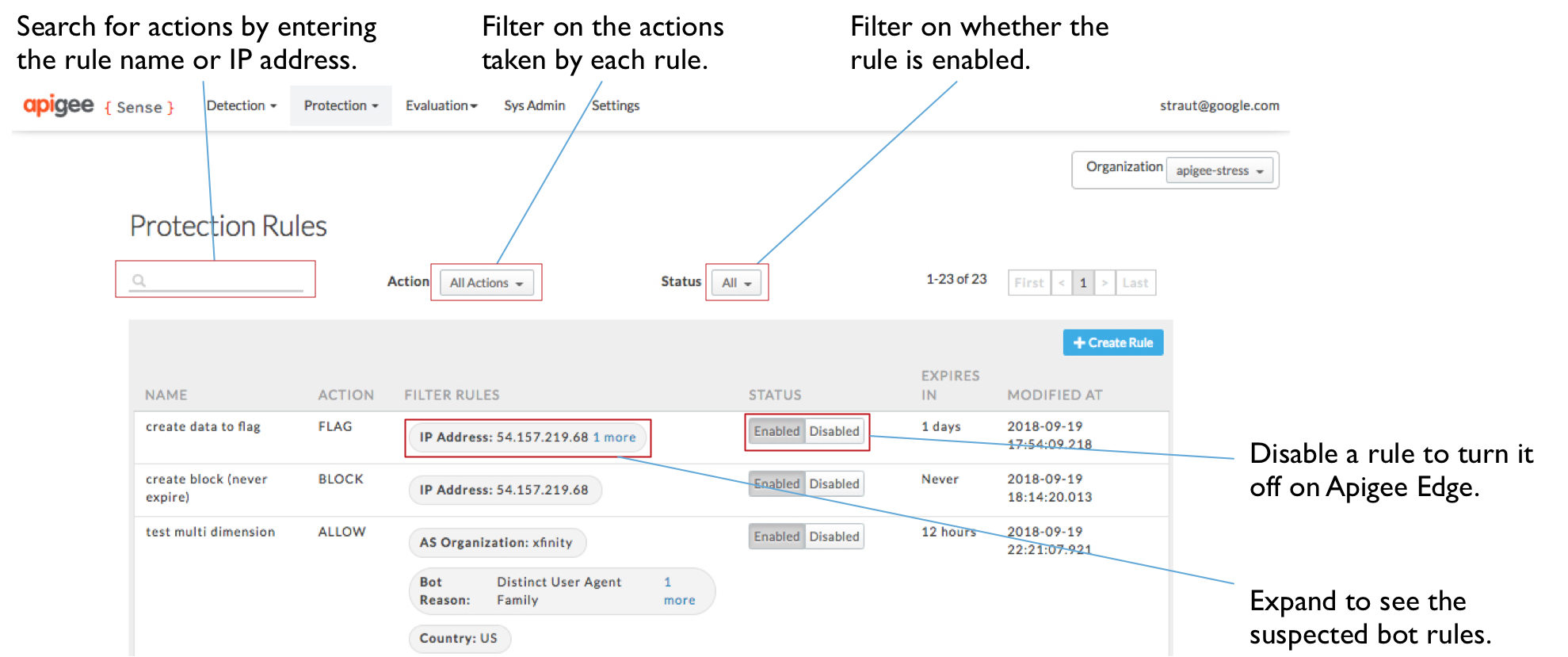

Jeśli wprowadzisz reguły, które mają odpowiadać na potrzeby określonych klientów, możesz nimi zarządzać na stronie Reguły ochrony.

- U góry strony kliknij menu Ochrona > Reguły, aby wyświetlić listę reguł.

- Na stronie Reguły ochrony możesz wyświetlić listę utworzonych przez siebie reguł. Tutaj możesz:

- Aby filtrować reguły według wartości na liście, np. nazwy lub adresu IP, wpisz wartość w polu wyszukiwania.

- Wyświetl szczegóły reguły lub sprawdź, które adresy IP są objęte działaniem.

- Kliknij wartość w kolumnie Reguły filtra, aby zobaczyć, z czego składa się reguła.

- Włączanie i wyłączanie reguł.