Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

Используйте этот раздел, чтобы познакомиться с консолью Apigee Sense. В консоли вы можете просмотреть результаты анализа Apigee Sense трафика на ваши API-прокси. Когда вы определяете клиентов, отправляющих подозрительные запросы, например, при атаке ботов, вы можете использовать консоль, чтобы принять меры, заблокировав или пометив запросы с IP-адреса этого клиента.

Как описано в разделе «Что такое Apigee Sense?». Apigee Sense собирает и анализирует данные о запросах к вашим API. Посредством этого анализа Apigee Sense выявляет закономерности, которые могут представлять собой подозрительные запросы. С помощью консоли Apigee Sense вы можете просматривать результаты анализа запросов и действовать в соответствии с ними.

- Откройте интерфейс New Edge .

В интерфейсе New Edge щелкните меню «Анализ» , затем нажмите «Ощутить» .

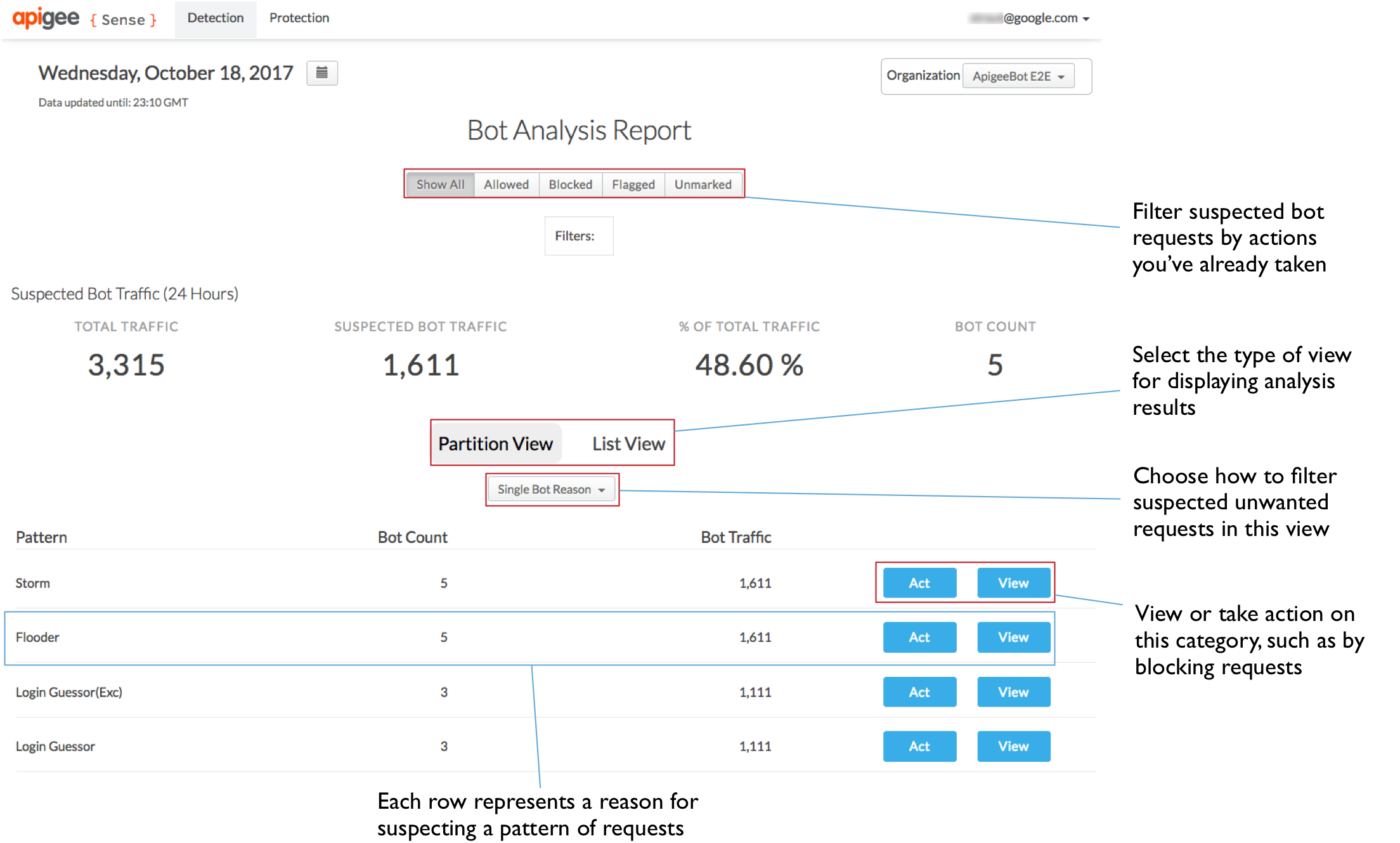

На странице Sense вы увидите графический снимок активности запросов, включая подозрительные запросы.

В правом верхнем углу консоли выберите организацию Apigee Edge, для которой вы хотите просмотреть данные запроса.

Это организация, содержащая прокси-серверы API, для которых Apigee Sense собирает данные запросов.

В левом верхнем углу выберите дату, за которую у вас есть данные анализа Apigee Sense.

При выборе даты графики на этой странице предоставляют очень общий обзор анализа Apigee Sense, включая трафик запросов.

Просмотр сводки анализа запроса

Вы можете получить общее представление о подозрительной активности. Используя это, вы можете детализировать детали.

В верхней части страницы нажмите меню «Обнаружение» > «Отчет», чтобы просмотреть данные о подозрительной активности, обнаруженной среди запросов.

На странице отчета об анализе ботов в разделе «Подозреваемый трафик ботов» вверху обобщается трафик с измерениями, специфичными для подозрительных запросов.

Страница «Обнаружение» также предоставляет два представления подозрительной активности.

- Partition View группирует клиентов по причине, по которой Apigee Sense представляет их как подозрительных.

- В представлении списка перечисляются клиенты запроса по их IP-адресу, а также по некоторым другим аспектам данных.

В представлении разделов вы можете просмотреть трафик, разбитый на шаблоны, которые представляют собой подозрительную активность. Дополнительные сведения о шаблонах см. в разделе «Действия в случае подозрительной активности» . Трафик запросов, сгруппированный по этим шаблонам, является результатом анализа данных ваших запросов Apigee Sense.

Не все запросы, соответствующие шаблону, являются неправомерными. Вам нужно очень большое количество ботов и/или трафик.

Например, шаблон попытки входа представляет собой большое количество попыток доступа к прокси-серверу входа в течение 24 часов. На следующем изображении очень большое число ботов (по сравнению с другими шаблонами) указывает на то, что большое количество клиентов пытаются — в течение одного дня — достичь прокси-сервера для входа. Это делает эту закономерность заслуживающей изучения.

Проведите расследование, используя детали анализа

Определив набор запросов, которые могут содержать подозрительную активность, например атаку ботов, вы сможете получить более подробное представление о запросах. Для изоляции подлинных атак ботов потребуется объединить анализ Apigee Sense с вашими собственными знаниями о клиентах, вызывающих ваши API.

В представлении разделов на странице «Обнаружение» найдите интересующий вас шаблон (например, с очень большим количеством ботов) и нажмите кнопку «Просмотр», чтобы просмотреть подробную информацию о том, что представляет собой шаблон.

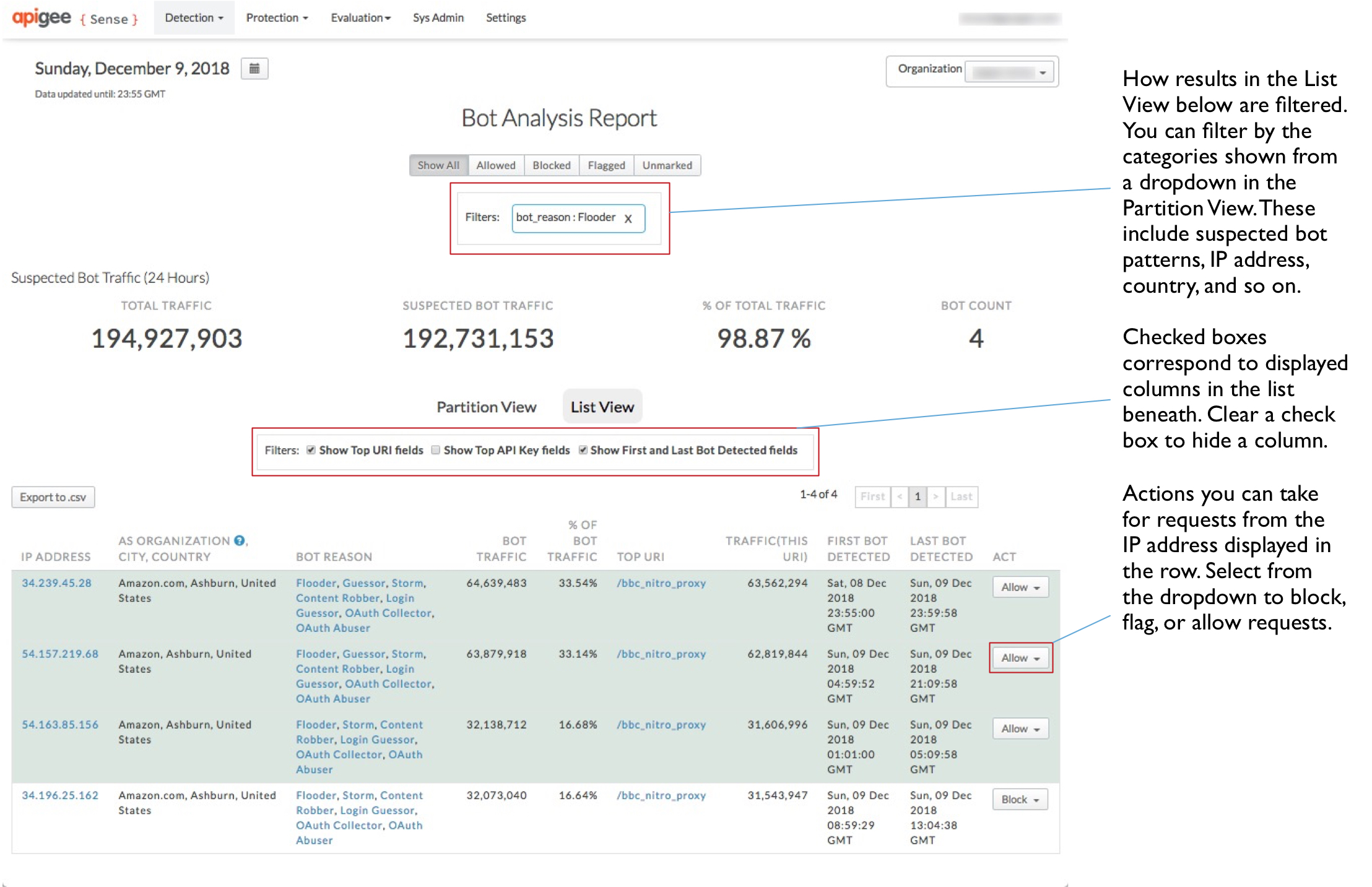

Здесь у вас есть детальное представление активности, соответствующей выбранному вами шаблону. Из приведенного здесь списка есть несколько примечательных данных:

- Существует большое количество IP-адресов — почти тысяча за 24 часа.

- За этими IP-адресами стоит сравнительно небольшое количество организаций автономных систем (AS) , и организации AS широко распределены географически.

- Количество бот-трафика довольно стабильно и составляет около 250–260 на каждом IP-адресе. Это также отражается в % измерения бот-трафика .

В совокупности эта информация позволяет предположить, что запросы с этих IP-адресов представляют собой скоординированную механизированную атаку на URI входа в систему.

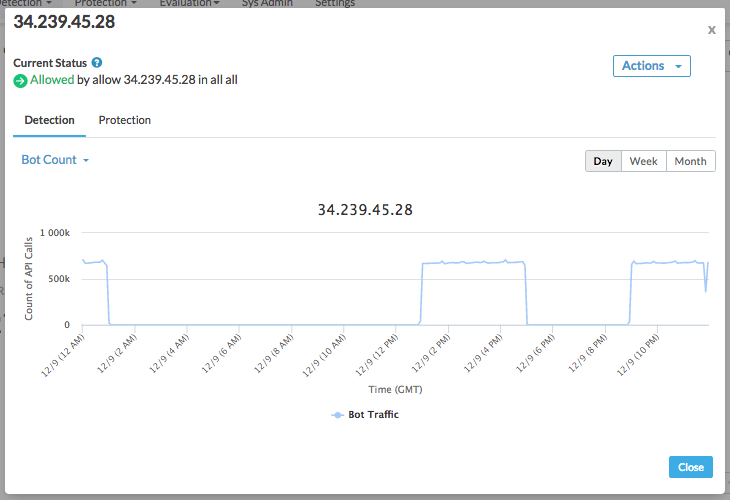

Чтобы просмотреть более подробную информацию об одном клиенте, щелкните один из IP-адресов в левом столбце.

Перейдите на вкладку «Обнаружение» , чтобы увидеть, что Apigee Sense обнаружил о запросах с IP-адреса.

В верхней части диалогового окна вы увидите список поведения, обнаруженного Apigee Sense для запросов с этого IP-адреса.

В разделе «Обнаружение » используйте категории в раскрывающемся списке, чтобы решить, следует ли Apigee Edge обрабатывать запросы, поступающие с IP-адреса, по-другому. Например, следующие категории значений могут помочь вам определить, представляет ли IP-адрес атаку:

- Код статуса ответа . Список, в котором преобладает большое количество кодов ошибок, например 500, предполагает, что клиент неоднократно пытается выполнить неправильный запрос. Другими словами, клиент, который просто повторно отправляет запрос, не зная о результате ошибки.

- Запрос URI . Некоторые URI особенно важны как точки атаки. URI входа в систему — один из них.

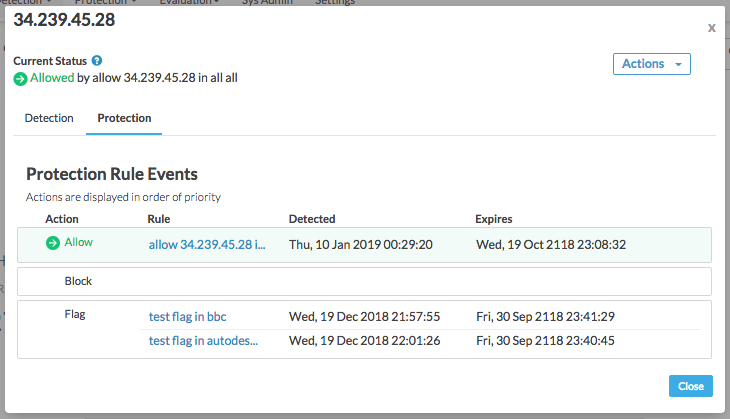

Перейдите на вкладку «Защита» , чтобы просмотреть список правил защиты, которые уже включены для запросов с этого IP-адреса.

Правила перечислены в порядке приоритета: действие с наивысшим приоритетом (Разрешить) находится вверху, а действие с самым низким приоритетом (Флаг) — внизу. В Apigee Sense вы можете выполнять несколько видов действий с одним IP-адресом. Обычно это происходит потому, что вы принимаете меры в отношении поведения , включающего несколько IP-адресов, например, для блокировки переборов. Однако некоторые IP-адреса могут соответствовать нежелательным моделям поведения, например Brute Guessor, но при этом оставаться дружественными IP-адресами, например, когда вы или партнер тестируете вашу систему. В таком случае вы разрешите использование этих конкретных IP-адресов независимо от их поведения. Таким образом, хотя для IP-адреса будут разрешены действия всех трех типов, действие «Разрешить» будет иметь приоритет над действием «Блокировать» или «Пометить».

После того, как вы убедились, что IP-адрес, скорее всего, представляет клиента, в отношении которого вы хотите предпринять действия, вы можете перехватить запросы от этого клиента.

В подробном представлении нажмите кнопку «Закрыть» .

Принимайте меры в отношении клиентов, делающих подозрительные запросы.

Вы уверены, что у вас есть клиент, запросы которого вы хотите перехватить, например, атаку бота? Создайте правило, которое будет блокировать или помечать запросы от клиента до того, как запрос достигнет ваших прокси.

На странице «Обнаружение» в отчете об анализе бота щелкните вкладку «Просмотр раздела», чтобы вернуться к просмотру списка шаблонов.

Обратите внимание, что в представлении разделов список шаблонов был сокращен и теперь включает только тот шаблон, который вы выбрали для просмотра ранее. Это связано с тем, что когда вы выбрали просмотр шаблона, вы начали фильтровать полный список результатов только по этому шаблону. Шаблоны, по которым вы фильтруете, показаны в поле «Фильтры» в верхней части страницы.

В строке шаблона нажмите кнопку «Действовать» , чтобы указать действие, которое необходимо выполнить для запросов от IP-адресов, соответствующих шаблону.

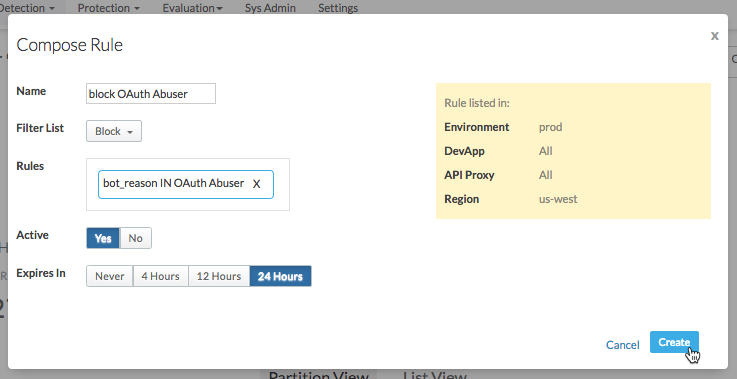

В диалоговом окне «Создание правила» определите, как Apigee Edge будет отвечать на запросы от IP-адресов, совершающих вызовы по выбранному вами шаблону.

Здесь вы укажете правило, которое Apigee Edge будет использовать при получении запросов с IP-адреса в шаблоне.

- Введите название нового правила, например

Block login attempters. В списке фильтров выберите действие, которое вы хотите, чтобы Apigee Edge выполнил:

- Разрешите запросу перейти на ваш прокси, как и раньше.

- Полностью заблокируйте запрос, прежде чем ваш прокси-сервер начнет его обрабатывать.

- Пометьте запрос, попросив Apigee Edge добавить специальный HTTP-заголовок, который может искать ваш прокси. Apigee Edge добавит заголовок

X-SENSE-BOT-DETECTEDсо значениемSENSE. Например, вы можете настроить свой прокси-сервер так, чтобы при получении запроса от определенного клиента вы могли отправлять обратно фиктивные данные, чтобы ввести его в заблуждение. В своем прокси-сервере вы проверяете заголовки входящих запросов, а затем реагируете соответствующим образом при получении помеченного запроса.

В поле «Правила» подтвердите, что отображаемые правила — это те, которые вы хотите, чтобы Apigee Sense использовал при создании правила.

Для Активно выберите Да, чтобы включить правило.

Выберите период, по истечении которого действие правила истечет (чтобы Apigee Edge прекратил его применение).

- Введите название нового правила, например

Нажмите «Создать» , чтобы отправить правило в Apigee Edge.

Просмотрите созданные вами правила

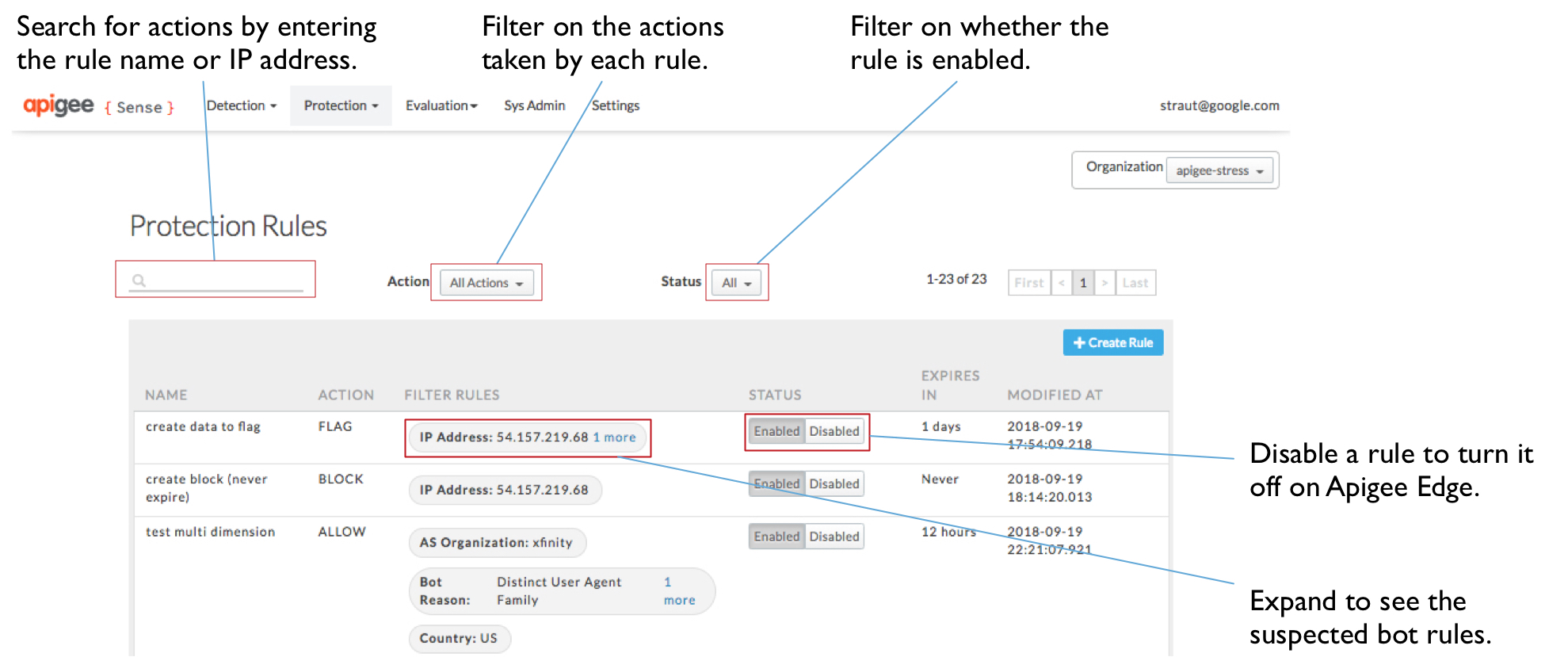

Если вы установили правила для ответа определенным клиентам, вы можете управлять правилами на странице «Правила защиты».

- В верхней части страницы щелкните меню «Защита» > «Правила», чтобы просмотреть список имеющихся у вас правил.

- На странице «Правила защиты » вы можете просмотреть список созданных вами правил. Отсюда вы можете:

- Введите значение в поле поиска, чтобы фильтровать правила по значениям в списке, например имени или IP-адресу.

- Просмотрите сведения о правиле или узнайте, в отношении каких IP-адресов вы принимаете меры.

- Щелкните значение в столбце «Правила фильтрации», чтобы увидеть, что представляет собой это правило.

- Включите или отключите правила.