Stai visualizzando la documentazione di Apigee Edge.

Vai alla documentazione di Apigee X. info

Utilizza questo argomento per un'introduzione alla console Apigee Sense. Nella console puoi visualizzare i risultati dell'analisi del traffico verso i proxy API di Apigee Sense. Quando identifichi client che effettuano richieste sospette, ad esempio in caso di attacco di bot, puoi utilizzare la console per intervenire bloccando o segnalando le richieste dall'indirizzo IP del client.

Come descritto in Che cos'è Apigee Sense?, Apigee Sense raccoglie e analizza i dati sulle richieste alle tue API. Attraverso questa analisi, Apigee Sense identifica i pattern che potrebbero rappresentare richieste sospette. Con la console Apigee Sense, puoi visualizzare e intervenire in base ai risultati dell'analisi delle richieste.

- Apri la nuova esperienza Edge.

Nella nuova esperienza Edge, fai clic sul menu Analizza e poi su Sense.

Nella pagina Senso viene visualizzata un'istantanea grafica dell'attività delle richieste, incluse quelle sospette.

Nell'angolo in alto a destra della console, seleziona l'organizzazione Apigee Edge per cui vuoi visualizzare i dati delle richieste.

Si tratta dell'organizzazione contenente i proxy API per i quali Apigee Sense raccoglie i dati delle richieste.

Nell'angolo in alto a sinistra, seleziona una data per cui hai dati di analisi di Apigee Sense.

Una volta selezionata una data, i grafici in questa pagina forniscono una panoramica molto generale dell'analisi di Apigee Sense, incluso il traffico delle richieste.

Visualizza il riepilogo dell'analisi della richiesta

Puoi ottenere una visione generale delle attività sospette. In questo modo, puoi visualizzare ulteriori dettagli.

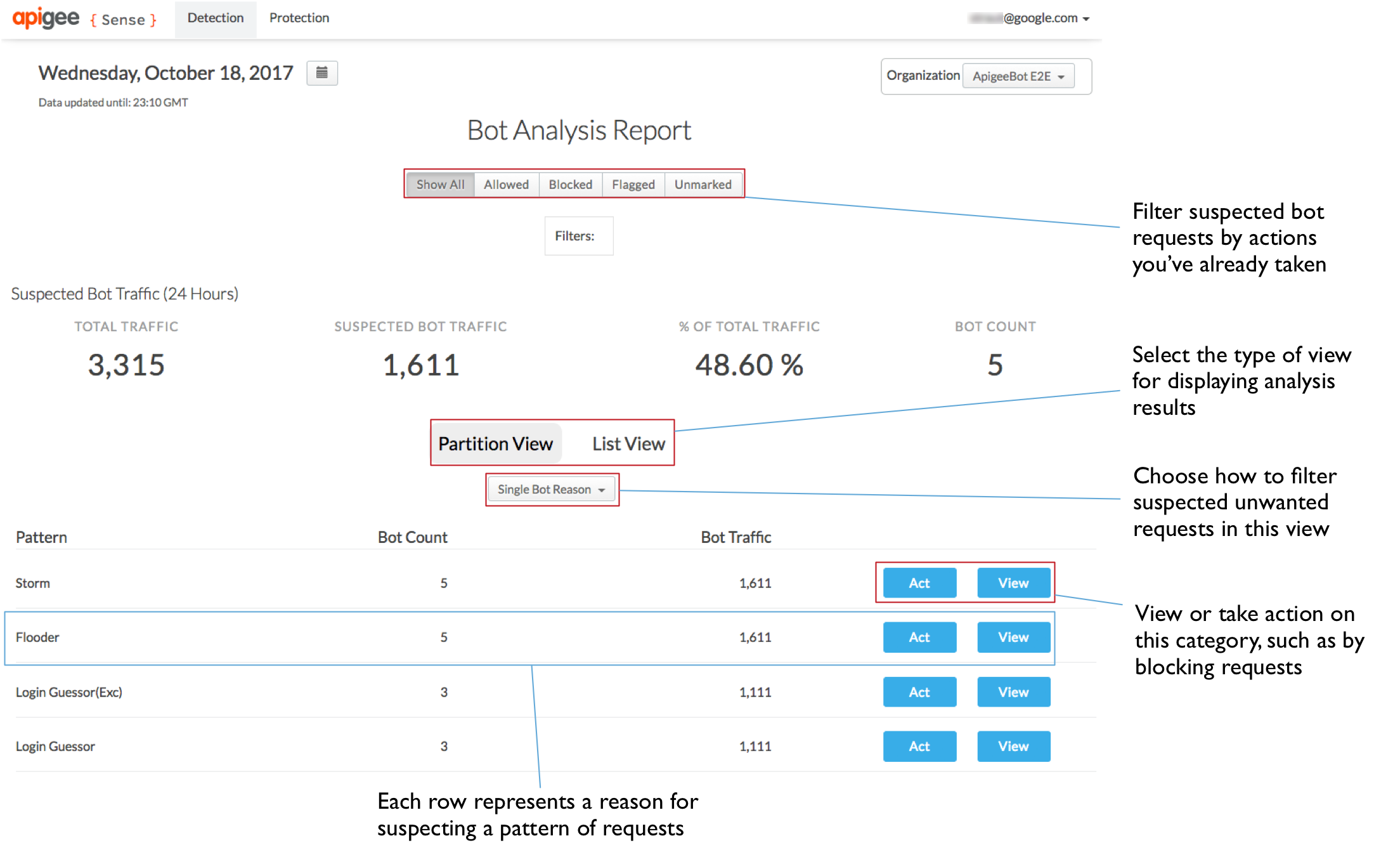

Nella parte superiore della pagina, fai clic sul menu Rilevamento > Report per visualizzare i dati sulle attività sospette rilevate tra le richieste.

Nella pagina Report sull'analisi dei bot, la sezione Traffico da bot sospetto in alto riassume il traffico, con misurazioni specifiche per le richieste sospette.

La pagina Rilevamento fornisce anche due visualizzazioni delle attività sospette.

- La visualizzazione della partizione raggruppa i clienti in base al motivo per cui Apigee Sense li considera sospetti.

- La Visualizzazione elenco elenca i client di richiesta in base al loro indirizzo IP, insieme a diversi altri aspetti dei dati.

Nella Visualizzazione della partizione, puoi visualizzare il traffico classificato in pattern che rappresentano attività sospette. Per saperne di più sui pattern, vedi Intervenire sulle attività sospette. Il traffico delle richieste raggruppato in questi pattern è un prodotto dell'analisi dei dati delle richieste di Apigee Sense.

Non tutte le richieste conformi a un pattern sono illecite. Stai cercando un numero molto elevato di bot e/o di traffico.

Ad esempio, il pattern Accesso rappresenta un numero elevato di tentativi di raggiungere un proxy di accesso in un periodo di 24 ore. Nell'immagine seguente, un numero molto elevato di Conteggio bot (rispetto ad altri pattern) indica che un numero elevato di client sta tentando di raggiungere il proxy di accesso in un solo giorno. Questo rende questo pattern degno di indagine.

Eseguire accertamenti utilizzando i dettagli dell'analisi

Dopo aver identificato un insieme di richieste che potrebbero includere attività sospette, come un attacco di bot, puoi ottenere una visualizzazione più dettagliata delle richieste. Per isolare gli attacchi di bot autentici, dovrai combinare l'analisi di Apigee Sense con le tue conoscenze sui client che chiamano le tue API.

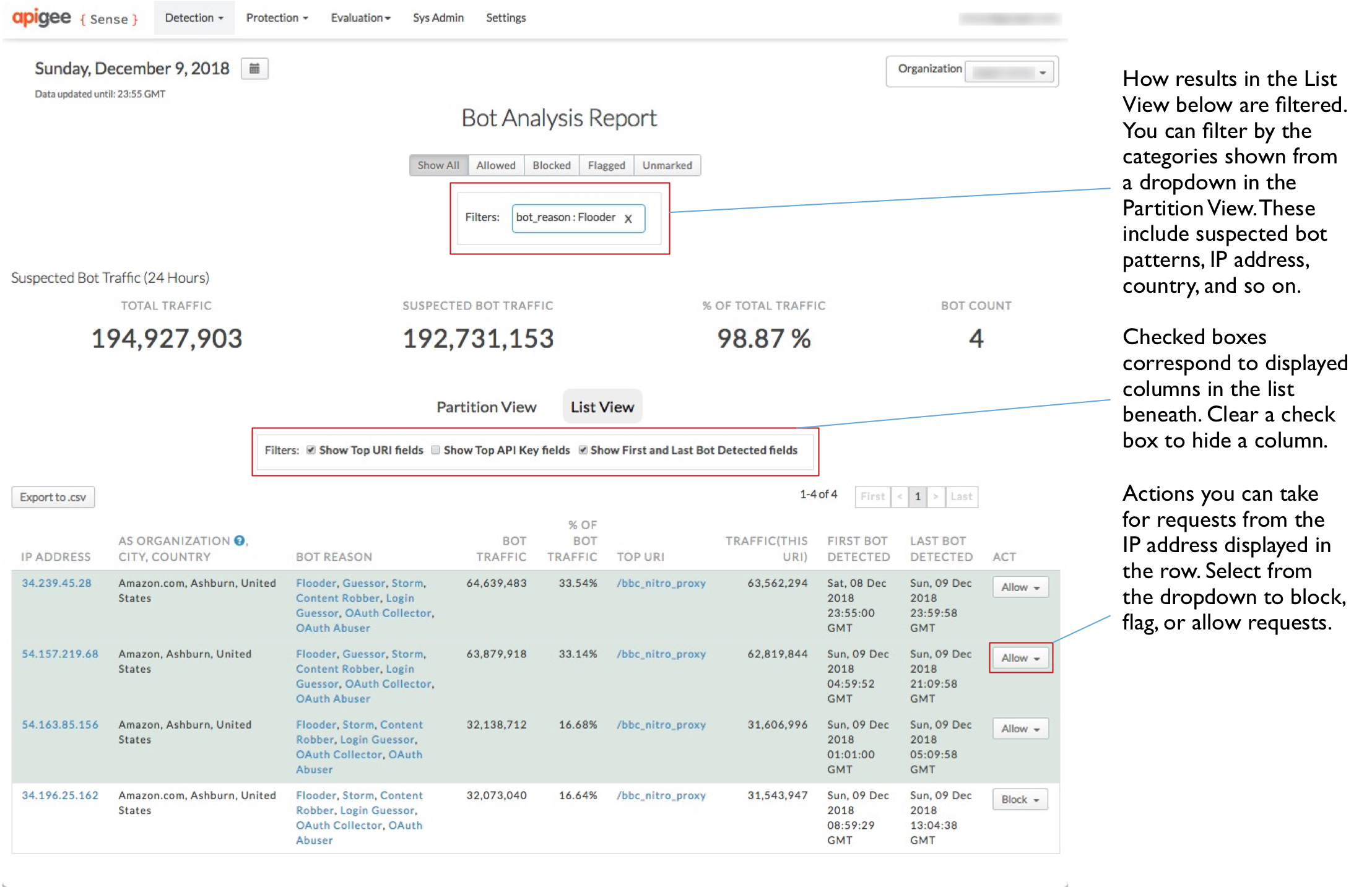

Nella Visualizzazione della partizione della pagina Rilevamento, individua un pattern che ti interessa, ad esempio uno con un conteggio di bot molto elevato, e fai clic sul relativo pulsante Visualizza per visualizzare i dettagli su cosa rappresenta il pattern.

Qui hai una visualizzazione dettagliata delle attività conformi al pattern selezionato. Ecco alcuni dati interessanti dell'elenco mostrato qui:

- Sono presenti un numero elevato di indirizzi IP, quasi un migliaio in 24 ore.

- Dietro questi IP si nasconde un numero relativamente ridotto di organizzazioni di sistemi autonomi (AS), che sono ampiamente distribuite geograficamente.

- Il conteggio del traffico dei bot è abbastanza costante, con circa 250-260 richieste per IP. Questo valore è rappresentato anche dalla misurazione della percentuale di traffico di bot.

Nel complesso, queste informazioni suggeriscono che le richieste provenienti da questi IP rappresentano un attacco coordinato e meccanizzato all'URI di accesso.

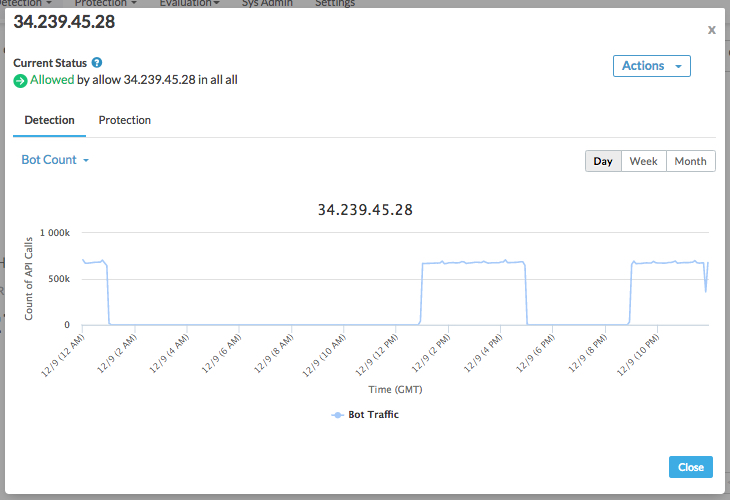

Per visualizzare ulteriori dettagli su un singolo client, fai clic su uno degli indirizzi IP nella colonna di sinistra.

Fai clic sulla scheda Rilevamento per vedere cosa ha scoperto Apigee Sense sulle richieste dall'indirizzo IP.

Nella parte superiore della finestra di dialogo viene visualizzato un elenco dei comportamenti rilevati da Apigee Sense per le richieste provenienti da questo indirizzo IP.

In Rilevamento, utilizza le categorie nel menu a discesa per decidere se le richieste provenienti da un indirizzo IP devono essere gestite in modo diverso da Apigee Edge. Ad esempio, le seguenti categorie di valori possono aiutarti a capire se l'indirizzo IP rappresenta un attacco:

- Codice di stato della risposta. Un elenco dominato da un numero elevato di codici di errore come 500 suggerisce che un client sta tentando ripetutamente con la richiesta errata. In altre parole, un client che invia semplicemente la richiesta più volte senza essere a conoscenza di un risultato di errore.

- URI della richiesta. Alcuni URI sono particolarmente importanti come punti di attacco. Uno di questi è un URI di accesso.

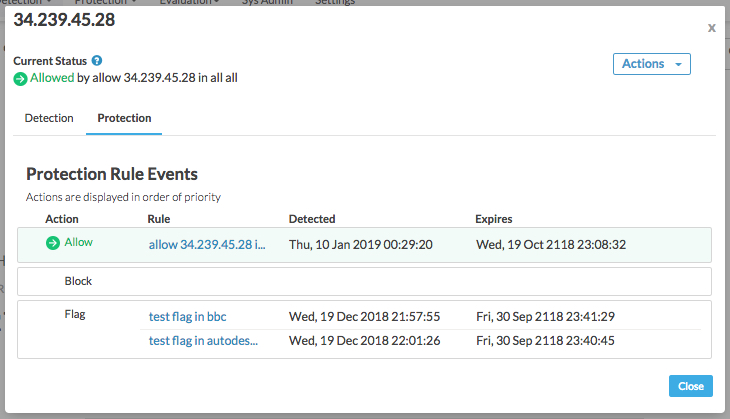

Fai clic sulla scheda Protezione per visualizzare un elenco delle regole di protezione già attivate per le richieste provenienti da questo indirizzo IP.

Le regole sono elencate in ordine di precedenza, con l'azione di precedenza più alta (Consenti) in alto e quella più bassa (Segnala) in basso. In Apigee Sense puoi intraprendere più tipi di azioni su un singolo indirizzo IP. In genere, questo accade perché stai intervenendo su un comportamento che include più indirizzi IP, ad esempio per bloccare gli autori di attacchi di forza bruta. Tuttavia, alcuni indirizzi IP potrebbero corrispondere a pattern di comportamento indesiderati, come Brute Guessor, ma essere comunque indirizzi IP attendibili, ad esempio quando tu o un partner state testando il sistema. In questo caso, consenti questi indirizzi IP specifici, indipendentemente dal loro comportamento. Pertanto, anche se le azioni di tutti e tre i tipi sono abilitate per l'indirizzo IP, l'azione Consenti avrà la precedenza su un'azione Blocca o Segnala.

Dopo aver verificato che un indirizzo IP rappresenta probabilmente un cliente per cui vuoi intervenire, puoi intercettare le richieste di quel cliente.

Nella Visualizzazione dettagliata, fai clic sul pulsante Chiudi.

Intervieni sui clienti che effettuano richieste sospette

Hai la certezza di avere un client di cui vuoi intercettare le richieste, ad esempio un attacco di bot? Componi una regola per bloccare o segnalare le richieste del client prima che raggiungano i proxy.

Nella pagina Rilevamento, nel report Analisi dei bot, fai clic sulla scheda Visualizzazione partizione per tornare a visualizzare l'elenco di pattern.

Nella Visualizzazione partizione, tieni presente che l'elenco dei pattern è stato abbreviato in modo da includere solo il pattern selezionato per la visualizzazione in precedenza. Questo accade perché, quando hai selezionato di visualizzare il pattern, hai iniziato a filtrare l'elenco completo dei risultati solo per quel pattern. I pattern per i quali stai applicando un filtro vengono visualizzati nella casella Filtri nella parte superiore della pagina.

Nella riga del pattern, fai clic sul pulsante Azione per specificare un'azione da intraprendere per le richieste provenienti da IP corrispondenti al pattern.

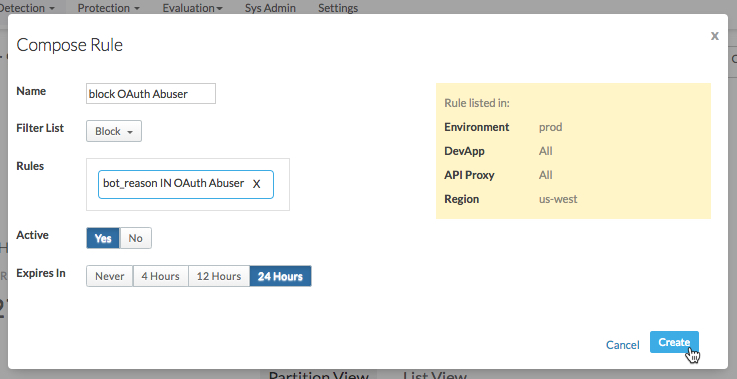

Nella finestra di dialogo Componi regola, definisci in che modo Apigee Edge risponderà alle richieste provenienti da IP che effettuano chiamate nel pattern selezionato.

Qui specifichi una regola utilizzata da Apigee Edge quando le richieste vengono ricevute da un IP nel pattern.

- Inserisci un nome per la nuova regola, ad esempio

Block login attempters. Nell'elenco dei filtri, seleziona l'azione che vuoi che Apigee Edge esegua:

- Consenti alla richiesta di procedere nel proxy come prima.

- Blocca completamente la richiesta prima che il proxy inizi a elaborarla.

- Segnala la richiesta chiedendo ad Apigee Edge di aggiungere un'intestazione HTTP speciale che il proxy può cercare. Apigee Edge aggiungerà un'intestazione

X-SENSE-BOT-DETECTEDcon un valoreSENSE. Ad esempio, potresti configurare il proxy in modo che, quando ricevi una richiesta da un determinato client, tu possa inviare dati fittizi per ingannarlo. Nel proxy, esamini le intestazioni delle richieste in arrivo e rispondi di conseguenza quando viene ricevuta una richiesta segnalata.

Nella casella Regole, verifica che le regole visualizzate siano quelle che vuoi che Apigee Sense utilizzi per creare la regola.

Per Attiva, seleziona Sì per attivare la regola.

Seleziona un periodo dopo il quale vuoi che la regola scada (in modo che Apigee Edge smetta di applicarla).

- Inserisci un nome per la nuova regola, ad esempio

Fai clic su Crea per inviare la regola ad Apigee Edge.

Rivedere le regole create

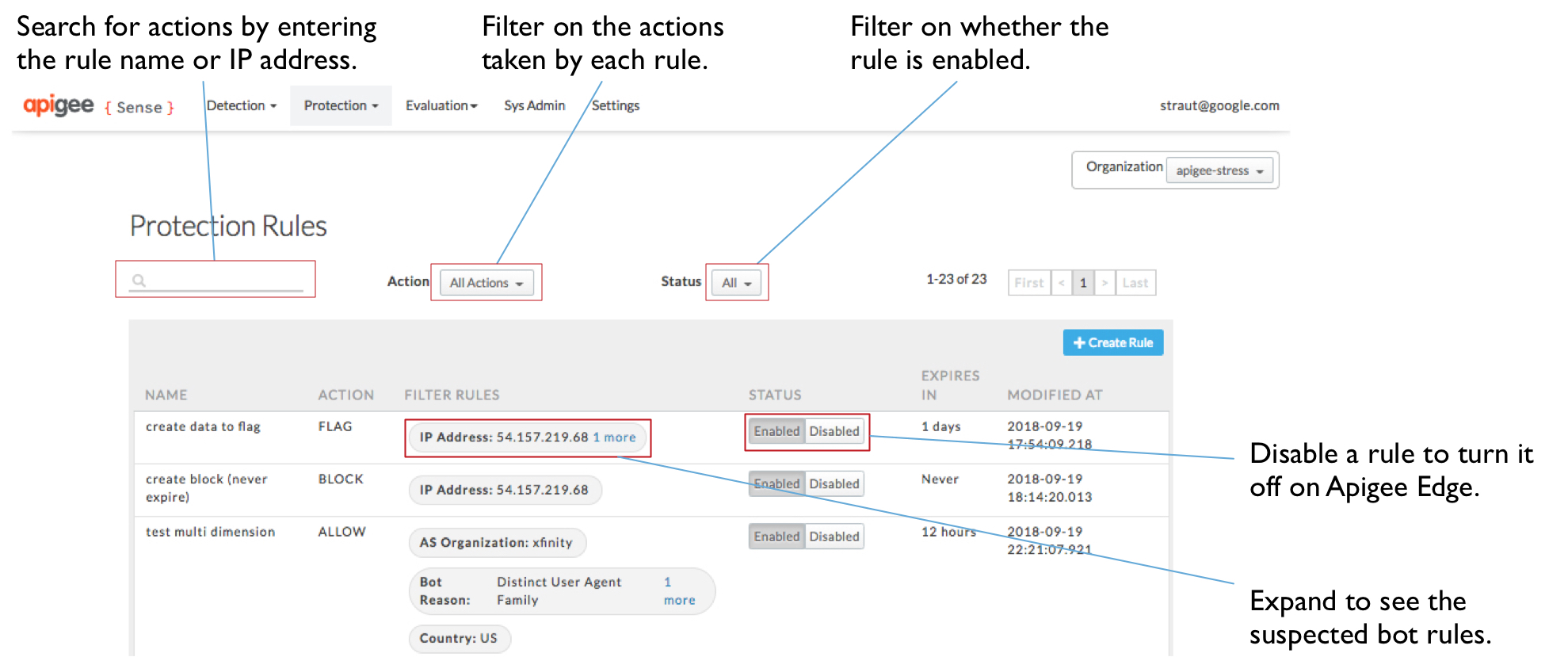

Se hai adottato provvedimenti per implementare regole per rispondere a determinati clienti, puoi gestirle nella pagina Regole di protezione.

- Nella parte superiore della pagina, fai clic sul menu Protezione > Regole per visualizzare un elenco delle regole in uso.

- Nella pagina Regole di protezione, puoi visualizzare l'elenco delle regole che hai creato. Da qui puoi:

- Inserisci un valore nella casella di ricerca per filtrare le regole in base ai valori nell'elenco, ad esempio il nome o l'indirizzo IP.

- Visualizza i dettagli di una regola o scopri su quali IP stai intervenendo.

- Fai clic su un valore nella colonna Regole filtro per vedere da cosa è composta la regola.

- Attiva o disattiva le regole.