Você está visualizando a documentação do Apigee Edge.

Acesse a

documentação da

Apigee X. info

O Apigee Sense protege suas APIs contra tráfego de solicitações indesejadas, analisando o tráfego de solicitações de API e identificando padrões que podem representar solicitações indesejadas. As regras de proteção do Apigee Sense só impedem ataques direcionados específicos a proxies de API. O Apigee Sense não impede ataques DDoS. Se a prevenção contra ataques DDoS for necessária, um WAF, como o Google Cloud Armor, precisa ser usado na frente da Apigee.

Para uma explicação do nível de suporte que o Apigee oferece para proteção contra ataques DDoS, consulte Defesa contra DDoS no Edge.

Com a análise do Apigee Sense, você pode identificar clientes que fazem solicitações indesejadas e, em seguida, tomar medidas para permitir, bloquear ou sinalizar essas solicitações.

Com o Apigee Sense, você pode proteger suas APIs contra padrões de solicitação que incluem:

- Comportamento automatizado que se mistura ao comportamento humano

- Tentativas persistentes do mesmo IP

- Taxas de erro incomuns

- Solicitações suspeitas do cliente

- Rastreamento de dados

- Coleta de chaves

- Picos de atividades

- Padrões geográficos

Como detectar solicitações indesejadas

Nos bastidores, o Apigee Sense detecta os metadados da solicitação e fornece os resultados da análise para você analisar. É possível analisar os resultados no console do Apigee Sense. Quando um padrão parece suspeito, você pode analisar os detalhes para decidir se vai tomar alguma medida.

Para detectar padrões de solicitação, o Apigee Sense armazena e analisa os metadados de solicitação. À medida que os clientes fazem solicitações, o Apigee Sense coleta os metadados delas e analisa esses dados em lotes para procurar padrões.

Consulte Primeiros passos com o console do Apigee Sense.

Padrões descobertos

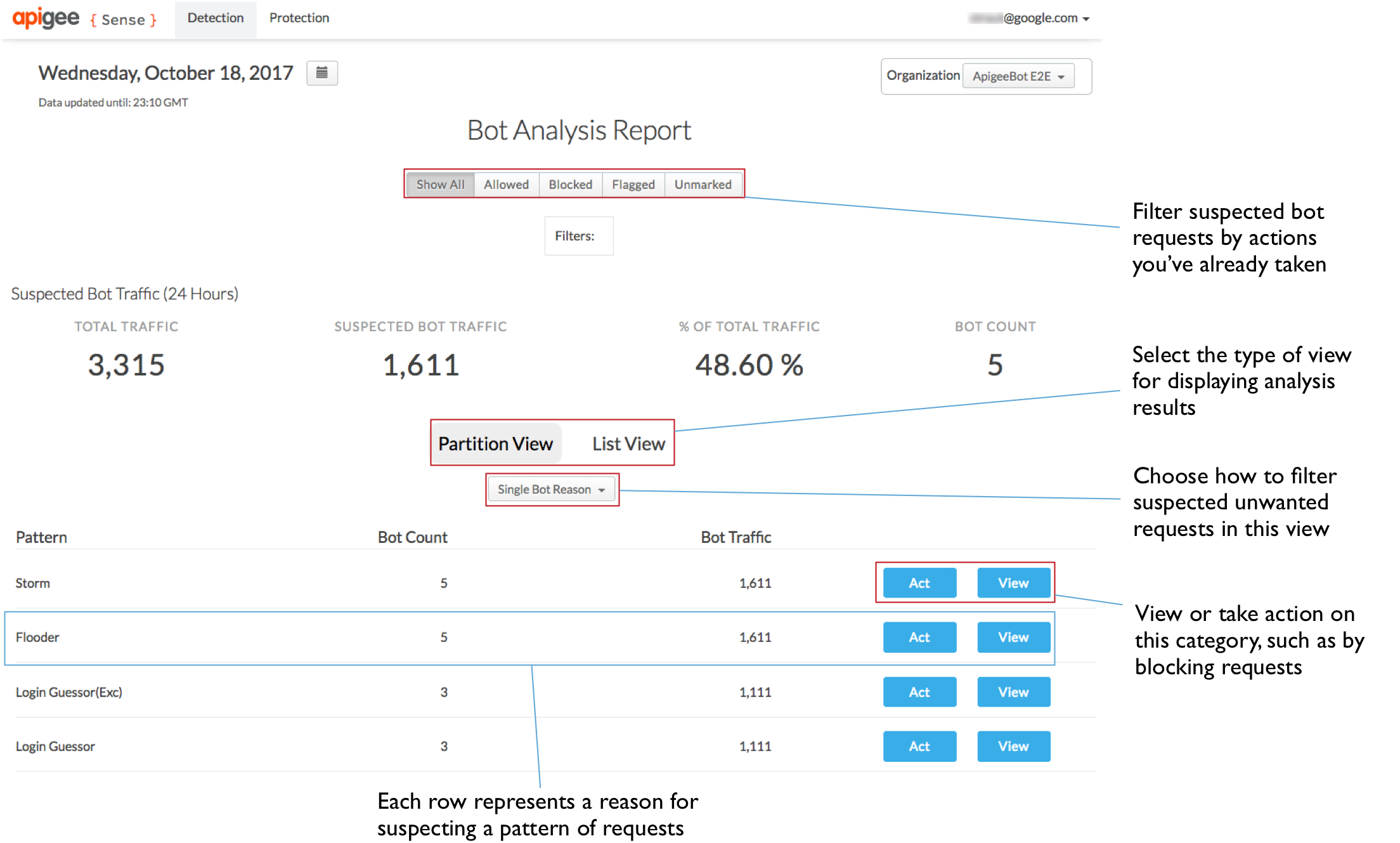

É possível conferir os resultados da análise no console do Apigee Sense como padrões. Cada padrão representa um conjunto de características de solicitação encontradas durante a análise.

Confira alguns exemplos de padrões:

- Motivos. É possível conferir as solicitações para sua API filtradas por várias configurações integradas chamadas de motivos. Uma justificativa representa um conjunto de critérios e limites que podem indicar atividade suspeita. Por exemplo, "roubo de conteúdo" descreve solicitações com poucas sessões OAuth e um grande volume de tráfego em um período de cinco minutos. Ele tem limites para números de chamadas de um IP, porcentagem do tráfego total e sessões únicas.

- Geografia. Você visualiza as solicitações filtradas por origem geográfica.

- Organização AS. É possível conferir as solicitações filtradas pela organização do sistema autônomo de onde elas vieram.

Na ilustração a seguir, o console do Apigee Sense lista os padrões de motivo descobertos durante a análise dos metadados da solicitação.

Para mais detalhes sobre padrões, principalmente motivos, consulte Tomar providências em relação a atividades suspeitas.

Dados analisados

O Apigee Sense coleta metadados de solicitação para analisar o tráfego da API. A seguir, listamos os tipos de metadados analisados, além de algumas das perguntas que o Apigee Sense analisa para descobrir padrões.

- Características do cliente. Qual é o endereço IP e a localização geográfica? Qual user agent e família foi usado? Qual dispositivo?

- Características do público-alvo. URIs segmentados por clientes. O proxy de login está sendo acessado repetidamente?

- Características da solicitação. Qual verbo HTTP e URI de solicitação foram usados? Qual foi o sufixo do caminho?

- Características da resposta. Qual código de resposta o cliente recebeu? Foi um erro? Qual foi o tamanho da resposta?

- Tempo e quantidade. Um pico de solicitações ocorreu em um curto período? Quando foi isso? Qual foi o tamanho do pico? De onde vinham as solicitações?

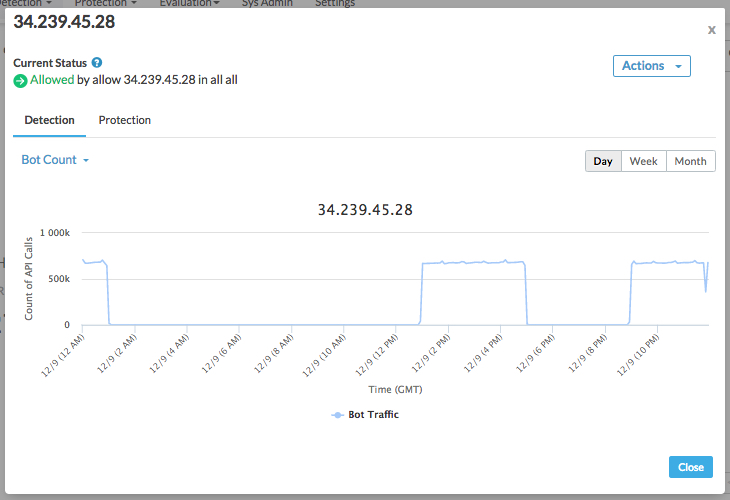

Você pode usar a visualização detalhada para detalhar as características da solicitação ao determinar se as solicitações de um cliente são indesejadas.

Para saber mais sobre os detalhes da análise, consulte Primeiros passos com o console do Apigee Sense.

Como proteger suas APIs

Usando os resultados de análise do Apigee Sense, você toma suas próprias decisões sobre se um cliente ou conjunto de solicitações merece ação.

No console do Apigee Sense, é possível conferir os detalhes do tráfego de um endereço IP específico (ou grupo de endereços). Quando você identifica um cliente indesejado, pode tomar medidas, como bloquear as solicitações dele.

Ações disponíveis

Usando o console do Apigee Sense, é possível realizar as seguintes ações em um endereço IP que você decidiu bloquear:

| Ação | Descrição |

|---|---|

| Bloquear | Bloqueia solicitações de um endereço IP especificado, retornando uma resposta 403 ao cliente. As solicitações bloqueadas não chegam aos proxies. |

| Sinalização | Adicione um cabeçalho HTTP especial que o proxy possa procurar. O Apigee Edge vai adicionar um cabeçalho X-SENSE-BOT-DETECTED com um valor de SENSE. |

| Permitir | Permite que a solicitação seja enviada aos seus proxies. |

Para saber mais sobre como agir em relação a solicitações suspeitas, consulte Primeiros passos com o console do Apigee Sense.

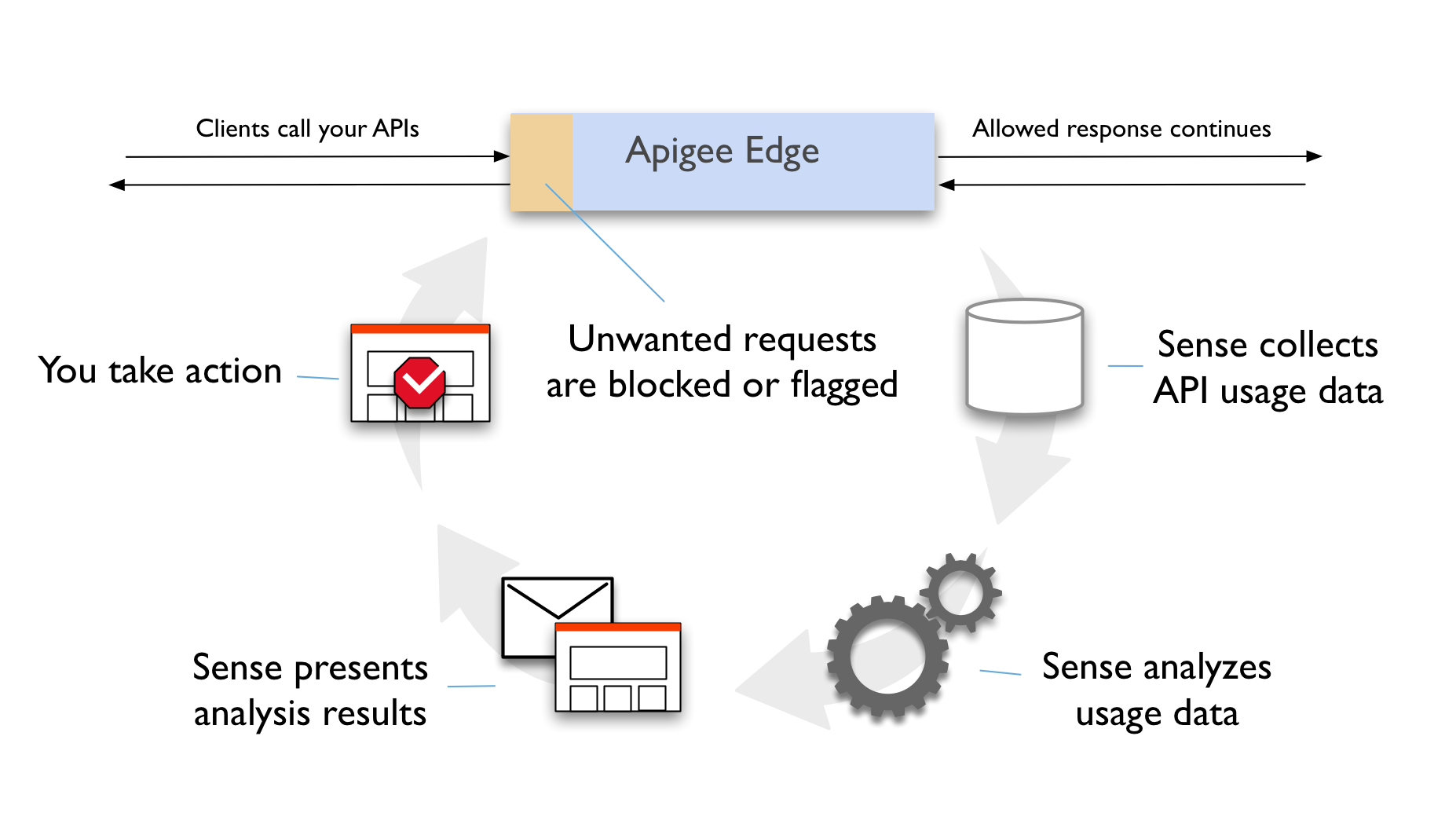

Visão geral do Apigee Sense

O Apigee Sense usa algoritmos adaptativos ajustados com dados de vários conjuntos de dados. Como resultado, é possível distinguir o tráfego legítimo de maneira mais eficaz do que seria possível com uma única fonte de dados. Os algoritmos adaptáveis automatizam o processo de identificação e rastreamento. Por isso, você só precisa decidir como lidar com o tráfego suspeito de um endereço IP.

O Apigee Sense é composto por quatro componentes:

- Um motor de coleta coleta um grande número de indicadores relevantes à medida que o tráfego passa pelo Apigee Edge. O Apigee Sense coleta metadados típicos sobre a origem e o destino da chamada de API, além de metadados relacionados ao conteúdo da solicitação e ao status da resposta. Ele também coleta informações de tempo e latência.

- O motor de análise reúne todos os dados coletados em uma estrutura de dados resumida. O Apigee Sense faz uma análise mais detalhada dessa estrutura, examinando o comportamento de cada origem de solicitação. O Apigee Sense avalia se a origem tem uma assinatura suspeita.

- Com o mecanismo de curadoria, o Apigee Sense apresenta os resultados da análise aos usuários. Com esses resultados, você pode especificar a ação a ser tomada para cada cliente suspeito identificado.

- Por fim, o mecanismo de ação identifica as solicitações como originadas de clientes suspeitos em tempo real e toma a ação apropriada necessária nesse tráfego.