Anda sedang melihat dokumentasi Apigee Edge.

Buka

Dokumentasi Apigee X. info

Memulai

- Bagaimana cara menginstal Edge Microgateway?

- Lihat Menginstal Microgateway Edge.

- Bagaimana cara menjalankan Edge Microgateway?

- Lihat Menyiapkan dan mengonfigurasi Edge Microgateway.

- Apakah saya memerlukan database untuk menjalankan Microgateway?

- API yang di-proxy-kan melalui Edge Microgateway dapat berinteraksi dengan database yang berjalan sebagai bagian dari target layanan. Namun, Edge Microgateway beroperasi secara independen dari database atau data backend apa pun Anda.

Operasi

- Yang berubah di Edge memerlukan mulai ulang Edge Microgateway?

- Edge Microgateway secara otomatis melakukan polling perubahan yang dibuat di Apigee Edge, seperti perubahan pada

proxy, produk, atau developer berbasis microgateway

aplikasi. Interval polling default adalah 600 detik; Namun, Anda dapat mengubah interval dengan

Setelan konfigurasi

config_change_poll_interval. Lihat atribut edgemicro Anda. - Jika Anda tidak ingin menunggu interval polling, gunakan

edgemicro reloaduntuk menerima perubahan terbaru. Lihat Memuat ulang cluster microgateway. - Bagaimana cara membedakan antara proxy yang di-deploy di Edge vs. proxy di Edge Microgateway?

- Saat Anda mengonfigurasi Edge Microgateway, daftar proxy berbasis microgateway yang di-deploy di Apigee

Edge diunduh ke konfigurasi lokal Edge Microgateway. Proxy berbasis Microgateway

adalah nama yang diberi nama dengan awalan

edgemicro_. - Apa saja opsi saya untuk logging dengan Edge Microgateway?

- Edge Microgateway memiliki fitur logging bawaan. Untuk detailnya, lihat Mengelola file log.

- Anda juga dapat menulis a plugin kustom untuk menggunakan layanan logging pihak ketiga dengan Edge Microgateway. Karena bagaimana Edge Microgateway berfungsi, Anda tidak dapat menggunakan Apigee Edge Kebijakan Logging Pesan untuk mencatat pesan bagi Edge Microgateway. Lihat juga Artikel komunitas Plugin Logging untuk Microgateway.

- Dapatkah saya menggunakan kembali kombinasi kunci/rahasia antara instance Edge Microgateway?

- Selama organisasi dan lingkungan untuk instance Microgateway sama, Anda dapat menggunakan kembali pasangan kunci/rahasia yang dihasilkan selama konfigurasi.

- Bagaimana cara mengonfigurasi Edge Microgateway untuk dimulai di lingkungan produksi?

- Anda dapat menetapkan variabel lingkungan untuk parameter perintah startup, seperti

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORG, danEDGEMICRO_ENV. Dengan variabel ini (dan variabel lainnya), Anda dapat mulai Edge Microgateway dengan perintah tunggaledgemicro start. Lihat juga Menyetel variabel lingkungan. - Dapatkah saya menggunakan atribut produk khusus atau aplikasi developer dengan Edge Microgateway?

- Tidak. Secara {i>default<i}, Edge Microgateway hanya bertindak pada

atribut yang terkait dengan perutean dasar dan

keamanan. Namun, sebagai solusi, Anda memiliki opsi berikut:

-

Tambahkan atribut khusus ke proxy

edgemicro-authyang di-deploy Edge Microgateway ke Apigee Edge. Atribut ini akan tersedia saat menggunakan Kunci API atau keamanan token OAuth. - Ubah plugin OAuth agar bertindak berdasarkan atribut tersebut.

-

Tambahkan atribut khusus ke proxy

- Apakah ada batas untuk ukuran header permintaan?

- Jika Anda mengupgrade Node.js ke v8.14.0 atau versi yang lebih baru, perhatikan bahwa ukuran header maksimum yang diizinkan pada permintaan dikurangi dari 80 KB menjadi 8 KB. Header yang melebihi 8 KB akan menyebabkan error HTTP 431.

- Opsi konfigurasi Node.js yang ditambahkan di Node.js v11.6.0 memungkinkan Anda mengubah kapasitas maksimum default

ukuran {i>header<i}. Parameter ini,

--max-http-header-size, memungkinkan Anda menentukan ukuran maksimum header HTTP dalam byte. - Untuk mengubah konfigurasi default, setel nilai lingkungan

NODE_OPTIONSpada command line sebagai berikut:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Contoh:

NODE_OPTIONS=--max-http-header-size=80000

API pengelolaan apa yang digunakan Edge Microgateway?

Perintah Edge Microgateway berikut memanggil API pengelolaan Apigee Edge untuk melakukan pekerjaannya, sebagaimana diuraikan dalam Referensi CLI untuk Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

Bagian berikut mencantumkan panggilan API pengelolaan yang digunakan setiap perintah.

Perintah edgemicro configure dan upgradeauth memanggil

API pengelolaan berikut:

- (cantumkan deployment)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (dapatkan info deployment)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (upload sumber daya)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (buat proxy api)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (kebijakan upload)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (proxy upload)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (proxy deploy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

Perintah upgradekvm memanggil API pengelolaan berikut:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Perintah rotatekey memanggil API pengelolaan berikut:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

Perintah cert check memanggil API pengelolaan berikut:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Perintah cert delete memanggil API pengelolaan berikut:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Perintah cert install memanggil API pengelolaan berikut:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Deployment

- Dapatkah saya men-deploy Edge Microgateway di server yang sama tempat layanan target saya berjalan?

- Ya. Edge Microgateway adalah proses ringan yang dapat berjalan di dekat layanan target, termasuk di komputer yang sama.

- Dapatkah saya men-deploy paket proxy Edge yang ada sebagai deployment Edge Microgateway?

- Tidak. Proxy berbasis Microgateway Edge memiliki persyaratan khusus dan tidak mendukung semua fitur dari proxy Edge reguler. Lihat Bagian 2: Membuat entity di Apigee Edge

- Dapatkah saya mengaktifkan failover antara paket proxy Edge dan deployment Edge Microgateway untuk Proxy API yang sama?

- Tidak. Edge Microgateway tidak mengetahui deployment proxy API non-microgateway di Apigee Edge.

- Apa model deployment ketersediaan tinggi untuk Edge Microgateway?

- Untuk pembahasan yang bagus tentang cara menjalankan Edge Microgateway menggunakan NGINX sebagai load balancer, lihat Mengelola API dengan Apigee Edge Microgateway dan NGINX.

- Load balancer mana yang dapat saya gunakan dengan Edge Microgateway?

- Edge Microgateway dapat berfungsi dengan load balancer apa pun.

- Apakah ada batas jumlah proxy Edge Microgateway yang dapat saya deploy?

- Lihat batas konfigurasi produk yang ditentukan untuk menggunakan proxy Edge reguler. Jumlah proxy berbasis microgateway yang dapat Anda deploy di Apigee Edge organisasi, lingkungan, dan panggilan melalui Edge Microgateway harus sesuai dengan batasan yang sama.

- Dapatkah saya mengaitkan deployment Edge Microgateway saya ke organisasi dan lingkungan tertentu?

- Saat mengonfigurasi instance Edge Microgateway, Anda harus mengaitkannya dengan Pengaturan dan lingkungan edge.

- Dapatkah saya mengaitkan deployment Edge Microgateway saya ke region tertentu (jika saya adalah pelanggan multi-region)?

- Edge Microgateway secara otomatis memilih region terbaik untuk interaksinya dengan Apigee Edge. Anda dapat men-deploy instance Edge Microgateway di setiap region yang ingin Anda layani.

Administrasi

- Apakah saya harus menjadi administrator organisasi agar dapat mengonfigurasi dan men-deploy Edge Microgateway?

- Ya. Anda harus memiliki kredensial admin org agar dapat mengonfigurasi dan men-deploy Edge Microgateway.

- Apakah saya harus menjadi administrator organisasi untuk menjalankan Edge Microgateway?

- Tidak. Edge Microgateway adalah aplikasi

Node.js, dan dapat dijalankan oleh siapa saja dengan izin akses untuk menjalankan aplikasi seperti itu pada komputer tertentu. - Bisakah organisasi saya pengguna menggunakan Edge Microgateway?

- Anda tidak perlu menjadi pengguna organisasi Apigee Edge untuk melakukan panggilan API melalui Edge Microgateway. Namun, Anda harus memiliki izin tingkat organisasi untuk membuat atau mengubah Edge Microgateway {i>proxy<i} yang dikenali yang ditempatkan di Edge.

Performa

- Apa pertimbangan performa untuk menggunakan Edge Microgateway?

- Jika menjalankan Edge Microgateway yang digabungkan dengan aplikasi target, pastikan server telah kapasitas yang memadai.

- Apa praktik terbaik untuk menjalankan Edge Microgateway dalam skala besar?

- Apigee merekomendasikan untuk menjalankan beberapa instance Edge Microgateway di berbagai server yang di-front oleh load balancer seperti NGINX. Lihat juga Mengelola API dengan Apigee Edge Microgateway dan NGINX serta Penskalaan horizontal vertikal di Komunitas Apigee.

- Apa itu TPS Edge Microgateway secara default dan apa persyaratan perangkat keras yang diperlukan untuk Instance Microgateway

- Persyaratan hardware dan pengukuran TPS sulit diukur dengan Edge Microgateway. Tergantung penyiapan Anda, yang merupakan kombinasi dari penyesuaian Edge Microgateway, penggunaan plugin, plugin kustom, dan mengkonfigurasi hal-hal lain seperti TLS. Apigee biasanya menyarankan agar Anda memahami hal tersebut kombinasi item dan melakukan pengujian performa dengan konfigurasi khusus Anda.

Deployment Cloud Pribadi

- Apakah Tepi Microgateway berfungsi dengan Edge untuk Private Cloud?

- Ya. Untuk detailnya, lihat Langkah-langkah konfigurasi Apigee Private Cloud.

Plugin

- Cara Kuota diterapkan dengan Edge Microgateway?

- Anda dapat menambahkan plugin kuota secara opsional ke instance Edge Microgateway Anda. Untuk mengetahui detailnya, lihat Menggunakan kuota plugin.

- Bagaimana Lonjakan diterapkan dengan Edge Microgateway?

- Anda juga dapat menambahkan plugin penangkapan lonjakan ke instance Edge Microgateway. Sebagai lihat detailnya lihat Menggunakan lonjakan plugin arrest.

- Adalah

ada cara lain untuk menulis plugin selain

Node.jsuntuk Edge Microgateway? - Tidak. Plugin harus ditulis dalam bahasa

Node.js. - Apa yang terjadi jika Edge Microgateway tidak dapat mengupload data Analytics ke Edge?

- Edge Microgateway memiliki buffer dalam memori. Jika buffer terisi, payload yang lebih lama akan dihapus agar traffic API mengalir dengan lancar.

- Dapatkah saya menambahkan kebijakan ke Edge Microgateway?

- Jika Anda melampirkan kebijakan Apigee Edge reguler ke microgateway-aware

proxy di Apigee Edge, diabaikan. Sebagai gantinya, Edge Microgateway menggunakan plugin untuk menyediakan

fungsionalitas yang mirip dengan kebijakan di Edge, seperti kuota, penghentian lonjakan, keamanan kunci API, dan

Keamanan OAuth2. Anda juga dapat menulis plugin kustom. Lihat

Gunakan plugin dan

Mengembangkan plugin kustom.

Postingan dan blog Komunitas Apigee berikut membahas kasus penggunaan plugin tambahan:

Keamanan

- Bagaimana cara melindungi resource

/products? - Ringkasan

- Saat mengonfigurasi Edge Microgateway,

proxy API bernama

edgemicro-authdi-deploy to your organization:environment di Apigee Edge. Proxy ini mengekspos endpoint/productsyang menampilkan daftar Produk API. Jika Anda menginstal Edge Microgateway pada atau sebelum 5 Oktober 2018, Apigee merekomendasikan Anda perlu mengambil langkah untuk melindungi endpoint ini, karena respons berisi alamat email developer yang membuat dan mengubah Produk API di Apigee Anda organisasi/pengaturan. - Anda dapat melindungi endpoint dengan mengupgrade Edge Microgateway atau dengan mengonfigurasi Mutual TLS. Keduanya opsi tersebut dijelaskan di bawah.

- Periksa apakah endpoint

/productsdilindungi atau tidak -

Jika Anda tidak yakin apakah endpoint

/productsdilindungi atau tidak, buka bagian Pastikan resource/productsdilindungi dan lakukan langkah-langkah di sana sebelum melanjutkan.Opsi 1: Upgrade Edge Microgateway

Jika Anda menginstal Edge Microgateway pada atau sebelum 5 Oktober 2018, Apigee merekomendasikan agar Anda mengupgrade ke Edge Microgateway versi terbaru. Ikuti langkah-langkah di Mengupgrade Edge Microgateway jika Anda memiliki koneksi internet.

Jika Anda tidak dapat melakukan upgrade saat ini, buka Opsi 2.

Opsi 2: Mengonfigurasi TLS Bersama

Jika saat ini Anda tidak dapat mengupgrade Edge Microgateway, Apigee menyarankan agar Anda melindungi komunikasi antara Edge Microgateway dan proxy

edgemicro-authdengan TLS (juga dikenal sebagai TLS dua arah).- Buka file

$HOME/.edgemicro/org-env-config.yaml. Lihat Lokasi Edge Microgateway terinstal jika Anda tidak dapat menemukan file ini. - Tambahkan blok

tlsOptionsberikut keorg-env-config.yamluntuk mengaktifkan TLS bersama antara Edge Microgateway dan Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Contoh:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Anda juga dapat menyertakan parameter

agentOptionsopsional berikut:ca: Menentukan jalur ke certificate authority.pfx: Sertakan jika Anda ingin menggunakan file p12/pfx, bukan sertifikat dan kunci.passphrase: Frasa sandi untuk file pfx.ciphers: Menentukan cipher TLS.

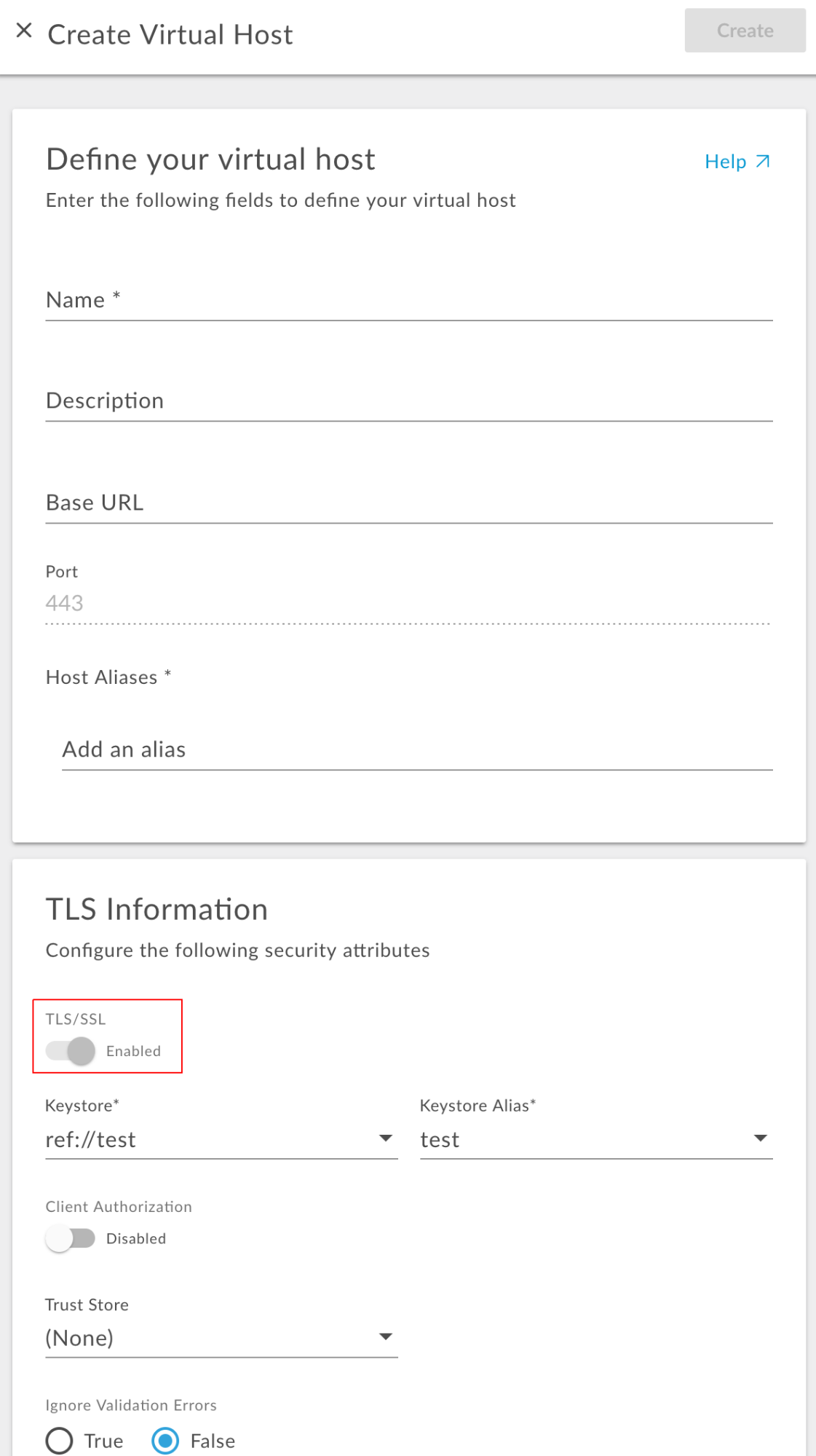

- Pastikan host virtual tempat proxy

edgemicro-authdi-deploy telah mengaktifkan TLS bersama. Untuk mengetahui detailnya, lihat Menentukan host virtual untuk TLS dua arah dalam dokumentasi Apigee Edge.Screenshot berikut menunjukkan cara mengaktifkan TLS bersama pada host virtual di UI Apigee Edge:

- Lihat proxy

edgemicro-authAPI di UI Edge, dan pastikan {i>host<i} virtual yang benar telah ditentukan dalam konfigurasi {i>proxy<i}. Misalnya, jika Anda membuat TLS yang diaktifkan host virtual yang disebutmutualtls, stanzaHTTPProxyConnectionproxy akan terlihat seperti ini:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Buka file

/products dilindungi/products

resource terlindungi. Penting untuk melakukan pengujian ini setelah Anda menyelesaikan langkah-langkah tersebut

(Opsi 1 atau Opsi 2) untuk melindungi resource. Anda dapat melakukannya dengan cURL, misalnya:

curl -v https://your_domain/edgemicro-auth/products

/products dilindungi:

{

"error":"unauthorized",

"error_description": "authentication failed"

}ATAU

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Jika Anda melihat respons yang terlihat seperti ini, berarti resource /products tidak dilindungi

dan email developer dapat terekspos:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee juga merekomendasikan agar Anda menguji host virtual HTTP:

Contoh:

curl -v http://your_domain/edgemicro-auth/products

Jika panggilan cURL menampilkan daftar Produk API, mungkin saja email developer

terbuka. Jika Anda tidak ingin mengekspos endpoint dengan host virtual non-TLS ini, pastikan untuk menghapusnya dari

Konfigurasi HTTPProxyConnection edgemicro-auth.

Untuk melindungi resource, lakukan salah satu opsi berikut:

Saat ini, Anda tidak dapat memperpanjang token JWT untuk instance Edge Microgateway tertentu.

Solusi:

Setiap token JWT memiliki atribut exp yang menyatakan tanggal habis masa berlaku token. Aplikasi dapat

menghitung waktu habis masa berlaku dan meminta token baru dengan membuat panggilan API langsung ke

Endpoint token edgemicro-auth. Misalnya, Anda dapat melakukan panggilan API seperti ini:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... dengan isi JSON seperti ini:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Lihat juga:

- Aman API dengan token OAuth atau kunci API di dokumen Edge Microgateway.

- Apa yang proses untuk memperpanjang token pemilik saat masa berlakunya habis di Komunitas Apigee.

Saat ini, hanya jalur dasar yang diperiksa untuk menentukan apakah API disetujui untuk Produk API yang terkait dengan token OAuth tertentu.

Contoh:

- Anda membuat proxy berawalan

edgemicro_dengan target dan jalur dasar. - Anda menambahkan proxy ini ke produk. Sebut saja

edgemicro-prod1. - Saat panggilan API dilakukan melalui Edge Microgateway menggunakan kunci API atau OAuth

token, Edge Microgateway memeriksa apakah jalur dasar API cocok dengan jalur dasar

Proxy

edgemicro_*yang disetujui untuk daftar produk yang disetujui untuk kunci tersebut atau sebelumnya yang benar.

Lihat juga Saat menggunakan gateway edgemicro di produk yang perlu dicantumkan dalam daftar URL digunakan di bagian resource? di Komunitas Apigee.

Khusus SSL Apigee default cert saat ini didukung. Sertifikat SSL khusus tidak didukung untuk saat ini.

Solusi:

Jika ingin menggunakan sertifikat SSL khusus (non-Apigee default), Anda memiliki opsi berikut:

-

Gunakan endpoint

jwt_public_keynon-SSL. Mengubah konfigurasi Edge Microgateway file untuk menggunakanhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-atau- -

Sebelum memulai Edge Microgateway, setel variabel lingkungan ini: ekspor

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Lihat juga Verifikasi error penginstalan Edge Micro pada sertifikat SSL di Komunitas Apigee.

edgemicro-auth ke Edge, dan

deployment memerlukan kredensial Admin Org.Anda dapat menggunakan token Anda sendiri, tetapi Anda harus menonaktifkan otorisasi bawaan untuk Edge terlebih dahulu Microgateway. Untuk melakukannya:

- Buka file konfigurasi untuk Edge Microgateway.

-

Ubah dua setelan OAuth ke true, sebagai berikut:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]

Pengujian dan proses debug

- Bagaimana Anda Saya mencegah "terlalu banyak file yang terbuka" kesalahan selama pengujian beban?

-

Dalam beberapa kasus, sistem Anda mengalami situasi di mana terlalu banyak koneksi file terbuka, dan hal ini dapat menyebabkan Edge Micro error. Pencatatan log {i>default<i} memerlukan dua koneksi HTTP untuk transaksi masuk dan keluar melalui {i>Microgateway<i}.

Untuk tujuan pengujian dan tolok ukur, Apigee merekomendasikan menyetel perintah ulimit sistem Anda hingga tidak terbatas:

ulimit -n unlimited. Lihat juga Edge Error Microgateway selama pengujian beban di Komunitas Apigee. - Tips untuk cepat pengembangan dan proses debug

-

Jika Anda mengembangkan plugin untuk Edge Microgateway, Anda mungkin menemukan dukungan untuk pengembangannya terbatas.

Untuk saat ini, berikut beberapa kiatnya:

- Untuk memulai Edge Microgateway, Anda dapat menyetel variabel lingkungan EDGEMICRO_KEY dan EDGEMICRO_SECRET ke pasangan kunci/rahasia yang diperlukan oleh perintah startup Microgateway. Hal ini memungkinkan Anda memulai Edge Microgateway tanpa memasukkan kunci/rahasia pada perintah garis. Lihat juga Menyetel variabel lingkungan di dokumen Edge Microgateway.

-

Mulai Edge Microgateway dalam mode DEBUG untuk melihat output tambahan di terminal perintah:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Bisnis dan perizinan

- Apa hubungan antara model dukungan Apigee-127 dan Edge Microgateway?

-

Apigee-127 adalah project software open source yang didukung dalam model open source. Bahwa adalah, Anda dapat melaporkan masalah di project GitHub dan membuat permintaan pull jika Anda mencoba memperbaikinya sesuatu. Apigee-127 tidak mewajibkan atau menyertakan Perjanjian Lisensi Software apa pun dengan Apigee.

Di sisi lain, Edge Microgateway adalah produk Enterprise yang didukung oleh Apigee untuk pelanggan Apigee. Artinya, pelanggan Apigee dapat membuat tiket dukungan, permintaan fitur, dan bug laporan menggunakan Dukungan Apigee Edge Google Cloud.