Stai visualizzando la documentazione di Apigee Edge.

Vai alla sezione

Documentazione di Apigee X. Informazioni

Questo documento spiega come configurare suite di crittografia su host virtuali e router in Apigee Edge.

Una suite di crittografia è un insieme di algoritmi che contribuiscono a proteggere una connessione di rete che utilizza TLS. Il client e il server devono accordarsi sulla suite di crittografia specifica che verrà utilizzata nello scambio di messaggi. Se il client e il server non sono d'accordo su una suite di crittografia, con errori dell'handshake TLS.

In Apigee, le suite di crittografia devono essere concordate reciprocamente tra le applicazioni client Router.

Potresti voler modificare le suite di crittografia su Apigee Edge per i seguenti motivi:

- Per evitare discrepanze tra le suite di crittografia tra le applicazioni client e i router Apigee

- Utilizzare suite di crittografia più sicure per correggere eventuali vulnerabilità di sicurezza o per migliorare la sicurezza

Le suite di crittografia possono essere configurate sugli host virtuali o sui router Apigee. Nota che Apigee accetta suite di crittografia solo nel formato stringhe di crittografia OpenSSL su sia l'host virtuale sia il router. La Pagina manuale delle crittografie OpenSSL fornisce le suite di crittografia SSL o TLS della specifica pertinente e dei relativi equivalenti OpenSSL.

Ad esempio:

Se vuoi configurare la TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 crittografia

sull'host virtuale o sul router Apigee, dovrai identificare

stringa di crittografia OpenSSL corrispondente dal

Pagina manuale delle crittografie OpenSSL.

La stringa di crittografia OpenSSL per la suite di crittografia TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

è ECDHE-RSA-AES128-GCM-SHA256.. Devi quindi usare la stringa di crittografia OpenSSL

ECDHE-RSA-AES128-GCM-SHA256 durante la configurazione della suite di crittografia nell'host virtuale

o sul router Apigee.

Prima di iniziare

- Per informazioni sulle stringhe di crittografia OpenSSL per le diverse suite di crittografia, consulta la pagina Pagina manuale delle crittografie OpenSSL.

- Se non hai familiarità con le proprietà degli host virtuali, consulta Informazioni sulle proprietà host virtuali.

- Se non hai familiarità con la configurazione delle proprietà per Edge su Private Cloud, leggi Come configurare Edge.

Configurazione di suite di crittografia su host virtuali

Questa sezione spiega come configurare le suite di crittografia negli host virtuali associati a un'organizzazione e a un ambiente. Le suite di crittografia possono essere configurate nell'host virtuale tramite la proprietà ssl_ciphers, che rappresenta l'elenco delle suite di crittografia supportate dall'host virtuale.

Consulta Suite di crittografia supportate per un elenco delle soluzioni di crittografia supportate da Apigee.

Puoi configurare l'host virtuale utilizzando uno dei seguenti metodi:

- Utilizzo dell'interfaccia utente Edge

- Utilizzo dell'API Edge

Utilizzo della UI Edge

Per configurare l'host virtuale utilizzando la UI Edge, segui questi passaggi:

- Accedi alla UI di Edge.

- Vai ad Amministrazione > Host virtuali.

- Seleziona un Ambiente specifico in cui vuoi apportare questa modifica.

- Seleziona l'host virtuale specifico per il quale vuoi configurare le suite di crittografia.

-

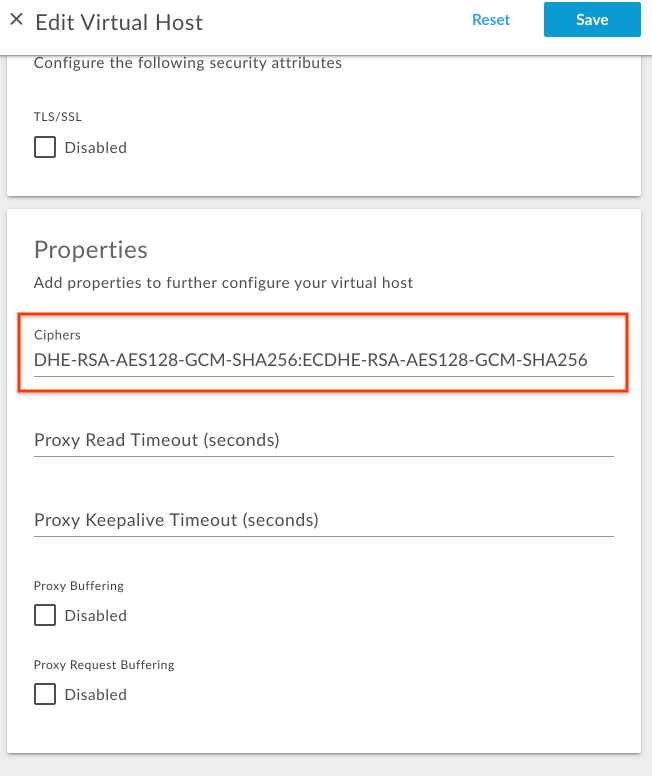

In Proprietà, aggiorna il valore Ciphers con un elenco di stringhe di crittografia OpenSSL delimitato da due punti.

Ad esempio, se vuoi consentire solo i pacchetti di crittografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, quindi determina la corrispondenza le stringhe di crittografia OpenSSL Pagina manuale delle crittografie OpenSSL come illustrato nella tabella seguente:Suite di crittografia Stringa di crittografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Aggiungi la stringa di crittografia OpenSSL con separazione dei due punti, come illustrato nella figura seguente:

- Salva la modifica.

Utilizzo dell'API Edge

Per configurare le suite di crittografia su un host virtuale utilizzando l'API Edge, segui questi passaggi:

- Ottieni la configurazione attuale dell'host virtuale utilizzando

Scarica l'API virtual host come mostrato di seguito:

Utente cloud pubblico:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Utente Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Aggiungi la proprietà

ssl_ciphersalla configurazione dell'host virtuale esistente Payload JSON inpropertiescon le stringhe di crittografia OpenSSL appropriate.Ad esempio, se vuoi consentire solo i pacchetti di crittografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, quindi determina la corrispondenza le stringhe di crittografia OpenSSL Pagina manuale delle crittografie OpenSSL come illustrato nella tabella seguente:Suite di crittografia Stringa di crittografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Aggiungi il seguente blocco di codice

properties:Esempio di configurazione dell'host virtuale aggiornata:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Salva la configurazione dell'host virtuale aggiornata in un file. Ad esempio:

virtualhost-payload.json. -

Aggiorna la configurazione

virtualhostcon la modifica utilizzando il metodo Aggiorna un'API host virtuale come segue:Utente cloud pubblico:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Utente Private Cloud:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Suite di crittografia supportate

Apigee supporta le seguenti suite di crittografia:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

Verifica delle suite di crittografia sugli host virtuali

In questa sezione viene spiegato come verificare che le suite di crittografia siano state modificato sull'host virtuale con l'API Edge.

- Esegui la

Recupera l'API virtual host per ottenere la configurazione

virtualhostcome mostrato di seguito:Utente cloud pubblico:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Utente Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

Verifica che la proprietà

ssl_cipherssia stata impostata sul nuovo valore.Esempio di configurazione dell'host virtuale aggiornata:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }Nell'esempio precedente, nota che

ssl_ciphersè stato impostato con il nuovo valore. -

Se visualizzi ancora il valore precedente di

ssl_ciphers, verifica di avere seguito tutti i passaggi descritti nella Configurare correttamente le suite di crittografia sugli host virtuali. Se hai saltato qualche passaggio, ripeti tutti i passaggi correttamente. - Se non riesci ancora ad aggiornare o aggiungere suite di crittografia all'host virtuale, contatta Assistenza Apigee Edge.

Configurazione di suite di crittografia sui router

Questa sezione spiega come configurare i pacchetti di crittografia sui router. Le suite di crittografia possono essere

configurato tramite la proprietà Router

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, che rappresenta

le suite di crittografia accettate, separate da due punti.

Per configurare le suite di crittografia sui router, segui questi passaggi:

-

Sul computer router, apri il file seguente in un editor. Se non esiste già, e poi crearlo.

/opt/apigee/customer/application/router.properties

Ad esempio, per aprire il file con

vi, inserisci quanto segue:vi /opt/apigee/customer/application/router.properties

-

Aggiungi al file

propertiesuna riga nel seguente formato, sostituendo un valore di colon_separated_cipher_suites:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

Ad esempio, se vuoi consentire solo i pacchetti di crittografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, quindi determina la corrispondenza le stringhe di crittografia OpenSSL Pagina manuale delle crittografie OpenSSL come illustrato nella tabella seguente:Suite di crittografia Stringa di crittografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Poi aggiungi la riga seguente:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- Salva le modifiche.

-

Verifica che questo file delle proprietà appartenga all'utente

apigee, come illustrato di seguito:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

Riavvia il router come mostrato di seguito:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- Se possiedi più di un router, ripeti i passaggi precedenti su tutti i router.

Verifica della suite di crittografia sui router

In questa sezione viene spiegato come verificare che i pacchetti di crittografia siano stati modificati correttamente sui router.

-

Sul router, cerca la proprietà.

conf_load_balancing_load.balancing.driver.server.ssl.cipherscon Apigee l'utilità di ricerca dalla cartella/opt/apigeee controlla se è stata impostata con il nuovo valore come segue:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

Se le nuove suite di crittografia sono state impostate correttamente sul router, il comando riportato sopra

i nuovi valori.

Di seguito è riportato un esempio di risultato del comando

searchriportato sopra quando suite di crittografia sono state aggiornate aDHE-RSA-AES128-GCM-SHA256eECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

Nell'output di esempio precedente, nota che la proprietà

conf_load_balancing_load.balancing.driver.server.ssl.ciphersè stato impostato con i nuovi valori della suite di crittografia. Questo indica che la suite di crittografia è stata aggiornato alle stringhe di crittografia OpenSSLDHE-RSA-AES128-GCM-SHA25eECDHE-RSA-AES128-GCM-SHA256sul router. -

Se continui a visualizzare i valori precedenti delle suite di crittografia

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, poi verifica di aver seguito tutti i passaggi descritti in Configura correttamente le suite di crittografia sui router. Se hai saltato qualche passaggio, ripeti tutti i passaggi correttamente. - Se non riesci ancora a modificare le suite di crittografia sui router, contatta Assistenza Apigee Edge.