Edge for Private Cloud w wersji 4.17.09

W artykule Instalowanie i konfigurowanie Edge SSO dowiesz się, jak to zrobić. aby zainstalować i skonfigurować moduł Edge SSO do używania protokołu HTTP na porcie 9099 zgodnie z opisem tę właściwość w pliku konfiguracyjnym:

SSO_TOMCAT_PROFILE=DEFAULT

Możesz też ustawić SSO_TOMCAT_PROFILE na jedną z następujących włącz dostęp przez HTTPS:

- SSL_PROXY – konfiguruje apigee-sso w trybie proxy, czyli zainstalowano system równoważenia obciążenia przed apigee-sso i zakończył obsługę TLS na obciążeniu. systemu równoważenia obciążenia. Następnie określasz port używany w apigee-sso dla żądań z obciążenia. systemu równoważenia obciążenia.

- SSL_TERMINATION – włączono dostęp TLS do apigee-sso (modułu Edge SSO) w przez wybrany port. Dla tego trybu musisz określić magazyn kluczy zawierający certyfikat podpisany przez Urząd certyfikacji. Nie możesz używać samodzielnie podpisanego certyfikatu.

Możesz włączyć HTTPS podczas wstępnej instalacji i konfiguracji apigee-sso lub później.

Włączenie dostępu HTTPS do strony apigee-sso w dowolnym z tych trybów powoduje wyłączenie HTTP dostęp. Oznacza to, że nie można uzyskać dostępu do strony apigee-sso zarówno za pomocą HTTP, jak i HTTPS. jednocześnie.

Włącz tryb SSL_PROXY

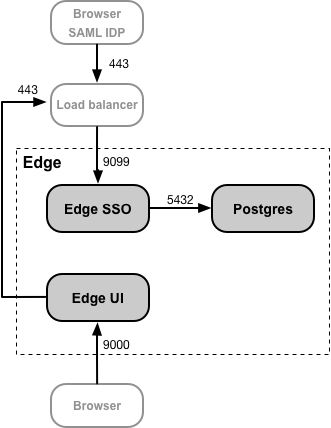

W trybie SSL_PROXY system używa systemu równoważenia obciążenia przed modułem Edge SSO i wyłącza TLS w systemie równoważenia obciążenia. W zgodnie z poniższym wykresem system równoważenia obciążenia kończy działanie TLS na porcie 443 i przekierowuje żądania do Moduł Edge SSO na porcie 9099:

W tej konfiguracji ufasz połączeniu między systemem równoważenia obciążenia a modułem Edge SSO więc nie musisz używać TLS. Jednostki zewnętrzne, takie jak SAML, Dostawca tożsamości musi teraz uzyskiwać dostęp do modułu Edge SSO na porcie 443, a nie na niezabezpieczonym porcie 9099.

Moduł Edge SSO w trybie SSL_PROXY należy skonfigurować, ponieważ automatycznie generuje adresy URL przekierowania używane zewnętrznie przez dostawcę tożsamości w ramach procesu uwierzytelniania. Dlatego te przekierowania muszą zawierać numer zewnętrznego portu w systemie równoważenia obciążenia (443 w w tym przykładzie, a nie wewnętrzny port 9099 modułu Edge SSO.

Uwaga: nie musisz tworzyć certyfikatu i klucza TLS dla trybu SSL_PROXY, ponieważ połączenie z system równoważenia obciążenia modułu Edge SSO używa protokołu HTTP.

Aby skonfigurować moduł Edge SSO w trybie SSL_PROXY:

- Dodaj do pliku konfiguracyjnego te ustawienia:

# Włącz tryb SSL_PROXY.

SSO_TOMCAT_PROFILE=SSL_PROXY

# Podaj port apigee-sso, zwykle między 1025 a 65535.

# Zwykle porty 1024 i starsze wymagają dostępu na poziomie roota za pomocą apigee-sso.

# Wartość domyślna to 9099.

SSO_TOMCAT_PORT=9099

# Podaj numer portu w systemie równoważenia obciążenia na potrzeby zakończenia obsługi protokołu TLS.

# Ten numer portu jest niezbędny do automatycznego generowania przekierowań przez apigee-sso.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# Ustaw schemat dostępu publicznego dla apigee-sso na https.

SSO_PUBLIC_URL_SCHEME=https - Skonfiguruj moduł Edge SSO:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso konfiguracja -f configFile - Zaktualizuj konfigurację dostawcy tożsamości, aby wysyłać żądania HTTPS na port 443 obciążenia systemu równoważenia obciążenia w celu uzyskania dostępu do Edge SSO. Zobacz Konfigurowanie SAML dostawcy tożsamości.

- Zaktualizuj konfigurację interfejsu Edge pod kątem protokołu HTTPS, ustawiając te właściwości:

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

Więcej informacji znajdziesz w artykule Włączanie SAML w interfejsie Edge. - Jeśli masz zainstalowany portal usług dla deweloperów lub interfejs API BaaS, zaktualizuj je tak, aby używały protokołu HTTPS dostęp do Ede SSO. Więcej informacji:

Włącz tryb SSL_TERMINATION

W trybie SSL_TERMINATION musi:

- Wygenerowanie certyfikatu i klucza TLS oraz zapisanie ich w pliku magazynu kluczy. Nie można użyć samodzielnie podpisanym certyfikatem. Certyfikat musisz wygenerować z urzędu certyfikacji.

- Zaktualizuj ustawienia konfiguracji apigee-sso.

Aby utworzyć plik magazynu kluczy na podstawie certyfikatu i klucza:

- Utwórz katalog dla pliku JKS:

> sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Przejdź do nowego katalogu:

> cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Utwórz plik JKS zawierający certyfikat i klucz. Musisz określić magazyn kluczy dla tego trybu zawierający certyfikat podpisany przez urząd certyfikacji. Nie możesz używać samodzielnie podpisanego certyfikatu. Na przykład: podczas tworzenia pliku JKS zobacz Konfigurowanie TLS/SSL dla Edge On. Nieruchomość.

- Ustaw plik JKS jako należący do „apigee” użytkownik:

> sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Aby skonfigurować moduł Edge SSO:

- Dodaj do pliku konfiguracyjnego te ustawienia:

# Włącz tryb SSL_TERMINATION.

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# Podaj ścieżkę do pliku magazynu kluczy.

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# Hasło podane podczas tworzenia magazynu kluczy.

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# Podaj numer portu HTTPS z zakresu od 1025 do 65535.

# Zwykle porty 1024 i starsze wymagają dostępu na poziomie roota za pomocą apigee-sso.

# Wartość domyślna to 9099.

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# Ustaw schemat dostępu publicznego dla apigee-sso na https.

SSO_PUBLIC_URL_SCHEME=https - Skonfiguruj moduł Edge SSO:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso konfiguracja -f configFile - Zaktualizuj konfigurację dostawcy tożsamości, aby wysyłać żądania HTTPS na port 9443 obciążenia systemu równoważenia obciążenia w celu uzyskania dostępu do Edge SSO. Zobacz Konfigurowanie SAML dostawcy tożsamości.

- Zaktualizuj konfigurację interfejsu Edge pod kątem protokołu HTTPS, ustawiając te właściwości:

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

Więcej informacji znajdziesz w artykule Włączanie SAML w interfejsie Edge. - Jeśli masz zainstalowany portal usług dla deweloperów lub interfejs API BaaS, zaktualizuj je tak, aby używały protokołu HTTPS dostęp do Ede SSO. Więcej informacji:

Ustawianie SSO_TOMCAT_PROXY_PORT w trybie SSL_TERMINATION

Możesz mieć system równoważenia obciążenia przed modułem Edge SSO, który wyłącza TLS podczas wczytywania , a także włączyć protokół TLS między systemem równoważenia obciążenia a usługą Edge SSO. Na ilustracji powyżej w trybie SSL_PROXY, oznacza, że połączenie między systemem równoważenia obciążenia a usługą Edge SSO używa protokołu TLS.

W tym scenariuszu konfigurujesz protokół TLS w Edge SSO tak samo jak w przypadku trybu SSL_TERMINATION. Jeśli jednak obciążenie System równoważenia obciążenia używa innego numeru portu TLS niż logowanie jednokrotne na brzegu sieci dla protokołu TLS. Musisz też określić SSO_TOMCAT_PROXY_PORT w pliku config. Na przykład:

- System równoważenia obciążenia zamyka TLS na porcie 443

- Logowanie jednokrotne na Edge wyłącza TLS na porcie 9443

Pamiętaj, aby w pliku konfiguracji umieścić to ustawienie:

# Określ port

w systemie równoważenia obciążenia służącym do zakończenia protokołu TLS.

# Ten numer portu to

niezbędne

for apigee-sso to generate przekierowanie

Adresy URL.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

Konfiguruje dostawcę tożsamości i interfejs użytkownika Edge tak, aby wysyłał żądania HTTPS na porcie 443.