Edge for Private Cloud גרסה 4.17.09

ממשק המשתמש של Edge ו-Edge management API פועלים על ידי שליחת בקשות לשרת הניהול של Edge. שבהן שרת הניהול תומך בסוגי האימות הבאים:

- Basic Auth מתחברים לממשק המשתמש של Edge או שולחים בקשות לניהול Edge API באמצעות העברת שם המשתמש והסיסמה שלכם.

- OAuth2 החלפה של פרטי הכניסה של Edge Basic Auth לגישת OAuth2 ואסימון הרענון. מבצעים קריאות ל-Edge management API על ידי העברת גישת OAuth2 באסימון בכותרת 'נושא' בקריאה ל-API.

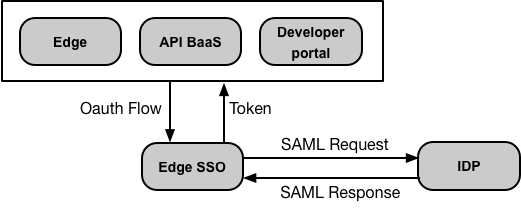

Edge תומך גם ב-Security Assertion Markup Language (SAML) 2.0 כאימות על מנגנוני תשומת לב. גם אם SAML מופעל, הגישה לממשק המשתמש של Edge ול-Edge management API עדיין משתמשת ב-OAuth2 אסימוני גישה. עם זאת, עכשיו אפשר ליצור את האסימונים האלה מטענות נכוֹנוּת (assertions) של SAML שהוחזרו על ידי SAML ספק הזהויות.

הערה: SAML נתמך רק כמנגנון האימות. זו לא הסיבה נתמך לצורך קבלת הרשאה. לכן, עדיין משתמשים במסד הנתונים של Edge OpenLDAP כדי לשמור מידע על הרשאה. ראו הקצאת תפקידים עבור עוד.

SAML תומך בסביבת כניסה יחידה (SSO). שימוש ב-SAML עם Edge, אפשר לתמוך ב-SSO לממשק המשתמש ול-API של Edge בנוסף לכל שירות אחר שאתם מספקים ותומך גם ב- SAML.

נוספה תמיכה ב-OAuth2 ל-Edge for Private ענן

כפי שצוין קודם, הטמעת Edge של SAML מבוססת על אסימוני גישה מסוג OAuth2.לכן, תמיכה ב-OAuth2 נוספה ל-Edge לענן פרטי. מידע נוסף זמין במאמר מבוא ל-OAuth 2.0.

יתרונות SAML

לאימות באמצעות SAML יש מספר יתרונות. אם תשתמשו ב-SAML, תוכלו:

- מקבלים שליטה מלאה על ניהול המשתמשים. כשמשתמשים עוזבים את הארגון על ידי ביטול ניהול ההקצאות באופן מרוכז, הגישה שלהם ל-Edge תידחה באופן אוטומטי.

- אפשר לשלוט באופן שבו המשתמשים מבצעים אימות כדי לגשת ל-Edge. אפשר לבחור בשיטת אימות אחרת שונים לארגונים שונים של Edge.

- שליטה בכללי מדיניות האימות. יכול להיות שספק ה-SAML שלך תומך במדיניות האימות שתואמים לתקנים הארגוניים שלכם.

- אפשר לעקוב אחר כניסות, התנתקות, ניסיונות התחברות כושלים ופעילויות בסיכון גבוה ב- בפריסה של Edge.

שימוש ב-SAML עם Edge

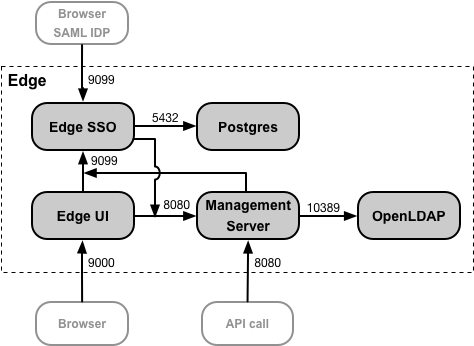

כדי לתמוך ב-SAML ב-Edge, מתקינים את apigee-sso, את מודול ה-SSO של Edge. התמונה הבאה מציגה את Edge SSO ב-Edge להתקנת ענן פרטי:

אפשר להתקין את מודול ה-SSO של Edge באותו צומת שבו נמצאים ממשק המשתמש ושרת הניהול של Edge, או בצומת משלו. מוודאים של-Edge SSO יש גישה לשרת הניהול ביציאה 8080.

כדי לתמוך בגישה ל-Edge SSO מדפדפן, צריך לפתוח את היציאה 9099 בצומת Edge SSO. מה-IdP החיצוני של SAML ומממשק המשתמש של Edge ושל שרת הניהול. כחלק מהגדרה SSO ב-Edge, אפשר לציין שהחיבור החיצוני ישתמש ב-HTTP או ב-HTTPS המוצפן של Google.

SSO ב-Edge משתמש במסד נתונים של Postgres שניתן לגשת אליו ביציאה 5432 בצומת Postgres. בדרך כלל אתה יכולים להשתמש באותו שרת Postgres שהתקנתם עם Edge, או שרת או שני שרתי Postgres שהוגדרו במצב מאסטר/המתנה. אם הטעינה ב-Postgres השרת גבוה. אפשר גם ליצור צומת Postgres נפרד רק עבור Edge SSO.

כשהתכונה SAML מופעלת, הגישה לממשק המשתמש של Edge ול-Edge management API משתמשת באסימוני גישה מסוג OAuth2. האסימונים האלה נוצרים על ידי מודול Edge SSO שמקבל טענות נכונות (assertions) של SAML שמוחזרו על ידי ה-IdP שלך.

לאחר שנוצר טענת נכונות (assertion) של SAML, אסימון ה-OAuth תקף למשך 30 דקות והרענון האסימון תקף ל-24 שעות. סביבת הפיתוח עשויה לתמוך באוטומציה משימות פיתוח, כמו בדיקות אוטומציה או אינטגרציה רציפה (CI) או פריסה רציפה (CD) (CI/CD), שדורשים אסימונים עם משך זמן ארוך יותר. למידע על יצירת תוכן, ראו שימוש ב-SAML עם משימות אוטומטיות אסימונים מיוחדים למשימות אוטומטיות.

כתובות URL של ממשק משתמש ו-API של Edge

כתובת ה-URL שמשמשת לגישה ל-Edge UI ול-Edge management API זהה לכתובת ה-URL הקודמת הפעלת את SAML. בממשק המשתמש של Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

כאשר edge_ui_IP_DNS הוא כתובת ה-IP או שם ה-DNS של המכונה שמארח את ממשק המשתמש של Edge. כחלק מהגדרת ממשק המשתמש של Edge, אפשר לציין שהשימוש בחיבור HTTP או בפרוטוקול HTTPS המוצפן.

ב-Edge management API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

כאשר ms_IP_DNS הוא כתובת ה-IP או שם ה-DNS של הניהול שרת. כחלק מהגדרת ה-API, ניתן לציין שהחיבור משתמש ב-HTTP או בפרוטוקול HTTPS מוצפן.

הגדרת TLS ב-Edge SSO

כברירת מחדל, החיבור ל-Edge SSO משתמש ב-HTTP ביציאה 9099 באירוח הצומת apigee-sso, מודול ה-SSO של Edge. מובנה ב-apigee-sso הוא Tomcat שמטפל בבקשות HTTP ו-HTTPS.

ממשקי Edge SSO ו-Tomcat תומכים בשלושה מצבי חיבור:

- DEFAULT – הגדרות ברירת המחדל תומכות בבקשות HTTP ביציאה 9099.

- SSL_TERMINATION - הופעלה גישת TLS ל-Edge SSO ביציאה של בחירה. במצב הזה צריך לציין מפתח TLS ואישור.

- SSL_PROXY – הגדרת Edge SSO במצב שרת proxy, כלומר התקנתם מאזן עומסים לפני apigee-sso ו-TLS שנסגר בעומס איזון. אפשר לציין את היציאה שבה נעשה שימוש ב-apigee-sso לבקשות מהעומס איזון.

להפעיל תמיכה ב-SAML עבור פורטל שירותים למפתחים וBaaS ל-API

אחרי שמפעילים תמיכה ב-SAML ל-Edge, אפשר להפעיל את SAML בשביל:

- API BaaS – גם פורטל BaaS וגם BaaS Stack תומכים ב-SAML עבור משתמשים אימות. ראו הפעלת SAML ל-API BaaS בשביל עוד.

- פורטל השירותים למפתחים – הפורטל תומך באימות SAML כאשר שליחת בקשות ל-Edge. לתשומת ליבך, האימות הזה שונה מאימות SAML למפתחים להתחבר לפורטל. יש להגדיר אימות SAML לצורך התחברות למפתחים בנפרד. צפייה הגדרת פורטל השירותים למפתחים שאפשר להשתמש בו ב-SAML כדי לתקשר עם Edge.

כחלק מהגדרת פורטל השירותים למפתחים ו-BaaS ל-API, צריך לציין את כתובת ה-URL של מודול ה-SSO של Edge שהתקנתם עם Edge:

מכיוון ש-BaaS ל-Edge ו-API חולקים את אותו מודול SSO של Edge, הם תומכים בכניסה יחידה (SSO). ש כלומר, התחברות ל-Edge או ל-API BaaS תכניס אתכם לשניהם. זה גם אומר שאתם צריכים רק לשמור מיקום אחד לכל פרטי הכניסה של המשתמשים.

ניתן גם להגדיר יציאה יחידה (SSO). למידע נוסף, ראו הגדרת יציאה יחידה מממשק המשתמש של Edge.