אתם צופים במסמכי העזרה של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

בנושא הזה נסביר על בקרת גישה מבוססת-תפקיד לארגונים ב-Apigee Edge, ונראה איך יוצרים תפקידים ומקצים להם משתמשים. רק מנהלי מערכת בארגון יכולים לבצע אלו המשימות שמתוארות כאן.

סרטון: כדאי לצפות בסרטון קצר עם מידע על Apigee Edge המובנית ובהתאמה אישית תפקידים.

מהם תפקידים?

תפקידים הם למעשה קבוצות של הרשאות מבוססות-CRUD. המשמעות של CRUD היא "create, read, update, delete" (יצירה, קריאה, עדכון, מחיקה). לדוגמה, יכול להיות שמשתמש יקבל תפקיד שמאפשר לו לקרוא או "לקבל" פרטים על ישות מוגנת, אבל לא הרשאה לעדכן או למחוק אותה. מנהל החשבון הארגוני בעל התפקיד ברמה הגבוהה ביותר, ויש לו הרשאות לבצע כל פעולה על ישויות מוגנות, כוללים:

- ממשקי proxy ל-API

- סשנים של יומן מעקב

- מוצרי API

- אפליקציות למפתחים

- מפתחים

- סביבות (סשנים ופריסות של כלי מעקב)

- דוחות בהתאמה אישית (Analytics)

תחילת העבודה

כדי ליצור משתמשים ולהקצות תפקידים, צריכה להיות לכם הרשאת אדמין בארגון ב-Apigee Edge. רק אדמינים ארגוניים יכולים לראות את האפשרויות בתפריט ולהשתמש בהן לניהול משתמשים ותפקידים. אפשר לעיין גם במאמר ניהול משתמשים ארגוניים.

מידע נוסף על תפקידי משתמשים

ב-Apigee Edge, תפקידי המשתמשים הם הבסיס לגישה מבוססת-תפקיד. כלומר, יש לכם אפשרות לשלוט לאילו פונקציות המשתמש יכול לגשת על ידי הקצאת תפקיד (או תפקידים). הנה כמה דברים צריכים לדעת על תפקידים:

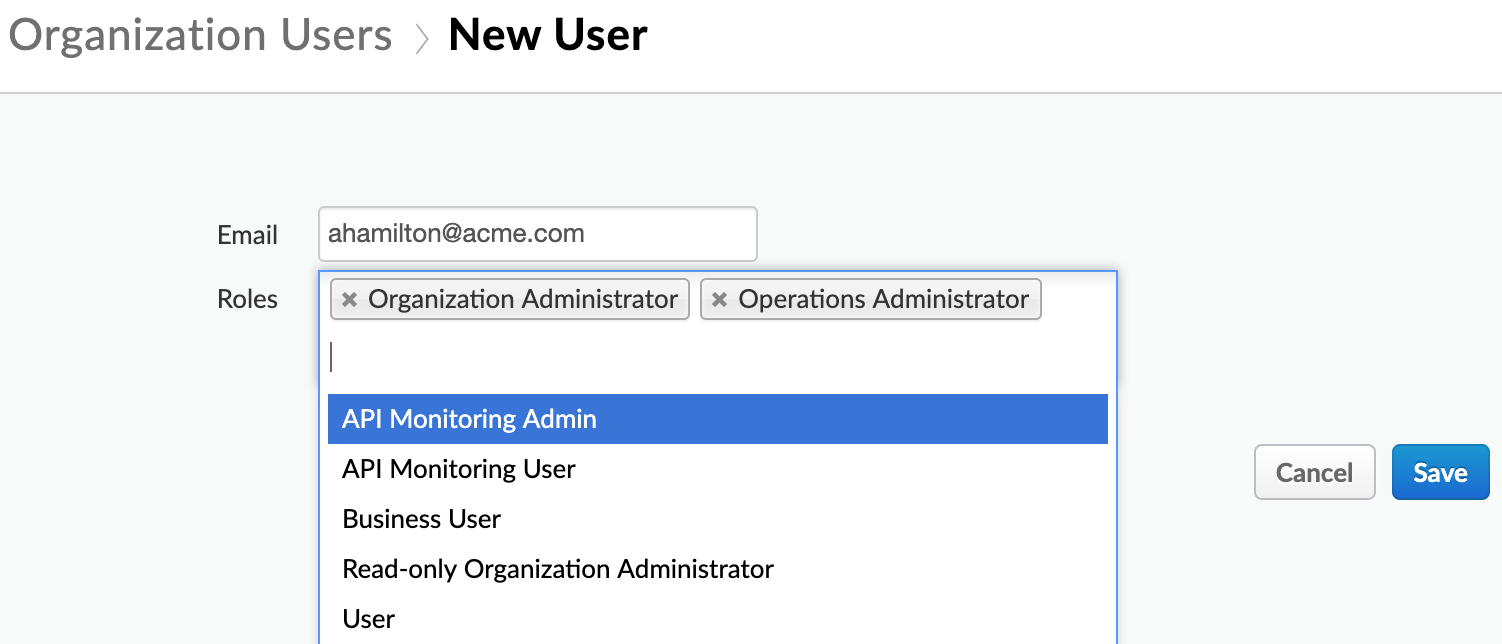

- כשיוצרים חשבון Apigee Edge משלכם, התפקיד מוגדר אוטומטית בתור אדמין ארגוני בארגון שלכם. אם מוסיפים משתמשים לארגון, מגדירים את תפקיד המשתמש (או התפקידים) בזמן ההוספה.

- כשמנהל ארגוני מוסיף את הכם לארגון, התפקיד (או התפקידים) שלכם נקבע על ידי האדמין. מנהל החשבון הארגוני יוכל לשנות את התפקידים שלכם בשלב מאוחר יותר, אם הנחוצים. מידע נוסף זמין בקטע הקצאת תפקידים למשתמש בהמשך.

- אפשר להקצות למשתמשים יותר מתפקיד אחד. אם למשתמש הוקצו כמה תפקידים, ההרשאה הרחבה יותר תהיה הרשאה שתהיה בתוקף. לדוגמה, אם תפקיד אחד לא מאפשר למשתמש ליצור שרתים proxy של API, אבל תפקיד אחר מאפשר זאת, המשתמש יוכל ליצור שרתים proxy של API. באופן כללי, לא מקובל להקצות למשתמשים כמה תפקידים. למידע נוסף, ראו הקצאה למשתמש/ת שלמטה.

- כברירת מחדל, כל המשתמשים שמשויכים לארגון יכולים לראות פרטים על משתמשים אחרים בארגון, כמו כתובת אימייל, שם פרטי ושם משפחה.

חשוב להבין שתפקידי משתמשים ספציפיים לארגון שבו הם הוקצו. משתמש Apigee Edge יכול להשתייך למספר ארגונים, אבל התפקידים כן ספציפי לארגון. לדוגמה, משתמש יכול להיות בתפקיד 'אדמין ארגוני' בארגון ורק את תפקיד המשתמש בארגון אחר.

הקצאת תפקידים למשתמש

אפשר להוסיף תפקיד אחד או יותר למשתמש כשאתם מוסיפים משתמש חדש או עורכים משתמש קיים משתמש. פרטים על כל תפקיד מפורטים בקטע הרשאות ברירת המחדל של התפקידים.

הקצאת תפקידים למשתמשים באמצעות Edge API

אפשר להשתמש ב-Edge API כדי להקצות משתמשים לתפקיד. בדוגמה הבאה נעשה שימוש ב-API של הוספת משתמש לתפקיד כדי להוסיף את המשתמש לתפקיד 'אדמין תפעול':

curl https://api.enterprise.apigee.com/v1/o/org_name/userroles/opsadmin/users \

-X POST \

-H "Content-Type:application/x-www-form-urlencoded" \

-d 'id=jdoe@example.com'

-u orgAdminEmail:pwordכאשר org_name הוא שם הארגון.

הרשאות ברירת המחדל של התפקידים

Apigee Edge מספק קבוצה של תפקידים שמוגדרים כברירת מחדל, מוכנים לשימוש. מידע נוסף זמין במאמר הבא: להגדיר תפקידים מובנים.

אם אתם אדמינים ארגוניים

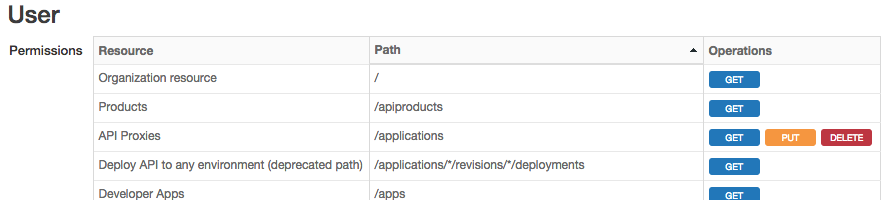

אדמינים ארגוניים יכולים לראות את הרשימה המלאה של ההרשאות לכל סוג משתמש. מעבר אל אדמין > תפקידים בארגון. לחיצה על תפקיד תעביר אותך לטבלה שנראה כך:

בטבלה מוצגות רמות ההגנה על משאבים. בהקשר הזה, מתייחסים ל"ישויות" שהמשתמשים יכולים לנהל איתם אינטראקציה דרך ממשק המשתמש של Edge Management. ו- של ה-API.

- בעמודה הראשונה מפורטים השמות הכלליים של המשאבים שבהם המשתמשים מקיימים אינטראקציה. היא כוללת גם פריטים אחרים, כמו שרתים proxy של API, מוצרים, פריסות וכו'. העמודה הזו משקפת את השמות של הפריטים כפי שהם מופיעים בממשק המשתמש לניהול.

- בעמודה השנייה מפורטים הנתיבים שבהם נעשה שימוש כדי לגשת למשאבים דרך API לניהול.

- בעמודה השלישית מפורטות הפעולות שהתפקיד יכול לבצע בכל אחד מהפעולות. ולנתיב. הפעולות הן GET, PUT ו-DELETE. בממשק המשתמש, אותן פעולות נקראות 'הצגה', 'עריכה' ו'מחיקה'. עם זאת, חשוב לזכור שבממשק המשתמש וב-API נעשה שימוש לתנאים של הפעולות האלה.

אם אתם לא מנהלי מערכת ארגוניים

אסור להוסיף או לשנות תפקידים של משתמשים או להציג את מאפייני התפקיד בממשק המשתמש. מידע על ההרשאות שניתנות לכל תפקיד זמין במאמר תפקידים מובנים ב-Edge.

פעולות התפקידים

אפשר להקצות תפקידים באמצעות ממשקי API לניהול או דרך ממשק המשתמש של הניהול. בכל מקרה, אתם עובדים עם הרשאות CRUD, אבל ב-API ובממשק המשתמש נעשה שימוש במונחים שונים במקצת.

ממשקי ה-API לניהול של Edge מאפשרים לבצע את פעולות ה-CRUD הבאות:

GET:מאפשר למשתמש לצפות ברשימה של משאבים מוגנים או לצפות משאב RBAC של SingletonPUT:מאפשר למשתמש ליצור או לעדכן משאב מוגן (כולל שיטות HTTP מסוגPUTוגםPOST)DELETE:מאפשר למשתמש למחוק מכונה של משאב מוגן.

ממשק הניהול של Edge מתייחס לפעולות CRUD זהות, אבל עם ניסוח שונה:

- תצוגה: מאפשרת למשתמש לצפות במשאבים מוגנים. בדרך כלל אפשר להציג משאבים אחד אחרי השני או להציג רשימה של משאבים.

- עריכה: מאפשרת למשתמש לעדכן משאב מוגן.

- יצירה: מאפשרת למשתמש ליצור משאב מוגן.

- מחיקה: מאפשרת למשתמש למחוק מופע של מופע מוגן משאב.

יצירת תפקידים בהתאמה אישית

תפקידים בהתאמה אישית מאפשרים לך להחיל הרשאות פרטניות על ישויות Apigee Edge האלה כמו API שרתי proxy, מוצרים, אפליקציות למפתחים, מפתחים ודוחות בהתאמה אישית.

אפשר ליצור ולהגדיר תפקידים בהתאמה אישית דרך ממשק המשתמש או באמצעות ממשקי API. למידע נוסף, ראו יצירת תפקידים בהתאמה אישית בממשק המשתמש ויצירת תפקידים באמצעות ה-API.